Descrever os Grupos de Segurança de Rede do Azure

Os NSGs (grupos de segurança de rede) permitem filtrar o tráfego de rede de e para os recursos do Azure em uma rede virtual do Azure; por exemplo, uma máquina virtual. Um NSG consiste em regras que definem como o tráfego é filtrado. Você pode associar apenas um grupo de segurança de rede a cada sub-rede e adaptador de rede de uma rede virtual em uma máquina virtual. Entretanto, o mesmo grupo de segurança de rede pode ser associado a quantas interfaces de rede e de sub-rede você desejar.

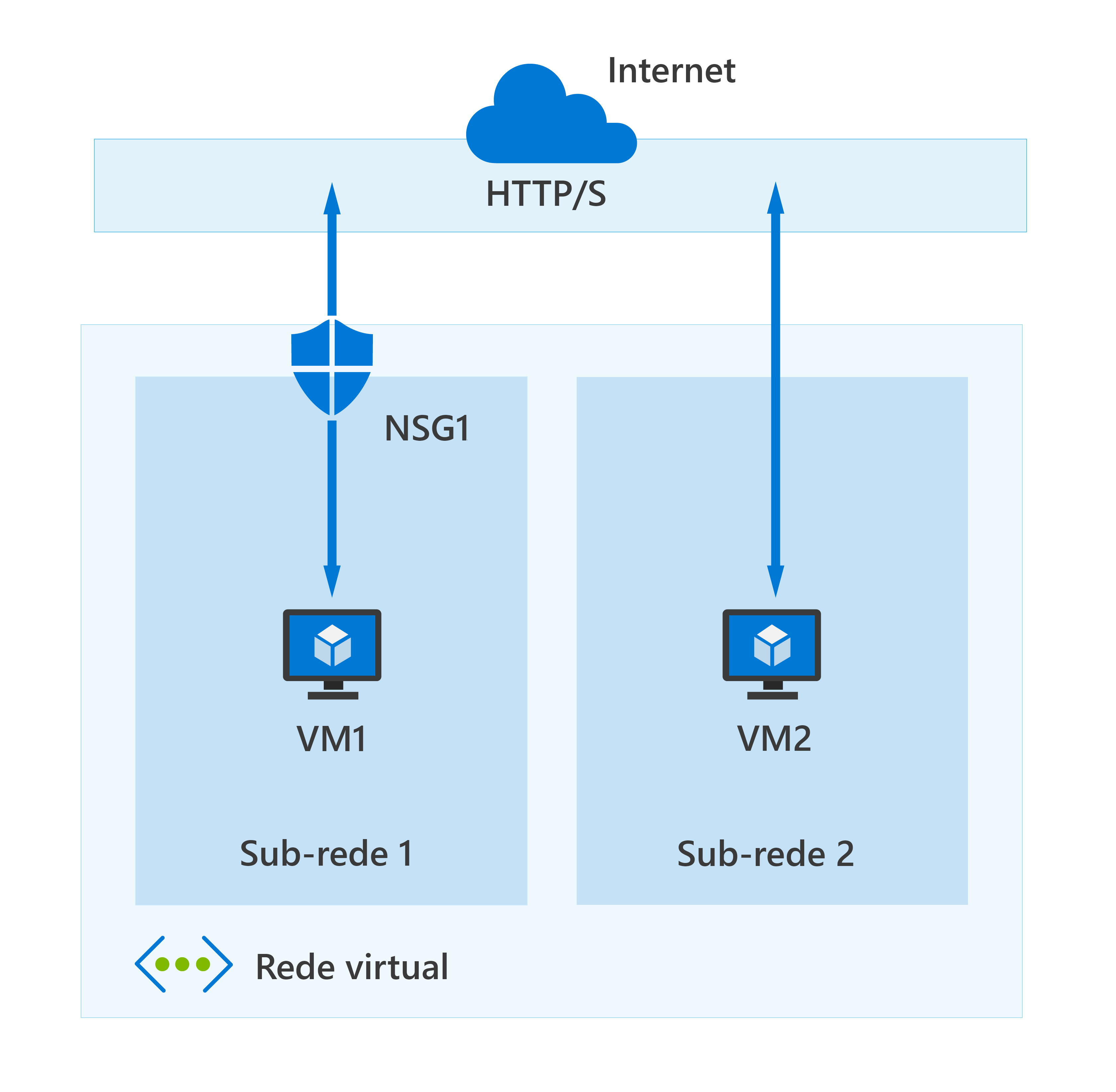

No diagrama altamente simplificado mostrado a seguir, você pode ver uma rede virtual do Azure com duas sub-redes que estão conectadas à Internet e cada sub-rede tem uma máquina virtual. A sub-rede 1 tem um NSG atribuído a ela que está filtrando o acesso de entrada e de saída ao VM1, que precisa de um nível mais alto de acesso. Por outro lado, o VM2 poderia representar uma máquina voltada ao público que não requer um NSG.

Regras de segurança de entrada e saída

Um NSG é composto de regras de segurança de entrada e saída. As regras de segurança do NSG são avaliadas por prioridade usando cinco pontos de informações: origem, porta de origem, destino, porta de destino e protocolo para permitir ou negar o tráfego. Por padrão, o Azure cria uma série de regras, três regras de entrada e três de saída, para fornecer um nível de linha de base de segurança. Você não pode remover as regras padrão, mas pode substituí-las criando regras com prioridades mais altas.

Cada regra especifica uma ou mais das seguintes propriedades:

- Nome: cada regra de NSG precisa ter um nome exclusivo que descreva sua finalidade. Por exemplo, AdminAccessOnlyFilter.

- Prioridade: as regras são processadas em ordem de prioridade, com os números menores processados antes dos números maiores. Quando o tráfego corresponde a uma regra, o processamento é interrompido. Isso significa que qualquer outra regra com prioridade mais baixa (números mais altos) não será processada.

- Origem ou destino: especifique o endereço IP individual ou um intervalo de endereços IP, a marca de serviço (um grupo de prefixos de endereço IP de um determinado serviço do Azure) ou grupo de segurança de aplicativo. A especificação de um intervalo, uma etiqueta de serviço ou um grupo de segurança de aplicativos permite que você crie menos regras de segurança.

- Protocolo: qual protocolo de rede a regra vai verificar? O protocolo pode ser qualquer: TCP, UDP, ICMP ou any.

- Direção: se a regra deve ser aplicada ao tráfego de entrada ou de saída.

- Intervalo de portas: você pode especificar um indivíduo ou um intervalo de portas. Especificar intervalos permite que você seja mais eficiente ao criar regras de segurança.

- Ação: por fim, você precisa decidir o que acontecerá quando essa regra for disparada.

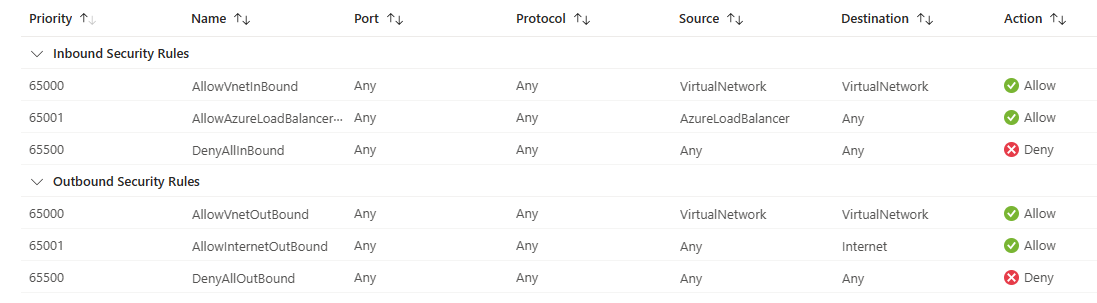

A captura de tela mostra as regras de tráfego de entrada e de saída, que estão incluídas nos NSGs.

As descrições das regras de tráfego de entrada padrão são as seguintes:.

AllowVNetInBound: a regra AllowVNetInBound é processada em primeiro lugar, já que tem o menor valor de prioridade. Lembre-se de que regras com valor de prioridade mais baixo são processadas primeiro. Essa regra permite o tráfego de uma origem com a marca de serviço VirtualNetwork para um destino com a marca de serviço VirtualNetwork em qualquer porta, usando qualquer protocolo. Se for encontrada uma correspondência para essa regra, nenhuma outra regra será processada. Se nenhuma correspondência for encontrada, a próxima regra será processada.

AllowAzureLoadBalancerInBound: a regra AllowAzureLoadBalancerInBound é processada em segundo lugar, já que seu valor de prioridade é maior que o da regra AllowVNetInBound. Essa regra permite o tráfego de uma origem com a marca de serviço AzureLoadBalancer para um destino com a marca de serviço AzureLoadBalancer em qualquer porta para qualquer endereço IP em qualquer porta, usando qualquer protocolo. Se for encontrada uma correspondência para essa regra, nenhuma outra regra será processada. Se nenhuma correspondência for encontrada, a próxima regra será processada.

DenyAllInBound: a última regra nesse NSG é a regra DenyAllInBound. Essa regra nega todo o tráfego de qualquer endereço IP de origem em qualquer porta para qualquer outro endereço IP em qualquer porta, usando qualquer protocolo.

Em resumo, qualquer sub-rede de rede virtual ou cartão de adaptador de rede aos quais esse NSG for atribuído permitirá o tráfego de entrada apenas de uma Rede Virtual do Azure ou de um balanceador de carga do Azure (conforme definido por suas respectivas marcas de serviço). Todos os outros tráfegos de rede de entrada são negados. Você não pode remover as regras padrão, mas pode substituí-las criando regras com prioridades mais altas (ou com valores de prioridades mais baixos).

Qual é a diferença entre NSGs (Grupos de Segurança de Rede) e o Firewall do Azure?

Agora que você aprendeu sobre os grupos de segurança de rede e o Firewall do Azure, talvez esteja se perguntando como eles diferem, pois ambos protegem recursos da Rede Virtual. O serviço de Firewall do Azure complementa a funcionalidade de grupo de segurança de rede. Juntos, eles fornecem uma melhor segurança de rede de "defesa em profundidade". Os grupos de segurança de rede fornecem filtragem de tráfego da camada de rede distribuída para limitar o tráfego a recursos dentro das redes virtuais em cada assinatura. O Firewall do Azure é um firewall de rede centralizado e totalmente com estado como um serviço, que fornece proteção nos níveis da rede e do aplicativo entre diferentes assinaturas e redes virtuais.