Descrever criptografia e hash

Uma maneira de mitigar ameaças comuns de segurança cibernética é criptografar dados confidenciais ou valiosos. Criptografia é o processo de tornar dados ilegíveis e inutilizáveis para visualizadores não autorizados. Para usar ou ler os dados criptografados, eles precisam ser descriptografados, o que exige o uso de uma chave secreta.

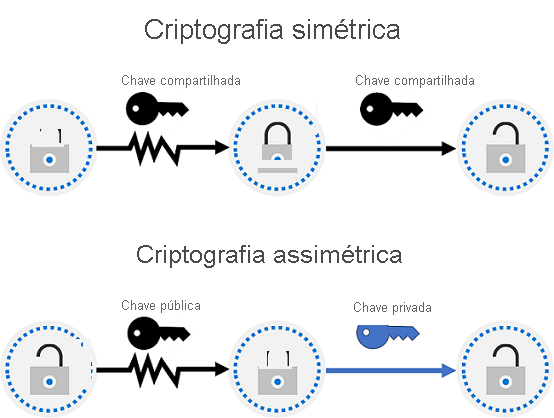

Há dois tipos de criptografia de nível superior: simétrica e assimétrica. A criptografia simétrica usa a mesma chave para criptografar e descriptografar os dados. A criptografia assimétrica usa um par de chaves públicas e de chaves privadas. Qualquer chave pode criptografar dados, mas a chave usada para criptografar não pode ser usada para descriptografar dados criptografados. Para descriptografar, você precisa de uma chave emparelhada. Por exemplo, se a chave pública for usada para criptografar, somente a chave privada correspondente poderá ser usada para descriptografar. A criptografia assimétrica é usada para acessar sites na Internet usando o protocolo HTTPS e soluções de assinatura eletrônica de dados. A criptografia pode proteger dados inativos ou em trânsito. Para obter informações adicionais sobre os conceitos de criptografia, confira Descrever conceitos de criptografia

Criptografia para dados em repouso

Dados inativos são dados armazenados em um dispositivo físico, como um servidor. Ele pode ser armazenado em um banco de dados ou em uma conta de armazenamento, mas, independentemente de onde ele estiver armazenado, a criptografia de dados inativos garante que os dados não possam ser lidos sem as chaves e os segredos necessários para descriptografá-los.

Se um invasor obtiver um disco rígido com os dados criptografados e não tiver acesso às chaves de criptografia, ele terá grande dificuldade para ler os dados.

Criptografia TLS para dados em trânsito

Dados em trânsito são os dados que se movem de um local para outro, como pela Internet ou por meio de uma rede privada. A transferência segura pode ser feita por várias camadas diferentes. Isso pode ser feito criptografando os dados na camada de aplicativo antes de enviá-los por uma rede. HTTPS é um exemplo de criptografia em trânsito.

A criptografia dos dados em trânsito protege-os de observadores externos e fornece um mecanismo para transmitir os dados, limitando o risco de exposição.

Criptografia para dados em uso

Um caso de uso comum para a criptografia de dados em uso envolve a proteção de dados em armazenamento não persistente, como memória RAM ou caches de CPU. Isso pode ser alcançado por meio de tecnologias que criam um enclave (pense nisso como um cofre seguro) que protege os dados e mantém os dados criptografados enquanto a CPU processa os dados.

Hash

O hash usa um algoritmo para converter texto em um valor exclusivo de comprimento fixo chamado hash. Toda vez que o mesmo texto tem hash usando o mesmo algoritmo, o mesmo valor de hash é produzido. Esse hash pode ser usado como um identificador exclusivo de seus dados associados.

O hash é diferente da criptografia, pois não usa chaves, e o valor de hash não é subsequentemente descriptografado de volta para o original.

O hash costuma ser usado para armazenar senhas. Quando um usuário insere sua senha, o mesmo algoritmo que criou o hash armazenado cria um hash da senha digitada. Isso é comparado com a versão de hash armazenada da senha. Se as senhas corresponderem, o usuário terá digitado sua senha corretamente. Isso é mais seguro do que armazenar senhas de texto sem formatação, mas os algoritmos de hash também são conhecidos por hackers. Como as funções de hash são determinísticas (a mesma entrada produz a mesma saída), os hackers podem usar ataques de dicionário de força bruta por meio do hash de senhas. Para cada hash correspondente, eles sabem a senha real. Para atenuar esse risco, as senhas geralmente têm “sal”. Isso se refere à adição de um valor aleatório de comprimento fixo à entrada de funções de hash para criar hashes exclusivos para a mesma entrada.