Proteger as máquinas virtuais migradas

Você concluiu a migração de suas cargas de trabalho para a nuvem. Esse piloto envolvia um pequeno conjunto de VMs que abrangendo aplicativos mais antigos, não considerados críticos para os negócios. Você aprendeu muito sobre como o processo de migração funciona e agora está mais bem preparado para mover um número maior de cargas de trabalho mais complexas para o Azure.

Mover suas cargas de trabalho para a nuvem não lhe liberará de toda a responsabilidade pela segurança do sistema operacional, dos aplicativos e dos dados. Embora a plataforma do Azure forneça uma infraestrutura segura, há um modelo de responsabilidade de segurança compartilhada. Você precisa garantir que seu ambiente do Azure seja seguro nas camadas administrativa, de aplicativo e de rede.

Embora a proteção de seu ambiente seja uma atividade contínua, você deve executar determinadas ações logo após a migração para garantir que a proteção e a segurança das cargas de trabalho.

Nesta unidade, você aprenderá sobre técnicas que podem ser usadas para proteger suas VMs recentemente migradas logo após a migração. Você continuará a ajustar os controles de segurança em suas cargas de trabalho e aplicativos ao longo do tempo à medida que busca proteger os dados e os ativos dos seus clientes.

Aprimorar a resiliência da máquina virtual

Seus clientes esperam que os aplicativos estejam disponíveis quando eles precisarem usá-los e que os dados estejam seguros. A expansão das ameaças cibernéticas e tempo de inatividade não planejado do aplicativo de fato existem e podem prejudicar a experiência do usuário.

Os usuários podem experimentar o tempo de inatividade do aplicativo em um ambiente baseado em nuvem por vários motivos. Verifique se as VMs migradas têm um nível suficiente de resiliência implementando uma solução de backup e recuperação.

Como uma primeira etapa, considere usar o serviço de Backup do Azure. O Backup do Azure é integrado ao Azure e não requer nenhuma infraestrutura adicional.

Usando o Backup do Azure, você pode agendar backups regulares de VMs inteiras do Windows ou Linux, arquivos e pastas e até mesmo um Banco de Dados SQL. Para cenários mais complexos, você desejará considerar opções adicionais para aprimorar a resiliência, mas o Backup do Azure permite impor imediatamente um controle de segurança sobre as VMs migradas.

Para aprimorar ainda mais sua solução, configure a MFA (autenticação multifator) para que somente usuários autorizados possam executar operações de backup críticas.

Limitar o acesso de entrada a máquinas virtuais

Com suas cargas de trabalho agora na nuvem, as VMs do Azure podem ficar vulneráveis a ataques de segurança por meio de portas de gerenciamento abertas, como a porta 3389. Os endereços IP do Azure são conhecidos e os hackers os investigam continuamente para atacar portas 3389 abertas. Se um invasor puder obter acesso a uma VM por meio de uma porta de gerenciamento aberta, ele poderá obter o controle do seu ambiente.

Para reduzir o risco de ataques por meio de portas abertas, é possível limitar o acesso de entrada às suas VMs. Usando a Central de Segurança do Azure, habilite o acesso à máquina virtual JIT (Just-In-Time). O JIT usa NSGs (grupos de segurança de rede) e regras de entrada para limitar o tempo pelo qual uma porta específica fica aberta.

Você configura uma política JIT em uma VM individual. Você pode fazer isso na Central de Segurança, diretamente na VM ou de modo programático. A política especifica regras de como os usuários podem se conectar às VMs.

Se um usuário tiver permissões na VM, uma solicitação de acesso será aprovada e a Central de Segurança configurará os NSGs para permitir o tráfego de entrada para as portas selecionadas durante o tempo especificado na política. Depois que o tempo termina, a Central de Segurança restaura as regras de firewall e NSG para o estado anterior. ataques.

Criptografar discos

Violações de segurança que resultam em perda de dados podem ter consequências graves, geralmente resultando em penalidades legais e financeiras importantes para empresas na qual as violações ocorrem. Naturalmente, as principais iniciativas de conformidade, como a HIPAA e a PCI, têm fortes requisitos de criptografia de dados.

A criptografia de dados protege contra perda ou roubo de um dispositivo, impedindo o acesso não autorizado ou a remoção do disco rígido. Ela também protege os arquivos internos caso um invasor tente acessá-los por métodos alternativos.

Para proteger suas VMs do Azure, use o Azure Disk Encryption para criptografar seus discos de VM de IaaS do Linux e do Windows. A criptografia de disco aproveita o BitLocker para Windows e o DM-Crypt para Linux a fim de fornecer criptografia do volume para o SO e os discos de dados.

Você pode usar uma chave de criptografia criada pelo Azure ou fornecer a própria chave de criptografia protegida no Azure Key Vault. Com Azure Disk Encryption, os dados da VM de IaaS (infraestrutura como serviço) são protegidos em repouso (no disco) e durante a inicialização da VM.

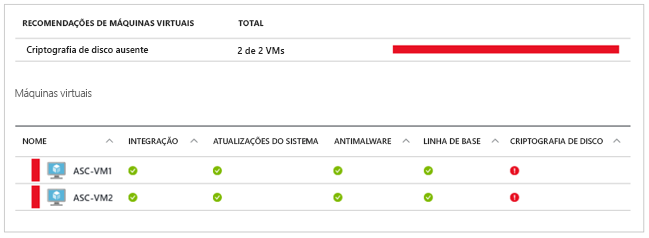

A Central de Segurança do Azure fornece um conjunto de ferramentas para monitorar e gerenciar a segurança de máquinas virtuais e outros recursos de computação em nuvem com a nuvem pública do Azure. Se você usar a Central de Segurança do Azure, ela alertará se você tiver VMs não criptografadas e recomendará criptografá-las.