Use uma política VPN e VPN por aplicativo em dispositivos Android Enterprise em Microsoft Intune

As VPN (redes virtuais privadas) permitem que os usuários acessem recursos da organização remotamente, incluindo de casa, hotéis, cafés e muito mais. Em Microsoft Intune, você pode configurar aplicativos cliente VPN em dispositivos Android Enterprise usando uma política de configuração de aplicativo. Em seguida, implante essa política com sua configuração vpn em dispositivos em sua organização.

Você também pode criar políticas de VPN que são usadas por aplicativos específicos. Esse recurso é chamado de VPN por aplicativo. Quando o aplicativo está ativo, ele pode se conectar à VPN e acessar recursos por meio da VPN. Quando o aplicativo não está ativo, a VPN não é usada.

Esse recurso aplica-se a:

- Android Enterprise

Há duas maneiras de criar a política de configuração do aplicativo para seu aplicativo cliente VPN:

- Designer de configuração

- Dados JSON

Este artigo mostra como criar uma política de configuração de aplicativo VPN e VPN por aplicativo usando ambas as opções.

Observação

Muitos dos parâmetros de configuração do cliente VPN são semelhantes. Mas, cada aplicativo tem suas chaves e opções exclusivas. Consulte seu fornecedor de VPN se você tiver dúvidas.

Antes de começar

O Android não dispara automaticamente uma conexão de cliente VPN quando um aplicativo é aberto. A conexão VPN deve ser iniciada manualmente. Ou você pode usar VPN sempre ativa para iniciar a conexão.

Os seguintes clientes VPN dão suporte Intune políticas de configuração do aplicativo:

- Cisco AnyConnect

- SSO da Citrix

- F5 Access

- Palo Alto Networks GlobalProtect

- Pulse Secure

- SonicWall Mobile Connect

Ao criar a política de VPN no Intune, você selecionará chaves diferentes para configurar. Esses nomes de chave variam com os diferentes aplicativos cliente VPN. Portanto, os nomes de chave em seu ambiente podem ser diferentes dos exemplos deste artigo.

O designer de configuração e os dados JSON podem usar com êxito a autenticação baseada em certificado. Se a autenticação VPN exigir certificados de cliente, crie os perfis de certificado antes de criar a política de VPN. As políticas de configuração do aplicativo VPN usam os valores dos perfis de certificado.

Dispositivos de perfil de trabalho de propriedade pessoal do Android Enterprise dão suporte a certificados SCEP e PKCS. Dispositivos de perfil de trabalho totalmente gerenciados, dedicados e de propriedade corporativa do Android Enterprise só dão suporte a certificados SCEP. Para obter mais informações, confira Usar certificados para autenticação no Microsoft Intune.

Visão geral de VPN por aplicativo

Ao criar e testar a VPN por aplicativo, o fluxo básico inclui as seguintes etapas:

- Selecione o aplicativo cliente VPN. Antes de começar (neste artigo) lista os aplicativos com suporte.

- Obtenha as IDs do pacote de aplicativos dos aplicativos que usarão a conexão VPN. Obter a ID do pacote de aplicativo (neste artigo) mostra como.

- Se você usar certificados para autenticar a conexão VPN, crie e implante os perfis de certificado antes de implantar a política vpn. Verifique se os perfis de certificado são implantados com êxito. Para obter mais informações, confira Usar certificados para autenticação no Microsoft Intune.

- Adicione o aplicativo cliente VPN ao Intune e implante o aplicativo em seus usuários e dispositivos.

- Crie a política de configuração do aplicativo VPN. Use as IDs do pacote de aplicativo e as informações de certificado na política.

- Implante a nova política de VPN.

- Confirme se o aplicativo cliente VPN se conecta com êxito ao servidor VPN.

- Quando o aplicativo estiver ativo, confirme se o tráfego do aplicativo passa com êxito pela VPN.

Obter a ID do pacote de aplicativo

Obtenha a ID do pacote para cada aplicativo que usará a VPN. Para aplicativos disponíveis publicamente, você pode obter a ID do pacote de aplicativos na Google Play Store. A URL exibida para cada aplicativo inclui a ID do pacote.

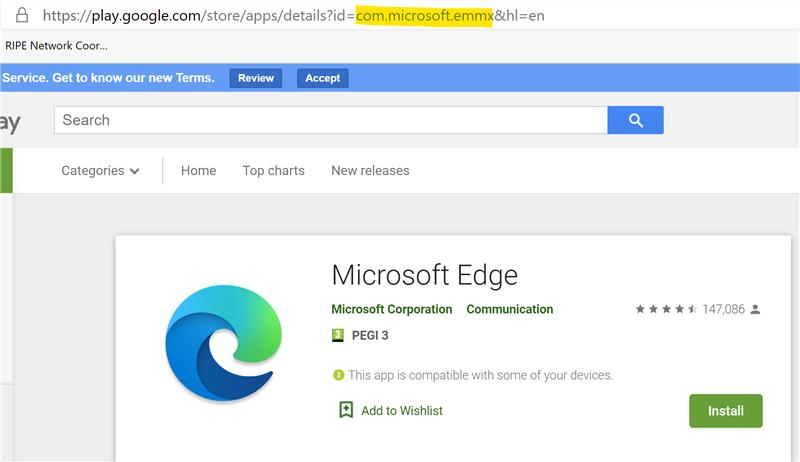

No exemplo a seguir, a ID do pacote do aplicativo do navegador Microsoft Edge é com.microsoft.emmx. A ID do pacote faz parte da URL:

Para aplicativos LOB (Linha de Negócios), obtenha a ID do pacote do fornecedor ou desenvolvedor de aplicativos.

Certificados

Este artigo pressupõe que sua conexão VPN use autenticação baseada em certificado. Ele também pressupõe que você implantou com êxito todos os certificados na cadeia necessária para que os clientes se autenticassem com êxito. Normalmente, essa cadeia de certificados inclui o certificado do cliente, quaisquer certificados intermediários e o certificado raiz.

Para obter mais informações sobre certificados, consulte Usar certificados para autenticação no Microsoft Intune.

Quando o perfil do certificado de autenticação do cliente é implantado, ele cria um token de certificado no perfil do certificado. Esse token é usado para criar a política de configuração do aplicativo VPN.

Se você não estiver familiarizado com a criação de políticas de configuração de aplicativo, consulte Adicionar políticas de configuração de aplicativo para dispositivos Android Enterprise gerenciados.

Usar o Designer de Configuração

Entre no centro de administração Microsoft Intune.

Selecione Políticas>de configuração de aplicativode aplicativos > Adicionar >dispositivos gerenciados.

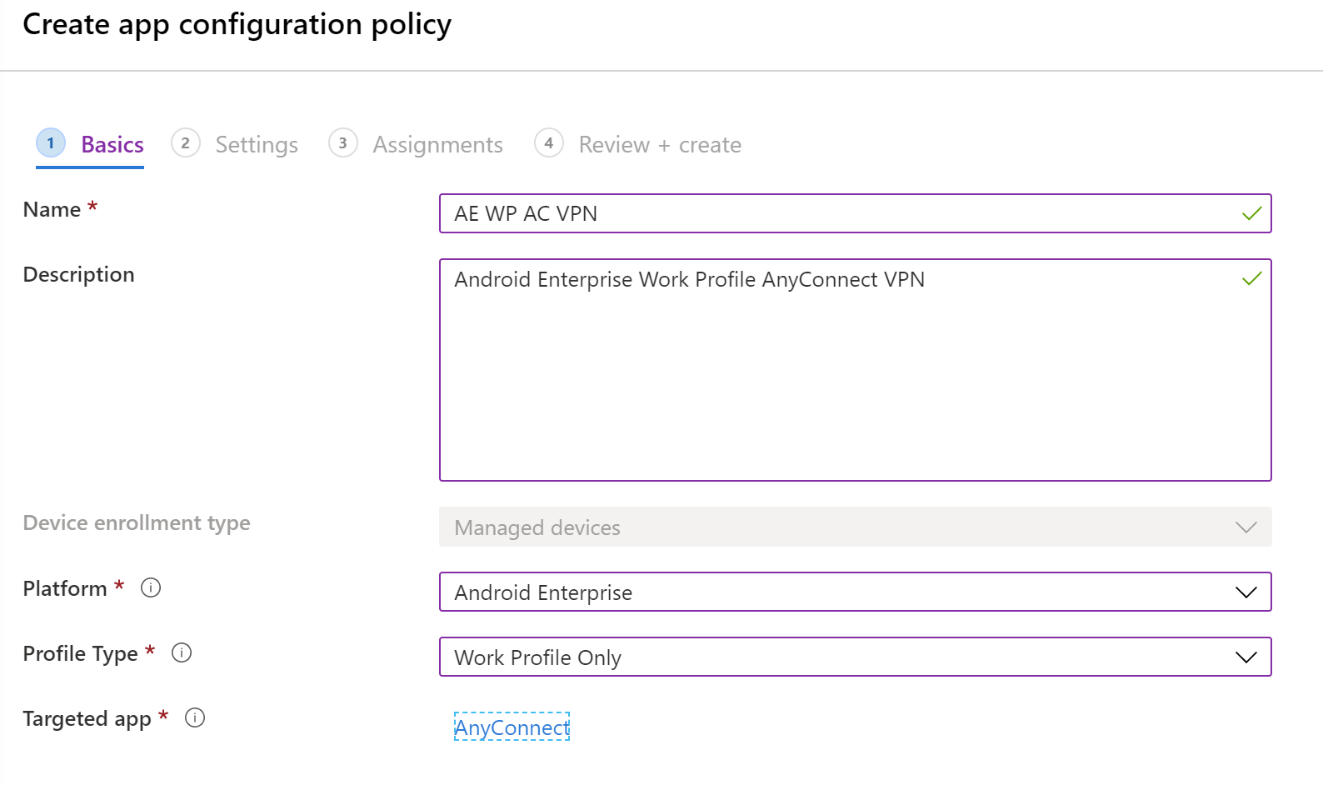

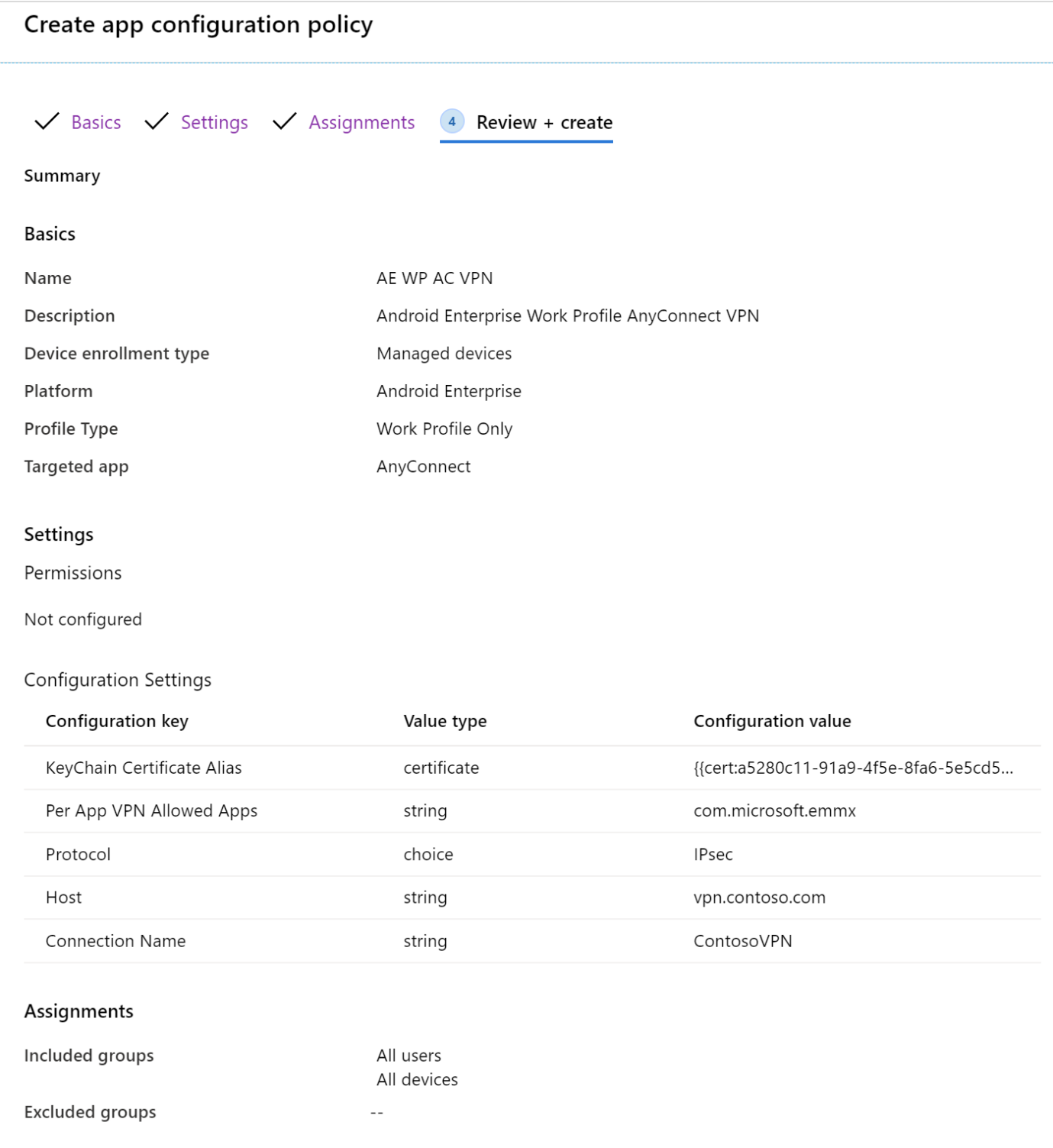

Em Noções básicas, insira as seguintes propriedades:

Nome: insira um nome descritivo para a política. Nomeie suas políticas para você identificá-las facilmente mais tarde. Por exemplo, um bom nome de política é a política de configuração de aplicativo: política VPN Cisco AnyConnect para dispositivos de perfil de trabalho Android Enterprise.

Descrição: insira uma descrição para a política. Essa configuração é opcional, mas recomendada.

Plataforma: selecione Android Enterprise.

Tipo de perfil: suas opções:

- Todos os tipos de perfil: essa opção dá suporte a autenticação de nome de usuário e senha. Se você usar a autenticação baseada em certificado, não use essa opção.

- Somente Gerenciada, Dedicada e Corporate-Owned Somente Perfil de Trabalho: essa opção dá suporte à autenticação baseada em certificado, ao nome de usuário e à autenticação de senha.

- Somente perfil de trabalho de propriedade pessoal: essa opção dá suporte à autenticação baseada em certificado, nome de usuário e autenticação de senha.

Aplicativo de destino: selecione o aplicativo cliente VPN que você adicionou anteriormente. No exemplo a seguir, o aplicativo cliente VPN Cisco AnyConnect é usado:

Selecione Avançar.

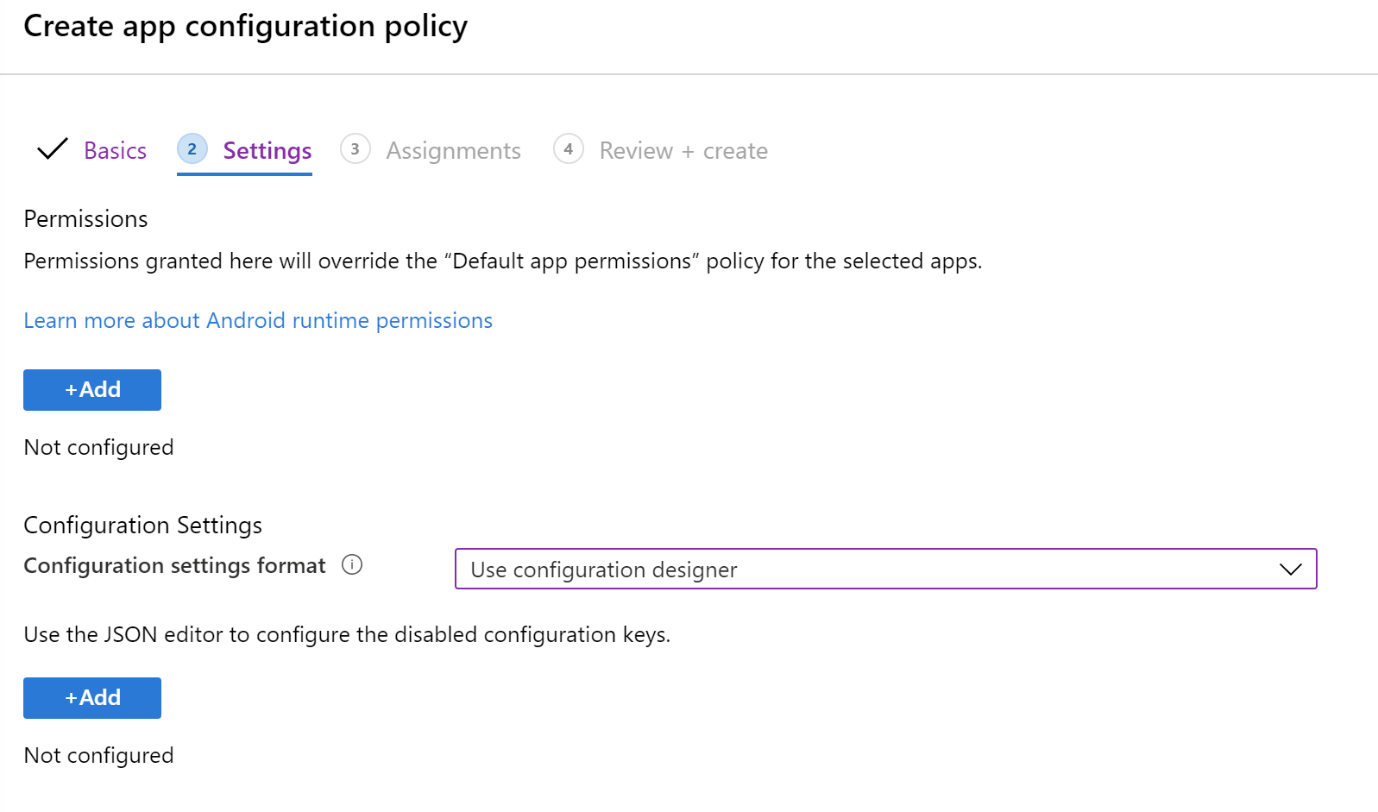

Em Configurações, insira as seguintes propriedades:

Formato de configuração: selecione Usar designer de configuração:

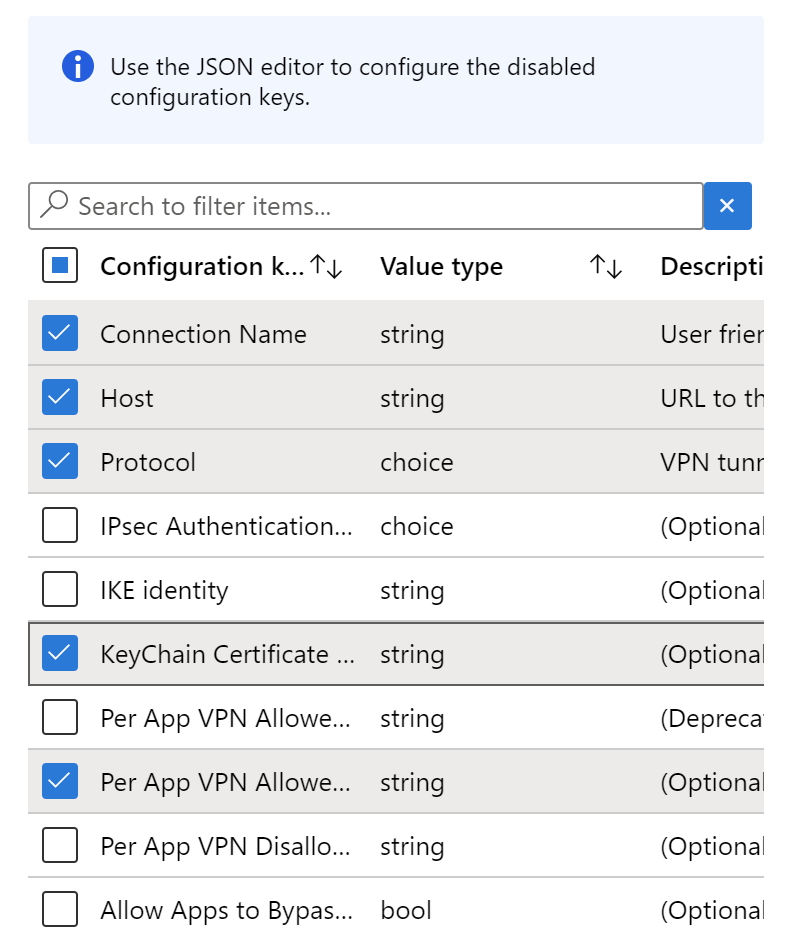

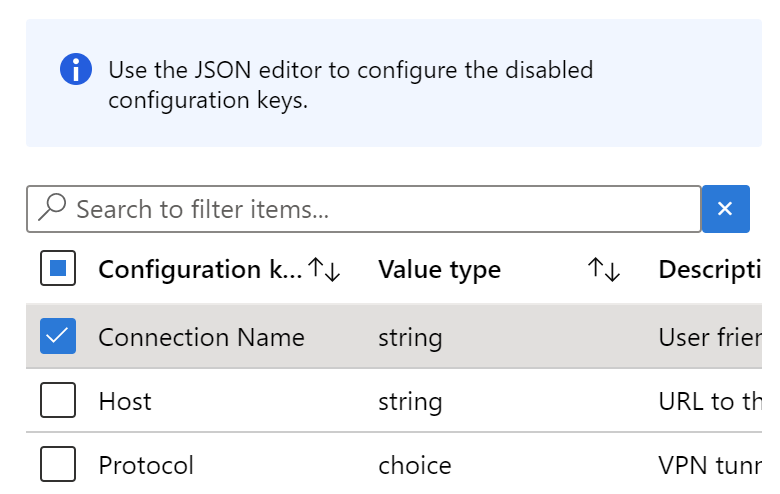

Adicionar: mostra a lista de chaves de configuração. Selecione todas as chaves de configuração necessárias para sua configuração >OK.

No exemplo a seguir, selecionamos uma lista mínima para AnyConnect VPN, incluindo autenticação baseada em certificado e VPN por aplicativo:

Valor de configuração: insira os valores das chaves de configuração selecionadas. Lembre-se de que os nomes de chave variam dependendo do aplicativo Cliente VPN que você está usando. Nas chaves selecionadas em nosso exemplo:

Aplicativos permitidos por VPN de aplicativo: insira as IDs do pacote de aplicativo coletadas anteriormente. Por exemplo:

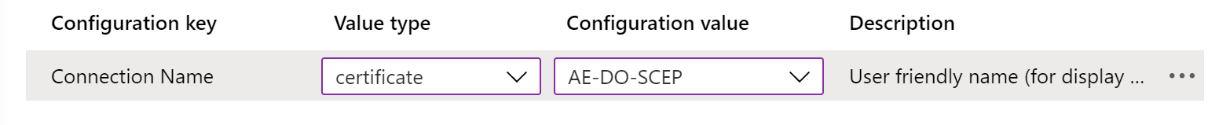

Alias do certificado KeyChain (opcional): altere o tipo valor de cadeia de caracteres para certificado. Selecione o perfil de certificado do cliente a ser usado com autenticação VPN. Por exemplo:

Protocolo: selecione o protocolo de túnel SSL ou IPsec da VPN.

Nome da conexão: insira um nome amigável para a conexão VPN. Os usuários veem esse nome de conexão em seus dispositivos. Por exemplo, digite

ContosoVPN.Host: insira a URL do nome do host no roteador de head-end. Por exemplo, digite

vpn.contoso.com.

Selecione Avançar.

Em Atribuições, selecione os grupos para atribuir a política de configuração do aplicativo VPN.

Selecione Avançar.

Em Examinar + criar, examine as configurações. Quando você seleciona Criar, suas alterações são salvas e a política é implantada em seus grupos. A política também é mostrada na lista de políticas de configuração do aplicativo.

Usar JSON

Use essa opção se você não tiver ou não souber todas as configurações de VPN necessárias usadas no designer de configuração. Se precisar de ajuda, consulte seu fornecedor de VPN.

Obter o token de certificado

Nestas etapas, crie uma política temporária. A política não será salva. A intenção é copiar o token de certificado. Você usará esse token ao criar a política vpn usando JSON (próxima seção).

No centro de administração Microsoft Intune, selecione Políticas>de configuração de aplicativode aplicativos >Adicionar>dispositivos gerenciados.

Em Noções básicas, insira as seguintes propriedades:

- Nome: insira qualquer nome. Essa política é temporária e não será salva.

- Plataforma: selecione Android Enterprise.

- Tipo de perfil: selecione Somente perfil de trabalho de propriedade pessoal.

- Aplicativo de destino: selecione o aplicativo cliente VPN que você adicionou anteriormente.

Selecione Avançar.

Em Configurações, insira as seguintes propriedades:

Formato de configuração: selecione Usar designer de configuração.

Adicionar: mostra a lista de chaves de configuração. Selecione qualquer chave com um tipo decadeia de caracteres Value. Clique em OK.

Altere o tipo de valor da cadeia de caracteres para o certificado. Esta etapa permite selecionar o perfil de certificado do cliente correto que autentica a VPN:

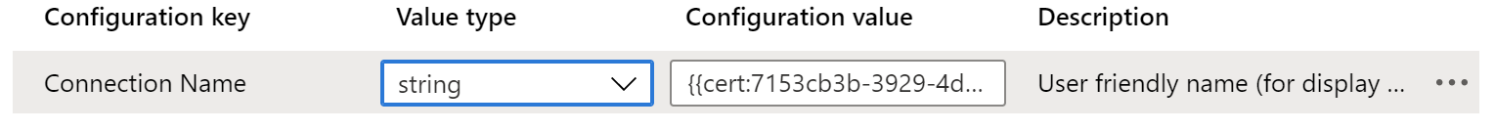

Altere imediatamente o tipo de valor de volta para cadeia de caracteres. O valor de configuração é alterado para um token

{{cert:GUID}}:

Copie e cole esse token de certificado em outro arquivo, como um editor de texto.

Descarte essa política. Não salve. A única finalidade é copiar e colar o token de certificado.

Criar a política vpn usando JSON

No centro de administração Microsoft Intune, selecione Políticas>de configuração de aplicativode aplicativos >Adicionar>dispositivos gerenciados.

Em Noções básicas, insira as seguintes propriedades:

- Nome: insira um nome descritivo para a política. Nomeie suas políticas para você identificá-las facilmente mais tarde. Por exemplo, um bom nome de política é Política de configuração de aplicativo: política VPN JSON Cisco AnyConnect para dispositivos de perfil de trabalho Android Enterprise em toda a empresa.

- Descrição: insira uma descrição para a política. Essa configuração é opcional, mas recomendada.

- Plataforma: selecione Android Enterprise.

- Tipo de perfil: suas opções:

- Todos os tipos de perfil: essa opção dá suporte a autenticação de nome de usuário e senha. Se você usar a autenticação baseada em certificado, não use essa opção.

- Somente o perfil de trabalho totalmente gerenciado, dedicado e Corporate-Owned: essa opção dá suporte à autenticação baseada em certificado, ao nome de usuário e à autenticação de senha.

- Somente perfil de trabalho de propriedade pessoal: essa opção dá suporte à autenticação baseada em certificado, nome de usuário e autenticação de senha.

- Aplicativo de destino: selecione o aplicativo cliente VPN que você adicionou anteriormente.

Selecione Avançar.

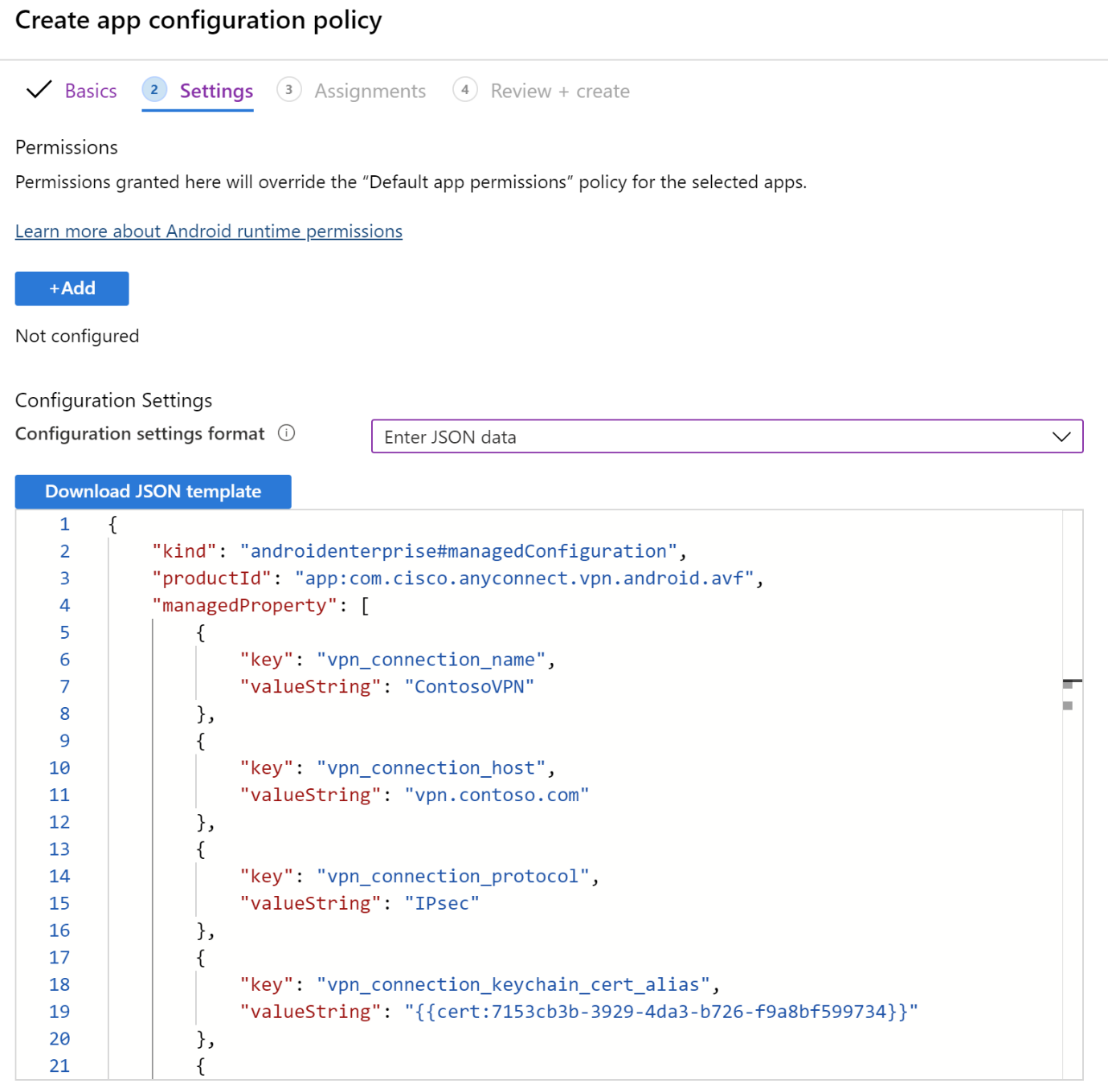

Em Configurações, insira as seguintes propriedades:

- Formato de configuração: selecione Inserir dados JSON. Você pode editar o JSON diretamente.

- Baixar modelo JSON: use essa opção para baixar e atualizar o modelo em qualquer editor externo. Tenha cuidado com editores de texto que usam aspas Inteligentes, pois eles podem criar JSON inválido.

Depois de inserir os valores necessários para sua configuração, remova todas as configurações que têm

"STRING_VALUE"ouSTRING_VALUE.

Selecione Avançar.

Em Atribuições, selecione os grupos para atribuir a política de configuração do aplicativo VPN.

Selecione Avançar.

Em Examinar + criar, examine as configurações. Quando você seleciona Criar, suas alterações são salvas e a política é implantada em seus grupos. A política também é mostrada na lista de políticas de configuração do aplicativo.

Exemplo JSON para VPN do F5 Access

{

"kind": "androidenterprise#managedConfiguration",

"productId": "app:com.f5.edge.client_ics",

"managedProperty": [

{

"key": "disallowUserConfig",

"valueBool": false

},

{

"key": "vpnConfigurations",

"valueBundleArray": [

{

"managedProperty": [

{

"key": "name",

"valueString": "MyCorpVPN"

},

{

"key": "server",

"valueString": "vpn.contoso.com"

},

{

"key": "weblogonMode",

"valueBool": false

},

{

"key": "fipsMode",

"valueBool": false

},

{

"key": "clientCertKeychainAlias",

"valueString": "{{cert:77333880-14e9-0aa0-9b2c-a1bc6b913829}}"

},

{

"key": "allowedApps",

"valueString": "com.microsoft.emmx"

},

{

"key": "mdmAssignedId",

"valueString": ""

},

{

"key": "mdmInstanceId",

"valueString": ""

},

{

"key": "mdmDeviceUniqueId",

"valueString": ""

},

{

"key": "mdmDeviceWifiMacAddress",

"valueString": ""

},

{

"key": "mdmDeviceSerialNumber",

"valueString": ""

},

{

"key": "allowBypass",

"valueBool": false

}

]

}

]

}

]

}

Informações adicionais

- Adicionar políticas de configuração de aplicativo para dispositivos Android Enterprise gerenciados

- Configurações do dispositivo Android Enterprise para configurar VPN no Intune

Próximas etapas

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de