Criar e implantar a política do Windows Proteção de Informações (WIP) com Intune

Observação

Microsoft Intune descontinuou investimentos futuros no gerenciamento e implantação do Windows Proteção de Informações.

O suporte para o windows Proteção de Informações sem o cenário de registro no Microsoft Intune foi removido.

Para obter mais informações, consulte Fim das diretrizes de suporte para o Windows Proteção de Informações.

Para obter informações sobre Intune MAM no Windows, consulte Configurações de política do MAM para Windows e Proteção de aplicativos para Windows.

Você pode usar políticas do Windows Proteção de Informações (WIP) com aplicativos Windows 10 para proteger aplicativos sem registro de dispositivo.

Antes de começar

Você deve entender alguns conceitos ao adicionar uma política wip:

Lista de aplicativos permitidos e isentos

Aplicativos protegidos: Esses aplicativos são os aplicativos que precisam aderir a essa política.

Aplicativos isentos: Esses aplicativos são isentos dessa política e podem acessar dados corporativos sem restrições.

Tipos de aplicativos

- Aplicativos recomendados: Uma lista pré-preenchida de aplicativos (principalmente Microsoft 365 (Office)) que permitem importar facilmente para a política.

- Armazenar aplicativos: Você pode adicionar qualquer aplicativo da loja do Windows à política.

- Aplicativos da área de trabalho do Windows: Você pode adicionar todos os aplicativos tradicionais da área de trabalho do Windows à política (por exemplo, .exe, .dll)

Pré-requisitos

Você deve configurar o provedor MAM antes de criar uma política wip. Saiba mais sobre como configurar seu provedor de MAM com Intune.

Importante

O WIP não dá suporte a várias identidades, apenas uma identidade gerenciada pode existir por vez. Para obter mais informações sobre os recursos e limitações do WIP, consulte Proteger seus dados corporativos usando o Windows Proteção de Informações (WIP).

Além disso, você precisa ter a seguinte licença e atualização:

Para adicionar uma política WIP

Depois de configurar Intune em sua organização, você pode criar uma política específica de WIP.

Importante

As políticas do Windows Proteção de Informações (WIP) sem registro foram preteridas. Você não pode mais criar políticas wip para dispositivos não registrados.

Dica

Para obter informações relacionadas sobre como criar políticas wip para Intune, incluindo as configurações disponíveis e como configurá-las, consulte Criar uma política de WIP (Proteção de Informações do Windows) com o MAM usando o portal para Microsoft Intune na biblioteca de documentação do Segurança do Windows.

- Entre no Centro de administração do Microsoft Intune.

- Selecione Aplicativos>Proteção de aplicativos políticas>Criar política.

- Adicione os seguintes valores:

- Nome: Digite um nome (necessário) para sua nova política.

- Descrição: (Opcional) Digite uma descrição.

- Plataforma: Escolha Windows 10 como a plataforma com suporte para sua política wip.

- Estado de registro: Escolha Sem registro como o estado de registro para sua política.

- Escolha Criar. A política é criada e aparece na tabela no painel Proteção de aplicativos políticas.

Para adicionar aplicativos recomendados à sua lista de aplicativos protegidos

- Entre no Centro de administração do Microsoft Intune.

- Selecione Aplicativos>Políticas de proteção de aplicativos.

- No painel políticas Proteção de aplicativos, escolha a política que você deseja modificar. O painel Intune Proteção de Aplicativos é exibido.

- Escolha Aplicativos protegidos no painel Proteção de Aplicativos Intune. O painel Aplicativos protegidos é aberto mostrando todos os aplicativos que já estão incluídos na lista para essa política de proteção de aplicativo.

- Selecione Adicionar aplicativos. As informações adicionar aplicativos mostram uma lista filtrada de aplicativos. A lista na parte superior do painel permite alterar o filtro de lista.

- Selecione cada aplicativo que você deseja permitir acessar seus dados corporativos.

- Clique em OK. O painel Aplicativos protegidos é atualizado mostrando todos os aplicativos selecionados.

- Clique em Salvar.

Adicionar um aplicativo Store à sua lista de aplicativos protegidos

Para adicionar um aplicativo Store

- Entre no Centro de administração do Microsoft Intune.

- Selecione Aplicativos>Políticas de proteção de aplicativos.

- No painel políticas Proteção de aplicativos, escolha a política que você deseja modificar. O painel Intune Proteção de Aplicativos é exibido.

- Escolha Aplicativos protegidos no painel Proteção de Aplicativos Intune. O painel Aplicativos protegidos é aberto mostrando todos os aplicativos que já estão incluídos na lista para essa política de proteção de aplicativo.

- Selecione Adicionar aplicativos. As informações adicionar aplicativos mostram uma lista filtrada de aplicativos. A lista na parte superior do painel permite alterar o filtro de lista.

- Na lista, selecione Armazenar aplicativos.

- Insira valores para Nome, Editor, Nome do Produto e Ação. Certifique-se de definir o valor de Ação como Permitir, para que o aplicativo tenha acesso aos seus dados corporativos.

- Clique em OK. O painel Aplicativos protegidos é atualizado mostrando todos os aplicativos selecionados.

- Clique em Salvar.

Adicionar um aplicativo de área de trabalho à sua lista de aplicativos protegidos

Para adicionar um aplicativo de área de trabalho

- Entre no Centro de administração do Microsoft Intune.

- Selecione Aplicativos>Políticas de proteção de aplicativos.

- No painel políticas Proteção de aplicativos, escolha a política que você deseja modificar. O painel Intune Proteção de Aplicativos é exibido.

- Escolha Aplicativos protegidos no painel Proteção de Aplicativos Intune. O painel Aplicativos protegidos é aberto mostrando todos os aplicativos que já estão incluídos na lista para essa política de proteção de aplicativo.

- Selecione Adicionar aplicativos. As informações adicionar aplicativos mostram uma lista filtrada de aplicativos. A lista na parte superior do painel permite alterar o filtro de lista.

- Na lista, selecione Aplicativos de área de trabalho.

- Insira valores para Nome, Editor, Nome do Produto, Arquivo, Versão Min, Versão Máxima e Ação. Certifique-se de definir o valor de Ação como Permitir, para que o aplicativo tenha acesso aos seus dados corporativos.

- Clique em OK. O painel Aplicativos protegidos é atualizado mostrando todos os aplicativos selecionados.

- Clique em Salvar.

WIP Learning

Depois de adicionar os aplicativos que deseja proteger com WIP, você precisará aplicar um modo de proteção usando o WIP Learning.

Antes de começar

WIP Learning é um relatório que permite monitorar seus aplicativos habilitados para WIP e aplicativos desconhecidos por WIP. Os aplicativos desconhecidos são os que não são implantados pelo departamento de TI da sua organização. Você pode exportar esses aplicativos do relatório e adicioná-los às suas políticas de WIP para evitar interrupções de produtividade antes que eles imponham o WIP no modo "Bloquear".

Além de exibir informações sobre aplicativos habilitados para WIP, você pode exibir um resumo dos dispositivos que compartilharam dados de trabalho com sites. Com essas informações, você pode determinar quais sites devem ser adicionados às políticas de wip de grupo e usuário. O resumo mostra quais URLs do site são acessadas por aplicativos habilitados para WIP.

Ao trabalhar com aplicativos habilitados para WIP e aplicativos desconhecidos para WIP, recomendamos que você comece com o Silent ou Allow Overrides enquanto verifica com um pequeno grupo que você tem os aplicativos certos em sua lista de aplicativos protegidos. Depois de terminar, você pode alterar para sua política de execução final, Bloquear.

Quais são os modos de proteção?

Bloquear

O WIP procura práticas inadequadas de compartilhamento de dados e impede que o usuário conclua a ação. As ações bloqueadas podem incluir o compartilhamento de informações entre aplicativos não protegidos por empresas e o compartilhamento de dados corporativos entre outras pessoas e dispositivos fora da sua organização.

Permitir substituições

O WIP procura compartilhamento de dados inadequado, alertando os usuários quando eles fazem algo considerado potencialmente inseguro. No entanto, esse modo permite que o usuário substitua a política e compartilhe os dados, registrando a ação no log de auditoria.

Silencioso

O WIP é executado silenciosamente, registrando compartilhamento de dados inadequados, sem bloquear nada que teria sido solicitado para interação do funcionário enquanto estiver no modo Permitir Substituição. Ações não permitidas, como aplicativos que tentam acessar inapropriadamente um recurso de rede ou dados protegidos por WIP, ainda são interrompidas.

Desativado (não recomendado)

O WIP está desativado e não ajuda a proteger ou auditar seus dados.

Depois de desativar o WIP, é feita uma tentativa de descriptografar todos os arquivos marcados por WIP nas unidades anexadas localmente. Observe que as informações de descriptografia e política anteriores não serão reaplicadas automaticamente se você ativar a proteção WIP novamente.

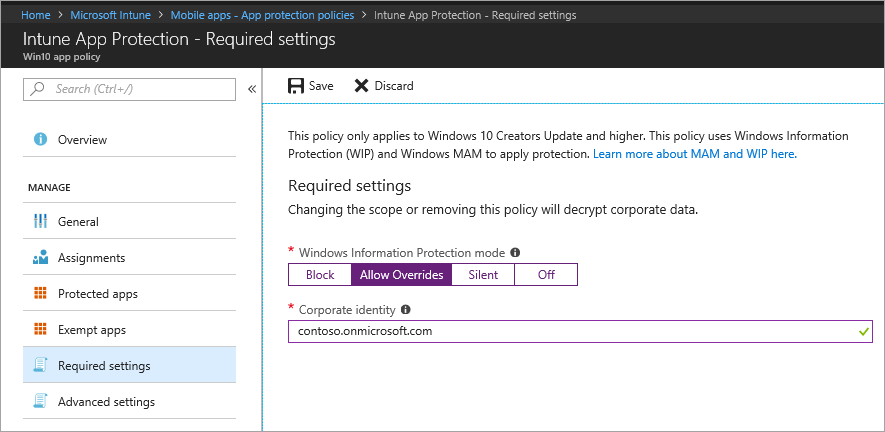

Adicionar um modo de proteção

No painel Política de aplicativo, escolha o nome da política e escolha As configurações necessárias.

Selecione uma configuração e escolha Salvar.

Permitir que o Indexador de Pesquisa do Windows pesquise itens criptografados

Permite ou não permite a indexação de itens. Essa opção é para o Indexador de Pesquisa do Windows, que controla se ele indexa itens criptografados, como os arquivos protegidos do Windows Proteção de Informações (WIP).

Essa opção de política de proteção de aplicativo está nas configurações avançadas da política de Proteção de Informações do Windows. A política de proteção do aplicativo deve ser definida como a plataforma Windows 10 e o estado de registro da política de aplicativo deve ser definido como Com registro.

Quando a política está habilitada, os itens protegidos por WIP são indexados e os metadados sobre eles são armazenados em um local não criptografado. Os metadados incluem coisas como caminho de arquivo e data modificados.

Quando a política é desabilitada, os itens protegidos por WIP não são indexados e não aparecem nos resultados na Cortana ou no explorador de arquivos. Também pode haver um impacto de desempenho em fotos e aplicativos Groove se houver muitos arquivos de mídia protegidos por WIP no dispositivo.

Observação

A Microsoft preteriu o aplicativo autônomo do Windows Cortana. O assistente de produtividade da Cortana ainda está disponível. Para obter mais informações sobre recursos preteridos no cliente Windows, acesse Recursos preteridos para cliente Windows.

Adicionar extensões de arquivo criptografadas

Além de definir a opção Permitir que o Indexador de Pesquisa do Windows pesquise itens criptografados, você pode especificar uma lista de extensões de arquivo. Os arquivos com essas extensões são criptografados ao copiar de um compartilhamento de SMB (Bloco de Mensagens do Servidor) dentro do limite corporativo, conforme definido na lista de locais de rede. Quando essa política não é especificada, o comportamento de criptografia automática existente é aplicado. Quando essa política estiver configurada, somente os arquivos com as extensões na lista serão criptografados.

Implantar sua política de proteção de aplicativo WIP

Importante

Essas informações se aplicam à WIP sem registro de dispositivo.

Depois de criar sua política de proteção de aplicativo WIP, você precisará implantá-la em sua organização usando o MAM.

No painel Política de aplicativo, escolha sua política de proteção de aplicativo recém-criada, escolha Grupos de usuáriosAdicionar grupo de usuários>.

Uma lista de grupos de usuários, composta por todos os grupos de segurança em seu Microsoft Entra ID, é aberta no painel Adicionar grupo de usuários.

Escolha o grupo ao qual deseja que sua política se aplique e escolha Selecionar para implantar a política.

Próximas etapas

Saiba mais sobre o Windows Proteção de Informações, consulte Proteger seus dados corporativos usando o Windows Proteção de Informações (WIP).

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de