Política antivírus para segurança de ponto de extremidade no Intune

Políticas antivírus de segurança do Ponto de Extremidade do Intune podem ajudar os administradores de segurança a se concentrarem no gerenciamento do grupo discreto de configurações antivírus para dispositivos gerenciados.

A política antivírus inclui vários perfis. Cada perfil contém apenas as configurações relevantes para Microsoft Defender para Ponto de Extremidade antivírus para dispositivos macOS e Windows ou para a experiência do usuário no aplicativo Segurança do Windows em dispositivos Windows.

Você encontrará as políticas antivírus em Gerenciar no nó de segurança do ponto de extremidade do centro de administração Microsoft Intune.

As políticas antivírus incluem as mesmas configurações que os modelos de proteção de ponto de extremidade ou restrição de dispositivo encontrados para a política de configuração do dispositivo . No entanto, esses tipos de política incluem categorias adicionais de configurações que não estão relacionadas ao Antivírus. As configurações adicionais podem complicar a tarefa de configurar a carga de trabalho antivírus. Além disso, as configurações encontradas na política Antivírus para macOS não estão disponíveis por meio dos outros tipos de política. O perfil macOS Antivírus substitui a necessidade de configurar as configurações usando .plist arquivos.

Aplicável a:

- Linux

- macOS

- Windows 10/11

Pré-requisitos para a política antivírus

Suporte para dispositivos registrados em Microsoft Intune (MDM):

macOS

- Qualquer versão com suporte do macOS

- Para que o Intune gerencie as configurações de antivírus em um dispositivo, Microsoft Defender para Ponto de Extremidade deve ser instalado nesse dispositivo. Ver. Microsoft Defender para Ponto de Extremidade para macOS (na documentação Microsoft Defender para Ponto de Extremidade)

Windows 10, Windows 11 e Windows Server

- Não são necessários pré-requisitos adicionais.

Suporte para clientes Configuration Manager:

Esse cenário está em versão prévia e requer o uso de Configuration Manager branch atual versão 2006 ou posterior.

Configurar a anexação de locatário para dispositivos Configuration Manager – para dar suporte à implantação da política antivírus em dispositivos gerenciados por Configuration Manager, configure a anexação de locatário. A configuração da anexação de locatário inclui a configuração Configuration Manager coleções de dispositivos para dar suporte a políticas de segurança de ponto de extremidade do Intune.

Para configurar o anexo do locatário, consulte Configurar o anexo de locatário para dar suporte a políticas de proteção de ponto de extremidade.

Suporte para clientes Microsoft Defender para Ponto de Extremidade:

- Gerenciamento de configurações de segurança do Defender para Ponto de Extremidade – Para configurar o suporte para implantar a política antivírus em dispositivos gerenciados pelo Defender, mas não registrados no Intune, consulte Gerenciar Microsoft Defender para Ponto de Extremidade em dispositivos com Microsoft Intune. Este artigo também inclui as informações sobre plataformas compatíveis com esse recurso e as políticas e perfis compatíveis com essas plataformas.

Pré-requisitos para proteção contra adulteração

A proteção contra adulteração está disponível para dispositivos que executam um dos seguintes sistemas operacionais:

- macOS (qualquer versão com suporte)

- Windows 10 e 11 (incluindo várias sessões da Enterprise)

- Windows Server versão 1803 ou posterior, Windows Server 2019, Windows Server 2022

- Windows Server 2012 R2 e Windows Server 2016 (usando a solução moderna e unificada)

Observação

Os dispositivos devem ser integrados a Microsoft Defender para Ponto de Extremidade (P1 ou P2). Os dispositivos poderão ver um atraso na habilitação da proteção contra adulteração se não estiverem integrados anteriormente ao Microsoft Defender para Ponto de Extremidade. A proteção contra adulteração será habilitada no primeiro dispositivo marcar após a integração para Microsoft Defender para Ponto de Extremidade.

Você pode usar o Intune para gerenciar a proteção contra adulterações em dispositivos Windows como parte do perfil Segurança do Windows Experience (uma política antivírus). Isso inclui os dois dispositivos que você gerencia com o Intune e os dispositivos que você gerencia com Configuration Manager por meio do cenário de anexação de locatário. A proteção contra adulteração também está disponível para a Área de Trabalho Virtual do Azure.

Dispositivos gerenciados do Intune

Pré-requisitos para dar suporte à proteção contra adulteração para dispositivos gerenciados pelo Intune:

- Seu ambiente deve atender aos pré-requisitos para gerenciar a proteção contra adulterações com o Intune

- Os dispositivos estão integrados a Microsoft Defender para Ponto de Extremidade (P1 ou P2)

Perfis de política antivírus que dão suporte à proteção contra adulterações para dispositivos gerenciados por Microsoft Intune:

Plataforma: Windows 10, Windows 11 e Windows Server

- Perfil: Segurança do Windows experiência

Observação

A partir de 5 de abril de 2022, a plataforma Windows 10 e posterior foi substituída pela plataforma Windows 10, Windows 11 e Windows Server.

A plataforma Windows 10, Windows 11 e Windows Server dá suporte a dispositivos que se comunicam com o Intune por meio de Microsoft Intune ou Microsoft Defender para Ponto de Extremidade. Esses perfis também adicionam suporte para a plataforma do Windows Server que não tem suporte por meio de Microsoft Intune nativamente.

Os perfis dessa nova plataforma usam o formato de configurações conforme encontrado no Catálogo de Configurações. Cada novo modelo de perfil para essa nova plataforma inclui as mesmas configurações que o modelo de perfil mais antigo que ele substitui. Com essa alteração, você não pode mais criar novas versões dos perfis antigos. As instâncias existentes do perfil antigo permanecem disponíveis para uso e edição.

Você também pode usar o perfil de proteção do Ponto de Extremidade para política de configuração de dispositivo para configurar a proteção contra adulterações para dispositivos gerenciados pelo Intune.

Configuration Manager clientes gerenciados por meio do cenário de anexação de locatário

Pré-requisitos para dar suporte ao gerenciamento da proteção contra adulterações com esses perfis:

- Seu ambiente deve atender aos pré-requisitos para gerenciar a proteção contra adulterações com o Intune , conforme detalhado na documentação do Windows.

- Você deve usar Configuration Manager branch atual 2006 ou posterior.

- Você deve configurar a anexação de locatário para dar suporte a políticas de proteção de ponto de extremidade. Isso inclui a configuração Configuration Manager coleções de dispositivos para sincronização com o Intune.

- Os dispositivos estão integrados a Microsoft Defender para Ponto de Extremidade (P1 ou P2)

Perfis de política antivírus que dão suporte à proteção contra adulterações para dispositivos gerenciados por Configuration Manager:

- Plataforma: Windows 10, Windows 11 e Windows Server (ConfigMgr)

- Perfil: Segurança do Windows experiência (versão prévia)

Perfis antivírus

Dispositivos gerenciados por Microsoft Intune

Os seguintes perfis têm suporte para dispositivos que você gerencia com o Intune:

macOS:

Plataforma: macOS

Perfil: Antivírus – Gerenciar configurações de política antivírus para macOS.

Ao usar Microsoft Defender para Ponto de Extremidade para Mac, você pode configurar e implantar configurações do Antivírus em seus dispositivos macOS gerenciados por meio do Intune, em vez de configurar essas configurações usando

.plistarquivos.

Windows:

Plataforma: Windows 10, Windows 11 e Windows Server

Os perfis dessa plataforma podem ser usados com dispositivos registrados no Intune e dispositivos gerenciados por meio do Gerenciamento de Segurança para Microsoft Defender para Ponto de Extremidade.Observação

A partir de 5 de abril de 2022, a plataforma Windows 10 e posterior foi substituída pela plataforma Windows 10, Windows 11 e Windows Server.

A plataforma Windows 10, Windows 11 e Windows Server dá suporte a dispositivos que se comunicam com o Intune por meio de Microsoft Intune ou Microsoft Defender para Ponto de Extremidade. Esses perfis também adicionam suporte para a plataforma do Windows Server que não tem suporte por meio de Microsoft Intune nativamente.

Os perfis dessa nova plataforma usam o formato de configurações conforme encontrado no Catálogo de Configurações. Cada novo modelo de perfil para essa nova plataforma inclui as mesmas configurações que o modelo de perfil mais antigo que ele substitui. Com essa alteração, você não pode mais criar novas versões dos perfis antigos. As instâncias existentes do perfil antigo permanecem disponíveis para uso e edição.

Perfil: Microsoft Defender Antivírus – Gerenciar configurações de política antivírus para dispositivos Windows.

O Defender Antivírus é o componente de proteção de próxima geração do Microsoft Defender para Ponto de Extremidade. A proteção de próxima geração reúne tecnologias como machine learning e infraestrutura de nuvem para proteger dispositivos em sua organização corporativa.

O perfil Microsoft Defender Antivírus é uma instância separada das configurações de antivírus encontradas no perfil de restrição de dispositivo para a política de configuração de dispositivo.

Ao contrário das configurações de antivírus em um perfil de restrição de dispositivo, você pode usar essas configurações com dispositivos que são cogerenciados. Para usar essas configurações, o controle deslizante de carga de trabalho de cogerenciamento para Proteção de Ponto de Extremidade deve ser definido como Intune.

Perfil: Microsoft Defender exclusões antivírus – Gerenciar configurações de política apenas para exclusão de Antivírus.

Com essa política, você pode gerenciar configurações para os seguintes CSPs (provedores de serviços de configuração antivírus) Microsoft Defender que definem exclusões antivírus:

- Defender/ExcluídosPaths

- Defender/ExcluídoExtensions

- Defender/ExcluirProcessos

Esses CSPs para exclusão de antivírus também são gerenciados por Microsoft Defender política antivírus, que inclui configurações idênticas para exclusões. As configurações de ambos os tipos de política (exclusões antivírus e antivírus) estão sujeitas à mesclagem de política e criam um super conjunto de exclusões para dispositivos e usuários aplicáveis.

Perfil: Segurança do Windows experiência – Gerenciar as configurações do aplicativo Segurança do Windows que os usuários finais podem exibir na central de segurança Microsoft Defender e nas notificações recebidas.

O aplicativo de segurança do Windows é usado por vários recursos de segurança do Windows para fornecer notificações sobre a integridade e a segurança do computador. As notificações do aplicativo de segurança incluem firewalls, produtos antivírus, Windows Defender SmartScreen e outros.

Perfil: Controles do Defender Update – Gerenciar configurações de atualização para Microsoft Defender, incluindo as seguintes configurações que são tiradas diretamente do CSP do Defender:

Dispositivos gerenciados por Configuration Manager

Antivírus

Gerenciar configurações de Antivírus para dispositivos Configuration Manager quando você usar a anexação de locatário.

Caminho da política:

- Segurança do ponto de extremidade > Antivírus > Windows 10, Windows 11 e Windows Server (ConfigMgr)

Perfis:

- Microsoft Defender Antivírus (versão prévia)

- Segurança do Windows experiência (versão prévia)

Versão necessária do Configuration Manager:

- Configuration Manager branch atual versão 2006 ou posterior

Plataformas de dispositivo Configuration Manager com suporte:

- Windows 8.1 (x86, x64), começando no Configuration Manager versão 2010

- Windows 10 e posterior (x86, x64, ARM64)

- Windows 11 e posterior (x86, x64, ARM64)

- Windows Server 2012 R2 (x64), começando no Configuration Manager versão 2010

- Windows Server 2016 e posterior (x64)

Importante

Em 22 de outubro de 2022, Microsoft Intune encerrou o suporte para dispositivos que executam Windows 8.1. A assistência técnica e as atualizações automáticas nesses dispositivos não estão disponíveis.

Se você usar Windows 8.1 no momento, recomendamos mudar para dispositivos Windows 10/11. Microsoft Intune tem recursos internos de segurança e dispositivo que gerenciam dispositivos cliente Windows 10/11.

Mesclagem de política para configurações

Algumas configurações de política antivírus dão suporte à mesclagem de política. A mesclagem de política ajuda a evitar conflitos quando várias políticas se aplicam aos mesmos dispositivos e configura a mesma configuração. O Intune avalia as configurações que a mesclagem de política dá suporte a cada usuário ou dispositivo, conforme retirado de todas as políticas aplicáveis. Essas configurações são então mescladas em um único superconjunto de política.

Por exemplo, você cria três políticas antivírus separadas que definem diferentes exclusões de caminho de arquivo antivírus. Eventualmente, todas as três políticas são atribuídas ao mesmo usuário. Como o CSP de exclusão de caminho de arquivo Microsoft Defender dá suporte à mesclagem de política, o Intune avalia e combina as exclusões de arquivo de todas as políticas aplicáveis para o usuário. As exclusões são adicionadas a um superconjunto e a lista única de exclusões é entregue ao dispositivo dos usuários.

Quando não há suporte para a mesclagem de política para uma configuração, um conflito pode ocorrer. Os conflitos podem fazer com que o usuário ou o dispositivo não recebam nenhuma política para a configuração. Por exemplo, a mesclagem de política não dá suporte ao CSP para impedir a instalação de IDs de dispositivo correspondentes (PreventInstallationOfMatchingDeviceIDs). As configurações para esse CSP não se fundem e são processadas separadamente.

Quando processados separadamente, os conflitos de política são resolvidos da seguinte maneira:

- A política mais segura se aplica.

- Se duas políticas forem igualmente seguras, a última política modificada se aplicará.

- Se a última política modificada não puder resolve conflito, nenhuma política será entregue ao dispositivo.

Configurações e CSPs que dão suporte à mesclagem de política

As seguintes configurações dão suporte à mesclagem de política:

- Processos excluídos – CSP: Defender/ExcluirProcessos

- Extensões excluídas – CSP: Defender/ExcludenteExtensions

- Caminhos excluídos – CSP: Defender/ExcluídosPaths

Relatórios de política antivírus

Relatórios de política antivírus exibem status detalhes sobre suas políticas de segurança de ponto de extremidade e status de dispositivo. Esses relatórios estão disponíveis no nó de segurança do ponto de extremidade do centro de administração Microsoft Intune.

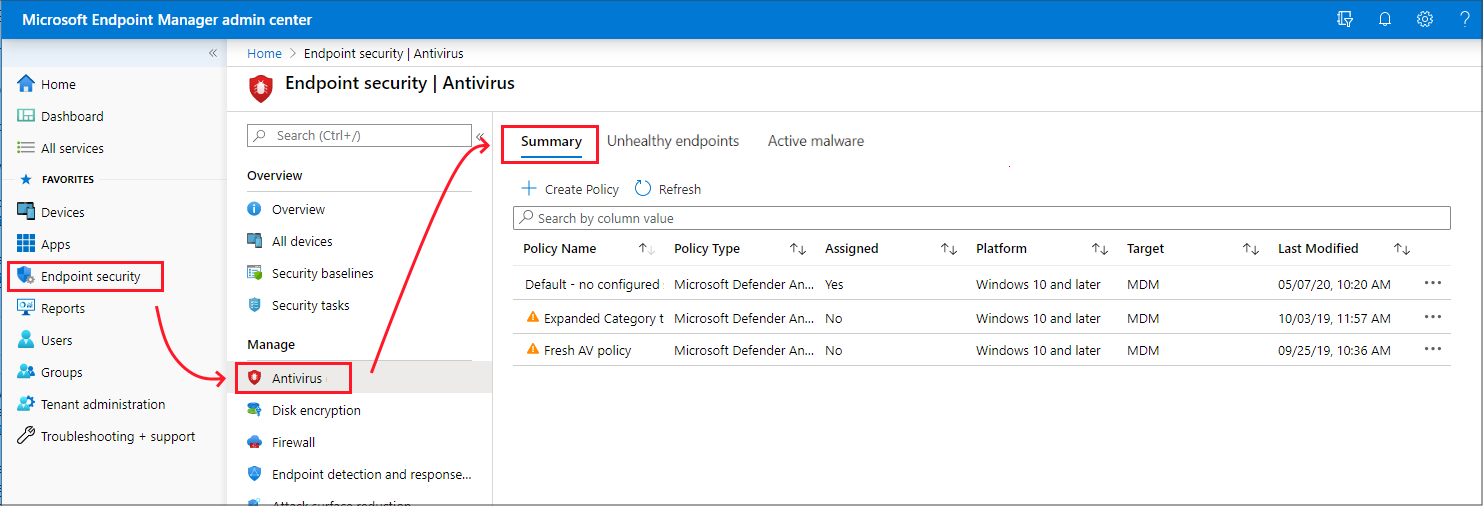

Para exibir os relatórios, no centro de administração Microsoft Intune, acesse Segurança do Ponto de Extremidade e selecione Antivírus. Selecionar Antivírus abre a página Resumo. As exibições de relatório e status adicionais estão disponíveis como páginas adicionais.

Além dos relatórios detalhados nas seções a seguir, relatórios adicionais para Microsoft Defender Antivírus são encontrados no nó Relatórios do centro de administração Microsoft Intune, conforme documentado no artigo Relatórios do Intune:

- Relatório de Status do agente antivírus (organizacional)

- Relatório de Malware detectado (organizacional)

Resumo

Na página Resumo , você pode criar novas políticas e exibir uma lista das políticas que foram criadas anteriormente. A lista inclui detalhes de alto nível sobre o perfil que a política inclui (Tipo de Política) e se a política é atribuída.

Quando você seleciona uma política na lista, a página Visão geral dessa instância de política é aberta e exibe mais informações. Depois de selecionar um bloco nessa exibição, o Intune exibirá detalhes adicionais para esse perfil se ele estiver disponível.

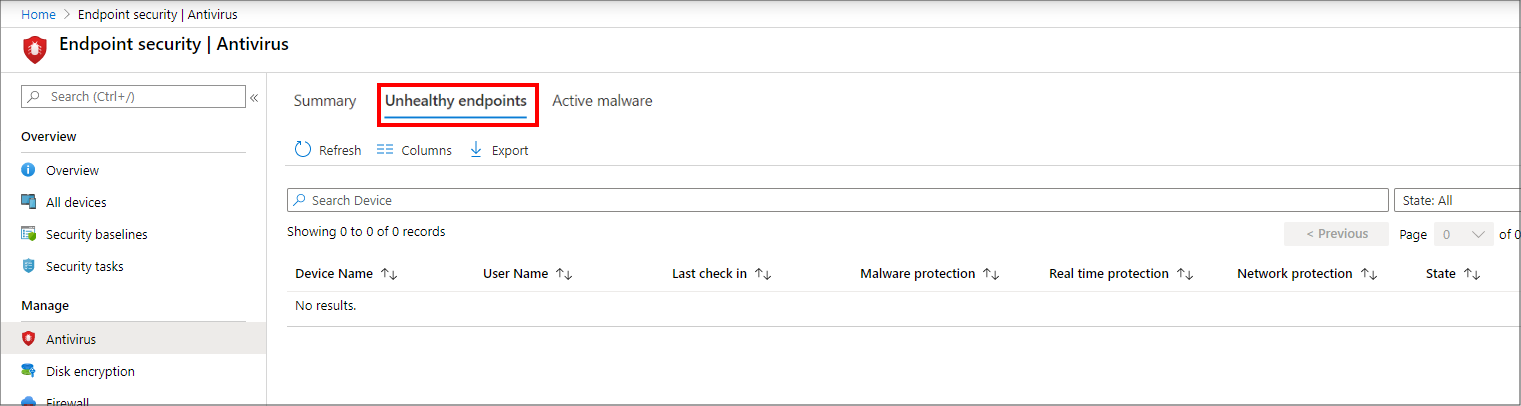

Pontos de extremidade não íntegros

Na página Pontos de extremidade não íntegros, você pode exibir informações sobre o status antivírus de seus dispositivos Windows gerenciados por MDM. Essas informações são retornadas do Windows Defender Antivírus que é executado no dispositivo, como status agente de ameaça. Nesta página, selecione Colunas para exibir a lista completa de detalhes disponíveis no relatório.

Somente dispositivos com problemas detectados aparecem nesse modo de exibição. Essa exibição não exibe detalhes para dispositivos identificados como limpo.

As informações deste relatório baseiam-se nos detalhes disponíveis nos seguintes CSPs, que estão descritos na documentação de gerenciamento de clientes Windows:

Próximas etapas

Configurar políticas de segurança do Ponto de Extremidade

Exibir detalhes das configurações do Windows nos perfis preteridos para a plataforma Windows 10 e posterior:

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de