Política de firewall para segurança de ponto de extremidade no Intune

Use a política de firewall de segurança do ponto de extremidade no Intune para configurar um firewall interno de dispositivos para dispositivos que executam dispositivos macOS e Windows.

Embora você possa configurar as mesmas configurações de firewall usando perfis de Proteção de Ponto de Extremidade para configuração do dispositivo, os perfis de configuração do dispositivo incluem categorias adicionais de configurações. Essas configurações adicionais não estão relacionadas a firewalls e podem complicar a tarefa de configurar apenas configurações de firewall para seu ambiente.

Localize as políticas de segurança do ponto de extremidade para firewalls em Gerenciar no nó de segurança do ponto de extremidade do centro de administração Microsoft Intune.

Pré-requisitos para perfis de Firewall

- Windows 10

- Windows 11

- Windows Server 2012 R2 ou posterior

- Qualquer versão com suporte do macOS

Importante

O Windows atualizou como o CSP (provedor de serviços de configuração do Firewall do Windows) impõe regras de blocos atômicos de regras de firewall. O CSP do Firewall do Windows em um dispositivo implementa as configurações de regra de firewall de suas políticas de firewall de segurança do ponto de extremidade Intune. Começando com as seguintes versões do Windows, o comportamento CSP atualizado agora impõe um aplicativo tudo ou nada de regras de firewall de cada bloco atômico de regras:

- Windows 11 21H2

- Windows 11 22H2

- Windows 10 21H2

Em dispositivos que executam uma versão anterior do Windows, o CSP processa regras de firewall em um bloco atômico de regras, uma regra (ou configuração) por vez. A intenção é aplicar todas as regras nesse bloco atômico, ou nenhuma delas. No entanto, se o CSP encontrar um problema com a aplicação de qualquer regra do bloco, o CSP deixará de aplicar regras subsequentes, mas não reverterá uma regra desse bloco que já foi aplicada com êxito. Esse comportamento pode resultar em uma implantação parcial de regras de firewall em um dispositivo.

Perfis de firewall

Dispositivos gerenciados por Intune

Plataforma: macOS:

- firewall macOS – Habilitar e configurar configurações para o firewall interno no macOS.

Plataforma: Windows 10, Windows 11 e Windows Server:

Para obter informações sobre como configurar configurações nos perfis a seguir, consulte o CSP (provedor de serviços de configuração de firewall).

Observação

A partir de 5 de abril de 2022, a plataforma Windows 10 e posterior foi substituída pela plataforma Windows 10, Windows 11 e Windows Server.

A plataforma Windows 10, Windows 11 e Windows Server dá suporte a dispositivos que se comunicam por meio de Microsoft Intune ou Microsoft Defender para Ponto de Extremidade. Esses perfis também adicionam suporte para a plataforma do Windows Server que não tem suporte por meio de Microsoft Intune nativamente.

Os perfis dessa nova plataforma usam o formato de configurações conforme encontrado no Catálogo de Configurações. Cada novo modelo de perfil para essa nova plataforma inclui as mesmas configurações que o modelo de perfil mais antigo que ele substitui. Com essa alteração, você não pode mais criar novas versões dos perfis antigos. As instâncias existentes do perfil antigo permanecem disponíveis para uso e edição.

Firewall do Windows – configurar configurações para o Firewall do Windows com Segurança Avançada. O Firewall do Windows fornece filtragem de tráfego de rede bidirecional baseada em host para um dispositivo e pode bloquear o tráfego de rede não autorizado que flui para dentro ou para fora do dispositivo local.

Regras do Firewall do Windows – Defina regras de Firewall granulares, incluindo portas, protocolos, aplicativos e redes específicos e para permitir ou bloquear o tráfego de rede. Cada instância desse perfil dá suporte a até 150 regras personalizadas.

Dica

O uso da configuração ID do Aplicativo de Política, que é descrita na marcação MdmStore/FirewallRules/{FirewallRuleName}/PolicyAppId CSP, exige que seu ambiente use Windows Defender marcação WDAC (Controle de Aplicativo). Para obter mais informações, confira os seguintes artigos de Windows Defender:

Regras de firewall do Windows Hyper-V O modelo Regras de Firewall do Windows Hyper-V permite controlar regras de firewall que se aplicarão a contêineres específicos do Hyper-V no Windows, incluindo aplicativos como o Subsistema do Windows para Linux (WSL) e o Subsistema Windows para Android (WSA)

Adicionar grupos de configurações reutilizáveis a perfis para regras de Firewall

Na versão prévia pública, os perfis de regra do Firewall do Windows dão suporte ao uso de grupos de configurações reutilizáveis para as seguintes plataformas:

- Windows 10 e Windows 11

As seguintes configurações de perfil de regra de firewall estão disponíveis em grupos de configurações reutilizáveis:

- Intervalos de endereços IP remotos

- Definições de FQDN e resolução automática

Ao configurar uma regra de firewall para adicionar um ou mais grupos de configurações reutilizáveis, você também configurará as regras Ação para definir como as configurações nesses grupos são usadas.

Cada regra adicionada ao perfil pode incluir grupos de configurações reutilizáveis e configurações individuais que são adicionadas diretamente à regra. No entanto, considere usar cada regra para grupos de configurações reutilizáveis ou para gerenciar configurações que você adiciona diretamente à regra. Essa separação pode ajudar a simplificar configurações ou alterações futuras que você pode fazer.

Para pré-requisitos e diretrizes sobre como configurar grupos reutilizáveis e adicioná-los a esse perfil, consulte Usar grupos reutilizáveis de configurações com Intune políticas.

Dispositivos gerenciados por Configuration Manager

Firewall

O suporte para dispositivos gerenciados por Configuration Manager está em Versão Prévia.

Gerenciar configurações de política de firewall para dispositivos Configuration Manager quando você usa a anexação de locatário.

Caminho da política:

- Firewall > de segurança > do ponto de extremidade Windows 10 e posterior

Perfis:

- Firewall do Windows (ConfigMgr)

Versão necessária do Configuration Manager:

- Configuration Manager versão atual do branch 2006 ou posterior, com atualização no console Configuration Manager Hotfix 2006 (KB4578605)

Plataformas de dispositivo Configuration Manager com suporte:

- Windows 11 e posterior (x86, x64, ARM64)

- Windows 10 e posterior (x86, x64, ARM64)

Fusões de regras de firewall e conflitos políticos

Planeje que as políticas de Firewall sejam aplicadas a um dispositivo usando apenas uma política. O uso de uma única instância de política e tipo de política ajuda a evitar que duas políticas separadas apliquem configurações diferentes à mesma configuração, o que cria conflitos. Quando existe um conflito entre duas instâncias de política ou tipos de política que gerenciam a mesma configuração com valores diferentes, a configuração não é enviada para o dispositivo.

Essa forma de conflito de política se aplica ao perfil do Firewall do Windows , que pode entrar em conflito com outros perfis do Firewall do Windows ou uma configuração de firewall que é entregue por um tipo de política diferente, como a configuração do dispositivo.

Os perfis do Firewall do Windows não entram em conflito com perfis de regras do Firewall do Windows .

Ao usar perfis de regras do Firewall do Windows , você pode aplicar vários perfis de regras ao mesmo dispositivo. No entanto, quando existem regras diferentes para a mesma coisa com configurações diferentes, ambas são enviadas para o dispositivo e criam um conflito nesse dispositivo.

- Por exemplo, se uma regra bloquear Teams.exe por meio do firewall e uma segunda regra permitir Teams.exe, ambas as regras serão entregues ao cliente. Esse resultado é diferente dos conflitos criados por meio de outras políticas para configurações de Firewall.

Quando regras de vários perfis de regras não entram em conflito entre si, os dispositivos mesclam as regras de cada perfil para criar uma configuração de regra de firewall combinada no dispositivo. Esse comportamento permite implantar mais do que as 150 regras que cada perfil individual dá suporte a um dispositivo.

- Por exemplo, você tem dois perfis de regras do Firewall do Windows. O primeiro perfil permite Teams.exe por meio do firewall. O segundo perfil permite Outlook.exe por meio do firewall. Quando um dispositivo recebe ambos os perfis, o dispositivo é configurado para permitir ambos os aplicativos por meio do firewall.

Relatórios de política de firewall

Os relatórios da política de firewall exibem status detalhes sobre o firewall status para seus dispositivos gerenciados. Relatórios de firewall dão suporte a dispositivos gerenciados que executam os seguintes sistemas operacionais.

- Windows 10/11

Resumo

Resumo é a exibição padrão quando você abre o nó Firewall. Abra o centro de administração Microsoft Intune e vá para oResumo doFirewall> de Segurança> do Ponto de Extremidade.

Essa exibição fornece:

- Uma contagem agregada de dispositivos que têm o firewall desativado.

- Uma lista de suas políticas de Firewall, incluindo o nome, o tipo, se ele for atribuído e quando ele foi modificado pela última vez.

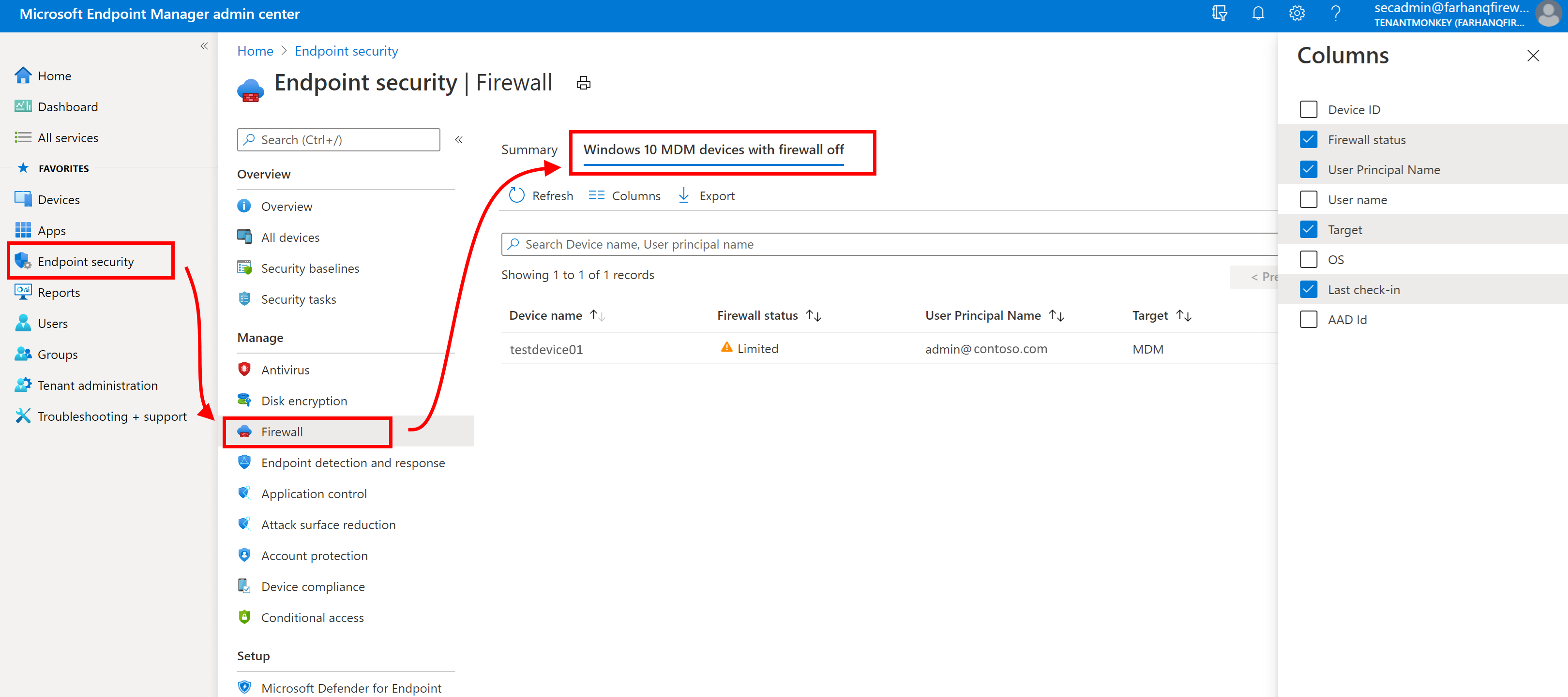

Dispositivos MDM que executam Windows 10 ou posterior com firewall desativado

Este relatório está localizado no nó de segurança do Ponto de Extremidade. Abra o centro de administração Microsoft Intune e vá para dispositivos MDM defirewall> de segurança> do Ponto de Extremidadeexecutando Windows 10 ou posterior com o firewall desativado.

Os dados são relatados por meio do CSP do Windows DeviceStatus e identifica cada dispositivo em que o Firewall está desativado. Por padrão, os detalhes visíveis incluem:

- Nome do dispositivo

- Firewall status

- Nome UPN

- Destino (o método de gerenciamento de dispositivo)

- Último marcar a tempo

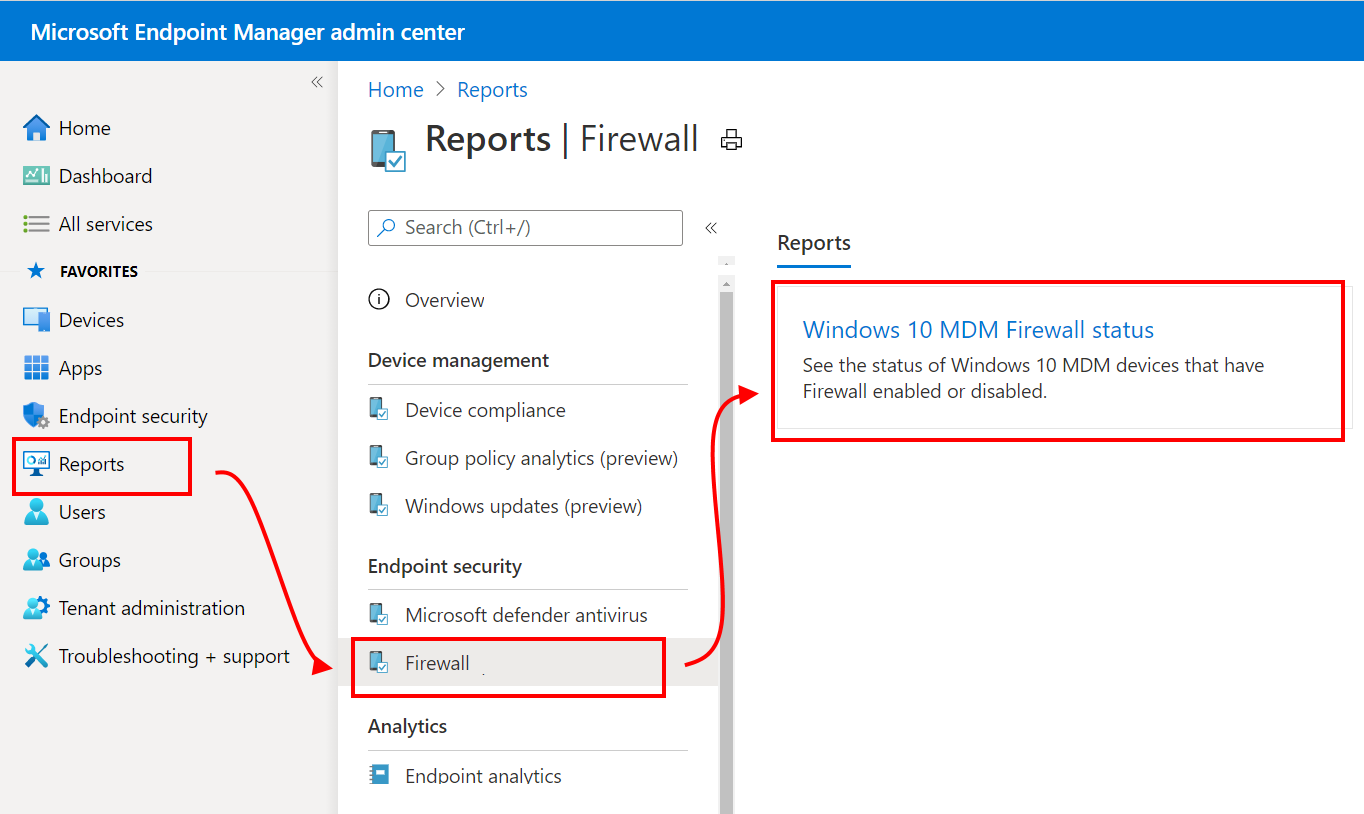

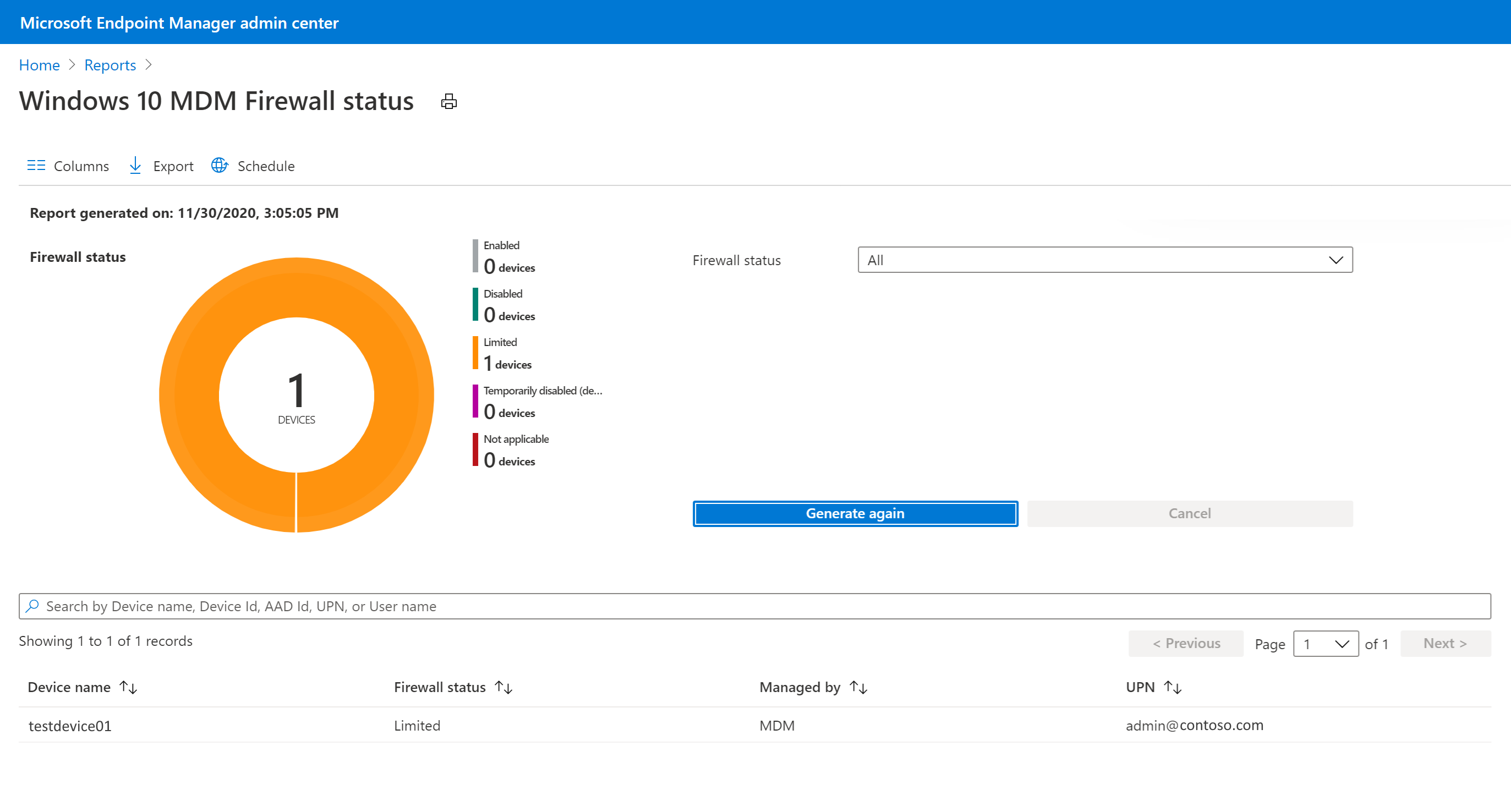

Firewall MDM status para Windows 10 e posterior

Este relatório organizacional também é descrito no Intune Reports.

Como um relatório organizacional, este relatório está disponível no nó Relatórios . Abra o Microsoft Intune centro de administração e, em seguida, vá para oFirewall MDM doFirewall> de Relatórios > status para Windows 10 e posterior.

Os dados são relatados por meio do CSP DeviceStatus do Windows e informam o status do firewall em seus dispositivos gerenciados. Você pode filtrar os retornos desse relatório usando uma ou mais das categorias de detalhes de status.

Os detalhes de status incluem:

- Habilitado – o firewall está ativado e gerando relatórios com êxito.

- Desabilitado – o firewall está desativado.

- Limitado – o firewall não está monitorando todas as redes ou algumas regras estão desativadas.

- Desabilitado Temporariamente (padrão) – o firewall está temporariamente sem monitorar todas as redes

- Não aplicável – o dispositivo não oferece suporte a relatórios de firewall.

Você pode filtrar os retornos desse relatório usando uma ou mais das categorias de detalhes de status.

Investigar problemas para regras de firewall

Para saber mais sobre as regras de firewall no Intune e como solucionar problemas comuns, consulte o seguinte blog Intune Customer Success:

Problemas de regra de firewall comuns adicionais:

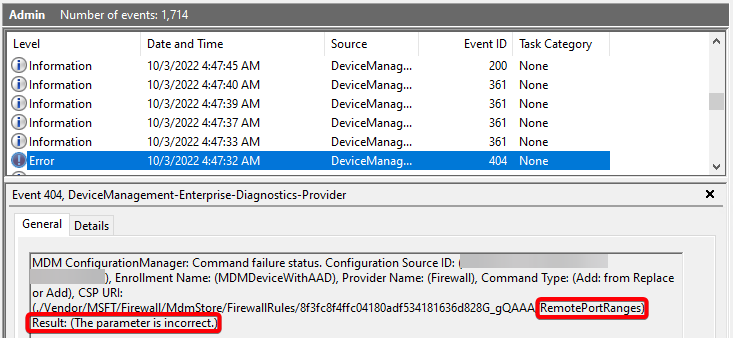

Visualizador de Eventos: RemotePortRanges ou LocalPortRanges "O parâmetro está incorreto"

- Verifique se os intervalos configurados estão subindo (Exemplo: 1-5 está correto, 5-1 causará esse erro)

- Verifique se os intervalos configurados estão dentro do intervalo de porta geral de 0-65535

- Se intervalos de porta remotos ou intervalos de porta locais estiverem configurados em uma regra, o protocolo também deverá ser configurado com 6 (TCP) ou 17 (UDP)

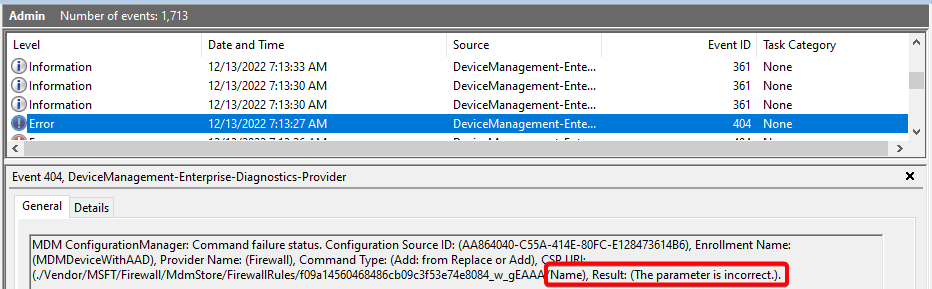

Visualizador de Eventos: "... Nome), Resultado: (O parâmetro está incorreto)"

- Se a travessia de borda estiver habilitada em uma regra, a direção da regra deverá ser definida como "Essa regra se aplica ao tráfego de entrada".

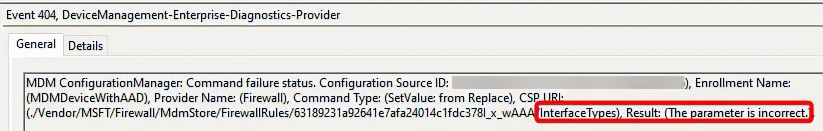

Visualizador de Eventos: "... InterfaceTypes), Resultado: (O parâmetro está incorreto)"

- Se o tipo de interface "Todos" estiver habilitado em uma regra, os outros tipos de interface não deverão ser selecionados.

Próximas etapas

Configurar políticas de segurança do Ponto de Extremidade

Exibir detalhes das configurações nos perfis de Firewall preteridos para a plataforma Windows 10 e posterior:

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de