Implementar as regras de redução da superfície de ataque

Aplica-se a:

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

A implementação de regras de redução de superfície de ataque move o primeiro anel de teste para um estado funcional habilitado.

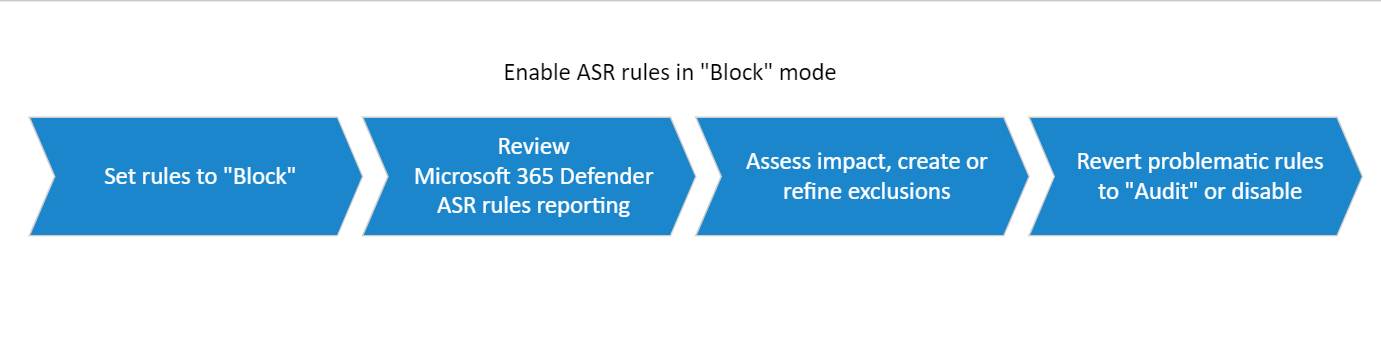

Etapa 1: Regras de redução de superfície de ataque de transição de Auditoria para Bloco

- Depois que todas as exclusões forem determinadas enquanto estiverem no modo de auditoria, comece a definir algumas regras de redução de superfície de ataque para o modo "bloquear", começando com a regra que tem o menor número de eventos disparados. Consulte Habilitar regras de redução de superfície de ataque.

- Examine a página de relatórios no portal do Microsoft Defender; consulte Relatório de proteção contra ameaças no Microsoft Defender para Ponto de Extremidade. Examine também os comentários de seus campeões.

- Refinar exclusões ou criar novas exclusões conforme determinado necessário.

- Alterne regras problemáticas de volta para Auditoria.

Observação

Para regras problemáticas (regras que criam muito ruído), é melhor criar exclusões do que desativar regras ou voltar para Auditoria. Você terá que determinar o que é melhor para seu ambiente.

Dica

Quando estiver disponível, aproveite a configuração do modo Avisar em regras para limitar interrupções. Habilitar regras de redução de superfície de ataque no modo Avisar permite que você capture eventos disparados e exiba suas possíveis interrupções, sem realmente bloquear o acesso do usuário final. Saiba mais: Modo de aviso para usuários.

Como funciona o modo Avisar?

O modo de aviso é efetivamente uma instrução Bloquear, mas com a opção para o usuário "Desbloquear" execuções subsequentes do fluxo ou aplicativo fornecido. O modo de aviso desbloqueia em uma combinação por dispositivo, usuário, arquivo e processo. As informações do modo de aviso são armazenadas localmente e têm uma duração de 24 horas.

Etapa 2: expandir a implantação para tocar n + 1

Quando você estiver confiante de que configurou corretamente as regras de redução da superfície de ataque para o anel 1, poderá ampliar o escopo da implantação para o próximo anel (anel n + 1).

O processo de implantação, etapas 1 a 3, é essencialmente o mesmo para cada anel subsequente:

- Regras de teste em Auditoria

- Examinar eventos de auditoria disparados por redução de superfície de ataque no portal do Microsoft Defender

- exclusões Create

- Revisão: refinar, adicionar ou remover exclusões conforme necessário

- Definir regras como "bloquear"

- Examine a página de relatórios no portal Microsoft Defender.

- Create exclusões.

- Desabilite regras problemáticas ou alterne-as de volta para Auditoria.

Personalizar regras da redução da superfície de ataque

À medida que você continua a expandir sua implantação de regras de redução de superfície de ataque, você pode achar necessário ou benéfico personalizar as regras de redução da superfície de ataque habilitadas.

Excluir arquivos e pastas

Você pode optar por excluir arquivos e pastas de serem avaliados por regras de redução de superfície de ataque. Quando excluído, o arquivo não é impedido de ser executado mesmo que uma regra de redução de superfície de ataque detecte que o arquivo contém comportamento mal-intencionado.

Por exemplo, considere a regra do ransomware:

A regra de ransomware foi projetada para ajudar os clientes corporativos a reduzir os riscos de ataques de ransomware, garantindo a continuidade dos negócios. Por padrão, a regra de ransomware errou no lado da cautela e protege contra arquivos que ainda não atingiram reputação e confiança suficientes. Para redimensionar, a regra de ransomware só dispara em arquivos que não ganharam reputação e prevalência positivas suficientes, com base em métricas de uso de milhões de nossos clientes. Normalmente, os blocos são auto-resolvidos, pois os valores de "reputação e confiança" de cada arquivo são atualizados incrementalmente à medida que o uso não problemático aumenta.

Nos casos em que os blocos não são auto-resolvidos em tempo hábil, os clientes podem - por sua conta e risco - usar o mecanismo de autoatendimento ou um recurso de "lista de permissões" baseada no COI (Indicador de Compromisso) para desbloquear os próprios arquivos.

Aviso

Excluir ou desbloquear arquivos ou pastas poderia potencialmente permitir que arquivos não seguros sejam executados e infectem seus dispositivos. A exclusão de arquivos ou pastas pode reduzir drasticamente a proteção fornecida pelas regras de redução da superfície de ataque. Arquivos que teriam sido bloqueados por uma regra poderão ser executados e não haverá nenhum relatório ou evento registrado.

Uma exclusão pode ser aplicada a todas as regras que permitem exclusões ou se aplicam a regras específicas usando exclusões por regra. Você pode especificar um arquivo individual, um caminho de pasta ou o nome de domínio totalmente qualificado para um recurso.

Uma exclusão é aplicada somente quando o aplicativo ou serviço excluído é iniciado. Por exemplo, se você adicionar uma exclusão para um serviço de atualização que já está em execução, o serviço de atualização continuará disparando eventos até que o serviço seja interrompido e reiniciado.

A redução da superfície de ataque dá suporte a variáveis de ambiente e curingas. Para obter informações sobre o uso de curingas, consulte usar curingas nas listas de exclusão de nome do arquivo e caminho de pasta ou extensão. Se você estiver encontrando problemas com regras que detectam arquivos que você acredita que não devem ser detectados, use o modo de auditoria para testar a regra.

Consulte o artigo de referência de regras de redução de superfície de ataque para obter detalhes sobre cada regra.

Usar Política de Grupo para excluir arquivos e pastas

No computador de gerenciamento de Política de Grupo, abra o Console de Gerenciamento de Política de Grupo. Clique com o botão direito do mouse no objeto Política de Grupo que você deseja configurar e selecione Editar.

No Editor de Gerenciamento de Política de Grupo, acesse Configuração do Computador e selecione Modelos Administrativos.

Expanda a árvore para componentes> do Windows Microsoft Defender aredução da superfíciedo Exploit Guard> Attack Microsoft Defender Antivírus>.

Clique duas vezes na configuração Excluir arquivos e caminhos da configuração Regras de redução de superfície de ataque e defina a opção como Habilitada. Selecione Mostrar e insira cada arquivo ou pasta na coluna Nome do valor . Insira 0 na coluna Valor para cada item.

Aviso

Não use aspas, pois elas não têm suporte para a coluna Nome do valor ou para a coluna Valor .

Usar o PowerShell para excluir arquivos e pastas

Digitar powershell no menu Iniciar, clique com o botão direito do mouse em Windows PowerShell e selecione Executar como administrador.

Inserir o seguinte cmdlet:

Add-MpPreference -AttackSurfaceReductionOnlyExclusions "<fully qualified path or resource>"Continue a usar

Add-MpPreference -AttackSurfaceReductionOnlyExclusionspara adicionar mais pastas à lista.Importante

Use

Add-MpPreferencepara acrescentar ou adicionar aplicativos à lista. O uso doSet-MpPreferencecmdlet substituirá a lista existente.

Usar CSPs do MDM para excluir arquivos e pastas

Use o CSP (provedor de serviços de configuração ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions ) para adicionar exclusões.

Personalizar a notificação

Você pode personalizar a notificação para quando uma regra for disparada e bloquear um aplicativo ou arquivo. Consulte o artigo Segurança do Windows.

Artigos adicionais nesta coleção de implantação

Visão geral da implantação de regras de redução de superfície de ataque

Planejar a implantação de regras de redução de superfície de ataque

Testar regras de redução de superfície de ataque

Operacionalizar regras de redução de superfície de ataque

Referência de regras de redução de superfície de ataque

Confira também

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft em nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de