Integrar dispositivos Windows usando Configuration Manager

Aplica-se a:

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender XDR

- Microsoft Configuration Manager branch atual

- System Center 2012 R2 Configuration Manager

Deseja experimentar o Defender para Ponto de Extremidade? Inscreva-se para uma avaliação gratuita.

Pré-requisitos

Importante

A função do sistema de site de ponto de Proteção de Ponto de Extremidade é necessária para que as políticas de redução de superfície de ataque e antivírus sejam implantadas corretamente nos pontos de extremidade de destino. Sem essa função, os pontos de extremidade da coleção de dispositivos não receberão as políticas de redução de superfície de ataque e antivírus configuradas.

Você pode usar Configuration Manager para integrar pontos de extremidade ao serviço Microsoft Defender para Ponto de Extremidade.

Há várias opções que você pode usar para integrar dispositivos usando Configuration Manager:

Para Windows Server 2012 R2 e Windows Server 2016 – depois de concluir as etapas de integração, você precisará configurar e atualizar System Center Endpoint Protection clientes.

Observação

O Defender para Ponto de Extremidade não dá suporte à integração durante a fase OOBE (Experiência Fora de Caixa). Verifique se os usuários completam o OOBE depois de executar a instalação ou atualização do Windows.

Observe que é possível criar uma regra de detecção em um aplicativo Configuration Manager para marcar continuamente se um dispositivo tiver sido integrado. Um aplicativo é um tipo de objeto diferente de um pacote e um programa. Se um dispositivo ainda não estiver integrado (devido à conclusão pendente do OOBE ou qualquer outro motivo), Configuration Manager tentará novamente integrar o dispositivo até que a regra detecte a alteração status.

Esse comportamento pode ser realizado criando uma regra de detecção verificando se o valor do registro "OnboardingState" (do tipo REG_DWORD) = 1. Esse valor de registro está localizado em "HKLM\SOFTWARE\Microsoft\Proteção Avançada contra Ameaças do Windows\Status". Para obter mais informações, consulte Configurar métodos de detecção no System Center 2012 R2 Configuration Manager.

Configurar configurações de coleção de exemplo

Para cada dispositivo, você pode definir um valor de configuração para afirmar se os exemplos podem ser coletados do dispositivo quando uma solicitação é feita por meio de Microsoft Defender XDR enviar um arquivo para análise profunda.

Observação

Normalmente, essas configurações são feitas por meio de Configuration Manager.

Você pode definir uma regra de conformidade para o item de configuração no Configuration Manager para alterar a configuração de compartilhamento de exemplo em um dispositivo.

Essa regra deve ser um item de configuração de regra de conformidade que define o valor de uma chave de registro em dispositivos de destino para garantir que eles estejam em conformidade.

A configuração é definida por meio da seguinte entrada de chave do registro:

Path: "HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection"

Name: "AllowSampleCollection"

Value: 0 or 1

Em que tipo de chave é um D-WORD. Os valores possíveis são:

- 0: Não permite o compartilhamento de exemplo deste dispositivo

- 1: permite o compartilhamento de todos os tipos de arquivo deste dispositivo

O valor padrão caso a chave do registro não exista é 1.

Para obter mais informações sobre o System Center Configuration Manager Compliance, consulte Introdução às configurações de conformidade no System Center 2012 R2 Configuration Manager.

Integrar dispositivos Windows usando Microsoft Configuration Manager

Criação de coleção

Para integrar dispositivos Windows com Microsoft Configuration Manager, a implantação pode direcionar uma coleção existente ou uma nova coleção pode ser criada para teste.

A integração usando ferramentas como Política de Grupo ou um método manual não instala nenhum agente no sistema.

No console Microsoft Configuration Manager, o processo de integração será configurado como parte das configurações de conformidade no console.

Qualquer sistema que receba essa configuração necessária mantém essa configuração enquanto o Configuration Manager cliente continuar recebendo essa política do ponto de gerenciamento.

Siga estas etapas para integrar pontos de extremidade usando Microsoft Configuration Manager:

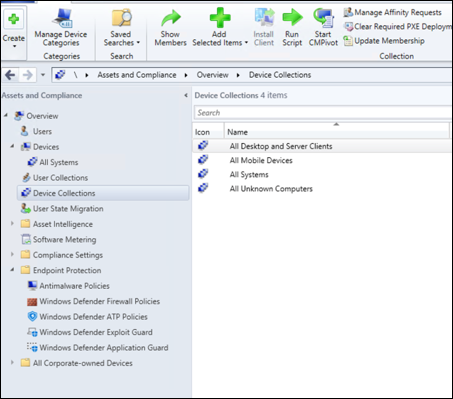

No console Microsoft Configuration Manager, navegue até Conjuntos de Dispositivos de Visão Geral > de Ativos e Conformidade>.

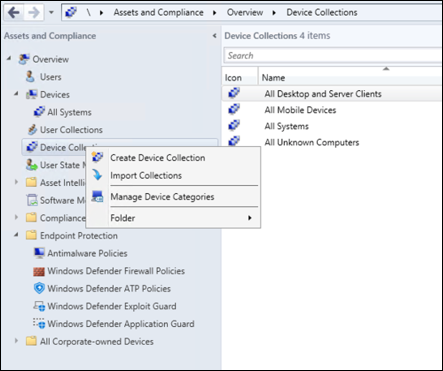

Selecione e segure (ou clique com o botão direito do mouse) Coleção de Dispositivos e selecione Create Coleção de Dispositivos.

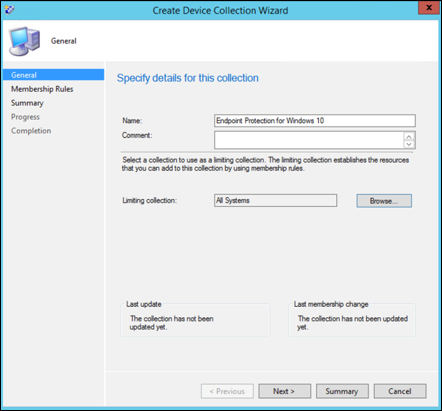

Forneça um Nome e Uma Coleção de Limitação e selecione Avançar.

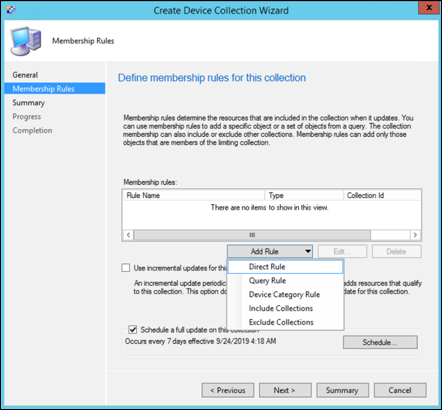

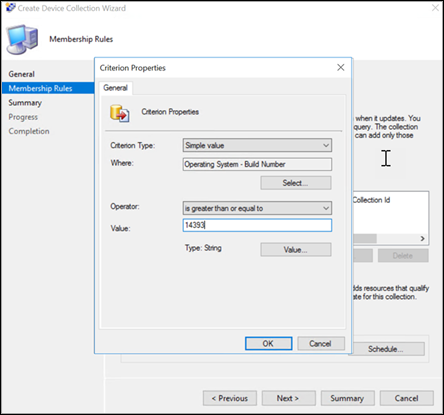

Selecione Adicionar Regra e escolha Regra de Consulta.

Selecione Avançar no Assistente de Associação Direta e selecione Editar Instrução de Consulta.

Selecione Critérios e escolha o ícone star.

Mantenha o tipo de critério como valor simples, escolha enquanto Sistema Operacional – número de compilação, operador como é maior ou igual a e valor 14393 e selecione OK.

Selecione Avançar e Fechar.

Selecione Avançar.

Depois de concluir essa tarefa, você tem uma coleção de dispositivos com todos os pontos de extremidade do Windows no ambiente.

Outras configurações recomendadas

Depois de integrar dispositivos ao serviço, é importante aproveitar os recursos de proteção contra ameaças incluídos, habilitando-os com as seguintes configurações recomendadas.

Configuração da coleção de dispositivos

Se você estiver usando Configuration Manager, versão 2002 ou posterior, poderá optar por ampliar a implantação para incluir servidores ou clientes de nível inferior.

Configuração de proteção de próxima geração

As seguintes configurações são recomendadas:

Examinar

- Examinar dispositivos de armazenamento removíveis, como unidades USB: Sim

Proteção em tempo real

- Habilitar monitoramento comportamental: sim

- Habilitar a proteção contra aplicativos potencialmente indesejados no download e antes da instalação: Sim

Serviço de Proteção de Nuvem

- Tipo de associação do Serviço de Proteção na Nuvem: Associação avançada

Redução de superfície de ataque

Configure todas as regras disponíveis para Auditoria.

Observação

Bloquear essas atividades pode interromper processos comerciais legítimos. A melhor abordagem é definir tudo para auditoria, identificar quais são seguros para ativar e habilitar essas configurações em pontos de extremidade que não têm detecções falsas positivas.

Para implantar Microsoft Defender políticas de redução de superfície de ataque e antivírus por meio de Microsoft Configuration Manager (SCCM) siga as etapas:

- Habilite a Proteção do Ponto de Extremidade e configure as configurações personalizadas do cliente.

- Instale o cliente do Endpoint Protection a partir de um prompt de comando.

- Verifique a instalação do cliente do Endpoint Protection.

Habilitar a Proteção de Ponto de Extremidade e configurar configurações personalizadas do cliente

Siga as etapas para habilitar a proteção do ponto de extremidade e a configuração das configurações personalizadas do cliente:

No console Configuration Manager, clique em Administração.

No workspace Administração , clique em Configurações do Cliente.

Na guia Página Inicial, no grupo Create, clique em Create Configurações personalizadas do dispositivo cliente.

Na caixa de diálogo Create Configurações personalizadas do dispositivo cliente, forneça um nome e uma descrição para o grupo de configurações e selecione Proteção do Ponto de Extremidade.

Configure as configurações do cliente do Endpoint Protection que você precisa. Para obter uma lista completa das configurações do cliente do Endpoint Protection que você pode configurar, consulte a seção Proteção do Ponto de Extremidade em Sobre as configurações do cliente.

Importante

Instale a função do sistema de site do Endpoint Protection antes de configurar as configurações do cliente para a Proteção do Ponto de Extremidade.

Clique em OK para fechar a caixa de diálogo Create Configurações personalizadas do dispositivo cliente. As novas configurações do cliente são exibidas no nó Configurações do Cliente do workspace Administração .

Em seguida, implante as configurações personalizadas do cliente em uma coleção. Selecione as configurações de cliente personalizadas que você deseja implantar. Na guia Página Inicial , no grupo Configurações do Cliente , clique em Implantar.

Na caixa de diálogo Selecionar Coleção , escolha a coleção na qual você deseja implantar as configurações do cliente e clique em OK. A nova implantação é mostrada na guia Implantações do painel de detalhes.

Os clientes são configurados com essas configurações quando baixam a política de cliente no próximo download. Para obter mais informações, consulte Iniciar recuperação de política para um cliente Configuration Manager.

Instalação do cliente do Endpoint Protection a partir de um prompt de comando

Siga as etapas para concluir a instalação do cliente de proteção de ponto de extremidade no prompt de comando.

Copie scepinstall.exe da pasta Cliente da pasta de instalação Configuration Manager para o computador no qual você deseja instalar o software cliente do Endpoint Protection.

Abra um prompt de comando como administrador. Altere o diretório para a pasta com o instalador. Em seguida, execute

scepinstall.exe, adicionando todas as propriedades de linha de comando extras que você precisar:Propriedade Descrição /sExecutar o instalador silenciosamente /qExtrair os arquivos de instalação silenciosamente /iExecutar o instalador normalmente /policyEspecifique um arquivo de política antimalware para configurar o cliente durante a instalação /sqmoptinOpt-in para o CEIP (Programa de Melhoria da Experiência do Cliente da Microsoft) Siga as instruções na tela para concluir a instalação do cliente.

Se você baixou o pacote de definição de atualização mais recente, copie o pacote para o computador cliente e clique duas vezes no pacote de definição para instalá-lo.

Observação

Após a conclusão da instalação do cliente do Endpoint Protection, o cliente executa automaticamente uma atualização de definição marcar. Se essa atualização marcar for bem-sucedida, você não precisará instalar manualmente o pacote de atualização de definição mais recente.

Exemplo: instalar o cliente com uma política antimalware

scepinstall.exe /policy <full path>\<policy file>

Verificar a instalação do cliente do Endpoint Protection

Depois de instalar o cliente do Endpoint Protection em seu computador de referência, verifique se o cliente está funcionando corretamente.

- No computador de referência, abra System Center Endpoint Protection da área de notificação do Windows.

- Na guia Página Inicial da caixa de diálogo System Center Endpoint Protection, verifique se a proteção em tempo real está definida como Ativada.

- Verifique se a data é exibida para definições de vírus e spyware.

- Para garantir que o computador de referência esteja pronto para imagens, em Opções de verificação, selecione Completo e clique em Examinar agora.

Proteção de rede

Antes de habilitar a proteção de rede no modo de auditoria ou bloco, verifique se você instalou a atualização da plataforma antimalware, que pode ser obtida na página de suporte.

Acesso a pastas controladas

Habilite o recurso no modo de auditoria por pelo menos 30 dias. Após esse período, examine as detecções e crie uma lista de aplicativos que podem ser gravados em diretórios protegidos.

Para obter mais informações, consulte Avaliar o acesso controlado à pasta.

Executar um teste de detecção para verificar a integração

Depois de integrar o dispositivo, você pode optar por executar um teste de detecção para verificar se um dispositivo está integrado corretamente ao serviço. Para obter mais informações, consulte Executar um teste de detecção em um dispositivo Microsoft Defender para Ponto de Extremidade recém-integrado.

Dispositivos de offboard usando Configuration Manager

Por motivos de segurança, o pacote usado para dispositivos offboard expirará 30 dias após a data em que foi baixado. Pacotes de offboard expirados enviados para um dispositivo serão rejeitados. Ao baixar um pacote de offboarding, você será notificado sobre a data de validade dos pacotes e ele também será incluído no nome do pacote.

Observação

As políticas de integração e de integração não devem ser implantadas no mesmo dispositivo ao mesmo tempo, caso contrário, isso causará colisões imprevisíveis.

Dispositivos de offboard usando Microsoft Configuration Manager branch atual

Se você usar Microsoft Configuration Manager branch atual, consulte Create um arquivo de configuração de offboarding.

Dispositivos de offboard usando o System Center 2012 R2 Configuration Manager

Obtenha o pacote de integração do portal Microsoft Defender:

- No painel de navegação, selecione Configurações>Endpoints>Gerenciamento>de dispositivos Offboarding.

- Selecione Windows 10 ou Windows 11 como o sistema operacional.

- No campo Método de implantação, selecione System Center Configuration Manager 2012/2012 R2/1511/1602.

- Selecione Baixar pacote e salve o arquivo .zip.

Extraia o conteúdo do arquivo .zip para um local compartilhado e somente leitura que pode ser acessado pelos administradores de rede que implantarão o pacote. Você deve ter um arquivo chamado WindowsDefenderATPOffboardingScript_valid_until_YYYY-MM-DD.cmd.

Implante o pacote seguindo as etapas no artigo Pacotes e Programas no System Center 2012 R2 Configuration Manager.

Escolha uma coleção de dispositivos predefinida para implantar o pacote.

Importante

O offboarding faz com que o dispositivo pare de enviar dados do sensor para o portal, mas os dados do dispositivo, incluindo referência a todos os alertas que ele teve, serão mantidos por até seis meses.

Monitorar a configuração do dispositivo

Se você estiver usando Microsoft Configuration Manager branch atual, use a dashboard interna do Defender para Ponto de Extremidade no console Configuration Manager. Para obter mais informações, consulte Defender para Ponto de Extremidade – Monitor.

Se você estiver usando o System Center 2012 R2 Configuration Manager, o monitoramento consiste em duas partes:

A confirmação do pacote de configuração foi implantada corretamente e está em execução (ou foi executada com êxito) nos dispositivos em sua rede.

Verificando se os dispositivos estão em conformidade com o serviço Defender para Ponto de Extremidade (isso garante que o dispositivo possa concluir o processo de integração e possa continuar a relatar dados ao serviço).

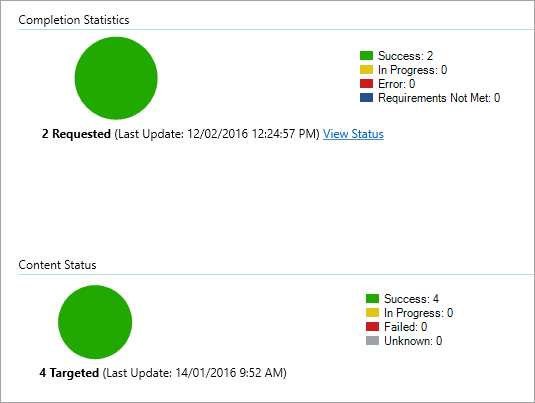

Confirme se o pacote de configuração foi implantado corretamente

No console Configuration Manager, clique em Monitoramento na parte inferior do painel de navegação.

Selecione Visão geral e, em seguida, Implantações.

Selecione na implantação com o nome do pacote.

Examine os indicadores de status em Estatísticas de Conclusão e Status de Conteúdo.

Se houver implantações com falha (dispositivos com erros, requisitos não atendidos ou status de falha), talvez seja necessário solucionar problemas dos dispositivos. Para obter mais informações, consulte Solucionar problemas de integração Microsoft Defender para Ponto de Extremidade.

Verifique se os dispositivos estão em conformidade com o serviço Microsoft Defender para Ponto de Extremidade

Você pode definir uma regra de conformidade para o item de configuração no System Center 2012 R2 Configuration Manager para monitorar sua implantação.

Essa regra deve ser um item de configuração de regra de conformidade não corretiva que monitora o valor de uma chave de registro em dispositivos de destino.

Monitore a seguinte entrada de chave do registro:

Path: "HKLM\SOFTWARE\Microsoft\Windows Advanced Threat Protection\Status"

Name: "OnboardingState"

Value: "1"

Para obter mais informações, consulte Introdução às configurações de conformidade no System Center 2012 R2 Configuration Manager.

Tópicos relacionados

- Integrar dispositivos Windows usando a Política de Grupo

- Integrar dispositivos Windows usando ferramentas de Gerenciamento de Dispositivos Móveis

- Dispositivos Windows integrados usando um script local

- Dispositivos integrados de VDI (Virtual Desktop Infrastructure) não persistente

- Executar um teste de detecção em um dispositivo Microsoft Defender para Ponto de Extremidade recém-integrado

- Solucionar problemas de integração Microsoft Defender para Ponto de Extremidade

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft em nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de