Ativar a proteção de rede

Aplica-se a:

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender XDR

- Microsoft Defender Antivírus

Plataformas

- Windows

- Linux (Consulte Proteção de rede para Linux)

- macOS (Consulte Proteção de rede para macOS)

Dica

Deseja experimentar o Defender para Ponto de Extremidade? Inscreva-se para uma avaliação gratuita.

A proteção de rede ajuda a impedir que os funcionários usem qualquer aplicativo para acessar domínios perigosos que possam hospedar golpes de phishing, explorações e outros conteúdos mal-intencionados na Internet. Você pode auditar a proteção de rede em um ambiente de teste para exibir quais aplicativos seriam bloqueados antes de habilitar a proteção de rede.

Saiba mais sobre as opções de configuração de filtragem de rede.

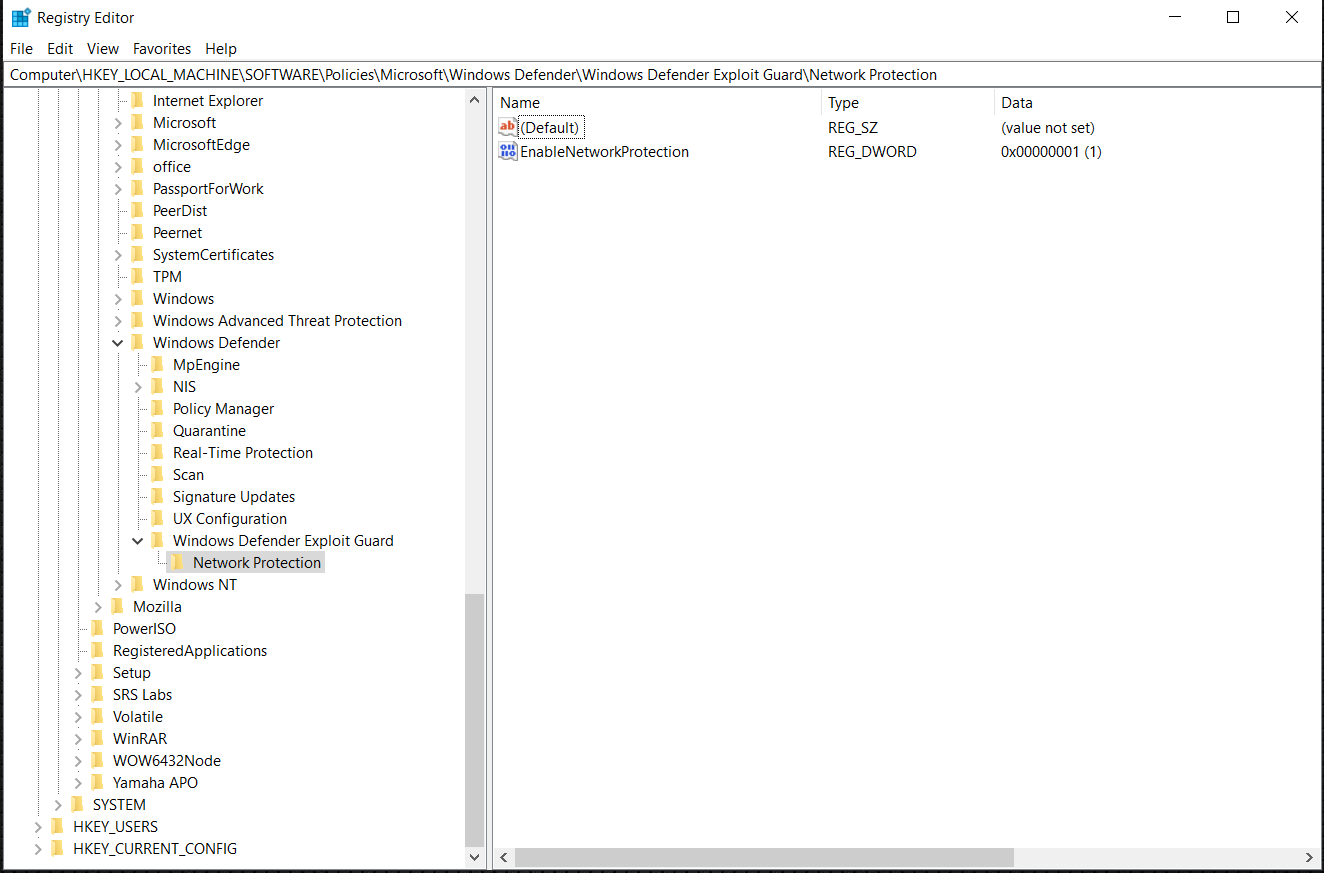

Verificar se a proteção de rede está habilitada

Verifique se a proteção de rede está habilitada em um dispositivo local usando o editor do Registro.

Selecione o botão Iniciar na barra de tarefas e digite regedit para abrir o editor do Registro.

Escolha HKEY_LOCAL_MACHINE no menu lateral.

Navegue pelos menus aninhados atéPolíticas de>SOFTWARE>Microsoft>Windows Defender>Policy Manager.

Se a chave estiver ausente, navegue até SOFTWARE>Microsoft>Windows Defender>Windows Defender Explore Proteçãode Rede do Guard>.

Selecione HabilitarNetworkProtection para ver o estado atual da proteção de rede no dispositivo:

- 0 ou Desativado

- 1 ou Ativado

- 2 ou Modo de auditoria

Habilitar a proteção de rede

Habilitar a proteção de rede usando qualquer um desses métodos:

- PowerShell

- Gerenciamento de dispositivos móveis (MDM)

- Microsoft Intune

- Política de grupo

- Microsoft Configuration Manager

PowerShell

Digitar powershell no menu Iniciar, clique com o botão direito do mouse em Windows PowerShell e selecione Executar como administrador.

Inserir o seguinte cmdlet:

Set-MpPreference -EnableNetworkProtection EnabledOpcional: habilitar o recurso no modo de auditoria usando o seguinte cmdlet:

Set-MpPreference -EnableNetworkProtection AuditModePara desativar o recurso, use

Disabledem vez deAuditModeouEnabled.

Gerenciamento de dispositivos móveis (MDM)

Use o CSP (provedor de serviços de configuração ./Vendor/MSFT/Policy/Config/Defender/EnableNetworkProtection ) para habilitar ou desabilitar a proteção de rede ou habilitar o modo de auditoria.

Atualize Microsoft Defender plataforma antimalware para a versão mais recente antes de habilitar ou desabilitar a proteção de rede ou habilitar o modo de auditoria.

Microsoft Intune

método linha de base Microsoft Defender para Ponto de Extremidade

Vá paralinhas de base de segurança de ponto de>extremidade>Microsoft Defender para Ponto de Extremidade Linha de Base.

Selecione Criar um perfil e, em seguida, forneça um nome para seu perfil e selecione Avançar.

Na seção Configuração de configuração , vá para Atacar Regras> de Redução de Superfície definir Bloquear, Habilitar ou Auditar para Habilitar proteção de rede. Selecione Avançar.

Selecione as marcas e atribuições de escopo apropriadas, conforme exigido pela sua organização.

Examine todas as informações e selecione Criar.

Método de política antivírus

AcesseAntivírus de segurança de ponto de extremidade>.

Selecione Criar uma política.

No flyout Criar uma política, escolha Windows 10, Windows 11 e Windows Server na lista Plataforma.

Escolha Microsoft Defender Antivírus na lista Perfil e escolha Criar.

Forneça um nome para seu perfil e selecione Avançar.

Na seção Configuração de configuração , selecione Desabilitado, Habilitado (modo de bloco) ou Habilitado (modo de auditoria) para Habilitar Proteção de Rede e selecione Avançar.

Selecione as marcas atribuições e escopo apropriadas , conforme exigido pela sua organização.

Examine todas as informações e selecione Criar.

Método de perfil de configuração

Entre no centro de administração Microsoft Intune (https://endpoint.microsoft.com).

Vá para Dispositivos>Perfis de configuração>Criar perfil.

No flyout Criar um perfil , selecione Plataforma e escolha o Tipo de Perfil como Modelos.

No nome do modelo, escolha Proteção de ponto de extremidade na lista de modelos e selecione Criar.

AcesseNoções básicas de proteção> de ponto de extremidade, forneça um nome para seu perfil e selecione Avançar.

Na seção Configuração de configuração, acesse Microsoft Defender Explorar Proteção>> derede de filtragem>deredeHabilitar ou Auditar. Selecione Avançar.

Selecione as marcas de escopo, atribuições e regras de aplicabilidade apropriadas, conforme exigido pela sua organização. Os administradores podem definir mais requisitos.

Examine todas as informações e selecione Criar.

Política de grupo

Use o procedimento a seguir para habilitar a proteção de rede em computadores ingressados no domínio ou em um computador autônomo.

Em um computador autônomo, acesse Iniciar e digite e selecione Editar política de grupo.

-Ou-

Em um computador de gerenciamento de Política de Grupo ingressado no domínio, abra o Console de Gerenciamento Política de Grupo, clique com o botão direito do mouse no objeto Política de Grupo que você deseja configurar e selecione Editar.

No Editor de Gerenciamento de Política de Grupo, acesse Configuração do Computador e selecione Modelos Administrativos.

Expanda a árvore para componentes do WindowsMicrosoft Defender Antivírus>>Microsoft Defender Explore Proteçãode Rede do Guard>.

Observação

Em versões mais antigas do Windows, o caminho da política de grupo pode dizer "Windows Defender Antivírus" em vez de "Microsoft Defender Antivírus".

Clique duas vezes na configuração Impedir que usuários e aplicativos acessem sites perigosos e defina a opção como Habilitada. Na seção de opções, você deve especificar uma das seguintes opções:

- Bloquear – os usuários não podem acessar endereços IP mal-intencionados e domínios.

- Desabilitar (Padrão) – O recurso de proteção de rede não funcionará. Os usuários não estão impedidos de acessar domínios mal-intencionados.

- Modo de Auditoria – Se um usuário visitar um endereço IP mal-intencionado ou domínio, um evento será registrado no log de eventos do Windows. No entanto, o usuário não será impedido de visitar o endereço.

Importante

Para habilitar totalmente a proteção de rede, você deve definir a opção Política de Grupo como Habilitada e também selecionar Bloquear no menu suspenso de opções.

Observação

Opcional: siga as etapas em Verificar se a proteção de rede está habilitada para verificar se as configurações de Política de Grupo estão corretas.

Microsoft Configuration Manager

Abra o console do Gerente de Configurações.

Acesse Assets e Compliance>Endpoint Protection>Windows Defender Exploit Guard.

Selecione Criar Política de Exploração de Proteção na faixa de opções para criar uma nova política.

- Para editar uma política existente, selecione a política e selecione Propriedades na faixa de opções ou no menu com o botão direito do mouse. Edite a opção Configurar proteção de rede na guia Proteção de Rede .

Na página Geral , especifique um nome para a nova política e verifique se a opção Proteção de rede está habilitada.

Na página Proteção de rede, selecione uma das seguintes configurações para a opção Configurar proteção de rede :

- Bloquear

- Auditoria

- Disabled

Conclua o restante das etapas e salve a política.

Na faixa de opções, selecione Implantar para implantar a política em uma coleção.

Importante

Depois de implantar uma política do Exploit Guard de Configuration Manager, as configurações do Exploit Guard não serão removidas dos clientes se você remover a implantação. Delete not supportedé registrado no ExploitGuardHandler.log do cliente Configuration Manager se você remover a implantação do Exploit Guard do cliente. O script do PowerShell a seguir pode ser executado no contexto SYSTEM para remover essas configurações:

$defenderObject = Get-WmiObject -Namespace "root/cimv2/mdm/dmmap" -Class "MDM_Policy_Config01_Defender02" -Filter "InstanceID='Defender' and ParentID='./Vendor/MSFT/Policy/Config'"

$defenderObject.AttackSurfaceReductionRules = $null

$defenderObject.AttackSurfaceReductionOnlyExclusions = $null

$defenderObject.EnableControlledFolderAccess = $null

$defenderObject.ControlledFolderAccessAllowedApplications = $null

$defenderObject.ControlledFolderAccessProtectedFolders = $null

$defenderObject.EnableNetworkProtection = $null

$defenderObject.Put()

$exploitGuardObject = Get-WmiObject -Namespace "root/cimv2/mdm/dmmap" -Class "MDM_Policy_Config01_ExploitGuard02" -Filter "InstanceID='ExploitGuard' and ParentID='./Vendor/MSFT/Policy/Config'"

$exploitGuardObject.ExploitProtectionSettings = $null

$exploitGuardObject.Put()

Confira também

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft em nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de