Criar indicadores para IPs e URLs/domínios

Aplica-se a:

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender XDR

Dica

Deseja experimentar o Defender para Ponto de Extremidade? Inscreva-se para uma avaliação gratuita.

Visão Geral

Ao criar indicadores para IPs e URLs ou domínios, agora você pode permitir ou bloquear IPs, URLs ou domínios com base em sua própria inteligência contra ameaças. Você também pode avisar os usuários com um prompt se eles abrirem um aplicativo de risco. O prompt não os impedirá de usar o aplicativo, mas você pode fornecer uma mensagem personalizada e links para uma página da empresa que descreve o uso apropriado do aplicativo. Os usuários ainda podem ignorar o aviso e continuar a usar o aplicativo se precisarem.

Para bloquear IPs/URLs mal-intencionados (conforme determinado pela Microsoft), o Defender para Ponto de Extremidade pode usar:

- Windows Defender SmartScreen para navegadores da Microsoft

- Proteção de Rede para navegadores não Microsoft ou chamadas feitas fora de um navegador

O conjunto de dados de inteligência contra ameaças para bloquear IPs/URLs mal-intencionados é gerenciado pela Microsoft.

Você pode bloquear IPs/URLs mal-intencionados por meio da página de configurações ou por grupos de máquinas, se você achar que determinados grupos estão mais ou menos em risco do que outros.

Observação

Não há suporte para a notação cidr (roteamento de Inter-Domain sem classe) para endereços IP.

Antes de começar

É importante entender os seguintes pré-requisitos antes de criar indicadores para IPS, URLs ou domínios:

Requisitos de Proteção de Rede

A permissão e o bloqueio de URL/IP exigem que o componente Microsoft Defender para Ponto de Extremidade Proteção de Rede esteja habilitado no modo de bloco. Para obter mais informações sobre proteção de rede e instruções de configuração, consulte Habilitar proteção de rede.

Sistemas operacionais com suporte

- Windows 10, versão 1709 ou posterior

- Windows 11

- Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2019

- Windows Server 2022

- macOS

- Linux

- iOS

- Android

requisitos de Windows Server 2016 e Windows Server 2012 R2

Windows Server 2016 e Windows Server 2012 R2 devem ser integrados usando as instruções em Servidores Windows integrados.

Microsoft Defender requisitos de versão do Antivírus

A versão do cliente Antimalware deve ser 4.18.1906.x ou posterior.

Requisitos de indicadores de rede personalizados

Verifique se os indicadores de rede personalizados estão habilitados emrecursos avançadosMicrosoft Defender XDR>Settings>. Para obter mais informações, consulte Recursos avançados.

Para obter suporte de indicadores no iOS, consulte Microsoft Defender para Ponto de Extremidade no iOS.

Para obter suporte de indicadores no Android, consulte Microsoft Defender para Ponto de Extremidade no Android.

Limitações da lista de indicadores de IoC

Somente IPs externos podem ser adicionados à lista de indicadores. Os indicadores não podem ser criados para IPs internos. Para cenários de proteção da Web, recomendamos usar os recursos internos no Microsoft Edge. O Microsoft Edge aproveita a Proteção de Rede para inspecionar o tráfego de rede e permite blocos para TCP, HTTP e HTTPS (TLS).

Processos não microsoft edge e internet Explorer

Para processos diferentes do Microsoft Edge e do Internet Explorer, os cenários de proteção da Web aproveitam a Proteção de Rede para inspeção e aplicação:

- Há suporte para IP para todos os três protocolos (TCP, HTTP e HTTPS (TLS))

- Há suporte apenas para endereços IP únicos (sem blocos CIDR ou intervalos de IP) em indicadores personalizados

- URLs criptografadas (caminho completo) só podem ser bloqueadas em navegadores de primeira parte (Internet Explorer, Edge)

- URLs criptografadas (somente FQDN) podem ser bloqueadas em navegadores de terceiros (ou seja, diferente de Internet Explorer, Edge)

- Blocos de caminho de URL completos podem ser aplicados para URLs não criptografadas

- Se houver políticas de indicador de URL conflitantes, o caminho mais longo será aplicado. Por exemplo, a política

https://support.microsoft.com/officede indicador de URL tem precedência sobre a políticahttps://support.microsoft.comde indicador de URL .

Proteção de rede e o aperto de mão de três vias TCP

Com a proteção de rede, a determinação de permitir ou bloquear o acesso a um site é feita após a conclusão do aperto de mão de três via TCP/IP. Assim, quando um site é bloqueado pela proteção de rede, você pode ver um tipo de ConnectionSuccessNetworkConnectionEvents ação em no portal Microsoft Defender, mesmo que o site tenha sido bloqueado. NetworkConnectionEvents são relatados da camada TCP e não da proteção de rede. Após a conclusão do aperto de mão de três vias, o acesso ao site é permitido ou bloqueado pela proteção de rede.

Aqui está um exemplo de como isso funciona:

Suponha que um usuário tente acessar um site em seu dispositivo. O site é hospedado em um domínio perigoso e deve ser bloqueado pela proteção de rede.

O aperto de mão de três via TCP/IP começa. Antes de ser concluída, uma

NetworkConnectionEventsação é registrada eActionTypeela é listada comoConnectionSuccess. No entanto, assim que o processo de aperto de mão de três vias for concluído, a proteção de rede bloqueará o acesso ao site. Tudo isso acontece rapidamente. Um processo semelhante ocorre com Microsoft Defender SmartScreen; é quando o aperto de mão de três vias conclui que uma determinação é feita e o acesso a um site é bloqueado ou permitido.No portal Microsoft Defender, um alerta é listado na fila de alertas. Os detalhes desse alerta incluem tanto quanto

NetworkConnectionEventsAlertEvents. Você pode ver que o site foi bloqueado, embora você também tenha umNetworkConnectionEventsitem com o ActionType deConnectionSuccess.

Avisar controles de modo

Ao usar o modo de aviso, você pode configurar os seguintes controles:

Capacidade de bypass

- Botão Permitir no Edge

- Botão Permitir no toast (navegadores que não são da Microsoft)

- Ignorar parâmetro de duração no indicador

- Ignorar a aplicação entre navegadores Microsoft e não Microsoft

URL de redirecionamento

- Parâmetro url de redirecionamento no indicador

- URL de redirecionamento no Edge

- URL de redirecionamento no toast (navegadores que não são da Microsoft)

Para obter mais informações, consulte Govern apps descobertos por Microsoft Defender para Ponto de Extremidade.

Ordem de tratamento de conflitos de política de domínio e URL de IP IoC

O tratamento de conflitos de política para domínios/URLs/endereços IP difere do tratamento de conflitos de política para certificados.

No caso de vários tipos de ação diferentes serem definidos no mesmo indicador (por exemplo, bloquear, avisar e permitir tipos de ação definidos para Microsoft.com), a ordem em que esses tipos de ação entrariam em vigor é:

- Permitir

- Avisar

- Bloquear

Permitir substituições avisam quais substituições bloqueiam: Permitir o Bloqueio de > Aviso > . Portanto, no exemplo acima, Microsoft.com seria permitido.

Indicadores do Defender para Aplicativos na Nuvem

Se sua organização tiver habilitado a integração entre o Defender para Ponto de Extremidade e o Defender para Aplicativos de Nuvem, os indicadores de bloco serão criados no Defender para Ponto de Extremidade para todos os aplicativos de nuvem não sancionados. Se um aplicativo for colocado no modo de monitor, os indicadores de alerta (bloco bypassable) serão criados para as URLs associadas ao aplicativo. Não é possível criar indicadores para aplicativos sancionados no momento. Os indicadores criados pelo Defender para Aplicativos de Nuvem seguem o mesmo tratamento de conflitos de política descrito na seção anterior.

Precedência de política

Microsoft Defender para Ponto de Extremidade política tem precedência sobre Microsoft Defender política antivírus. Em situações em que o Defender para Ponto de Extremidade é definido como Permitir, mas Microsoft Defender Antivírus está definido como Bloquear, a política será padrão para Permitir.

Precedência para várias políticas ativas

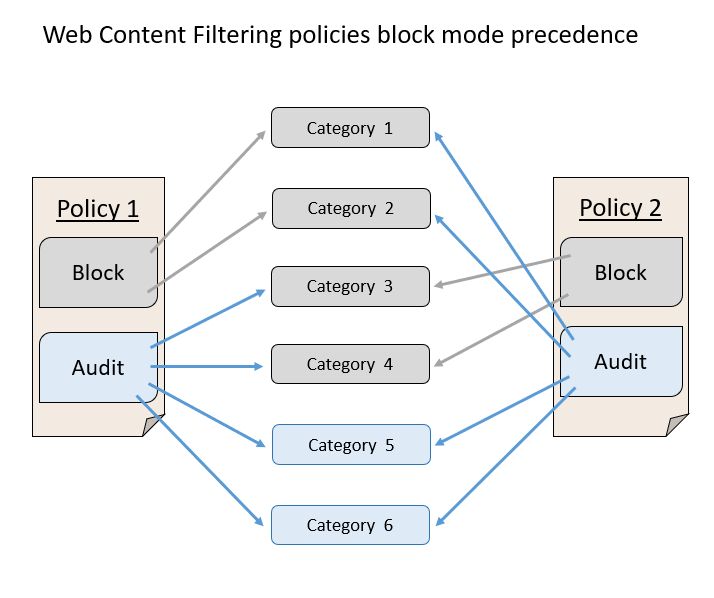

A aplicação de várias políticas de filtragem de conteúdo da Web diferentes ao mesmo dispositivo resultará na política mais restritiva aplicada a cada categoria. Considere o seguinte cenário:

- A política 1 bloqueia as categorias 1 e 2 e audita o restante

- A política 2 bloqueia as categorias 3 e 4 e audita o restante

O resultado é que as categorias 1-4 estão todas bloqueadas. Isso é ilustrado na imagem a seguir.

Create um indicador para IPs, URLs ou domínios da página de configurações

No painel de navegação, selecione Configurações>Indicadoresde Pontos> de Extremidade (em Regras).

Selecione a guia Endereços IP ou URLs/Domínios .

Selecione Adicionar item.

Especifique os seguintes detalhes:

- Indicador – especifique os detalhes da entidade e defina a expiração do indicador.

- Ação – especifique a ação a ser tomada e forneça uma descrição.

- Escopo – Defina o escopo do grupo de máquinas.

Examine os detalhes na guia Resumo e selecione Salvar.

Observação

Pode haver até duas horas de latência entre o momento em que uma política é criada e a URL ou IP que está sendo bloqueada no dispositivo.

Artigos relacionados

- Criar indicadores

- Criar indicadores para arquivos

- Create indicadores com base em certificados

- Gerenciar indicadores

- Exclusões para antivírus Microsoft Defender para Ponto de Extremidade e Microsoft Defender

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft em nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de