Implantar Microsoft Defender para Ponto de Extremidade no macOS com Microsoft Intune

Aplica-se a:

- Microsoft Defender para Ponto de Extremidade no macOS

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender para empresas

Este artigo descreve como implantar Microsoft Defender para Ponto de Extremidade no macOS por meio de Microsoft Intune.

Pré-requisitos e requisitos do sistema

Antes de começar, consulte o main Microsoft Defender para Ponto de Extremidade na página macOS para obter uma descrição dos pré-requisitos e dos requisitos do sistema para a versão de software atual.

Visão Geral

A tabela a seguir resume as etapas necessárias para implantar e gerenciar Microsoft Defender para Ponto de Extremidade em Macs, por meio de Microsoft Intune. Consulte a tabela a seguir para obter etapas mais detalhadas.

| Etapa | Nome do arquivo de exemplo | Identificador de pacote |

|---|---|---|

| Aprovar a extensão do sistema | sysext.mobileconfig |

N/D |

| Política de extensão de rede | netfilter.mobileconfig |

N/D |

| Acesso completo ao disco | fulldisk.mobileconfig |

com.microsoft.wdav.epsext |

| Microsoft Defender para Ponto de Extremidade configuração Se você estiver planejando executar antivírus não Microsoft no Mac, defina passiveMode como true. |

MDE_MDAV_and_exclusion_settings_Preferences.xml |

com.microsoft.wdav |

| Serviços em segundo plano | background_services.mobileconfig |

N/D |

| Configurar Microsoft Defender para Ponto de Extremidade notificações | notif.mobileconfig |

com.microsoft.wdav.tray |

| Configurações de acessibilidade | accessibility.mobileconfig |

com.microsoft.dlp.daemon |

| Bluetooth | bluetooth.mobileconfig |

com.microsoft.dlp.agent |

| Configurar o MAU (Microsoft AutoUpdate) | com.microsoft.autoupdate2.mobileconfig |

com.microsoft.autoupdate2 |

| Controle de Dispositivo | DeviceControl.mobileconfig |

N/D |

| Prevenção contra Perda de Dados | DataLossPrevention.mobileconfig |

N/D |

| Baixar o pacote de integração | WindowsDefenderATPOnboarding__MDATP_wdav.atp.xml |

com.microsoft.wdav.atp |

| Implantar o Microsoft Defender para Ponto de Extremidade no aplicativo macOS | Wdav.pkg |

N/D |

Create perfis de configuração do sistema

A próxima etapa é criar perfis de configuração do sistema que Microsoft Defender para Ponto de Extremidade precisa. No centro de administração Microsoft Intune, abraperfis> de configuração de dispositivos.

Etapa 1: aprovar extensões do sistema

No centro de administração Intune, acesse Dispositivos e, em Gerenciar Dispositivos, selecione Configuração.

Em Perfis de configuração, selecione Create Perfil.

Esse perfil é necessário para Big Sur (11) ou posterior. Ela é ignorada em versões mais antigas do macOS, pois elas usam a extensão do kernel.

Na guia Políticas, selecione Create>Novo Política.

Em Plataforma, selecione macOS.

Em Tipo de perfil, selecione Modelos.

Em Nome do modelo, selecione Extensões e selecione Create.

Na guia Noções básicas , nomeie o perfil. Por exemplo,

SysExt-prod-macOS-Default-MDE. Em seguida, selecione Avançar.Selecione Avançar.

Na guia Configuração de configuração , expanda Extensões do Sistema e adicione as seguintes entradas na seção Extensões do sistema permitido :

Identificador de pacote Identificador de equipe com.microsoft.wdav.epsextUBF8T346G9com.microsoft.wdav.netextUBF8T346G9Em seguida, selecione Avançar.

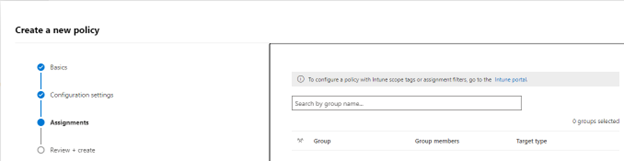

Na guia Atribuições , atribua o perfil a um grupo em que os dispositivos macOS e/ou usuários estão localizados ou selecione As opções Adicionar todos os usuários e Adicionar todos os dispositivos . Em seguida, selecione Avançar.

Examine o perfil de configuração. Selecione Criar.

Etapa 2: Filtro de rede

Como parte dos recursos de Detecção e Resposta do Ponto de Extremidade, Microsoft Defender para Ponto de Extremidade no macOS inspeciona o tráfego do soquete e relata essas informações ao portal do Microsoft 365 Defender. A política a seguir permite que a extensão de rede execute essa funcionalidade.

Baixe netfilter.mobileconfig do repositório GitHub.

Para configurar o filtro de rede:

Em Perfis de configuração, selecione Create Perfil.

Em Plataforma, selecione macOS.

Em Tipo de perfil, selecione Modelos.

Em Nome do modelo, selecione Personalizado.

Selecione Criar.

Na guia Noções básicas , nomeie o perfil. Por exemplo,

NetFilter-prod-macOS-Default-MDE. Em seguida, selecione Avançar.Na guia Configuração de configurações, insira um nome de perfil de configuração personalizado . Por exemplo,

NetFilter-prod-macOS-Default-MDE.Escolha um canal de implantação e selecione Avançar.

Selecione Avançar.

Na guia Atribuições , atribua o perfil a um grupo em que os dispositivos macOS e/ou usuários estão localizados ou Todos os usuários e todos os dispositivos.

Examine o perfil de configuração. Selecione Criar.

Etapa 3: Acesso completo ao disco

Observação

A partir do macOS Catalina (10.15) ou mais recente, a fim de fornecer privacidade para os usuários finais, ele criou o FDA (Full Disk Access). Habilitar o TCC (Transparência, Consentimento & Controle) por meio de uma solução de Gerenciamento de Dispositivos Móvel, como Intune, eliminará o risco do Defender para Ponto de Extremidade perder a Autorização de Acesso em Disco Completo para funcionar corretamente.

Esse perfil de configuração concede acesso completo ao disco a Microsoft Defender para Ponto de Extremidade. Se você tiver configurado anteriormente Microsoft Defender para Ponto de Extremidade por meio de Intune, recomendamos atualizar a implantação com esse perfil de configuração.

Baixe fulldisk.mobileconfig do repositório GitHub.

Para configurar o Acesso completo ao disco:

No centro de administração Intune, em Perfis de configuração, selecione Create Perfil.

Em Plataforma, selecione macOS.

Em Tipo de perfil, selecione Modelos.

Em Nome do modelo, selecione Personalizado. Em seguida, selecione Create

Selecione Criar.

Na guia Noções básicas , nomeie o perfil. Por exemplo,

Background_Services-prod-macOS-Default-MDE.Selecione Avançar.

Na guia Configuração de configurações, insira um nome de perfil de configuração personalizado . Por exemplo,

background_services.mobileconfig.Escolha um canal de implantação e selecione Avançar.

Selecione um arquivo de perfil de configuração.

Na guia Atribuições , atribua o perfil a um grupo em que os dispositivos macOS e/ou usuários estão localizados ou Todos os usuários e todos os dispositivos.

Examine o perfil de configuração. Selecione Criar.

Observação

O acesso completo ao disco concedido por meio do Perfil de Configuração do MDM da Apple não se reflete em Configurações do Sistema => Privacidade & Segurança => Acesso completo ao disco.

Etapa 4: Serviços em segundo plano

Cuidado

O macOS 13 (Ventura) contém novos aprimoramentos de privacidade. A partir dessa versão, por padrão, os aplicativos não podem ser executados em segundo plano sem consentimento explícito. Microsoft Defender para Ponto de Extremidade deve executar seu processo de daemon em segundo plano. Esse perfil de configuração concede permissões do Serviço de Segundo Plano para Microsoft Defender para Ponto de Extremidade. Se você tiver configurado anteriormente Microsoft Defender para Ponto de Extremidade por meio de Microsoft Intune, recomendamos atualizar a implantação com esse perfil de configuração.

Baixe background_services.mobileconfig do repositório GitHub.

Para configurar serviços em segundo plano:

Em Perfis de configuração, selecione Create Perfil.

Em Plataforma, selecione macOS.

Em Tipo de perfil, selecione Modelos.

Em Nome do modelo, selecione Personalizado e selecione Create.

Na guia Noções básicas , nomeie o perfil. Por exemplo,

BackgroundServices-prod-macOS-Default-MDE.Selecione Avançar.

Na guia Configuração de configurações, insira um nome de perfil de configuração personalizado . Por exemplo,

background_services.mobileconfig.Escolha um canal de implantação.

Selecione Avançar.

Selecione um arquivo de perfil de configuração.

Na guia Atribuições , atribua o perfil a um grupo em que os dispositivos macOS e/ou usuários estão localizados ou Todos os usuários e todos os dispositivos.

Examine o perfil de configuração. Selecione Criar.

Etapa 5: Notificações

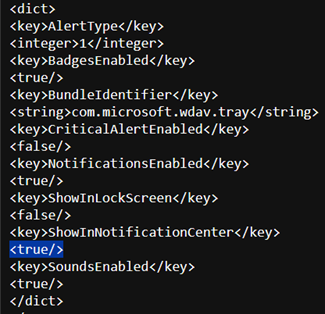

Esse perfil é usado para permitir que Microsoft Defender para Ponto de Extremidade no macOS e no Microsoft AutoUpdate exibam notificações na interface do usuário.

Baixe notif.mobileconfig do repositório GitHub.

Para desativar as notificações para os usuários finais, você pode alterar o Show NotificationCenter de true para false em notif.mobileconfig.

Para configurar notificações:

Em Perfis de configuração, selecione Create Perfil.

Em Plataforma, selecione macOS.

Em Tipo de perfil, selecione Modelos.

Em Nome do modelo, selecione Personalizado.

Selecione Criar.

Na guia Noções básicas , nomeie o perfil. Por exemplo,

BackgroundServices-prod-macOS-Default-MDE.Selecione Avançar.

Na guia Configuração de configurações, insira um nome de perfil de configuração personalizado . Por exemplo,

Notif.mobileconfig.Escolha um canal de implantação e selecione Avançar.

Selecione um arquivo de perfil de configuração.

Na guia Atribuições , atribua o perfil a um grupo em que os dispositivos macOS e/ou usuários estão localizados ou Todos os usuários e todos os dispositivos.

Examine o perfil de configuração. Selecione Criar.

Etapa 6: Configurações de acessibilidade

Esse perfil é usado para permitir que Microsoft Defender para Ponto de Extremidade no macOS acesse as configurações de acessibilidade no Apple macOS High Sierra (10.13.6) e mais recente.

Baixe accessibility.mobileconfig do repositório GitHub.

Em Perfis de configuração, selecione Create Perfil.

Em Plataforma, selecione macOS.

Em Tipo de perfil, selecione Modelos.

Em Nome do modelo, selecione Personalizado.

Selecione Criar.

Na guia Noções básicas , nomeie o perfil. Por exemplo,

Accessibility-prod-macOS-Default-MDE.Selecione Avançar.

Na guia Configuração de configurações, insira um nome de perfil de configuração personalizado . Por exemplo,

Accessibility.mobileconfig.Escolha um canal de implantação.

Selecione Avançar.

Selecione um arquivo de perfil de configuração.

Na guia Atribuições , atribua o perfil a um grupo em que os dispositivos macOS e/ou usuários estão localizados ou Todos os usuários e todos os dispositivos.

Examine o perfil de configuração. Selecione Criar.

Etapa 7: permissões Bluetooth

Cuidado

O macOS 14 (Sonoma) contém novos aprimoramentos de privacidade. A partir dessa versão, por padrão, os aplicativos não podem acessar o Bluetooth sem consentimento explícito. Microsoft Defender para Ponto de Extremidade usá-lo se você configurar políticas Bluetooth para Controle de Dispositivo.

Baixe bluetooth.mobileconfig do repositório GitHub e use o mesmo fluxo de trabalho que para as configurações de acessibilidade acima para habilitar o acesso Bluetooth.

Observação

O Bluetooth concedido por meio do Perfil de Configuração do MDM da Apple não se reflete em Configurações do Sistema => Privacidade & Segurança => Bluetooth.

Etapa 8: Microsoft AutoUpdate

Esse perfil é usado para atualizar o Microsoft Defender para Ponto de Extremidade no macOS por meio do Mau (Microsoft AutoUpdate). Se você estiver implantando Microsoft Defender para Ponto de Extremidade no macOS, terá as opções para obter uma versão atualizada do aplicativo (Atualização de Plataforma) que estão nos diferentes canais mencionados aqui:

- Beta (Insiders-Fast)

- Canal atual (Versão prévia, Insiders-Slow)

- Canal atual (Produção)

Para obter mais informações, consulte Implantar atualizações para Microsoft Defender para Ponto de Extremidade no macOS.

Baixe AutoUpdate2.mobileconfig do repositório GitHub.

Observação

O exemplo AutoUpdate2.mobileconfig do repositório GitHub o definiu como Canal Atual (Produção).

Em Perfis de configuração, selecione Create Perfil.

Em Plataforma, selecione macOS.

Em Tipo de perfil, selecione Modelos.

Em Nome do modelo, selecione Personalizado.

Selecione Criar.

Na guia Noções básicas , nomeie o perfil. Por exemplo,

MDATP onboarding for MacOSe selecione Avançar.Na guia Configuração de configurações, insira um nome de perfil de configuração personalizado . Por exemplo,

com.microsoft.autoupdate2.mobileconfig.Escolha um canal de implantação.

Selecione Avançar.

Selecione um arquivo de perfil de configuração.

Na guia Atribuições , atribua o perfil a um grupo em que os dispositivos macOS e/ou usuários estão localizados ou Todos os usuários e todos os dispositivos.

Examine o perfil de configuração. Selecione Criar.

Etapa 9: Microsoft Defender para Ponto de Extremidade configurações de configuração

Nesta etapa, vamos analisar as "Preferências", que permite configurar políticas anti-malware e EDR usando Microsoft Defender portal e Microsoft Intune.

Definir políticas usando Microsoft Defender portal

Passe por Configurar Microsoft Defender para Ponto de Extremidade no Intune antes de definir as políticas de segurança usando Microsoft Defender.

AcessePolíticas de segurança do ponto de extremidadede gerenciamento> de configuraçãoPolíticas>> mac Create nova política.

Em Selecionar Plataforma, selecionemacOS.

Em Selecionar Modelo, escolha um modelo e selecione Create Política.

Insira o Nome e a Descrição da política.

Selecione Avançar.

Na guia Atribuições , atribua o perfil a um grupo em que os dispositivos macOS e/ou usuários estão localizados ou Todos os usuários e todos os dispositivos.

Para obter mais informações sobre como gerenciar configurações de segurança, confira:

- Gerenciar Microsoft Defender para Ponto de Extremidade em dispositivos com Microsoft Intune

- Gerenciar configurações de segurança para Windows, macOS e Linux nativamente no Defender para Ponto de Extremidade

Definir políticas usando Microsoft Intune

Você pode gerenciar as configurações de segurança para Microsoft Defender para Ponto de Extremidade no macOS em Definir Preferências em Microsoft Intune.

Para obter mais informações, consulte Definir preferências para Microsoft Defender para Ponto de Extremidade no Mac.

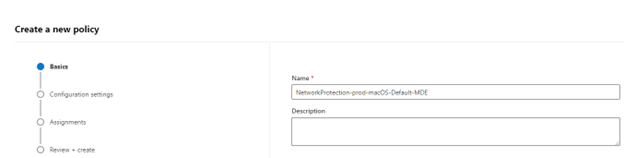

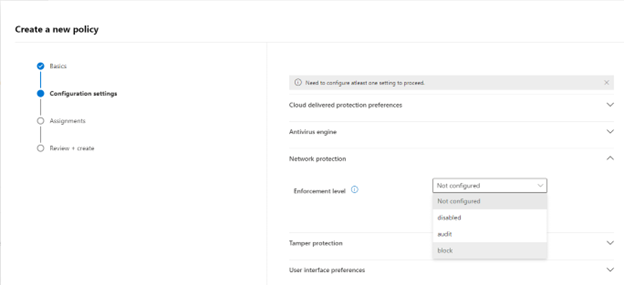

Etapa 10: proteção de rede para Microsoft Defender para Ponto de Extremidade no macOS

AcessePolíticas de segurança do ponto de extremidadede gerenciamento> de configuraçãoPolíticas>> mac Create nova política.

Em Selecionar Plataforma, selecionemacOS.

Em Selecionar Modelo, selecioneMicrosoft Defender Antivírus e selecione Create Política.

Na guia Noções básicas, insira o Nome e a Descrição da política. Selecione Avançar.

Na guia Configurações de Configuração , em Proteção de Rede, selecione um nível de imposição. Selecione Avançar.

Na guia Atribuições , atribua o perfil a um grupo em que os dispositivos macOS e/ou usuários estão localizados ou Todos os usuários e todos os dispositivos.

Examine a política em Revisar+Create e selecione Salvar.

Dica

Você também pode configurar a proteção de rede acrescentando as informações da proteção de rede para ajudar a evitar conexões macOS com sites ruins para o .mobileconig da etapa 8.

Etapa 11: Controle de dispositivo para Microsoft Defender para Ponto de Extremidade no macOS

Para definir o Controle de Dispositivo para Microsoft Defender para Ponto de Extremidade no macOS, siga as etapas em:

Etapa 12: DLP (Prevenção contra perda de dados) para ponto de extremidade

Para definir a DLP (Prevenção contra Perda de Dados) do Purview para o ponto de extremidade no macOS, siga as etapas em Dispositivos macOS integrados e offboard em soluções de conformidade usando Microsoft Intune.

Etapa 13: verificar status de PList(.mobileconfig)

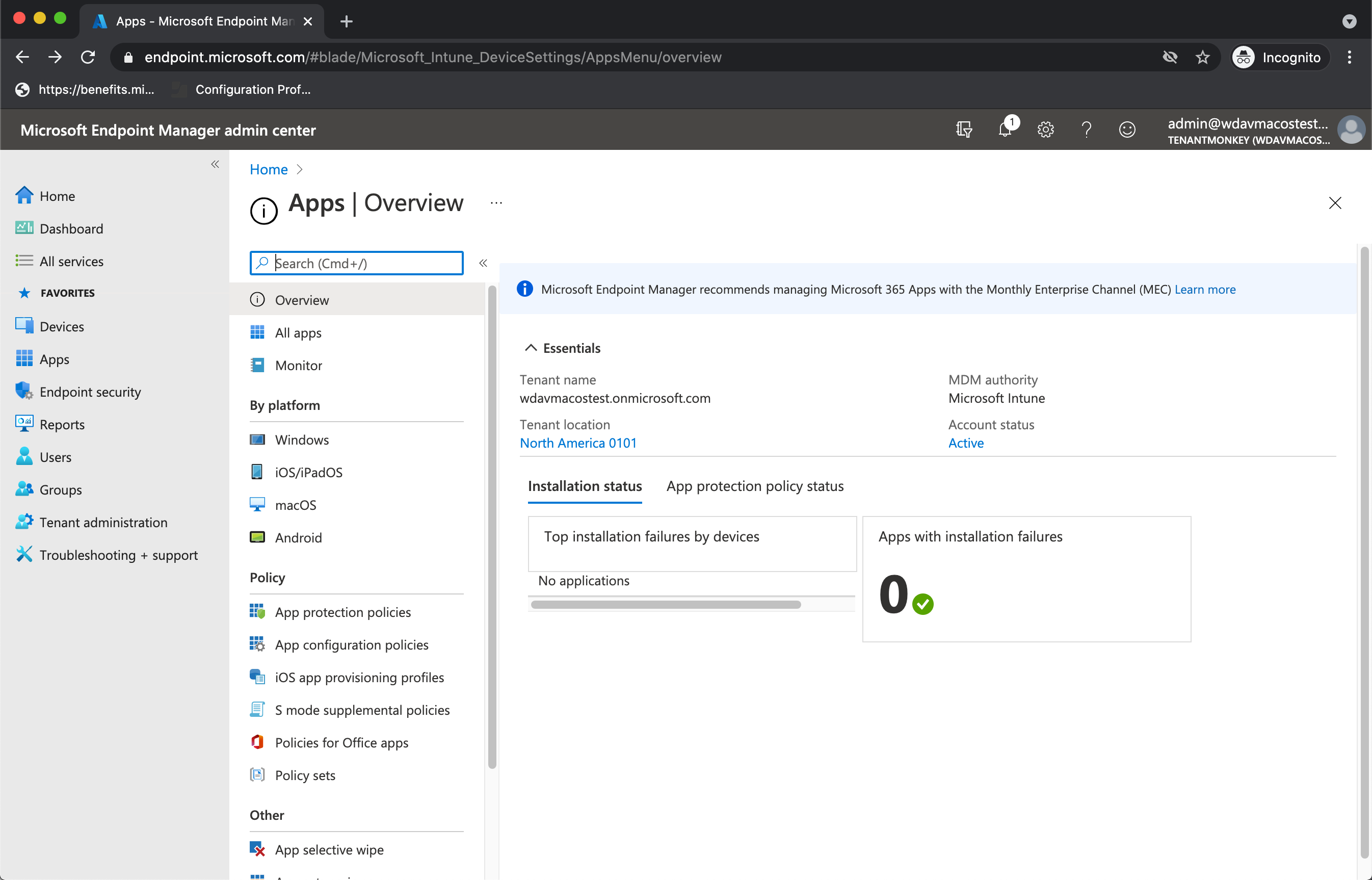

Depois de concluir a configuração de perfil, você poderá examinar o status das políticas.

Exibir Status

Depois que as alterações Intune forem propagadas para os dispositivos registrados, você poderá vê-los listados em Monitor>Device status:

Configuração do dispositivo cliente

Uma instalação de Portal da Empresa padrão é suficiente para um dispositivo mac.

Confirme o gerenciamento de dispositivos.

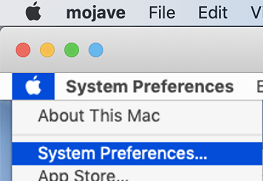

Selecione Abrir Preferências do Sistema, localize Perfil de Gerenciamento na lista e selecione Aprovar.... Seu Perfil de Gerenciamento seria exibido como Verificado:

Selecione Continuar e conclua o registro.

Agora você pode registrar mais dispositivos. Você também pode registrá-los posteriormente, depois de terminar a configuração do sistema de provisionamento e os pacotes de aplicativos.

Em Intune, abra Gerenciar>dispositivos>todos os dispositivos. Aqui você pode ver seu dispositivo entre os listados:

Verificar o estado do dispositivo cliente

Depois que os perfis de configuração forem implantados em seus dispositivos, abraPerfis de Preferências> do Sistemaem seu dispositivo Mac.

Verifique se os seguintes perfis de configuração estão presentes e instalados. O Perfil de Gerenciamento deve ser o perfil do sistema Intune. Wdav-config e wdav-kext são perfis de configuração do sistema que foram adicionados em Intune:

Você também deve ver o ícone Microsoft Defender para Ponto de Extremidade no canto superior direito.

Etapa 14: Publicar aplicativo

Essa etapa permite implantar Microsoft Defender para Ponto de Extremidade em computadores registrados.

No centro de administração Microsoft Intune, abra Aplicativos.

Selecione Por plataforma>macOS>Adicionar.

Em Tipo de aplicativo, selecione macOS. Selecione Selecionar.

Nas informações do aplicativo, mantenha os valores padrão e selecione Avançar.

Na guia Atribuições, selecione Avançar.

Examine e Create. Você pode visitar aplicativos>por plataforma>macOS para vê-lo na lista de todos os aplicativos.

Para obter mais informações, consulte Adicionar Microsoft Defender para Ponto de Extremidade a dispositivos macOS usando Microsoft Intune.

Importante

Você deve criar e implantar os perfis de configuração na ordem acima (etapa 1-13) para uma configuração de sistema bem-sucedida.

Etapa 15: baixar o pacote de integração

Para baixar os pacotes de integração do portal do Microsoft 365 Defender:

No portal do Microsoft 365 Defender, acesse ConfiguraçõesEndpoints>>Gerenciamento> de dispositivoIntegração.

Defina o sistema operacional como macOS e o método de implantação como Mobile Gerenciamento de Dispositivos/Microsoft Intune.

Selecione Baixar pacote de integração. Salve-o como WindowsDefenderATPOnboardingPackage.zip para o mesmo diretório.

Extraia o conteúdo do arquivo .zip:

unzip WindowsDefenderATPOnboardingPackage.zip

Archive: WindowsDefenderATPOnboardingPackage.zip

warning: WindowsDefenderATPOnboardingPackage.zip appears to use backslashes as path separators

inflating: intune/kext.xml

inflating: intune/WindowsDefenderATPOnboarding.xml

inflating: jamf/WindowsDefenderATPOnboarding.plist

Etapa 16: Implantar o pacote de integração

Este perfil contém informações de licença para Microsoft Defender para Ponto de Extremidade.

Para implantar o pacote de integração:

Em Perfis de configuração, selecione Create Perfil.

Em Plataforma, selecione macOS.

Em Tipo de perfil, selecione Modelos.

Em Nome do modelo, selecione Personalizado.

Selecione Criar.

Na guia Noções básicas , nomeie o perfil. Por exemplo,

Autoupdate-prod-macOS-Default-MDE. Selecione Avançar.Na guia Configuração de configurações, insira um nome de perfil de configuração personalizado . Por exemplo,

Autoupdate.mobileconfig.Escolha um canal de implantação.

Selecione Avançar.

Selecione um arquivo de perfil de configuração.

Na guia Atribuições , atribua o perfil a um grupo em que os dispositivos macOS e/ou usuários estão localizados ou Todos os usuários e todos os dispositivos.

Examine o perfil de configuração. Selecione Criar.

Abra perfis>de configuração de dispositivos para ver o perfil criado.

Etapa 17: verificar a detecção anti-malware

Confira o artigo a seguir para testar uma revisão de detecção anti-malware: teste de detecção de antivírus para verificar os serviços de integração e relatório do dispositivo

Etapa 18: Verificando a detecção de EDR

Confira o artigo a seguir para testar uma revisão de detecção do EDR: teste de detecção de EDR para verificar serviços de integração de dispositivos e relatórios

Solução de problemas

Problema: nenhuma licença foi encontrada.

Solução: siga as etapas deste artigo para criar um perfil de dispositivo usando WindowsDefenderATPOnboarding.xml.

Problemas de instalação do registro em log

Consulte Problemas de instalação de log para obter informações sobre como encontrar o log gerado automaticamente criado pelo instalador quando ocorrer um erro.

Para obter informações sobre procedimentos de solução de problemas, consulte:

- Solucionar problemas de extensão do sistema no Microsoft Defender para Ponto de Extremidade no macOS

- Solucionar problemas de instalação para Microsoft Defender para Ponto de Extremidade no macOS

- Solucionar problemas de licença para Microsoft Defender para Ponto de Extremidade no macOS

- Solucionar problemas de conectividade na nuvem para Microsoft Defender para Ponto de Extremidade no macOS

- Solucionar problemas de desempenho para Microsoft Defender para Ponto de Extremidade no macOS

Desinstalação

Consulte Desinstalar para obter detalhes sobre como remover Microsoft Defender para Ponto de Extremidade no macOS de dispositivos cliente.

Conteúdo recomendado

Adicionar Microsoft Defender para Ponto de Extremidade a dispositivos macOS usando Microsoft Intune

Saiba mais sobre como adicionar Microsoft Defender para Ponto de Extremidade a dispositivos macOS usando Microsoft Intune.

Exemplos de políticas de controle de dispositivo para Intune

Saiba como usar políticas de controle de dispositivo usando exemplos que podem ser usados com Intune.

Configurar os recursos do Microsoft Defender para Ponto de Extremidade no iOS

Descreve como implantar Microsoft Defender para Ponto de Extremidade em recursos do iOS.

Implantar Microsoft Defender para Ponto de Extremidade no iOS com Microsoft Intune

Descreve como implantar Microsoft Defender para Ponto de Extremidade no iOS usando um aplicativo.

Configurar o Microsoft Defender para Ponto de Extremidade no Microsoft Intune

Descreve a conexão com o Defender para Ponto de Extremidade, integração de dispositivos, atribuição de conformidade para níveis de risco e políticas de acesso condicional.

Solucionar problemas e encontrar respostas em perguntas frequentes relacionadas a Microsoft Defender para Ponto de Extremidade no iOS

Solução de problemas e perguntas frequentes – Microsoft Defender para Ponto de Extremidade no iOS.

Configurar o Microsoft Defender para Ponto de Extremidade para recursos do Android

Descreve como configurar Microsoft Defender para Ponto de Extremidade no Android.

Gerenciar o Defender para Ponto de Extremidade em dispositivos Android no Intune – Azure

Configure a proteção da Web do Microsoft Defender para Ponto de Extremidade em dispositivos Android gerenciados pelo Microsoft Intune.

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft em nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de