Migrando servidores de Microsoft Defender para Ponto de Extremidade para Microsoft Defender para Nuvem

Aplica-se a:

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender XDR

Este artigo orienta você na migração de servidores de Microsoft Defender para Ponto de Extremidade para o Defender para Nuvem.

Microsoft Defender para Ponto de Extremidade é uma plataforma de segurança de ponto de extremidade empresarial projetada para ajudar as redes empresariais a prevenir, detectar, investigar e responder a ameaças avançadas.

Microsoft Defender for Cloud é uma solução para o CSPM (gerenciamento de postura de segurança na nuvem) e a CWP (proteção de carga de trabalho na nuvem) que encontra pontos fracos em sua configuração de nuvem. Ele também ajuda a fortalecer a postura geral de segurança do seu ambiente e pode proteger cargas de trabalho em ambientes multinuvem e híbridos contra ameaças em evolução.

Embora ambos os produtos ofereçam recursos de proteção de servidor, Microsoft Defender para Nuvem é nossa principal solução para proteger recursos de infraestrutura, incluindo servidores.

Como fazer migrar meus servidores de Microsoft Defender para Ponto de Extremidade para Microsoft Defender para Nuvem?

Se você tiver servidores integrados ao Defender para Ponto de Extremidade, o processo de migração varia dependendo do tipo de computador, mas há um conjunto de pré-requisitos compartilhados.

Microsoft Defender for Cloud é um serviço baseado em assinatura no Microsoft portal do Azure. Portanto, o Defender para Nuvem e os planos subjacentes, como Microsoft Defender para Servidores Plano 2, precisam ser habilitados em assinaturas do Azure.

Para habilitar o Defender para Servidores para VMs do Azure e computadores que não são do Azure conectados por meio de servidores habilitados para Azure Arc, siga esta diretriz:

Se você ainda não estiver usando o Azure, planeje seu ambiente seguindo o Azure Well-Architected Framework.

Habilite Microsoft Defender para Nuvem em sua assinatura.

Habilite um Microsoft Defender para o plano server em suas assinaturas. Caso você esteja usando o Plano 2 do Defender para Servidores, habilite-o também no workspace do Log Analytics ao qual seus computadores estão conectados; ele permite que você use recursos opcionais como Monitoramento de Integridade de Arquivos, Controles de Aplicativo Adaptáveis e muito mais.

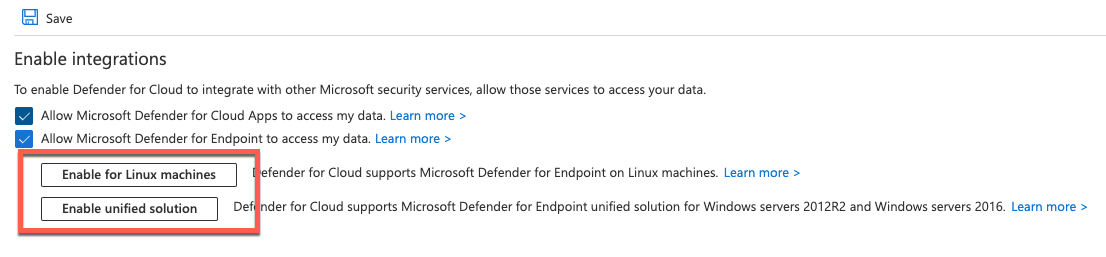

Verifique se a integração MDPE está habilitada em sua assinatura. Se você tiver assinaturas pré-existentes do Azure, poderá ver um (ou ambos) dos dois botões de opt-in mostrados na imagem abaixo.

Se você tiver algum desses botões em seu ambiente, habilite a integração para ambos. Em novas assinaturas, ambas as opções são habilitadas por padrão. Nesse caso, você não vê esses botões em seu ambiente.

Verifique se os requisitos de conectividade do Azure Arc são atendidos. Microsoft Defender para Nuvem exige que todos os computadores locais e não do Azure sejam conectados por meio do agente do Azure Arc. Além disso, o Azure Arc não dá suporte a todos os sistemas operacionais com suporte MDPE. Portanto, saiba como planejar as implantações do Azure Arc aqui.

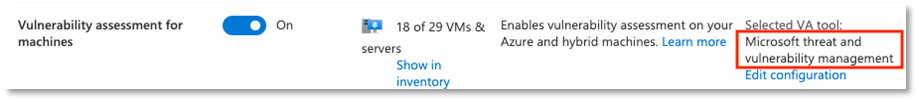

Recomendado: Se você quiser ver as descobertas de vulnerabilidade no Defender para Nuvem, habilite Gerenciamento de Vulnerabilidades do Microsoft Defender para o Defender para Nuvem.

Como fazer migrar VMs existentes do Azure para Microsoft Defender para Nuvem?

Para VMs do Azure, nenhuma etapa extra é necessária, elas são integradas automaticamente ao Microsoft Defender para Nuvem, graças à integração nativa entre a plataforma do Azure e o Defender para Nuvem.

Como fazer migrar computadores locais para Microsoft Defender para servidores?

Depois que todos os pré-requisitos forem atendidos, conecte seus computadores locais por meio de servidores conectados ao Azure Arc.

Como fazer migrar VMs de ambientes AWS ou GCP?

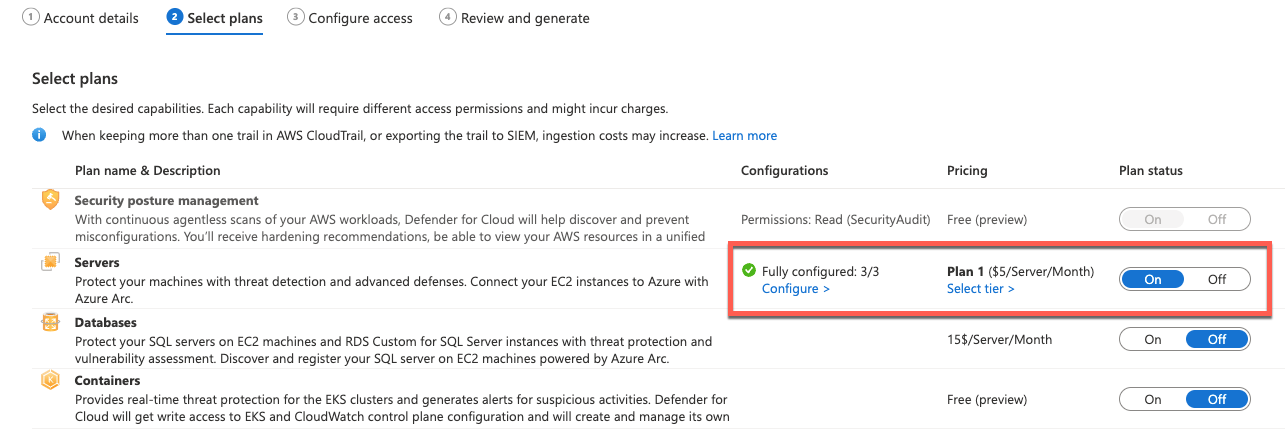

Create um novo conector de várias nuvens em sua assinatura. (Para obter mais informações sobre o conector, consulte contas do AWS ou projetos GCP.

No conector de várias nuvens, habilite o Defender para Servidores em conectores AWS ou GCP .

Habilite a reprodução automática no conector de várias nuvens para o agente do Azure Arc, Microsoft Defender para Ponto de Extremidade extensão, Avaliação de Vulnerabilidades e, opcionalmente, extensão do Log Analytics.

Para obter mais informações, confira Recursos multinuvem do Defender para Nuvem.

O que acontece depois que todas as etapas de migração forem concluídas?

Depois de concluir as etapas de migração relevantes, Microsoft Defender para Nuvem implanta a MDE.Windows ou MDE.Linux extensão em suas VMs do Azure e computadores não Azure conectados por meio do Azure Arc (incluindo VMs na computação do AWS e GCP).

A extensão atua como uma interface de gerenciamento e implantação, que orquestra e encapsula os scripts de instalação MDPE dentro do sistema operacional e reflete seu estado de provisionamento para o plano de gerenciamento do Azure. O processo de instalação reconhece uma instalação existente do Defender para Ponto de Extremidade e o conecta ao Defender para Nuvem adicionando automaticamente marcas de serviço do Defender para Ponto de Extremidade.

Caso você tenha dispositivos executando Windows Server 2012 R2 ou Windows Server 2016 e esses dispositivos sejam provisionados com a solução Microsoft Defender para Ponto de Extremidade herdada baseada em Log Analytics, Microsoft Defender o processo de implantação do Cloud implanta a solução unificada do Defender para Ponto de Extremidade. Após a implantação bem-sucedida, ele interromperá e desabilitará o processo herdado do Defender para Ponto de Extremidade nesses computadores.

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft em nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de