Proteção de rede para Linux

Aplica-se a:

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender XDR

Importante

Algumas informações estão relacionadas a produtos pré-lançados que podem ser substancialmente modificados antes de seu lançamento comercial. A Microsoft não faz garantias, expressas ou implícitas, quanto às informações fornecidas aqui.

Visão Geral

A Microsoft está trazendo a funcionalidade de Proteção de Rede para o Linux.

A proteção de rede ajuda a reduzir a superfície de ataque de seus dispositivos de eventos baseados na Internet. Ele impede que os funcionários usem qualquer aplicativo para acessar domínios perigosos que possam hospedar:

- golpes de phishing

- Explora

- outro conteúdo mal-intencionado na Internet

A proteção de rede expande o escopo de Microsoft Defender SmartScreen para bloquear todo o tráfego HTTP(s) de saída que tenta se conectar a fontes de baixa reputação. Os blocos no tráfego HTTP(s) de saída são baseados no domínio ou nome do host.

Filtragem de conteúdo da Web para Linux

Você pode usar a filtragem de conteúdo da Web para teste com proteção de rede para Linux. Consulte Filtragem de conteúdo da Web.

Problemas conhecidos

- A Proteção de Rede é implementada como um túnel VPN (rede virtual privada). Opções avançadas de roteamento de pacotes usando scripts nftables/iptables personalizados estão disponíveis.

- O UX block/warn não está disponível

- Os comentários do cliente estão sendo coletados para promover melhorias de design

Observação

Para avaliar a eficácia do Linux Web Threat Protection, recomendamos usar o navegador Firefox, que é o padrão para todas as distribuições.

Pré-requisitos

- Licenciamento: Microsoft Defender para Ponto de Extremidade locatário (pode ser avaliação) e requisitos específicos da plataforma encontrados em Microsoft Defender para Ponto de Extremidade para plataformas não Windows

- Máquinas integradas:

- Versão mínima do Linux: para obter uma lista de distribuições com suporte, consulte Microsoft Defender para Ponto de Extremidade no Linux.

- Microsoft Defender para Ponto de Extremidade versão do cliente Linux: 101.78.13 ou posterior no canal Insiders-Slow ou insiders-Fast.

Importante

Para avaliar a proteção de rede para Linux, envie email para "xplatpreviewsupport@microsoft.com" com sua ID da Organização. Habilitaremos o recurso em seu locatário por solicitação.

Instruções

Implantar o Linux manualmente, consulte Implantar Microsoft Defender para Ponto de Extremidade no Linux manualmente

O exemplo a seguir mostra a sequência de comandos necessários para o pacote mdatp no ubuntu 20.04 para o canal insiders-Fast.

curl -o microsoft.list https://packages.microsoft.com/config/ubuntu/20.04/insiders-fast.list

sudo mv ./microsoft.list /etc/apt/sources.list.d/microsoft-insiders-fast.list

sudo apt-get install gpg

curl https://packages.microsoft.com/keys/microsoft.asc | sudo apt-key add -

sudo apt-get install apt-transport-https

sudo apt-get update

sudo apt install -y mdatp

Integração do dispositivo

Para integrar o dispositivo, você deve baixar o pacote de integração do Python para o servidor Linux de Microsoft Defender XDR -> Configurações -> Gerenciamento de Dispositivos -> Integração e execução:

sudo python3 MicrosoftDefenderATPOnboardingLinuxServer.py

Validação

Verificar se a Proteção de Rede tem efeito em sites sempre bloqueados:

Inspecionar logs de diagnóstico

sudo mdatp log level set --level debug sudo tail -f /var/log/microsoft/mdatp/microsoft_defender_np_ext.log

Para sair do modo de validação

Desabilite a proteção de rede e reinicie a conexão de rede:

sudo mdatp config network-protection enforcement-level --value disabled

Configuração avançada

Por padrão, a proteção de rede linux está ativa no gateway padrão; Roteamento e túnel são configurados internamente. Para personalizar as interfaces de rede, altere o parâmetro networkSetupMode do arquivo de configuração /opt/microsoft/mdatp/conf/ e reinicie o serviço:

sudo systemctl restart mdatp

O arquivo de configuração também permite que o usuário personalize:

- configuração de proxy

- Repositórios de certificados SSL

- nome do dispositivo de túnel

- IP

- e muito mais

Os valores padrão foram testados para todas as distribuições, conforme descrito em Microsoft Defender para Ponto de Extremidade no Linux

Portal do Microsoft Defender

Além disso, verifique se em Microsoft Defender>SettingsRecursos avançados>> que a alternância de "indicadores de rede personalizados" está habilitado.

Importante

Os "indicadores de rede personalizados" acima alternam a habilitação de Indicadores Personalizadospara TODAS as plataformas com suporte à Proteção de Rede, incluindo o Windows. Lembre-se de que, no Windows, para que os indicadores sejam aplicados, você também deve ter a Proteção de Rede explicitamente habilitada.

Como explorar os recursos

Saiba como proteger sua organização contra ameaças da Web usando a proteção contra ameaças da Web.

- A proteção contra ameaças da Web faz parte da proteção da Web no Microsoft Defender para Ponto de Extremidade. Ele usa a proteção de rede para proteger seus dispositivos contra ameaças da Web.

Execute o fluxo Indicadores Personalizados de Comprometimento para obter blocos no tipo Indicador Personalizado.

Explore a filtragem de conteúdo da Web.

Observação

Se você estiver removendo uma política ou alterando grupos de dispositivos ao mesmo tempo, isso poderá causar um atraso na implantação da política. Dica pro: você pode implantar uma política sem selecionar nenhuma categoria em um grupo de dispositivos. Essa ação criará uma política somente de auditoria para ajudar você a entender o comportamento do usuário antes de criar uma política de bloco.

Há suporte para a criação do grupo de dispositivos no Plano 1 e no Plano 2 do Defender para Ponto de Extremidade.

Integrar Microsoft Defender para Ponto de Extremidade ao Defender para Aplicativos de Nuvem e seus dispositivos macOS habilitados para proteção de rede terão recursos de aplicação da política de ponto de extremidade.

Observação

Atualmente, não há suporte para descoberta e outros recursos nessas plataformas.

Cenários

Os seguintes cenários têm suporte durante a visualização pública:

Proteção contra ameaças da Web

A proteção contra ameaças da Web faz parte da proteção da Web em Microsoft Defender para Ponto de Extremidade. Ele usa a proteção de rede para proteger seus dispositivos contra ameaças da Web. Ao integrar-se ao Microsoft Edge e navegadores de terceiros populares, como Chrome e Firefox, a proteção contra ameaças da Web interrompe ameaças da Web sem um proxy da Web. A proteção contra ameaças da Web pode proteger dispositivos enquanto eles estão no local ou fora. A proteção contra ameaças da Web interrompe o acesso aos seguintes tipos de sites:

- sites de phishing

- vetores de malware

- explorar sites

- sites não confiáveis ou de baixa reputação

- sites que você bloqueou em sua lista de indicadores personalizados

Para obter mais informações, consulte Proteger sua organização contra ameaças da Web

Indicadores personalizados de comprometimento

A correspondência do indicador de comprometimento (IoCs) é um recurso essencial em cada solução de proteção de ponto de extremidade. Essa funcionalidade fornece ao SecOps a capacidade de definir uma lista de indicadores para detecção e para bloqueio (prevenção e resposta).

Create indicadores que definem a detecção, prevenção e exclusão de entidades. Você pode definir a ação a ser tomada, bem como a duração de quando aplicar a ação e o escopo do grupo de dispositivos para aplicá-la.

Atualmente, as fontes com suporte são o mecanismo de detecção de nuvem do Defender para Ponto de Extremidade, o mecanismo automatizado de investigação e correção e o mecanismo de prevenção de ponto de extremidade (Microsoft Defender Antivírus).

Para obter mais informações, consulte: Create indicadores para IPs e URLs/domains.

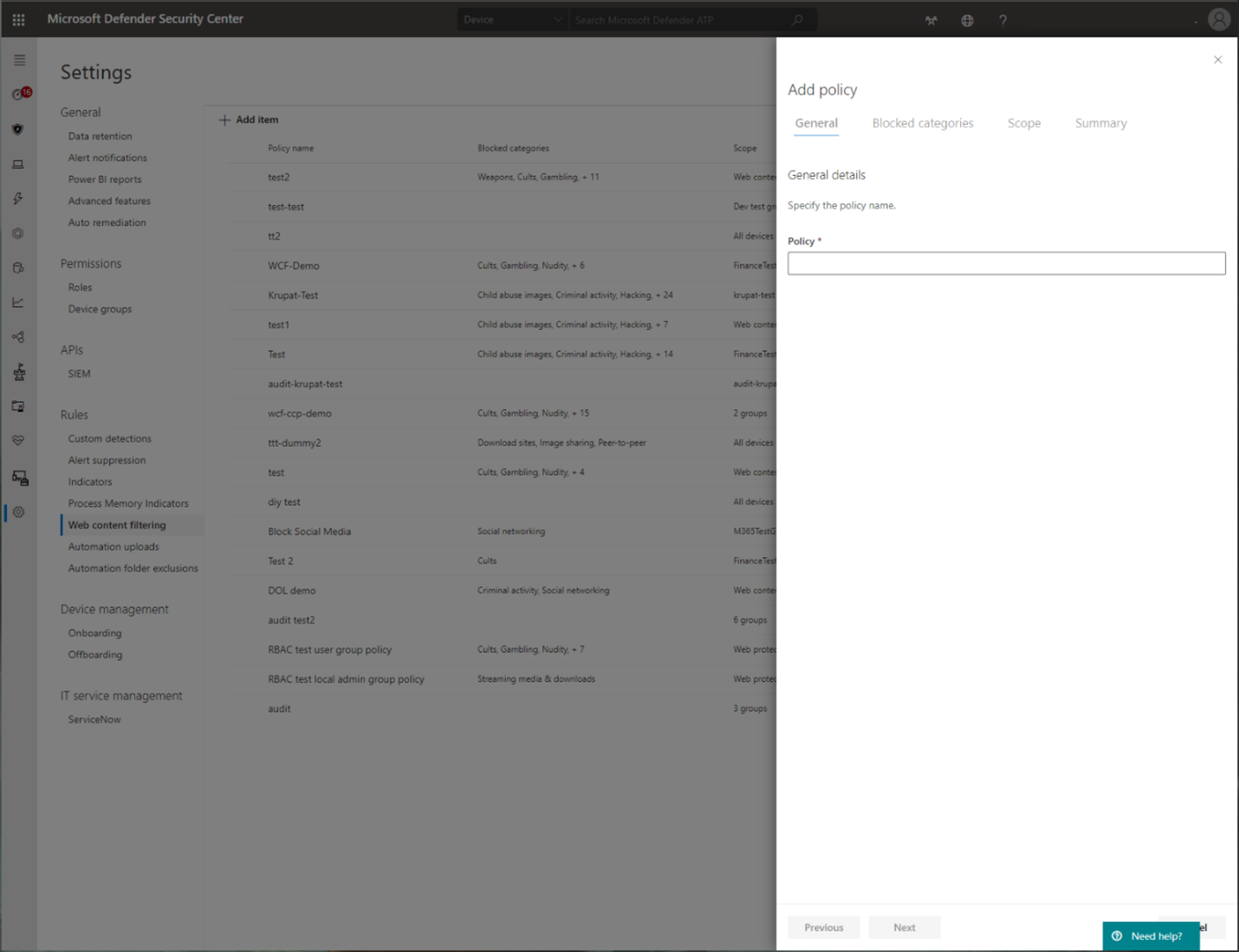

Filtragem de conteúdo da Web

A filtragem de conteúdo da Web faz parte dos recursos de proteção da Web em Microsoft Defender para Ponto de Extremidade e Microsoft Defender para Empresas. A filtragem de conteúdo da Web permite que sua organização acompanhe e regular o acesso a sites com base em suas categorias de conteúdo. Muitos desses sites (mesmo que não sejam mal-intencionados) podem ser problemáticos devido a regulamentos de conformidade, uso de largura de banda ou outras preocupações.

Configure políticas em seus grupos de dispositivos para bloquear determinadas categorias. Bloquear uma categoria impede que usuários em grupos de dispositivos especificados acessem URLs associadas à categoria. Para qualquer categoria que não esteja bloqueada, as URLs são auditadas automaticamente. Seus usuários podem acessar as URLs sem interrupções e você coletará estatísticas de acesso para ajudar a criar uma decisão de política mais personalizada. Seus usuários verão uma notificação de bloco se um elemento na página que eles estão exibindo estiver fazendo chamadas para um recurso bloqueado.

A filtragem de conteúdo da Web está disponível nos principais navegadores da Web, com blocos executados por Windows Defender SmartScreen (Microsoft Edge) e Proteção de Rede (Chrome, Firefox, Brave e Opera). Para obter mais informações sobre o suporte ao navegador, consulte Pré-requisitos.

Para obter mais informações sobre relatórios, consulte Filtragem de conteúdo da Web.

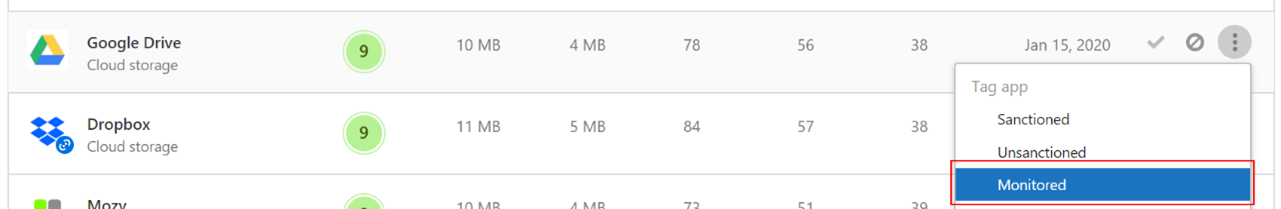

Microsoft Defender for Cloud Apps

O catálogo de aplicativos Microsoft Defender para Aplicativos de Nuvem /Cloud identifica aplicativos que você gostaria que os usuários finais fossem avisados ao acessar com Microsoft Defender XDR para Ponto de Extremidade e marcá-los como Monitorados. Os domínios listados em aplicativos monitorados seriam sincronizados posteriormente com Microsoft Defender XDR para Ponto de Extremidade:

Dentro de 10 a 15 minutos, esses domínios serão listados em Microsoft Defender XDR em URLs/Domínios > de Indicadores com Action=Warn. No SLA de imposição (confira detalhes no final deste artigo).

Confira também

- Proteger sua rede

- Ativar a proteção de rede

- Proteção da Web

- Criar indicadores

- Filtragem de conteúdo da Web

- Microsoft Defender para Ponto de Extremidade para Linux

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft em nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de