Integração usando Microsoft Intune

Aplica-se a:

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender XDR

Deseja experimentar o Microsoft Defender para Ponto de Extremidade? Inscreva-se para uma avaliação gratuita.

Este artigo atua como um método de integração de exemplo.

No artigo Planejamento , havia vários métodos fornecidos para integrar dispositivos ao serviço. Este artigo aborda a arquitetura nativa da nuvem.

O Diagrama  das arquiteturas de ambiente

das arquiteturas de ambiente

Embora o Defender para Ponto de Extremidade dê suporte à integração de vários pontos de extremidade e ferramentas, este artigo não os aborda. Para obter informações sobre integração geral usando outras ferramentas e métodos de implantação com suporte, confira Visão geral de integração.

A Microsoft Intune família de produtos é uma plataforma de solução que unifica vários serviços. Inclui Microsoft Intune e Microsoft Configuration Manager.

Este artigo orienta os usuários em:

- Etapa 1: Integrando dispositivos ao serviço criando um grupo no Microsoft Intune para atribuir configurações no

- Etapa 2: configurar recursos do Defender para Ponto de Extremidade usando Microsoft Intune

Essa orientação de integração orienta você pelas seguintes etapas básicas que você precisa executar ao usar Microsoft Intune:

- Identificar dispositivos ou usuários de destino

- Criando um grupo de Microsoft Entra (Usuário ou Dispositivo)

- Criando um perfil de configuração

- Em Microsoft Intune, orientamos você na criação de uma política separada para cada recurso.

Recursos

Aqui estão os links necessários para o restante do processo:

Para obter mais informações sobre Microsoft Intune, acesse Microsoft Intune gerencia identidades com segurança, gerencia aplicativos e gerencia dispositivos.

Etapa 1: Integrar dispositivos criando um grupo no Intune para atribuir configurações no

Identificar dispositivos ou usuários de destino

Nesta seção, criamos um grupo de teste para atribuir suas configurações.

Observação

Intune usa grupos Microsoft Entra para gerenciar dispositivos e usuários. Como administrador do Intune, você pode configurar grupos para atender às necessidades da sua organização.

Para saber mais, confira Adicionar grupos para organizar usuários e dispositivos.

Criar um grupo

Entre no centro de administração do Microsoft Intune.

Abra Grupos > Novo Grupo.

Insira detalhes e crie um novo grupo.

Adicione seu usuário ou dispositivo de teste.

No painel Grupos > Todos os grupos , abra seu novo grupo.

Selecione Membros > Adicionar membros.

Localize o usuário ou o dispositivo de teste e selecione-o.

Seu grupo de testes agora tem um membro para testar.

Etapa 2: Create políticas de configuração para configurar Microsoft Defender para Ponto de Extremidade recursos

Na seção a seguir, você cria várias políticas de configuração.

Primeiro é uma política de configuração para selecionar quais grupos de usuários ou dispositivos estão integrados ao Defender para Ponto de Extremidade:

Em seguida, você continua criando vários tipos diferentes de políticas de segurança de ponto de extremidade:

Detecção e resposta do ponto de extremidade

Abra o centro de administração Intune.

Navegue até a detecção e resposta do ponto de extremidade de segurança do ponto de extremidade>. Selecione em Create Política.

Em Plataforma, selecione Windows 10, Windows 11 e Windows Server, Perfil – detecção e resposta > do ponto de extremidade Create.

Insira um nome e uma descrição e selecione Avançar.

Selecione configurações conforme necessário e selecione Avançar.

Observação

Neste caso, isso foi preenchido automaticamente, pois o Defender para Ponto de Extremidade já foi integrado ao Intune. Para obter mais informações sobre a integração, consulte Habilitar Microsoft Defender para Ponto de Extremidade no Intune.

A imagem a seguir é um exemplo do que você verá quando Microsoft Defender para Ponto de Extremidade NÃO estiver integrado ao Intune:

Adicione marcas de escopo, se necessário, selecione Avançar.

Adicione o grupo de teste clicando em Selecionar grupos para incluir e escolher seu grupo e, em seguida, selecione Avançar.

Examine e aceite e selecione Create.

Você pode exibir sua política concluída.

Proteção de próxima geração

Abra o centro de administração Intune.

Navegue até a política de Create antivírus > de segurança > do ponto de extremidade.

Selecione Plataforma – Windows 10 e Posterior – Windows e Perfil – Microsoft Defender Create antivírus>.

Insira nome e descrição e selecione Avançar.

Na página Configuração de configurações: defina as configurações necessárias para Microsoft Defender Antivírus (Cloud Protection, Exclusions, Real-Time Protection e Remediation).

Adicione marcas de escopo, se necessário, selecione Avançar.

Selecione grupos para incluir, atribua ao seu grupo de teste e selecione Avançar.

Examine e crie e selecione Create.

Você vê a política de configuração que você criou.

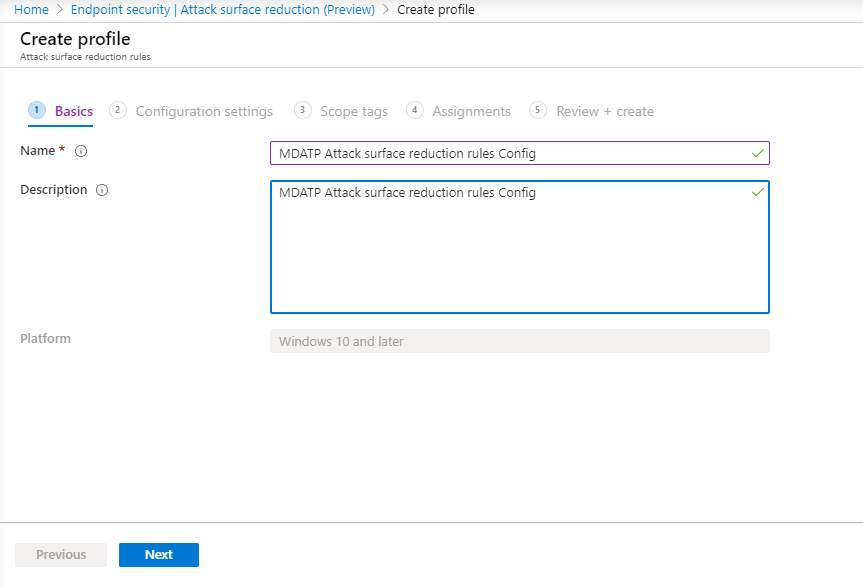

Redução de Superfície de Ataque – Regras de redução de superfície de ataque

Abra o centro de administração Intune.

Navegue até a redução da superfície de ataque de segurança do ponto de extremidade>.

Selecione Criar Política.

Selecione Plataforma – Windows 10 e Posterior – Perfil – Regras de redução > de superfície de ataque Create.

Insira um nome e uma descrição e selecione Avançar.

Na página Configuração de configurações: defina as configurações necessárias para regras de redução de superfície de ataque e selecione Avançar.

Observação

Estaremos configurando todas as regras de redução de superfície de ataque para Auditoria.

Para obter mais informações, consulte Regras de redução de superfície de ataque.

Adicione Marcas de Escopo conforme necessário e selecione Avançar.

Selecione grupos para incluir e atribuir ao grupo de teste e selecione Avançar.

Examine os detalhes e selecione Create.

Exibir a política.

Redução de Superfície de Ataque – Proteção Da Web

Abra o centro de administração Intune.

Navegue até a redução da superfície de ataque de segurança do ponto de extremidade>.

Selecione Criar Política.

Selecione Windows 10 e Posterior – Create de proteção > da Web.

Insira um nome e uma descrição e selecione Avançar.

Na página Configuração de configurações: defina as configurações necessárias para a Proteção da Web e selecione Avançar.

Observação

Estamos configurando a Proteção Web para Bloquear.

Para obter mais informações, consulte Proteção Web.

Adicionar Marcas de Escopo conforme necessário > Avançar.

Selecione Atribuir ao grupo > de teste Avançar.

Selecione Examinar e Create > Create.

Exibir a política.

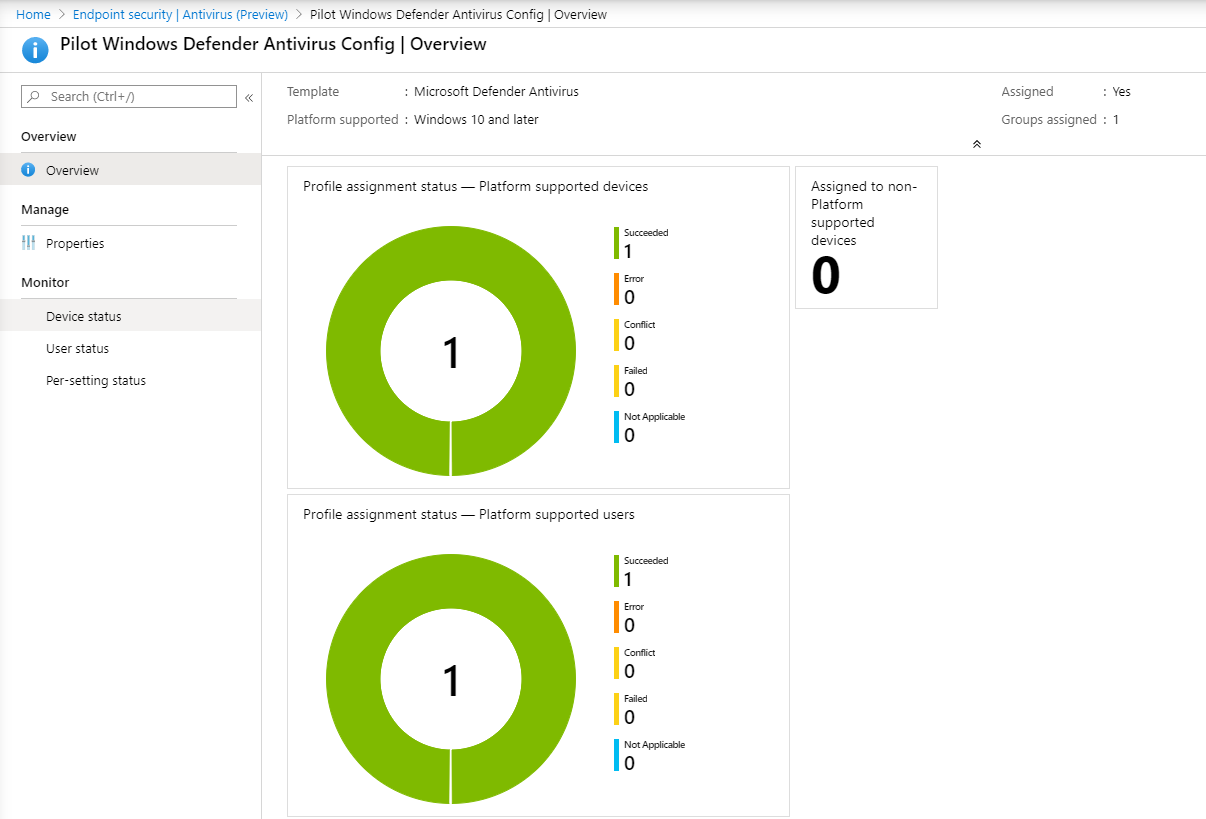

Validar configurações

Confirmar que as políticas foram aplicadas

Depois que a política de configuração é atribuída, leva algum tempo para ser aplicada.

Para obter informações sobre o tempo, consulte Intune informações de configuração.

Para confirmar se a política de configuração é aplicada ao seu dispositivo de teste, siga o processo a seguir para cada política de configuração.

Abra o Intune centro de administração e navegue até a política relevante, conforme mostrado na seção anterior. O exemplo a seguir mostra as configurações de proteção da próxima geração.

Selecione a Política de Configuração para exibir a política status.

Selecione Status do Dispositivo para ver o status.

Selecione Status do Usuário para ver o status.

Selecione Status por configuração para ver o status.

Dica

Essa exibição é muito útil para identificar quaisquer configurações que entrem em conflito com outra política.

Confirmar a detecção e a resposta do ponto de extremidade

Antes de aplicar a configuração, o serviço Defender para Proteção de Ponto de Extremidade não deve ser iniciado.

Depois que a configuração for aplicada, o serviço Defender para Proteção de Ponto de Extremidade deve ser iniciado.

Depois que os serviços estiverem em execução no dispositivo, o dispositivo será exibido em Microsoft Defender portal.

Confirmar a proteção de próxima geração

Antes de aplicar a política em um dispositivo de teste, você deve ser capaz de gerenciar manualmente as configurações, conforme mostrado na imagem a seguir:

Depois que a política for aplicada, você não poderá gerenciar manualmente as configurações.

Observação

Na imagem a seguir , ativar a proteção fornecida pela nuvem e ativar a proteção em tempo real está sendo mostrado como gerenciado.

Confirmar Redução de Superfície de Ataque – Regras de redução de superfície de ataque

Antes de aplicar a política em um dispositivo de teste, abra uma Janela do PowerShell e digite

Get-MpPreference.Você deve ver as seguintes linhas sem conteúdo:

AttackSurfaceReductionOnlyExclusions:

AttackSurfaceReductionRules_Actions:

AttackSurfaceReductionRules_Ids:

Depois de aplicar a política em um dispositivo de teste, abra um Windows do PowerShell e digite

Get-MpPreference.Você deve ver as seguintes linhas com conteúdo, conforme mostrado na seguinte imagem:

Confirmar redução de superfície de ataque – Proteção Da Web

No dispositivo de teste, abra um Windows do PowerShell e digite

(Get-MpPreference).EnableNetworkProtection.Isso deve responder com um 0, conforme mostrado na seguinte imagem:

Depois de aplicar a política, abra um Windows do PowerShell e digite

(Get-MpPreference).EnableNetworkProtection.Você deve ver uma resposta com um 1, conforme mostrado na imagem a seguir:

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft em nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de