Executar o analisador de cliente no Windows

Aplica-se a:

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

Opção 1: resposta ao vivo

Você pode coletar os logs de suporte do analisador do Defender para Ponto de Extremidade remotamente usando o Live Response.

Opção 2: executar MDPE analisador de clientes localmente

Baixe a ferramenta analisador de cliente MDPE ou a ferramenta Analisador de Cliente beta MDPE para o dispositivo Windows que você deseja investigar.

O arquivo é salvo na pasta Downloads por padrão.

Abra a pasta Downloads, clique com o botão direito do mouse em MDEClientAnalyzer.zipe selecione Propriedades.

Extraia o conteúdo de MDEClientAnalyzer.zip para uma pasta disponível.

Abra uma linha de comando com permissões de administrador:

- Vá para Iniciar e digite cmd.

- Clique com o botão direito do mouse em Prompt de Comando e selecione Executar como administrador.

Digite o seguinte comando e pressione Enter:

*DrivePath*\MDEClientAnalyzer.cmdSubstitua DrivePath pelo caminho em que você extraiu MDEClientAnalyzer, por exemplo:

C:\Work\tools\MDEClientAnalyzer\MDEClientAnalyzer.cmd

Além do procedimento anterior, você também pode coletar os logs de suporte do analisador usando a resposta ao vivo..

Observação

Em Windows 10 e 11, Windows Server 2019 e 2022 ou Windows Server 2012R2 e 2016 com a solução unificada moderna instalada, o script do analisador de clientes chama um arquivo executável chamado MDEClientAnalyzer.exe para executar os testes de conectividade para URLs de serviço de nuvem.

Em Windows 8.1, Windows Server 2016 ou qualquer edição anterior do sistema operacional em que o Microsoft Monitoring Agent (MMA) é usado para integração, o script do analisador de clientes chama para um arquivo executável chamado MDEClientAnalyzerPreviousVersion.exe para executar testes de conectividade para URLs de Comando e Controle (CnC) ao mesmo tempo em que chama a ferramenta TestCloudConnection.exe de conectividade do Microsoft Monitoring Agent para URLs de canal de Dados Cibernéticos.

Pontos importantes a serem considerados

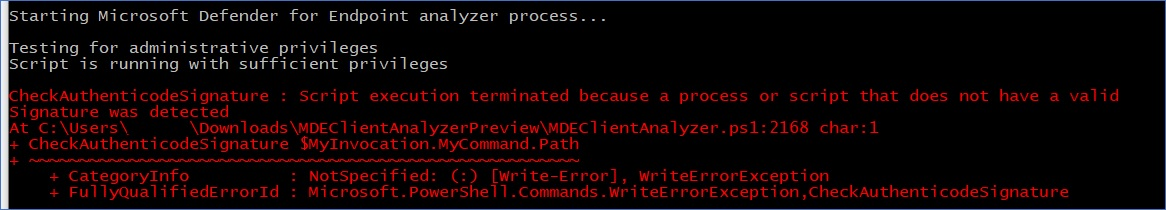

Todos os scripts e módulos do PowerShell incluídos com o analisador são assinados pela Microsoft. Se os arquivos foram modificados de alguma forma, espera-se que o analisador saia com o seguinte erro:

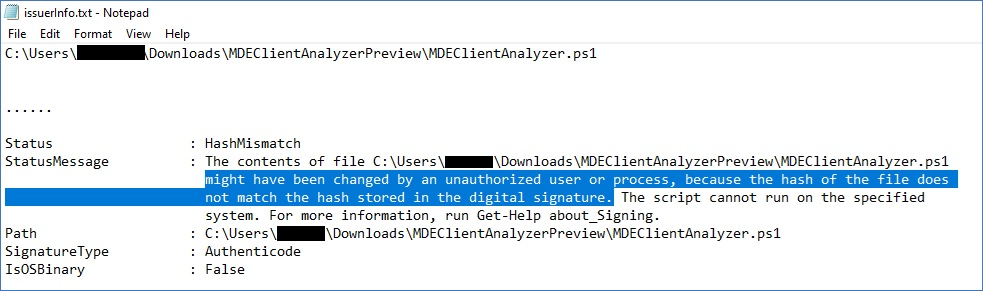

Se você vir esse erro, a saída issuerInfo.txt contém informações detalhadas sobre por que isso aconteceu e o arquivo afetado:

Conteúdo de exemplo após MDEClientAnalyzer.ps1 ser modificado:

Conteúdo do pacote de resultados no Windows

Observação

Os arquivos exatos capturados podem ser alterados dependendo de fatores como:

- A versão do windows na qual o analisador é executado.

- Disponibilidade do canal de log de eventos no computador.

- O estado inicial do sensor EDR (Sense será interrompido se o computador ainda não estiver integrado).

- Se um parâmetro avançado de solução de problemas foi usado com o comando analisador.

Por padrão, o arquivo de MDEClientAnalyzerResult.zip não empacotado contém os seguintes itens.

MDEClientAnalyzer.htm

Este é o main arquivo de saída HTML, que conterá as descobertas e as diretrizes que o script do analisador executar no computador pode produzir.

SystemInfoLogs [Pasta]

AddRemovePrograms.csv

Descrição: Lista do software instalado x64 no sistema operacional x64 coletado do registro.

AddRemoveProgramsWOW64.csv

Descrição: Lista de software instalado x86 no sistema operacional x64 coletado do registro.

CertValidate.log

Descrição: resultado detalhado da revogação do certificado executada chamando para o CertUtil.

dsregcmd.txt

Descrição: Saída da execução de dsregcmd. Isso fornece detalhes sobre o Microsoft Entra status do computador.

IFEO.txt

Descrição: saída das opções de execução de arquivo de imagem configuradas no computador

MDEClientAnalyzer.txt

Descrição: este é um arquivo de texto verboso mostrando com detalhes da execução do script do analisador.

MDEClientAnalyzer.xml

Descrição: formato XML que contém as descobertas do script do analisador.

RegOnboardedInfoCurrent.Json

Descrição: as informações do computador integrado coletadas no formato JSON do registro.

RegOnboardingInfoPolicy.Json

Descrição: a configuração da política de integração coletada no formato JSON do registro.

SCHANNEL.txt

Descrição: detalhes sobre a configuração do SCHANNEL aplicados ao computador, como coletados do registro.

SessionManager.txt

Descrição: as configurações específicas do Session Manager são coletadas do registro.

SSL_00010002.txt

Descrição: detalhes sobre a configuração de SSL aplicados ao computador coletado do registro.

EventLogs [Pasta]

utc.evtx

Descrição: Exportação do log de eventos diagTrack

senseIR.evtx

Descrição: Exportação do log de eventos de Investigação Automatizada

sense.evtx

Descrição: Exportação do log de eventos main sensor

OperationsManager.evtx

Descrição: exportação do log de eventos do Microsoft Monitoring Agent

MdeConfigMgrLogs [Pasta]

SecurityManagementConfiguration.json

Descrição: configurações enviadas do MEM (Microsoft Endpoint Manager) para a imposição.

policies.json

Descrição: configurações de políticas a serem impostas no dispositivo.

report_xxx.json

Descrição: resultados de imposição correspondentes.

Confira também

- Visão geral do analisador de cliente

- Baixar e executar o analisador de cliente

- Coleta de dados para solução de problemas avançada no Windows

- Entender o relatório HTML do analisador

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft em nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de