Tente Microsoft Defender XDR recursos de resposta a incidentes em um ambiente piloto

Aplica-se a:

- Microsoft Defender XDR

Este artigo é a etapa 2 de 2 no processo de execução de uma investigação e resposta de um incidente em Microsoft Defender XDR usando um ambiente piloto. Para obter mais informações sobre esse processo, consulte o artigo visão geral .

Depois de executar uma resposta de incidente para um ataque simulado, aqui estão algumas Microsoft Defender XDR funcionalidades a serem exploradas:

| Funcionalidade | Descrição |

|---|---|

| Priorizar incidentes | Use filtragem e classificação da fila de incidentes para determinar quais incidentes serão resolvidos a seguir. |

| Gerenciar incidentes | Modifique as propriedades de incidente para garantir a atribuição correta, adicione marcas e comentários e resolve um incidente. |

| Resposta e investigação automatizadas | Use recursos automatizados de investigação e resposta (AIR) para ajudar sua equipe de operações de segurança a lidar com ameaças de forma mais eficiente e eficaz. O Centro de Ação é uma experiência de "painel único de vidro" para tarefas de incidente e alerta, como aprovar ações pendentes de correção. |

| Busca avançada | Use consultas para inspecionar proativamente eventos em sua rede e localizar indicadores e entidades de ameaça. Você também usa a caça avançada durante a investigação e correção de um incidente. |

Priorizar incidentes

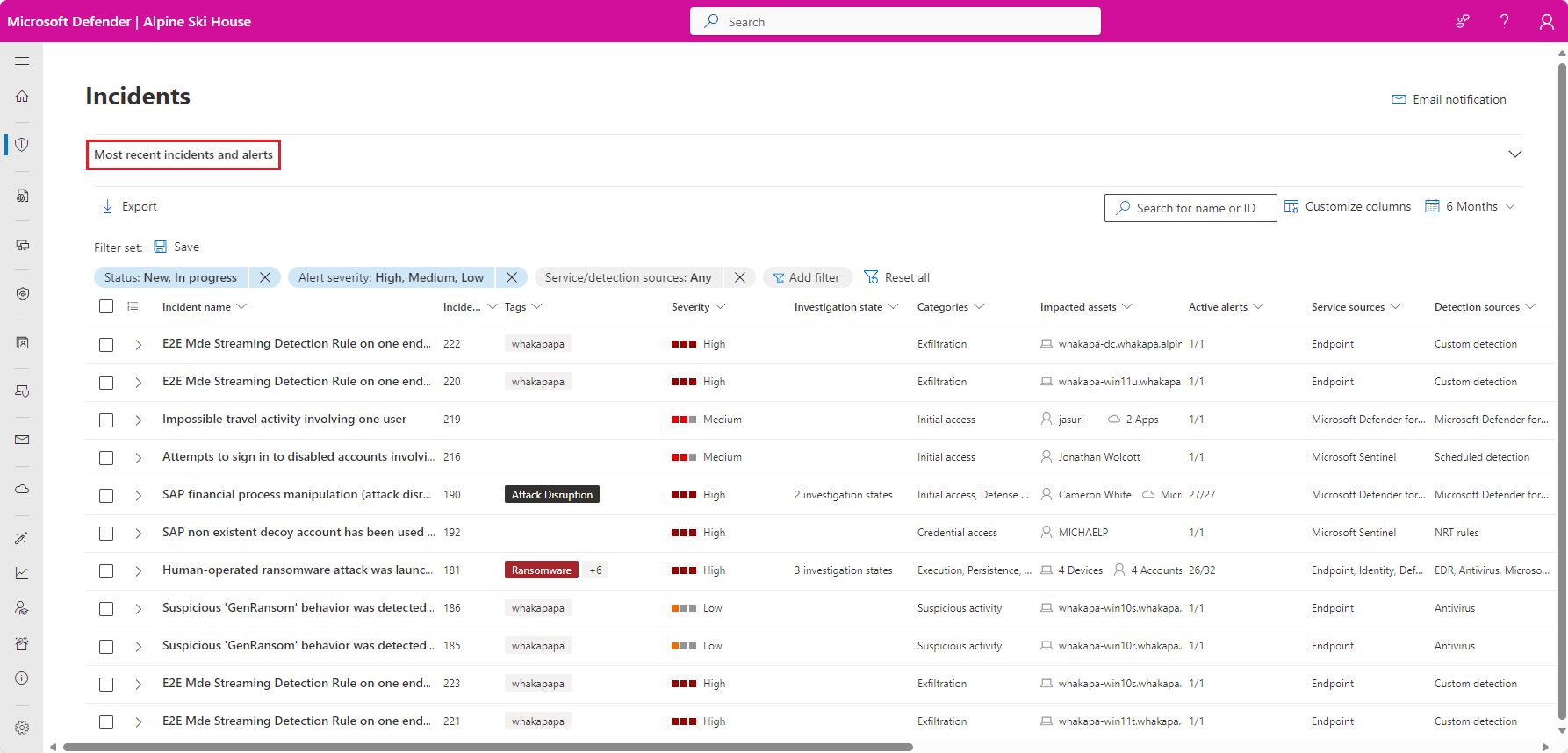

Você chega à fila de incidentes de Incidentes & alertas Incidentes > no lançamento rápido do portal Microsoft Defender. Veja um exemplo.

A seção incidentes e alertas mais recentes mostra um gráfico do número de alertas recebidos e incidentes criados nas últimas 24 horas.

Para examinar a lista de incidentes e priorizar sua importância para atribuição e investigação, você pode:

Configure colunas personalizáveis (selecione Escolher colunas) para dar visibilidade a diferentes características do incidente ou das entidades afetadas. Isso ajuda você a tomar uma decisão informada sobre a priorização de incidentes para análise.

Use a filtragem para se concentrar em um cenário ou ameaça específico. A aplicação de filtros na fila de incidentes pode ajudar a determinar quais incidentes exigem atenção imediata.

Na fila de incidentes padrão, selecione Filtros para ver um painel Filtros , do qual você pode especificar um conjunto específico de incidentes. Veja um exemplo.

Para obter mais informações, consulte Priorizar incidentes.

Gerenciar incidentes

Gerencie incidentes no painel Gerenciar incidentes. Veja um exemplo.

Você pode exibir este painel no link Gerenciar incidentes no:

- Painel de propriedades de um incidente na fila de incidentes.

- Página resumo de um incidente.

Aqui estão as maneiras pelas quais você pode gerenciar seus incidentes:

Editar o nome do incidente

Altere o nome atribuído automaticamente com base nas melhores práticas da equipe de segurança.

Adicionar marcas de incidente

Adicione marcas que sua equipe de segurança usa para classificar incidentes, que podem ser filtrados posteriormente.

Atribuir o incidente

Atribua-o a um nome de conta de usuário, que pode ser filtrado posteriormente.

Resolver um incidente

Feche o incidente depois que ele for corrigido.

Definir sua classificação e determinação

Classifique e selecione o tipo de ameaça quando você resolve um incidente.

Adicionar comentários

Use comentários para progresso, anotações ou outras informações com base nas melhores práticas da equipe de segurança. O histórico de comentários completo está disponível na opção Comentários e histórico na página de detalhes de um incidente.

Para obter mais informações, consulte Gerenciar incidentes.

Examinar a investigação e a resposta automatizadas com o Centro de Ações

Dependendo de como as funcionalidades de investigação e resposta automatizadas são configurados na sua organização, as ações de correção são executadas automaticamente ou somente após a aprovação da sua equipe de operações de segurança. Todas as ações, pendentes ou concluídas, estão listadas no Centro de Ações, que lista ações de correção pendentes e concluídas para seus dispositivos, email & conteúdo de colaboração e identidades em um único local.

Veja um exemplo.

Na central de ações, você pode selecionar ações pendentes e, em seguida, aprová-las ou rejeitá-las no painel de sobrevoo. Veja um exemplo.

Aprove (ou rejeite) ações pendentes o mais rápido possível para que suas investigações automatizadas possam prosseguir e serem concluídas em tempo hábil.

Para obter mais informações, consulte Investigação automatizada e resposta e Centro de ação.

Usar a caça avançada

Observação

Antes de percorrermos a simulação avançada de caça, watch o vídeo a seguir para entender conceitos avançados de caça, ver onde você pode encontrá-lo no portal e saber como ele pode ajudá-lo em suas operações de segurança.

Se a simulação de ataque opcional sem arquivo do PowerShell for um ataque real que já havia atingido o estágio de acesso à credencial, você poderá usar a caça avançada em qualquer ponto da investigação para pesquisar proativamente por meio de eventos e registros na rede usando o que você já sabe dos alertas gerados e das entidades afetadas.

Por exemplo, com base em informações no alerta SMB (reconhecimento de endereço IP e usuário), você pode usar a IdentityDirectoryEvents tabela para localizar todos os eventos de enumeração de sessão SMB ou encontrar mais atividades de descoberta em vários outros protocolos em Microsoft Defender para Identidade dados usando a IdentityQueryEvents tabela.

Requisitos de ambiente de caça

Há uma única caixa de correio interna e um dispositivo necessários para essa simulação. Você também precisará de uma conta de email externa para enviar a mensagem de teste.

Verifique se o locatário está habilitado Microsoft Defender XDR.

Identifique uma caixa de correio de destino a ser usada para receber email.

Essa caixa de correio deve ser monitorada por Microsoft Defender para Office 365

O dispositivo do requisito 3 precisa acessar esta caixa de correio

Configurar um dispositivo de teste:

a. Verifique se você está usando Windows 10 versão 1903 ou posterior.

b. Junte o dispositivo de teste ao domínio de teste.

c. Ative Microsoft Defender Antivírus. Se você estiver tendo problemas para habilitar Microsoft Defender Antivírus, confira este tópico de solução de problemas.

d. A bordo para Microsoft Defender para Ponto de Extremidade.

Executar a simulação

De uma conta de email externa, envie um email para a caixa de correio identificada na etapa 2 da seção requisitos de ambiente de caça. Inclua um anexo que será permitido por meio de quaisquer políticas de filtro de email existentes. Esse arquivo não precisa ser mal-intencionado ou executável. Os tipos de arquivo sugeridos são .pdf, .exe (se permitido) ou um tipo de documento do Office, como um arquivo Word.

Abra o email enviado do dispositivo configurado conforme definido na etapa 3 da seção requisitos de ambiente de caça. Abra o anexo ou salve o arquivo no dispositivo.

Vá caçar

Abra o portal Microsoft Defender.

No painel de navegação, selecione Caça > à Caça Avançada.

Crie uma consulta que comece coletando eventos de email.

Selecione Consultar > Nova.

No Email grupos em Caça avançada, clique duas vezes em EmailEvents. Você deve ver isso na janela de consulta.

EmailEventsAltere o período da consulta para as últimas 24 horas. Supondo que o email enviado quando você executou a simulação acima tenha sido nas últimas 24 horas, caso contrário, altere o período de tempo conforme necessário.

Selecione Executar consulta. Você pode ter resultados diferentes dependendo do ambiente piloto.

Observação

Confira a próxima etapa para filtrar opções para limitar o retorno de dados.

Observação

A caça avançada exibe os resultados da consulta como dados tabulares. Você também pode optar por exibir os dados em outros tipos de formato, como gráficos.

Examine os resultados e veja se você pode identificar o email que abriu. Pode levar até duas horas para a mensagem aparecer na caça avançada. Para reduzir os resultados, você pode adicionar a condição de onde à consulta para procurar apenas emails que tenham "yahoo.com" como senderMailFromDomain. Veja um exemplo.

EmailEvents | where SenderMailFromDomain == "yahoo.com"Clique nas linhas resultantes da consulta para que você possa inspecionar o registro.

Agora que você verificou que pode ver o email, adicione um filtro para os anexos. Concentre-se em todos os emails com anexos no ambiente. Para essa simulação, concentre-se nos emails de entrada, não nos que estão sendo enviados do seu ambiente. Remova todos os filtros adicionados para localizar sua mensagem e adicione "| em que AttachmentCount > 0 e EmailDirection == "Entrada""

A consulta a seguir mostrará o resultado com uma lista mais curta do que a consulta inicial para todos os eventos de email:

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound"Em seguida, inclua as informações sobre o anexo (como: nome do arquivo, hashes) ao conjunto de resultados. Para fazer isso, junte-se à tabela EmailAttachmentInfo . Os campos comuns a serem usados para junção, nesse caso, são NetworkMessageId e RecipientObjectId.

A consulta a seguir também inclui uma linha adicional "| project-rename EmailTimestamp=Timestamp" que ajudará a identificar qual carimbo de data/hora estava relacionado ao email versus carimbos de data/hora relacionados a ações de arquivo que você adicionará na próxima etapa.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectIdEm seguida, use o valor SHA256 da tabela EmailAttachmentInfo para encontrar DeviceFileEvents (ações de arquivo que aconteceram no ponto de extremidade) para esse hash. O campo comum aqui será o hash SHA256 para o anexo.

A tabela resultante agora inclui detalhes do ponto de extremidade (Microsoft Defender para Ponto de Extremidade), como nome do dispositivo, qual ação foi feita (nesse caso, filtrada para incluir apenas eventos FileCreated) e onde o arquivo foi armazenado. O nome da conta associado ao processo também será incluído.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated"Agora você criou uma consulta que identificará todos os emails de entrada em que o usuário abriu ou salvou o anexo. Você também pode refinar essa consulta para filtrar para domínios de remetente específicos, tamanhos de arquivo, tipos de arquivo e assim por diante.

As funções são um tipo especial de junção, que permite que você extraia mais dados de TI sobre um arquivo como sua prevalência, informações de signatário e emissor, etc. Para obter mais detalhes sobre o arquivo, use o enriquecimento de função FileProfile():

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated" | distinct SHA1 | invoke FileProfile()

Create uma detecção

Depois de criar uma consulta que identifique informações sobre as quais você gostaria de ser alertado se elas acontecerem no futuro, você poderá criar uma detecção personalizada a partir da consulta.

As detecções personalizadas executarão a consulta de acordo com a frequência definida e os resultados das consultas criarão alertas de segurança, com base nos ativos afetados escolhidos. Esses alertas serão correlacionados a incidentes e podem ser triados como qualquer outro alerta de segurança gerado por um dos produtos.

Na página de consulta, remova as linhas 7 e 8 que foram adicionadas na etapa 7 das instruções de caça go e clique em Create regra de detecção.

Observação

Se você clicar em Create regra de detecção e tiver erros de sintaxe em sua consulta, sua regra de detecção não será salva. Marcar a consulta para garantir que não haja erros.

Preencha os campos necessários com as informações que permitirão que a equipe de segurança entenda o alerta, por que ele foi gerado e quais ações você espera que eles tomem.

Verifique se você preenche os campos com clareza para ajudar a dar ao próximo usuário uma decisão informada sobre esse alerta de regra de detecção

Selecione quais entidades são afetadas neste alerta. Nesse caso, selecione Dispositivo e Caixa de Correio.

Determine quais ações devem ocorrer se o alerta for disparado. Nesse caso, execute uma verificação antivírus, embora outras ações possam ser tomadas.

Selecione o escopo da regra de alerta. Como essa consulta envolve dispositivos, os grupos de dispositivos são relevantes nessa detecção personalizada de acordo com Microsoft Defender para Ponto de Extremidade contexto. Ao criar uma detecção personalizada que não inclua dispositivos como entidades afetadas, o escopo não se aplica.

Para este piloto, talvez você queira limitar essa regra a um subconjunto de dispositivos de teste em seu ambiente de produção.

Selecione Criar. Em seguida, selecione Regras de detecção personalizadas no painel de navegação.

Nesta página, você pode selecionar a regra de detecção, que abrirá uma página de detalhes.

Treinamento de especialistas em caça avançada

Acompanhar o adversário é uma série de webcast para novos analistas de segurança e caçadores de ameaças experientes. Ele guia você pelos conceitos básicos da caça avançada até a criação de suas próprias consultas sofisticadas.

Consulte Obter treinamento de especialistas sobre caça avançada para começar.

Navegação que você pode precisar

Create o ambiente de avaliação de Microsoft Defender XDR

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft em nossa Comunidade Tecnológica: Microsoft Defender XDR Tech Community.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de