Análise de ameaças no Microsoft Defender XDR

Aplica-se a:

- Microsoft Defender XDR

Importante

Algumas informações neste artigo estão relacionadas ao produto pré-lançado que pode ser modificado substancialmente antes de ser lançado comercialmente. A Microsoft não oferece garantias, expressas ou implícitas, com relação às informações aqui fornecidas.

A análise de ameaças é nossa solução de inteligência contra ameaças no produto de pesquisadores especialistas em segurança da Microsoft. Ela foi projetada para ajudar as equipes de segurança a serem o mais eficientes possível ao enfrentar ameaças emergentes, como:

- Atores de ameaças ativos e suas campanhas

- Técnicas de ataque populares e novas

- Vulnerabilidades críticas

- Superfícies de ataque comuns

- Malware predominante

Assista a este pequeno vídeo para saber mais sobre como a análise de ameaças pode ajudá-lo a rastrear as ameaças mais recentes e pará-las.

Você pode acessar análise de ameaças do lado superior esquerdo da barra de navegação do Microsoft Defender XDR ou de uma dashboard cartão dedicada que mostra as principais ameaças à sua organização, tanto em termos de impacto conhecido quanto em termos de exposição.

Obter visibilidade sobre campanhas ativas ou contínuas e saber o que fazer por meio da análise de ameaças pode ajudar a equipe de operações de segurança a tomar decisões informadas.

Com adversários mais sofisticados e novas ameaças emergentes com frequência e predominantemente, é fundamental ser capaz de rapidamente:

- Identificar e reagir a ameaças emergentes

- Saiba se você está sob ataque no momento

- Avaliar o impacto da ameaça aos seus ativos

- Examine sua resiliência contra ou exposição às ameaças

- Identificar as ações de mitigação, recuperação ou prevenção que você pode tomar para parar ou conter as ameaças

Cada relatório fornece uma análise de uma ameaça rastreada e orientações extensas sobre como se defender contra essa ameaça. Ele também incorpora dados de sua rede, indicando se a ameaça está ativa e se você tem proteções aplicáveis em vigor.

Exibir o painel de análise de ameaças

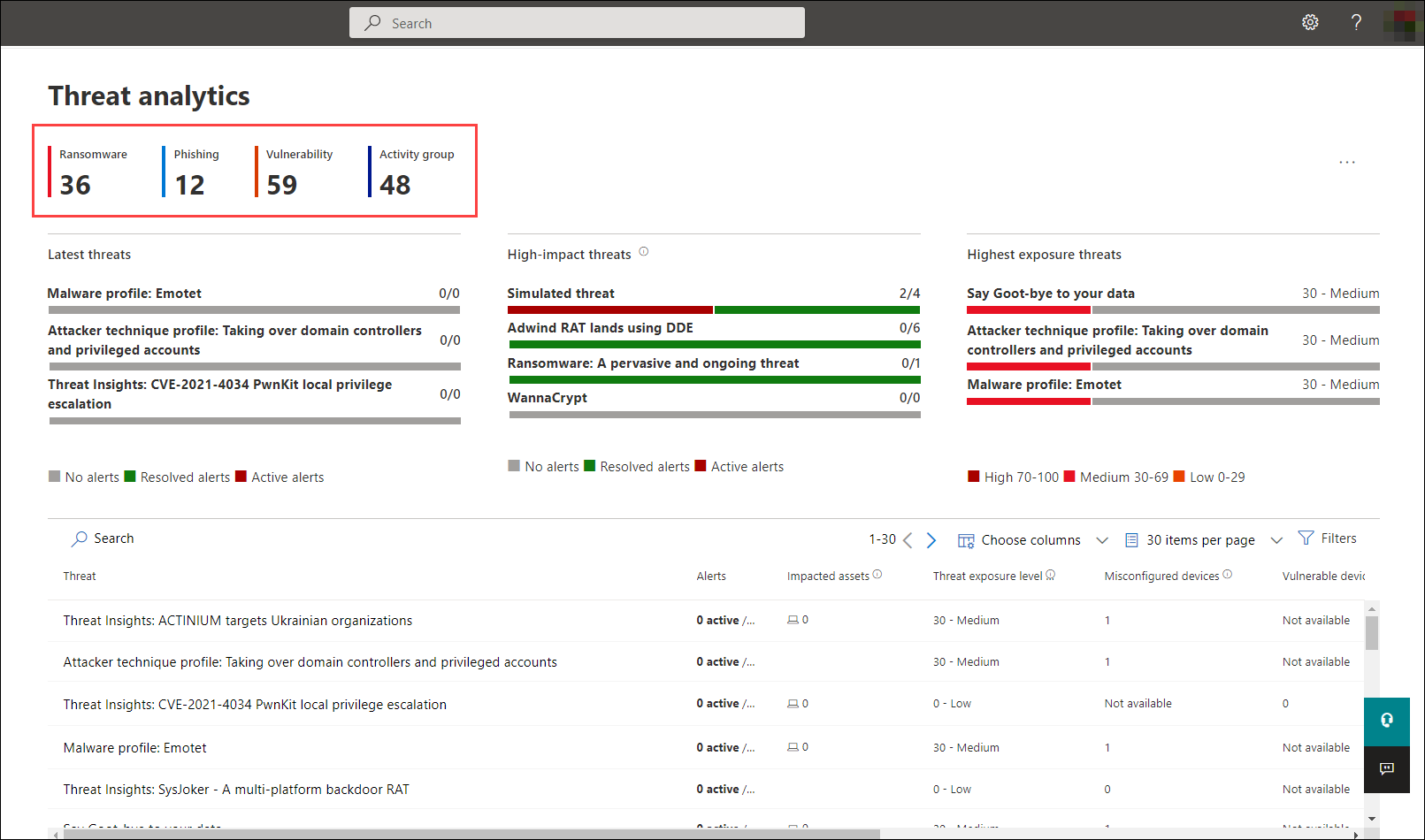

O dashboard de análise de ameaças (security.microsoft.com/threatanalytics3) destaca os relatórios mais relevantes para sua organização. Ele resume as ameaças nas seções a seguir:

- As ameaças mais recentes listam os relatórios de ameaças publicados ou atualizados mais recentemente, juntamente com o número de alertas ativos e resolvidos.

- Ameaças de alto impacto — lista as ameaças que têm o maior impacto para sua organização. Esta seção lista as ameaças com o maior número de alertas ativos e resolvidos primeiro.

- Maior exposição — lista as ameaças às quais sua organização tem a maior exposição. Seu nível de exposição a uma ameaça é calculado usando duas informações: quão severas são as vulnerabilidades associadas à ameaça e quantos dispositivos em sua organização podem ser explorados por essas vulnerabilidades.

Selecione uma ameaça no painel para exibir o relatório dessa ameaça. Você também pode selecionar o campo Pesquisa para teclar em uma palavra-chave relacionada ao relatório de análise de ameaças que você gostaria de ler.

Exibir relatórios por categoria

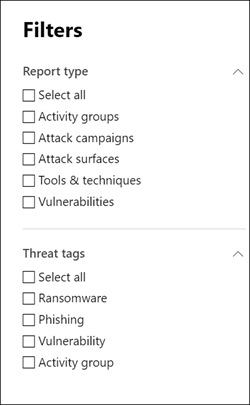

Você pode filtrar a lista de relatórios de ameaças e exibir os relatórios mais relevantes de acordo com um tipo de ameaça específico ou por tipo de relatório.

- Marcas de ameaça – ajudam você a exibir os relatórios mais relevantes de acordo com uma categoria de ameaça específica. Por exemplo, a marca Ransomware inclui todos os relatórios relacionados ao ransomware.

- Tipos de relatório, ajudam você a exibir os relatórios mais relevantes de acordo com um tipo de relatório específico. Por exemplo, a marca ferramentas & técnicas inclui todos os relatórios que abrangem ferramentas e técnicas.

As marcas diferentes têm filtros equivalentes que ajudam você a revisar eficientemente a lista de relatórios de ameaças e filtrar o modo de exibição com base em uma marca de ameaça específica ou tipo de relatório. Por exemplo, para exibir todos os relatórios de ameaças relacionados à categoria de ransomware ou relatórios de ameaças que envolvem vulnerabilidades.

A equipe do Microsoft Threat Intelligence adicionou marcas de ameaças a cada relatório de ameaças. No momento, quatro marcas de ameaça estão disponíveis:

- Ransomware

- Phishing

- Vulnerabilidade

- Grupo de atividades

As marcas de ameaça são apresentadas na parte superior da página de análise de ameaças. Há contadores para o número de relatórios disponíveis em cada marca.

Para definir os tipos de relatórios desejados na lista, selecione Filtros, escolha na lista e selecione Aplicar.

Se você tiver definido mais de um filtro, a lista de relatórios de análise de ameaças também poderá ser classificada por marca de ameaça selecionando a coluna marcas de ameaça:

Exibir um relatório de análise de ameaças

Cada relatório de análise de ameaças fornece informações em várias seções:

- Visão Geral

- Relatório de analistas

- Incidentes relacionados

- Ativos afetados

- Tentativas de email impedidas

- Mitigações de & de exposição

Visão geral: entenda rapidamente a ameaça, avalie seu impacto e examine as defesas

A seção Visão geral fornece uma visualização do relatório detalhado do analista. Ele também fornece gráficos que realçam o impacto da ameaça à sua organização e sua exposição por meio de dispositivos não configurados e não corrigidos.

Avaliar o impacto em sua organização

Cada relatório inclui gráficos projetados para fornecer informações sobre o impacto organizacional de uma ameaça:

- Incidentes relacionados – fornece uma visão geral do impacto da ameaça rastreada à sua organização com os seguintes dados:

- Número de alertas ativos e o número de incidentes ativos que estão associados

- Gravidade dos incidentes ativos

- Alertas ao longo do tempo — mostra o número de alertas ativos e resolvidos relacionados ao longo do tempo. O número de alertas resolvidos indica a rapidez com que sua organização responde a alertas associados a uma ameaça. O ideal é que o gráfico esteja mostrando alertas resolvidos em alguns dias.

- Ativos afetados — mostra o número de dispositivos distintos e contas de email (caixas de correio) que atualmente têm pelo menos um alerta ativo associado à ameaça rastreada. Os alertas são disparados para caixas de correio que receberam emails de ameaça. Examine políticas de organização e de nível de usuário para substituições que causam a entrega de emails de ameaças.

- Tentativas de email impedidas — mostra o número de emails dos últimos sete dias que foram bloqueados antes da entrega ou entregues à pasta lixo eletrônico.

Revisar a resiliência e a postura de segurança

Cada relatório inclui gráficos que fornecem uma visão geral de como sua organização é resiliente contra uma determinada ameaça:

- Configuração segura status — mostra o número de dispositivos com configurações de segurança configuradas incorretamente. Aplique as configurações de segurança recomendadas para ajudar a mitigar a ameaça. Os dispositivos são considerados seguros se tiverem aplicado todas as configurações rastreadas.

- A status de correção de vulnerabilidades mostra o número de dispositivos vulneráveis. Aplique atualizações de segurança ou patches para resolver vulnerabilidades exploradas pela ameaça.

Relatório do analista: obter informações de especialistas de pesquisadores de segurança da Microsoft

Na seção Relatório do Analista , leia a gravação detalhada de especialistas. A maioria dos relatórios fornece descrições detalhadas de cadeias de ataque, incluindo táticas e técnicas mapeadas para o MITRE ATT&estrutura CK, listas exaustivas de recomendações e diretrizes poderosas de caça a ameaças .

Saiba mais sobre o relatório do analista

Incidentes relacionados: exibir e gerenciar incidentes relacionados

A guia Incidentes relacionados fornece a lista de todos os incidentes relacionados à ameaça controlada. Você pode atribuir incidentes ou gerenciar alertas vinculados a cada incidente.

Ativos afetados: obter lista de dispositivos afetados e caixas de correio

Um ativo será considerado afetado se for afetado por um alerta ativo não resolvido. A guia Ativos afetados lista os seguintes tipos de ativos afetados:

- Dispositivos afetados — pontos de extremidade que não foram resolvidos Microsoft Defender para Ponto de Extremidade alertas. Esses alertas normalmente são acionados em avistamentos de atividades e indicadores de ameaças conhecidos.

- Caixas de correio afetadas — caixas de correio que receberam mensagens de email que dispararam alertas Microsoft Defender para Office 365. Embora a maioria das mensagens que disparam alertas normalmente seja bloqueada, as políticas no nível do usuário ou da organização podem substituir filtros.

Tentativas de email impedidas: exibir emails de ameaças bloqueados ou descartados

O Microsoft Defender para Office 365 normalmente bloqueia emails com indicadores de ameaça conhecidos, incluindo links ou anexos mal-intencionados. Em alguns casos, mecanismos de filtragem proativos que verificam conteúdo suspeito enviarão emails de ameaça para a pasta lixo eletrônico. Em ambos os casos, as chances de a ameaça iniciar código de malware no dispositivo é reduzida.

A guia Tentativas de email impedidas lista todos os emails que foram bloqueados antes da entrega ou enviados para a pasta lixo eletrônico por Microsoft Defender para Office 365.

Exposição e mitigações: revise a lista de mitigações e o status de seus dispositivos

Na seção Mitigações de & exposição , examine a lista de recomendações acionáveis específicas que podem ajudá-lo a aumentar sua resiliência organizacional contra a ameaça. A lista de mitigações controladas inclui:

- Atualizações de segurança – implantação de atualizações de segurança de software com suporte para vulnerabilidades encontradas em dispositivos integrados

- Configurações de segurança com suporte

- Proteção fornecida na nuvem

- Proteção de aplicativo potencialmente indesejado (PUA)

- Proteção em tempo real

As informações de mitigação nesta seção incorporam dados de Gerenciamento de Vulnerabilidades do Microsoft Defender, que também fornece informações detalhadas de detalhamento de vários links no relatório.

Seção de mitigações & exposição de um relatório de análise de ameaças

Configurar notificações por email para atualizações de relatório

Você pode configurar notificações por email que enviarão atualizações sobre relatórios de análise de ameaças. Para criar notificações por email, siga as etapas em obter notificações por email para atualizações de análise de ameaças no Microsoft Defender XDR.

Detalhes e limitações adicionais do relatório

Observação

Como parte da experiência de segurança unificada, a análise de ameaças agora está disponível não apenas para Microsoft Defender para Ponto de Extremidade, mas também para Microsoft Defender para Office 365 detentores de licença.

Se você não estiver usando o portal de segurança do Microsoft 365 (Microsoft Defender XDR), também poderá ver os detalhes do relatório (sem o Microsoft Defender para dados do Office) no portal do Central de Segurança do Microsoft Defender ( Microsoft Defender para Ponto de Extremidade).

Para acessar relatórios de análise de ameaças, você precisa de determinadas funções e permissões. Consulte Funções personalizadas no controle de acesso baseado em função para obter Microsoft Defender XDR para obter detalhes.

- Para exibir alertas, incidentes ou dados de ativos afetados, você precisa ter permissões para Microsoft Defender para dados de alertas do Office ou Microsoft Defender para Ponto de Extremidade ou ambos.

- Para exibir tentativas de email impedidas, você precisa ter permissões para Microsoft Defender para dados de caça do Office.

- Para exibir mitigações, você precisa ter permissões para dados do Gerenciamento de Vulnerabilidades do Defender em Microsoft Defender para Ponto de Extremidade.

Ao examinar os dados de análise de ameaças, lembre-se dos seguintes fatores:

- Os gráficos refletem apenas mitigações que são rastreadas. Verifique a visão geral do relatório para obter mitigações adicionais que não são mostradas nos gráficos.

- Mitigações não garantem resiliência completa. As mitigações fornecidas refletem as melhores ações possíveis necessárias para melhorar a resiliência.

- Os dispositivos serão contados como "indisponíveis" se não tiverem transmitido dados para o serviço.

- As estatísticas relacionadas ao antivírus baseiam-se nas configurações Microsoft Defender Antivírus. Dispositivos com soluções antivírus de terceiros podem aparecer como "expostos".

Artigos relacionados

- Localizar ameaças proativamente com a caça avançada

- Entender a seção relatório do analista

- Avaliar e resolve fraquezas e exposições de segurança

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft em nossa Comunidade Tecnológica: Microsoft Defender XDR Tech Community.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de