Investigação e resposta a ameaças

Sugestão

Sabia que pode experimentar as funcionalidades no Microsoft Defender XDR para Office 365 Plano 2 gratuitamente? Utilize a avaliação de Defender para Office 365 de 90 dias no hub de avaliações do portal Microsoft Defender. Saiba mais sobre quem pode inscrever-se e os termos de avaliação aqui.

As capacidades de investigação e resposta a ameaças no Microsoft Defender para Office 365 ajudam os analistas e administradores de segurança a proteger os utilizadores do Microsoft 365 para empresas da sua organização ao:

- Facilitar a identificação, monitorização e compreensão de ciberataques.

- Ajudar a lidar rapidamente com ameaças no Exchange Online, sharePoint Online, OneDrive para Empresas e Microsoft Teams.

- Fornecer informações e conhecimentos para ajudar as operações de segurança a evitar ciberataques contra a sua organização.

- Utilizar a investigação e resposta automatizadas no Office 365 para ameaças críticas baseadas no e-mail.

As capacidades de investigação e resposta a ameaças fornecem informações sobre ameaças e ações de resposta relacionadas que estão disponíveis no portal do Microsoft Defender. Estas informações podem ajudar a equipa de segurança da sua organização a proteger os utilizadores de ataques baseados em e-mail ou ficheiros. As capacidades ajudam a monitorizar sinais e a recolher dados de várias origens, tais como atividade do utilizador, autenticação, e-mail, PCs comprometidos e incidentes de segurança. Os decisores empresariais e a sua equipa de operações de segurança podem utilizar estas informações para compreender e responder a ameaças contra a sua organização e proteger a sua propriedade intelectual.

Familiarizar-se com as ferramentas de investigação e resposta de ameaças

As capacidades de investigação e resposta a ameaças no portal Microsoft Defender em https://security.microsoft.com são um conjunto de ferramentas e fluxos de trabalho de resposta que incluem:

Explorador

Utilize o Explorador (e deteções em tempo real) para analisar ameaças, ver o volume de ataques ao longo do tempo e analisar dados por famílias de ameaças, infraestrutura de atacantes e muito mais. O Explorador (também conhecido como Explorador de Ameaças) é o local de partida para o fluxo de trabalho de investigação de qualquer analista de segurança.

Para ver e utilizar este relatório no portal do Microsoft Defender em https://security.microsoft.com, aceda aExplorador de colaboração> Email &. Em alternativa, para aceder diretamente à página Do Explorador , utilize https://security.microsoft.com/threatexplorer.

Office 365 ligação de Informações sobre Ameaças

Esta funcionalidade só está disponível se tiver uma subscrição de Office 365 E5 ou G5 ou Microsoft 365 E5 ou G5 ou o suplemento Informações sobre Ameaças. Para obter mais informações, consulte a página de produto Office 365 Enterprise E5.

Os dados de Microsoft Defender para Office 365 são incorporados no Microsoft Defender XDR para realizar uma investigação de segurança abrangente em caixas de correio Office 365 e dispositivos Windows.

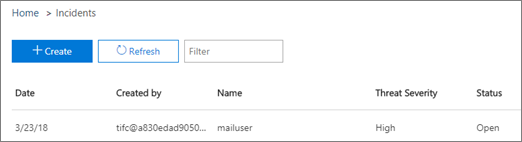

Incidentes

Utilize a lista Incidentes (também denominada Investigações) para ver uma lista de incidentes de segurança de voo. Os incidentes são utilizados para controlar ameaças, como mensagens de e-mail suspeitas, e para realizar uma investigação e remediação mais aprofundadas.

Para ver a lista de incidentes atuais da sua organização no portal do Microsoft Defender em https://security.microsoft.com, aceda a Incidentes & alertas Incidentes>. Em alternativa, para aceder diretamente à página Incidentes , utilize https://security.microsoft.com/incidents.

Formação de simulação de ataque

Utilize Formação em simulação de ataques para configurar e executar ciberataques realistas na sua organização e identificar pessoas vulneráveis antes de um ciberataque real afetar a sua empresa. Para saber mais, veja Simular um ataque de phishing.

Para ver e utilizar esta funcionalidade no portal do Microsoft Defender em https://security.microsoft.com, aceda a Email & colaboração>Formação em simulação de ataques. Em alternativa, para aceder diretamente à página Formação em simulação de ataques, utilize https://security.microsoft.com/attacksimulator?viewid=overview.

Sistema automático de investigação e resposta

Utilize capacidades de investigação e resposta automatizadas (AIR) para poupar tempo e esforço na correlação de conteúdos, dispositivos e pessoas em risco de ameaças na sua organização. Os processos AIR podem começar sempre que determinados alertas são acionados ou quando são iniciados pela sua equipa de operações de segurança. Para saber mais, veja investigação e resposta automatizadas no Office 365.

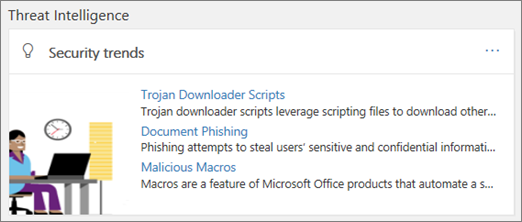

Widgets de informações sobre ameaças

Como parte da oferta Microsoft Defender para Office 365 Plano 2, os analistas de segurança podem rever detalhes sobre uma ameaça conhecida. Isto é útil para determinar se existem medidas/passos preventivos adicionais que podem ser dados para manter os utilizadores seguros.

Como obtemos estas capacidades?

As capacidades de resposta e investigação de ameaças do Microsoft 365 estão incluídas no Microsoft Defender para Office 365 Plano 2, que está incluído no Enterprise E5 ou como um suplemento para determinadas subscrições. Para saber mais, consulte Defender para Office 365 Plano 1 vs. Truques e dicas do Plano 2.

Funções e permissões necessárias

Microsoft Defender para Office 365 utiliza o controlo de acesso baseado em funções. As permissões são atribuídas através de determinadas funções no Microsoft Entra ID, no centro de administração do Microsoft 365 ou no portal Microsoft Defender.

Sugestão

Embora algumas funções, como Administrador de Segurança, possam ser atribuídas no portal Microsoft Defender, considere utilizar o centro de administração do Microsoft 365 ou Microsoft Entra ID. Para obter informações sobre funções, grupos de funções e permissões, veja os seguintes recursos:

| Atividade | Funções e permissões |

|---|---|

| Utilizar o dashboard do Gestão de vulnerabilidades do Microsoft Defender Ver informações sobre ameaças recentes ou atuais |

Uma das seguintes opções:

Estas funções podem ser atribuídas em Microsoft Entra ID (https://portal.azure.com) ou no centro de administração do Microsoft 365 (https://admin.microsoft.com). |

| Utilizar o Explorador (e deteções em tempo real) para analisar ameaças | Uma das seguintes opções:

Estas funções podem ser atribuídas em Microsoft Entra ID (https://portal.azure.com) ou no centro de administração do Microsoft 365 (https://admin.microsoft.com). |

| Ver Incidentes (também conhecidos como Investigações) Adicionar mensagens de e-mail a um incidente |

Uma das seguintes opções:

Estas funções podem ser atribuídas em Microsoft Entra ID (https://portal.azure.com) ou no centro de administração do Microsoft 365 (https://admin.microsoft.com). |

| Acionar ações de e-mail num incidente Localizar e eliminar mensagens de e-mail suspeitas |

Uma das seguintes opções:

As funções Administrador Global e Administrador de Segurança podem ser atribuídas em Microsoft Entra ID (https://portal.azure.com) ou no centro de administração do Microsoft 365 ().https://admin.microsoft.com A função Pesquisa e Remoção tem de ser atribuída nas funções de colaboração Email & no portal do Microsoft 36 Defender (https://security.microsoft.com). |

| Integrar Microsoft Defender para Office 365 Plano 2 com Microsoft Defender para Endpoint Integrar Microsoft Defender para Office 365 Plano 2 num servidor SIEM |

O Administrador Global ou a função de Administrador de Segurança atribuída no Microsoft Entra ID (https://portal.azure.com) ou no centro de administração do Microsoft 365 (https://admin.microsoft.com). --- mais --- Uma função adequada atribuída em aplicações adicionais (como Centro de Segurança do Microsoft Defender ou o servidor SIEM). |

Passos seguintes

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de