Sobre detecções de Explorer de ameaças e em tempo real no Microsoft Defender para Office 365

Dica

Você sabia que pode experimentar os recursos no Microsoft Defender XDR para Office 365 Plano 2 gratuitamente? Use a avaliação de Defender para Office 365 de 90 dias no hub de avaliações do portal Microsoft Defender. Saiba mais sobre quem pode inscrever e testar termos aqui.

As organizações do Microsoft 365 que têm Microsoft Defender para Office 365 incluídas em sua assinatura ou compradas como complemento têm Explorer (também conhecido como Explorer de Ameaças) ou detecções em tempo real. Esses recursos são ferramentas de relatórios poderosas e quase em tempo real que ajudam as equipes de Operações de Segurança (SecOps) a investigar e responder a ameaças.

Dependendo da sua assinatura, detecções de Explorer de ameaças ou em tempo real estão disponíveis na seção colaboração Email & no portal Microsoft Defender em https://security.microsoft.com:

As detecções em tempo real estão disponíveis no Plano 1 Defender para Office 365. A página detecções em tempo real está disponível diretamente em https://security.microsoft.com/realtimereportsv3.

O Explorer de ameaças está disponível no plano 2 do Defender para Office 365. A página Explorer está disponível diretamente em https://security.microsoft.com/threatexplorerv3.

O Explorer de ameaças contém as mesmas informações e recursos que as detecções em tempo real, mas com os seguintes recursos adicionais:

- Mais exibições.

- Mais opções de filtragem de propriedades, incluindo a opção de salvar consultas.

- Mais ações.

Para obter mais informações sobre as diferenças entre Defender para Office 365 Plano 1 e Plano 2, consulte a folha de fraudes Defender para Office 365 Plano 1 vs. Plano 2.

O restante deste artigo explica as exibições e os recursos que estão disponíveis em detecções de Explorer de ameaças e em tempo real.

Dica

Para cenários de email usando detecções de Explorer de ameaças e em tempo real, confira os seguintes artigos:

Permissões e licenciamento para detecções de Explorer de ameaças e em tempo real

Para usar Explorer ou detecções em tempo real, você precisa receber permissões. Você tem as seguintes opções:

- Microsoft Defender XDR RBAC (controle de acesso baseado em função unificada) (afeta apenas o portal do Defender, não o PowerShell):

- Acesso de leitura para cabeçalhos de mensagens de email e teams: operações de segurança/dados brutos (colaboração de email &)/Email & metadados de colaboração (leitura).

- Visualizar e baixar mensagens de email: operações de segurança/dados brutos (colaboração de email &)/Email & conteúdo de colaboração (leitura).

- Corrigir email mal-intencionado: operações de segurança/Dados de segurança/Email & ações avançadas de colaboração (gerenciar).

- Email & permissões de colaboração no portal do Microsoft Defender:

- Acesso completo: Associação nos grupos de funções gerenciamento de organização ou administrador de segurança . Mais permissões são necessárias para fazer todas as ações disponíveis:

- Visualizar e baixar mensagens: requer a função Preview , que é atribuída apenas aos grupos de funções do Pesquisador de Dados ou do Gerenciador de Descoberta Eletrônica por padrão. Ou você pode criar um novo grupo de funções com a função Preview atribuída e adicionar os usuários ao grupo de função personalizado.

- Mover mensagens e excluir mensagens de caixas de correio: requer a função Pesquisa e Limpar, que é atribuída apenas aos grupos de funções Do Pesquisador de Dados ou gerenciamento de organizações por padrão. Ou, você pode criar um novo grupo de funções com a função Pesquisa e Limpar atribuída e adicionar os usuários ao grupo de funções personalizadas.

- Acesso somente leitura: associação ao grupo de funções Leitor de Segurança .

- Acesso completo: Associação nos grupos de funções gerenciamento de organização ou administrador de segurança . Mais permissões são necessárias para fazer todas as ações disponíveis:

- Microsoft Entra permissões: a associação a essas funções fornece aos usuários as permissões e permissões necessárias para outros recursos no Microsoft 365:

- Acesso completo: Associação nas funções administrador global ou administrador de segurança .

- Pesquisa para regras de fluxo de email do Exchange (regras de transporte) pelo nome em Explorer de Ameaças: Associação nas funções Administrador de Segurança ou Leitor de Segurança.

- Acesso somente leitura: Associação nas funções Leitor Global ou Leitor de Segurança .

Dica

As entradas de log de auditoria são geradas quando os administradores visualizam ou baixam mensagens de email. Você pode pesquisar o log de auditoria de administrador pelo usuário para a atividade do AdminMailAccess . Para obter instruções, consulte Audit New Pesquisa.

Para usar detecções de Explorer de ameaças ou em tempo real, você precisa receber uma licença para Defender para Office 365 (incluído em sua assinatura ou uma licença de complemento).

Detecções de Explorer de ameaças ou em tempo real contêm dados para usuários com licenças Defender para Office 365 atribuídas a eles.

Elementos de detecções de Explorer de ameaças e em tempo real

As detecções de Explorer e em tempo real contêm os seguintes elementos:

Exibições: guias na parte superior da página que organizam detecções por ameaça. A exibição afeta o restante dos dados e opções na página.

A tabela a seguir lista as exibições disponíveis em detecções de Explorer de ameaças e em tempo real:

Exibir Ameaça

ExploradorTempo real

DetecçõesDescrição Todos os emails ✔ Exibição padrão para Explorer de ameaças. Informações sobre todas as mensagens de email enviadas por usuários externos para sua organização ou email enviado entre usuários internos em sua organização. Malware ✔ ✔ Exibição padrão para detecções em tempo real. Informações sobre mensagens de email que contêm malware. Golpe ✔ ✔ Informações sobre mensagens de email que contêm ameaças de phishing. Campanhas ✔ Informações sobre emails mal-intencionados que Defender para Office 365 Plano 2 identificaram como parte de uma campanha coordenada de phishing ou malware. Malware de conteúdo ✔ ✔ Informações sobre arquivos mal-intencionados detectados pelos seguintes recursos: Cliques na URL ✔ Informações sobre cliques do usuário em URLs em mensagens de email, mensagens do Teams, arquivos do SharePoint e arquivos do OneDrive. Essas exibições são descritas em detalhes neste artigo, incluindo as diferenças entre detecções de Explorer de ameaças e em tempo real.

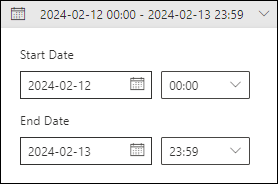

Filtros de data/hora: por padrão, o modo de exibição é filtrado por ontem e hoje. Para alterar o filtro de data, selecione o intervalo de datas e selecione Valores de data e data de término de início até 30 dias atrás.

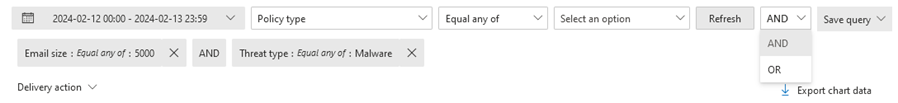

Filtros de propriedade (consultas): Filtre os resultados no modo de exibição pelas propriedades de mensagem, arquivo ou ameaça disponíveis. As propriedades filtradas disponíveis dependem da exibição. Algumas propriedades estão disponíveis em muitas exibições, enquanto outras propriedades são limitadas a uma exibição específica.

Os filtros de propriedade disponíveis para cada exibição são listados neste artigo, incluindo as diferenças entre detecções de Explorer de ameaças e em tempo real.

Para obter instruções para criar filtros de propriedade, consulte Filtros de propriedade em detecções de Explorer de ameaças e em tempo real

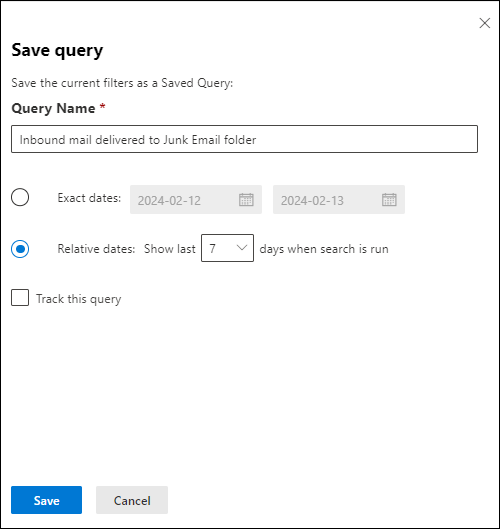

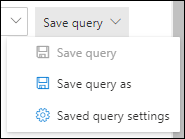

O Explorer de ameaças permite que você salve consultas para uso posterior, conforme descrito na seção Consultas salvas no Explorer de Ameaças.

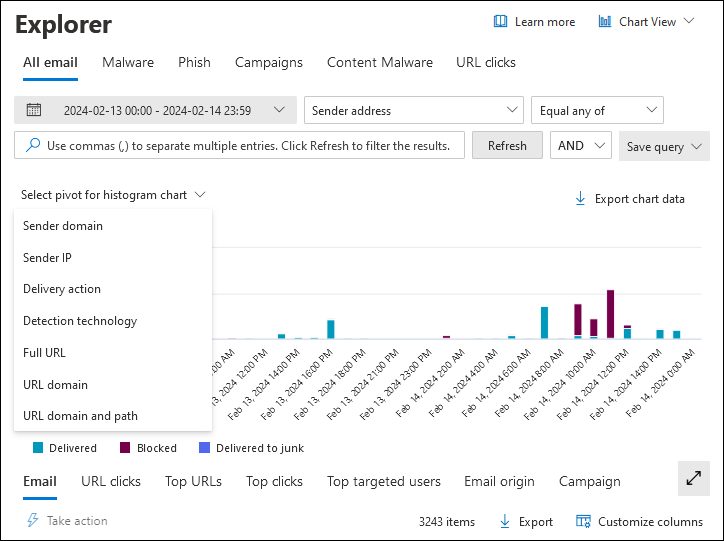

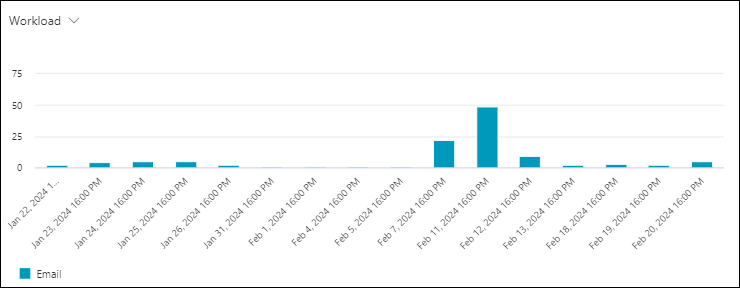

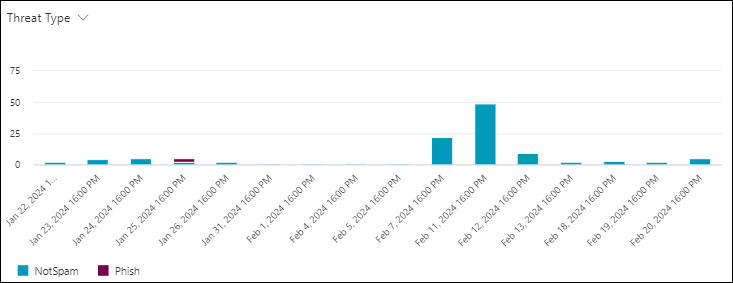

Gráficos: cada exibição contém uma representação visual, agregada dos dados filtrados ou não filtrados. Você pode usar os pivôs disponíveis para organizar o gráfico de diferentes maneiras.

Geralmente, você pode usar

dados de gráfico de exportação para exportar dados de gráfico filtrados ou não filtrados para um arquivo CSV.

dados de gráfico de exportação para exportar dados de gráfico filtrados ou não filtrados para um arquivo CSV.Os gráficos e os pivôs disponíveis são descritos em detalhes neste artigo, incluindo as diferenças entre detecções de ameaças Explorer e em tempo real.

Dica

Para remover o gráfico da página (que maximiza o tamanho da área de detalhes), use um dos seguintes métodos:

- Selecione

Exibição deLista de Exibição>

Exibição deLista de Exibição> de Gráfico na parte superior da página.

de Gráfico na parte superior da página. - Selecione

Mostrar exibição de lista entre o gráfico e a área de detalhes.

Mostrar exibição de lista entre o gráfico e a área de detalhes.

- Selecione

Área de detalhes: a área de detalhes de uma exibição normalmente mostra uma tabela que contém os dados filtrados ou não filtrados. Você pode usar as exibições disponíveis (guias) para organizar os dados na área de detalhes de diferentes maneiras. Por exemplo, uma exibição pode conter gráficos, mapas ou tabelas diferentes.

Se a área de detalhes contiver uma tabela, muitas vezes você poderá usar

Exportar para exportar seletivamente até 200.000 resultados filtrados ou não filtrados para um arquivo CSV.

Exportar para exportar seletivamente até 200.000 resultados filtrados ou não filtrados para um arquivo CSV.Dica

No flyout Exportar , você pode selecionar algumas ou todas as propriedades disponíveis para exportar. As seleções são salvas por usuário. As seleções no modo de navegação Incognito ou InPrivate são salvas até que você feche o navegador da Web.

Todas as exibições de email no Explorer de Ameaças

O modo de exibição Todos os emails no Explorer de Ameaças mostra informações sobre todas as mensagens de email enviadas por usuários externos para sua organização e emails enviados entre usuários internos em sua organização. O modo de exibição mostra emails mal-intencionados e não mal-intencionados. Por exemplo:

- Email phishing ou malware identificados.

- Email identificado como spam ou em massa.

- Email identificado sem ameaças.

Essa exibição é o padrão no Explorer de Ameaças. Para abrir a exibição Todos os emails na página Explorer no portal do Defender em https://security.microsoft.com, acesse Email & colaboração>Explorer Todas>as guias de email. Ou vá diretamente para a página Explorer usando https://security.microsoft.com/threatexplorerv3e verifique se a guia Todos os emails está selecionada.

Propriedades filtreáveis no modo de exibição All email no Threat Explorer

Por padrão, nenhum filtro de propriedade é aplicado aos dados. As etapas para criar filtros (consultas) são descritas na seção Filtros no Explorer de Ameaças e detecções em tempo real posteriormente neste artigo.

As propriedades filtradas que estão disponíveis na caixa de ação Entrega no modo de exibição Todos os emails são descritas na tabela a seguir:

| Propriedade | Tipo |

|---|---|

| Básica | |

| Endereço do remetente. | Texto. Separe vários valores por vírgulas. |

| Destinatários | Texto. Separe vários valores por vírgulas. |

| Domínio do remetente | Texto. Separe vários valores por vírgulas. |

| Domínio destinatário | Texto. Separe vários valores por vírgulas. |

| Assunto | Texto. Separe vários valores por vírgulas. |

| Nome da exibição do remetente | Texto. Separe vários valores por vírgulas. |

| Email do remetente do endereço | Texto. Separe vários valores por vírgulas. |

| Email do remetente do domínio | Texto. Separe vários valores por vírgulas. |

| Caminho de retorno | Texto. Separe vários valores por vírgulas. |

| Retornar domínio de caminho | Texto. Separe vários valores por vírgulas. |

| Família malware | Texto. Separe vários valores por vírgulas. |

| Marcações | Texto. Separe vários valores por vírgulas. Para obter mais informações sobre marcas de usuário, consulte Marcas de usuário. |

| Domínio representado | Texto. Separe vários valores por vírgulas. |

| Usuário representado | Texto. Separe vários valores por vírgulas. |

| Regra de transporte do Exchange | Texto. Separe vários valores por vírgulas. |

| Regra de prevenção contra perda de dados | Texto. Separe vários valores por vírgulas. |

| Contexto | Selecione um ou mais valores:

|

| Conector | Texto. Separe vários valores por vírgulas. |

| Ação de entrega | Selecione um ou mais valores:

|

| Ação adicional | Selecione um ou mais valores:

|

| Directionality | Selecione um ou mais valores:

|

| Tecnologia de detecção | Selecione um ou mais valores:

|

| Local de entrega original | Selecione um ou mais valores:

|

| Local de entrega mais recente¹ | Mesmos valores que o local de entrega original |

| Nível de confiança de phish | Selecione um ou mais valores:

|

| Substituição primária | Selecione um ou mais valores:

|

| Fonte de substituição primária | As mensagens podem ter várias substituições de permissão ou de bloqueio, conforme identificado na origem de substituição. A substituição que finalmente permitiu ou bloqueou a mensagem é identificada na origem de substituição primária. Selecione um ou mais valores:

|

| Fonte de substituição | Mesmos valores que a origem de substituição primária |

| Tipo de política | Selecione um ou mais valores:

|

| Ação de política | Selecione um ou mais valores:

|

| Tipo de ameaça | Selecione um ou mais valores:

|

| Mensagem encaminhada | Selecione um ou mais valores:

|

| Lista de distribuição | Texto. Separe vários valores por vírgulas. |

| Email tamanho | Inteiro. Separe vários valores por vírgulas. |

| Avançado | |

| ID da Mensagem da Internet | Texto. Separe vários valores por vírgulas. Disponível no campo cabeçalho ID de mensagem no cabeçalho da mensagem. Um valor de exemplo é <08f1e0f6806a47b4ac103961109ae6ef@server.domain> (observe os colchetes de ângulo). |

| ID da mensagem de rede | Texto. Separe vários valores por vírgulas. Um valor GUID disponível no campo de cabeçalho X-MS-Exchange-Organization-Network-Message-Id no cabeçalho da mensagem. |

| IP do remetente | Texto. Separe vários valores por vírgulas. |

| Anexo SHA256 | Texto. Separe vários valores por vírgulas. |

| Cluster ID | Texto. Separe vários valores por vírgulas. |

| ID do alerta | Texto. Separe vários valores por vírgulas. |

| ID da Política de Alerta | Texto. Separe vários valores por vírgulas. |

| ID da campanha | Texto. Separe vários valores por vírgulas. |

| Sinal de URL ZAP | Texto. Separe vários valores por vírgulas. |

| URLs | |

| Contagem de URL | Inteiro. Separe vários valores por vírgulas. |

| Domínio de URL² | Texto. Separe vários valores por vírgulas. |

| Domínio de URL e path² | Texto. Separe vários valores por vírgulas. |

| URL² | Texto. Separe vários valores por vírgulas. |

| Caminho da URL² | Texto. Separe vários valores por vírgulas. |

| Fonte de URL | Selecione um ou mais valores:

|

| Clique em veredicto | Selecione um ou mais valores:

|

| Ameaça de URL | Selecione um ou mais valores:

|

| Arquivo | |

| Contagem de anexos | Inteiro. Separe vários valores por vírgulas. |

| Nome do arquivo anexo | Texto. Separe vários valores por vírgulas. |

| Tipo de arquivo | Texto. Separe vários valores por vírgulas. |

| Extensão de Arquivo | Texto. Separe vários valores por vírgulas. |

| Tamanho do Arquivo | Inteiro. Separe vários valores por vírgulas. |

| Autenticação | |

| SPF | Selecione um ou mais valores:

|

| DKIM | Selecione um ou mais valores:

|

| DMARCDMARC | Selecione um ou mais valores:

|

| Composto | Selecione um ou mais valores:

|

Dica

¹ O local de entrega mais recente não inclui ações do usuário final em mensagens. Por exemplo, se o usuário excluiu a mensagem ou moveu a mensagem para um arquivo ou arquivo PST.

Há cenários em que o local/ de entrega originalLocal de entrega mais recente e/ou ação de entrega têm o valor Desconhecido. Por exemplo:

- A mensagem foi entregue (a ação Entrega é Entregue), mas uma regra da Caixa de Entrada moveu a mensagem para uma pasta padrão diferente da pasta Caixa de Entrada ou Lixo Email (por exemplo, a pasta Rascunho ou Arquivo).

- O ZAP tentou mover a mensagem após a entrega, mas a mensagem não foi encontrada (por exemplo, o usuário moveu ou excluiu a mensagem).

² Por padrão, uma pesquisa de URL é mapeada para http, a menos que outro valor seja especificado explicitamente. Por exemplo:

- Pesquisar com e sem o

http://prefixo na URL, domínio da URL e domínio e caminho da URL deve mostrar os mesmos resultados. - Pesquisa para o

https://prefixo na URL. Quando nenhum valor é especificado, ohttp://prefixo é assumido. /no início e no final do caminho da URL, domínio da URL, domínio de URL e campos de caminho são ignorados./no final do campo de URL é ignorado.

Pivôs do gráfico no modo de exibição Todos os emails no Threat Explorer

O gráfico tem uma exibição padrão, mas você pode selecionar um valor em Selecionar um gráfico de histograma para alterar a forma como os dados do gráfico filtrados ou não filtrados são organizados e exibidos.

Os pivôs de gráfico disponíveis são descritos nas subseções a seguir.

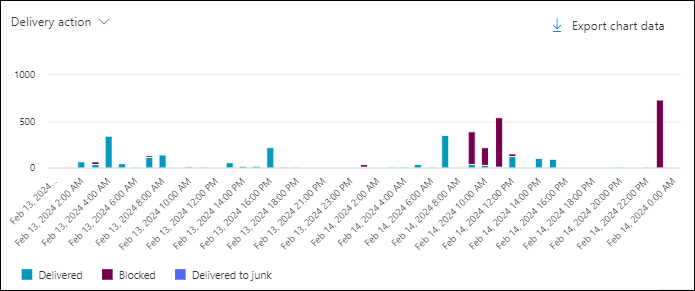

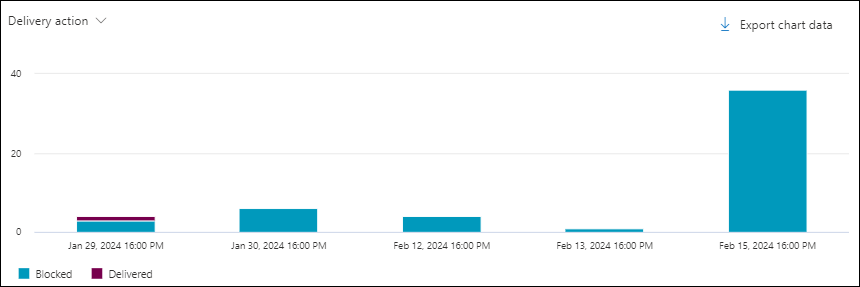

Dinâmica do gráfico de ações de entrega na exibição Todos os emails no Threat Explorer

Embora esse pivô não pareça selecionado por padrão, a ação Delivery é o pivô padrão do gráfico na exibição Todos os emails .

O pivô de ação Entrega organiza o gráfico pelas ações executadas nas mensagens para o intervalo de data/hora especificado e os filtros de propriedade.

Passar o mouse sobre um ponto de dados no gráfico mostra a contagem de cada ação de entrega.

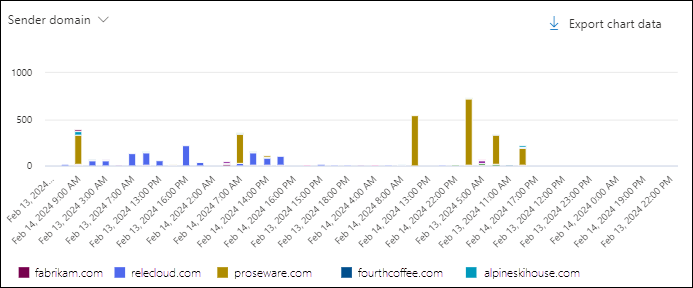

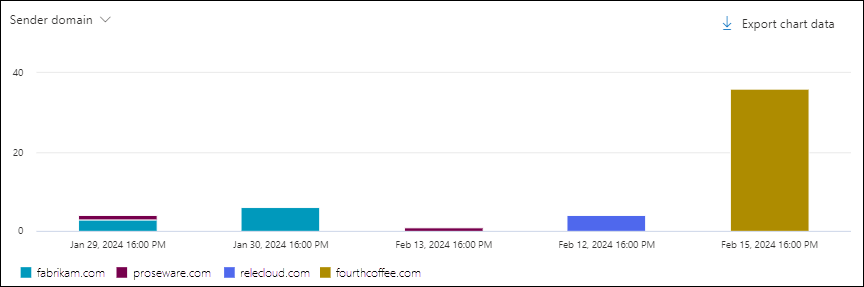

Pivô do gráfico de domínio do remetente na exibição Todos os emails no Threat Explorer

O pivô de domínio remetente organiza o gráfico pelos domínios em mensagens para o intervalo de data/hora especificado e os filtros de propriedade.

Passar o mouse sobre um ponto de dados no gráfico mostra a contagem para cada domínio do remetente.

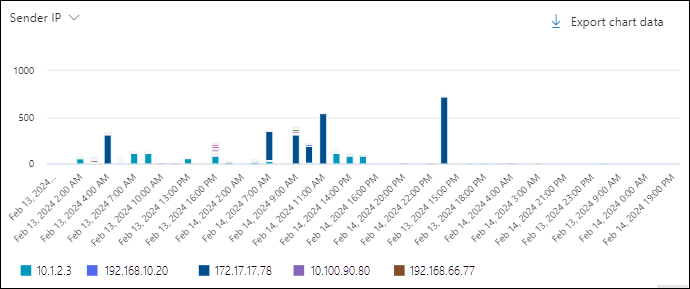

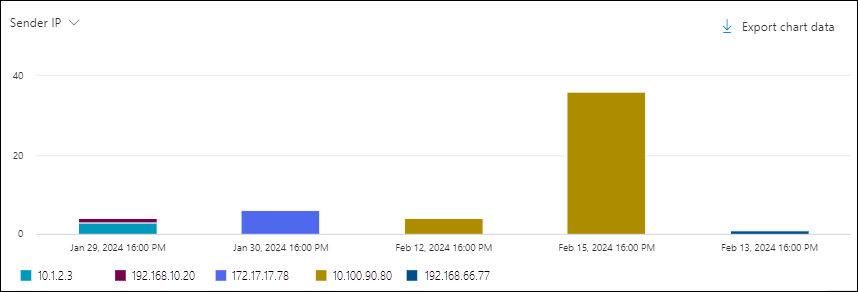

Pivô do gráfico IP do remetente na exibição Todos os emails no Threat Explorer

O pivô IP do Remetente organiza o gráfico pelos endereços IP de origem das mensagens para o intervalo de data/hora especificado e os filtros de propriedade.

Passar o mouse sobre um ponto de dados no gráfico mostra a contagem de cada endereço IP do remetente.

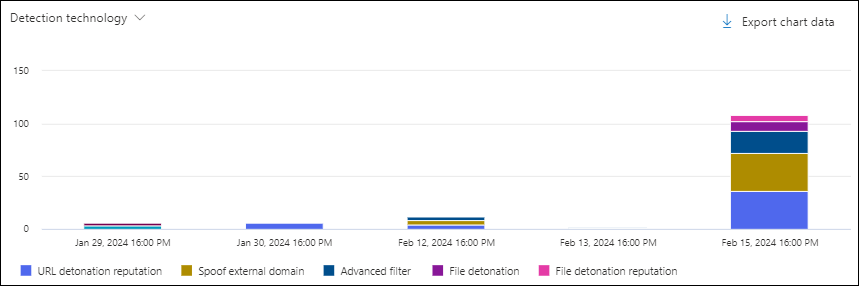

Dinâmica do gráfico de tecnologia de detecção na exibição Todos os emails no Threat Explorer

O pivô de tecnologia de detecção organiza o gráfico pelo recurso que identificou mensagens para o intervalo de data/hora especificado e filtros de propriedade.

Passar o mouse sobre um ponto de dados no gráfico mostra a contagem para cada tecnologia de detecção.

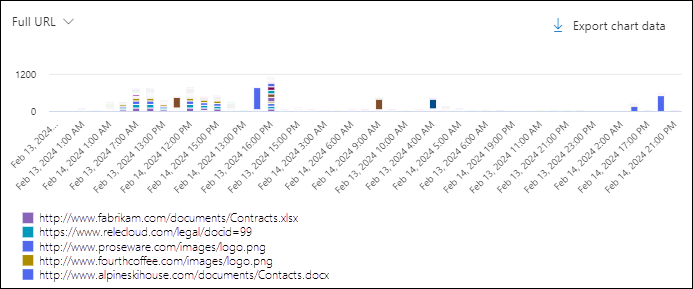

Gráfico de URL completo no modo de exibição Todos os emails no Threat Explorer

O pivô de URL completa organiza o gráfico pelas URLs completas em mensagens para o intervalo de data/hora especificado e os filtros de propriedade.

Passar o mouse sobre um ponto de dados no gráfico mostra a contagem de cada URL completa.

Pivô do gráfico de domínio de URL na exibição Todos os emails no Threat Explorer

O pivô de domínio de URL organiza o gráfico pelos domínios em URLs em mensagens para o intervalo de data/hora especificado e filtros de propriedade.

Passar o mouse sobre um ponto de dados no gráfico mostra a contagem de cada domínio de URL.

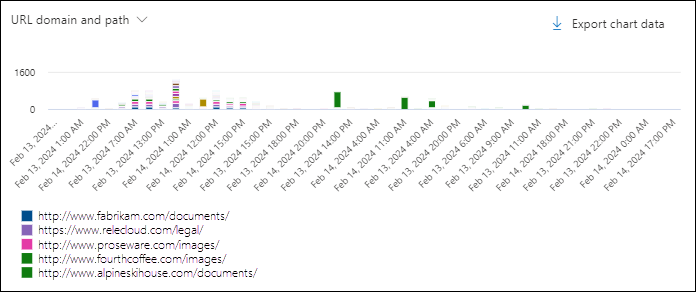

Domínio de URL e pivô do gráfico de caminhos na exibição Todos os emails no Threat Explorer

O domínio de URL e o pivô de caminho organiza o gráfico pelos domínios e caminhos nas URLs nas mensagens para o intervalo de data/hora especificado e os filtros de propriedade.

Passar o mouse sobre um ponto de dados no gráfico mostra a contagem de cada domínio e caminho de URL.

Exibições para a área de detalhes da exibição Todos os emails no Threat Explorer

As exibições (guias) disponíveis na área de detalhes do modo de exibição Todos os emails são descritas nas subseções a seguir.

Email exibição para a área de detalhes do modo de exibição Todos os emails no Explorer de Ameaças

Email é a exibição padrão da área de detalhes na exibição Todos os emails.

A exibição Email mostra uma tabela de detalhes. Você pode classificar as entradas clicando em um cabeçalho de coluna disponível. Selecione ![]() Personalizar colunas para alterar as colunas mostradas. Os valores padrão são marcados com um asterisco (*):

Personalizar colunas para alterar as colunas mostradas. Os valores padrão são marcados com um asterisco (*):

- Data*

- Assunto*

- Destinatário*

- Domínio destinatário

- Tags*

- Endereço do remetente*

- Nome da exibição do remetente

- Domínio remetente*

- IP do remetente

- Email do remetente do endereço

- Email do remetente do domínio

- Ações adicionais*

- Ação de entrega

- Local de entrega mais recente*

- Local de entrega original*

- Fonte de substituições do sistema

- Substituições do sistema

- ID do alerta

- ID de mensagem da Internet

- ID da mensagem de rede

- Linguagem de email

- Regra de transporte do Exchange

- Connector

- Context

- Regra de prevenção contra perda de dados

- Tipo de ameaça*

- Tecnologia de detecção

- Contagem de anexos

- Contagem de URL

- Email tamanho

Dica

Para ver todas as colunas, é provável que você precise fazer uma ou mais das seguintes etapas:

- Role horizontalmente no navegador da Web.

- Reduza a largura das colunas apropriadas.

- Remova colunas do modo de exibição.

- Faça zoom no navegador da Web.

As configurações de coluna personalizadas são salvas por usuário. As configurações de coluna personalizadas no modo de navegação Incognito ou InPrivate são salvas até fechar o navegador da Web.

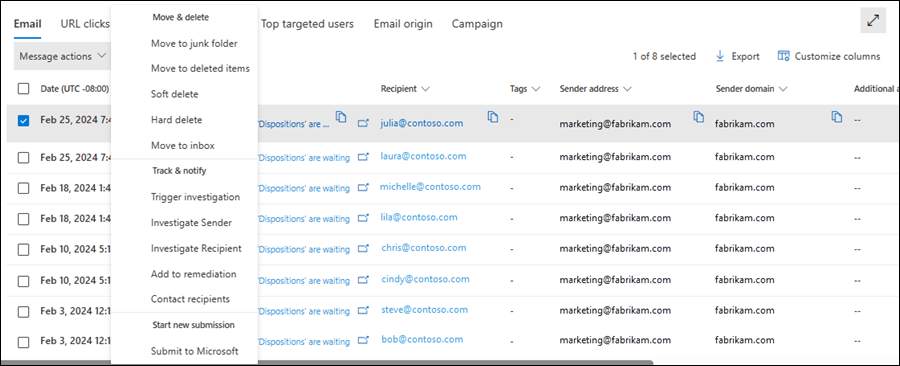

Quando você seleciona uma ou mais entradas da lista selecionando a caixa marcar ao lado da primeira coluna, as ações de mensagem estão disponíveis. Para obter informações, consulte Caça a ameaças: Email correção.

No valor Assunto da entrada, a ação ![]() Abrir em nova janela está disponível. Essa ação abre a mensagem na página Email entidade.

Abrir em nova janela está disponível. Essa ação abre a mensagem na página Email entidade.

Quando você clica nos valores Assunto ou Destinatário em uma entrada, os detalhes são abertos. Esses flyouts são descritos nas subseções a seguir.

Email detalhes da exibição Email da área de detalhes no modo de exibição Todos os emails

Quando você seleciona o valor assunto de uma entrada na tabela, um flyout de detalhes de email é aberto. Esse flyout de detalhes é conhecido como o painel de resumo Email e contém informações de resumo padronizadas que também estão disponíveis na página Email entidade para a mensagem.

Para obter detalhes sobre as informações no painel de resumo Email, confira O painel de resumo Email no Defender.

As seguintes ações estão disponíveis na parte superior do painel de resumo Email para detecções de Explorer de ameaças e em tempo real:

Abrir entidade de email

Abrir entidade de email Exibir cabeçalho

Exibir cabeçalho Tome medidas: para obter informações, consulte Correção usando a ação Tomar.

Tome medidas: para obter informações, consulte Correção usando a ação Tomar. Mais opções:

Mais opções: Email versão prévia¹ ²

Email versão prévia¹ ² Baixar email¹ ² ³

Baixar email¹ ² ³ Exibir em Explorer

Exibir em Explorer Vá caçar⁴

Vá caçar⁴

¹ As ações de versão prévia e download do Email exigem a função Visualização em Email & permissões de colaboração. Por padrão, essa função é atribuída aos grupos de funções Pesquisador de Dados e gerenciador de descoberta eletrônica. Por padrão, os membros dos grupos de funções gerenciamento de organização ou administradores de segurança não podem fazer essas ações. Para permitir essas ações para os membros desses grupos, você tem as seguintes opções:

- Adicione os usuários aos grupos de funções do Pesquisador de Dados ou do Gerenciador de Descoberta Eletrônica.

- Create um novo grupo de funções com a função Pesquisa e Purgação atribuída e adicione os usuários ao grupo de função personalizado.

² Você pode visualizar ou baixar mensagens de email disponíveis nas caixas de correio do Microsoft 365. Exemplos de quando as mensagens não estão mais disponíveis nas caixas de correio incluem:

- A mensagem foi descartada antes da entrega ou da entrega falhar.

- A mensagem foi excluída suavemente (excluída da pasta itens excluídos, que move a mensagem para a pasta Itens Recuperáveis\Exclusões).

- ZAP moveu a mensagem para quarentena.

³ O email de download não está disponível para mensagens que foram colocadas em quarentena. Em vez disso, baixe uma cópia protegida por senha da mensagem da quarentena.

⁴ A caça ao go só está disponível no Explorer de Ameaças. Ele não está disponível em detecções em tempo real.

Detalhes do destinatário da exibição Email da área de detalhes na exibição Todos os emails

Quando você seleciona uma entrada clicando no valor destinatário , um flyout de detalhes é aberto com as seguintes informações:

Dica

Para ver detalhes sobre outros destinatários sem sair do flyout de detalhes, use  Item Anterior e Próximo item na parte superior do flyout.

Item Anterior e Próximo item na parte superior do flyout.

Seção Resumo :

- Função: se o destinatário tem funções de administrador atribuídas.

- Políticas:

- Se o usuário tem permissão para ver informações de arquivo.

- Se o usuário tem permissão para ver informações de retenção.

- Se o usuário está coberto pela DLP (prevenção contra perda de dados).

- Se o usuário está coberto pelo gerenciamento móvel em https://portal.office.com/EAdmin/Device/IntuneInventory.aspx.

seção Email: uma tabela mostrando as seguintes informações relacionadas para mensagens enviadas ao destinatário:

- Date

- Assunto

- Recipiente

Selecione Exibir todos os emails para abrir o Explorer de Ameaças em uma nova guia filtrada pelo destinatário.

Seção alertas recentes : uma tabela mostrando as seguintes informações relacionadas para alertas recentes relacionados:

- Gravidade

- Política de alerta

- Categoria

- Atividades

Se houver mais de três alertas recentes, selecione Exibir todos os alertas recentes para ver todos eles.

Seção atividade recente : mostra os resultados resumidos de uma pesquisa de log de auditoria para o destinatário:

- Date

- Endereço IP

- Atividades

- Item

Se o destinatário tiver mais de três entradas de log de auditoria, selecione Exibir todas as atividades recentes para ver todas elas.

Dica

Os membros do grupo de funções administradores de segurança em Email & permissões de colaboração não podem expandir a seção Atividade recente. Você precisa ser membro de um grupo de funções em Exchange Online permissões que tenha as funções Audit Logs, Proteção de Informações Analyst ou Proteção de Informações Investigator atribuídas. Por padrão, essas funções são atribuídas aos grupos gerenciamento de registros, gerenciamento de conformidade, Proteção de Informações, analistas de Proteção de Informações, investigadores de Proteção de Informações e gerenciamento de organizações. Você pode adicionar os membros dos Administradores de Segurança a esses grupos de funções ou criar um novo grupo de funções com a função Logs de Auditoria atribuída.

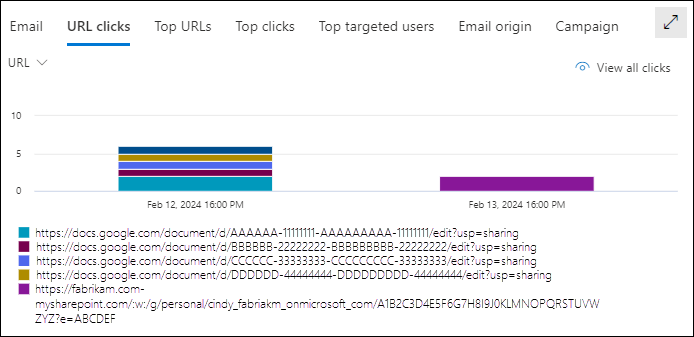

A URL clica na exibição da área de detalhes da exibição Todos os emails no Explorer de Ameaças

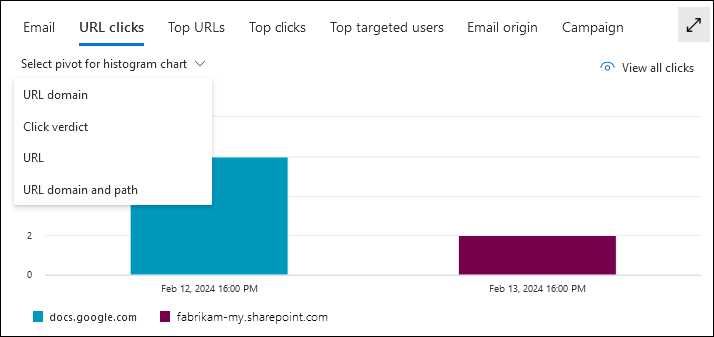

A exibição de cliques de URL mostra um gráfico que pode ser organizado usando pivôs. O gráfico tem uma exibição padrão, mas você pode selecionar um valor em Selecionar um gráfico de histograma para alterar a forma como os dados do gráfico filtrados ou não filtrados são organizados e exibidos.

Os pivôs do gráfico são descritos nas subseções a seguir.

Dica

Em Ameaça Explorer, cada pivô no modo de exibição de cliques de URL tem uma ![]() ação Exibir todos os cliques que abre a exibição de cliques de URL em uma nova guia.

ação Exibir todos os cliques que abre a exibição de cliques de URL em uma nova guia.

Pivô de domínio de URL para a exibição de cliques de URL para a área de detalhes da exibição Todos os emails no Threat Explorer

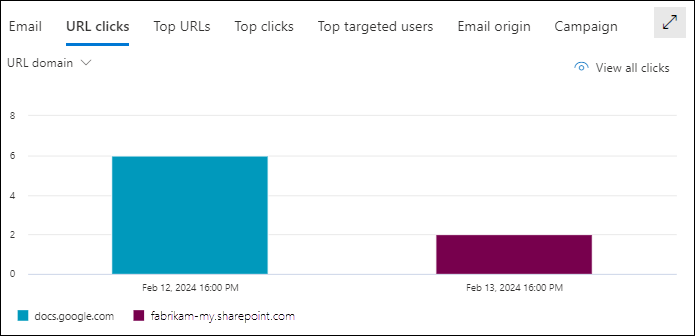

Embora esse pivô do gráfico não pareça estar selecionado, o domínio da URL é o pivô padrão do gráfico na exibição de cliques de URL .

O pivô de domínio de URL mostra os diferentes domínios em URLs em mensagens de email para o intervalo de data/hora especificado e os filtros de propriedade.

Passar o mouse sobre um ponto de dados no gráfico mostra a contagem de cada domínio de URL.

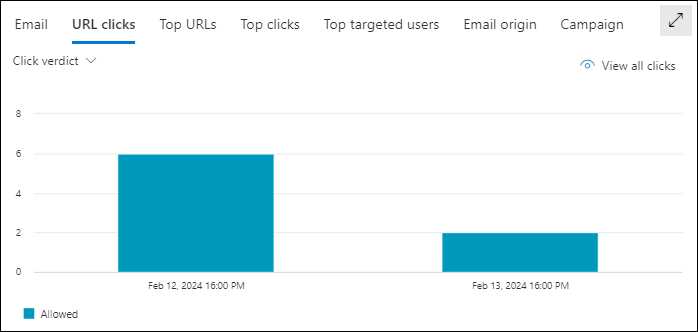

Clique em dinâmica de veredicto para a exibição de cliques de URL para a área de detalhes da exibição Todos os emails no Threat Explorer

O pivô do veredicto clique mostra os diferentes veredictos para URLs clicadas em mensagens de email para o intervalo de data/hora especificado e filtros de propriedade.

Passar o mouse sobre um ponto de dados no gráfico mostra a contagem para cada veredicto de clique.

Pivô de URL para a exibição de cliques de URL para a área de detalhes da exibição Todos os emails no Threat Explorer

O pivô da URL mostra as diferentes URLs que foram clicadas em mensagens de email para o intervalo de data/hora especificado e os filtros de propriedade.

Passar o mouse sobre um ponto de dados no gráfico mostra a contagem de cada URL.

Domínio de URL e pivô de caminho para a exibição de cliques de URL para a área de detalhes da exibição Todos os emails no Threat Explorer

O domínio de URL e o pivô de caminho mostram os diferentes domínios e caminhos de arquivo de URLs que foram clicados em mensagens de email para o intervalo de data/hora especificado e filtros de propriedade.

Passar o mouse sobre um ponto de dados no gráfico mostra a contagem para cada domínio de URL e caminho de arquivo.

Exibição de URLs superior para a área de detalhes do modo de exibição Todos os emails no Explorer de Ameaças

A exibição urls superior mostra uma tabela de detalhes. Você pode classificar as entradas clicando em um cabeçalho de coluna disponível:

- URL

- Mensagens bloqueadas

- Mensagens descartadas

- Mensagens entregues

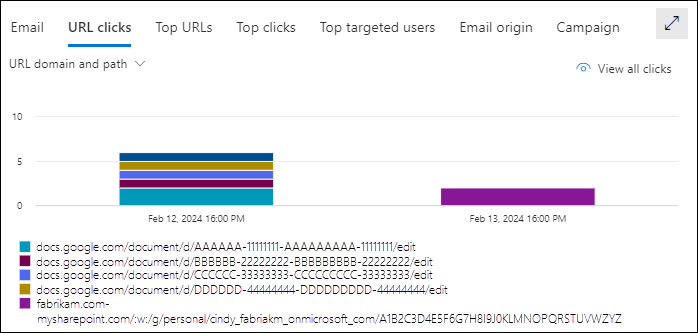

Principais detalhes de URLs para a exibição Todos os emails

Ao selecionar uma entrada clicando em qualquer lugar da linha que não seja a caixa marcar ao lado da primeira coluna, um flyout de detalhes será aberto com as seguintes informações:

Dica

Para ver detalhes sobre outras URLs sem sair do flyout de detalhes, use  Item Anterior e Próximo item na parte superior do flyout.

Item Anterior e Próximo item na parte superior do flyout.

- As seguintes ações estão disponíveis na parte superior do flyout:

Página Abrir URL

Página Abrir URL Enviar para análise:

Enviar para análise: Relatório limpo

Relatório limpo Relatar phishing

Relatar phishing Relatar malware

Relatar malware

Gerenciar indicador:

Gerenciar indicador: Adicionar indicador

Adicionar indicador Gerenciar na lista de blocos de locatários

Gerenciar na lista de blocos de locatários

A seleção de qualquer uma dessas opções leva você à página Envios no portal do Defender.

Mais:

Mais: Exibir em Explorer

Exibir em Explorer Ir caçar

Ir caçar

- Original URL

- Seção detecção :

- Veredicto de inteligência contra ameaças

- x alertas ativos y incidentes: um grafo de barra horizontal que mostra o número de alertas altos, médios, baixos e de informações relacionados a esse link.

- Um link para Exibir todos os incidentes & alertas na página URL.

- Seção Detalhes do domínio :

- Nome de domínio e um link para Exibir página de domínio.

- Registante

- Registrado em

- Atualizado em

- Expira em

- Seção informações de contato do registrador:

- Registrador

- País/região

- Endereço para correspondência

- Telefone

- Mais informações: um link para Abrir no Whois.

- Seção Prevalência de URL (últimos 30 dias): contém o número de Dispositivos, Email e Cliques. Selecione cada valor para exibir a lista completa.

- Dispositivos: mostra os dispositivos afetados:

Data (Primeiro/Último)

Dispositivos

Se mais de dois dispositivos estiverem envolvidos, selecione Exibir todos os dispositivos para ver todos eles.

Exibição de cliques principais para a área de detalhes do modo de exibição Todos os emails no Threat Explorer

A exibição de cliques superior mostra uma tabela de detalhes. Você pode classificar as entradas clicando em um cabeçalho de coluna disponível:

- URL

- Bloqueado

- Permitido

- Bloco substituído

- Veredicto pendente

- Veredicto pendente ignorado

- Nenhum

- Página de erro

- Falha

Dica

Todas as colunas disponíveis estão selecionadas. Se você selecionar ![]() Personalizar colunas, não poderá desmarcar nenhuma coluna.

Personalizar colunas, não poderá desmarcar nenhuma coluna.

Para ver todas as colunas, é provável que você precise fazer uma ou mais das seguintes etapas:

- Role horizontalmente no navegador da Web.

- Reduza a largura das colunas apropriadas.

- Faça zoom no navegador da Web.

Ao selecionar uma entrada clicando em qualquer lugar da linha que não seja a caixa marcar ao lado da primeira coluna, um flyout de detalhes será aberto. As informações no flyout são as mesmas descritas nos detalhes das URLs superiores para o modo de exibição Todos os emails.

Exibição de usuários de destino superior para a área de detalhes do modo de exibição Todos os emails no Threat Explorer

A exibição de usuários de destino superior organiza os dados em uma tabela dos cinco principais destinatários que foram alvo da maioria das ameaças. A tabela contém as seguintes informações:

Principais usuários direcionados: o endereço de email do destinatário. Se você selecionar um endereço de destinatário, um flyout de detalhes será aberto. As informações no flyout são as mesmas descritas nos detalhes do destinatário da exibição Email da área de detalhes no modo de exibição Todos os emails.

O número de tentativas: se você selecionar o número de tentativas, o Explorer de Ameaça será aberto em uma nova guia filtrada pelo destinatário.

Dica

Use ![]() Exportar para exportar a lista de até 3.000 usuários e as tentativas correspondentes.

Exportar para exportar a lista de até 3.000 usuários e as tentativas correspondentes.

Email exibição de origem para a área de detalhes do modo de exibição Todos os emails no Explorer de Ameaças

A exibição de origem Email mostra fontes de mensagem em um mapa do mundo.

Exibição de campanha para a área de detalhes do modo de exibição Todos os emails no Threat Explorer

A exibição campanha mostra uma tabela de detalhes. Você pode classificar as entradas clicando em um cabeçalho de coluna disponível.

As informações na tabela são as mesmas descritas na tabela de detalhes na página Campanhas.

Ao selecionar uma entrada clicando em qualquer lugar da linha que não seja a caixa marcar ao lado do Nome, um flyout de detalhes será aberto. As informações no flyout são as mesmas descritas nos detalhes da campanha.

Exibição de malware em detecções de Explorer de ameaças e em tempo real

A exibição de malware em detecções de Explorer de ameaças e em tempo real mostra informações sobre mensagens de email encontradas para conter malware. Essa exibição é o padrão em detecções em tempo real.

Para abrir a exibição do Malware , siga uma das seguintes etapas:

- Explorer de ameaças: na página Explorer no portal do Defender em https://security.microsoft.com, acesse Email & guia colaboração>Explorer>Malware. Ou vá diretamente para a página Explorer usando https://security.microsoft.com/threatexplorerv3e selecione a guia Malware.

- Detecções em tempo real: na página detecções em tempo real no portal do Defender em https://security.microsoft.com, acesse Email & guia colaboração>Explorer>Malware. Ou vá diretamente para a página detecções em tempo real usando https://security.microsoft.com/realtimereportsv3e verifique se a guia Malware está selecionada.

Propriedades filtradas na exibição malware em detecções de Explorer de ameaças e em tempo real

Por padrão, nenhum filtro de propriedade é aplicado aos dados. As etapas para criar filtros (consultas) são descritas na seção Filtros no Explorer de Ameaças e detecções em tempo real posteriormente neste artigo.

As propriedades filtradas que estão disponíveis na caixa de endereços Do Remetente no modo de exibição Malware são descritas na tabela a seguir:

| Propriedade | Tipo | Ameaça Explorador |

Tempo real Detecções |

|---|---|---|---|

| Básica | |||

| Endereço do remetente. | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Destinatários | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Domínio do remetente | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Domínio destinatário | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Assunto | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Nome da exibição do remetente | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Email do remetente do endereço | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Email do remetente do domínio | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Caminho de retorno | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Retornar domínio de caminho | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Família malware | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Marcações | Texto. Separe vários valores por vírgulas. Para obter mais informações sobre marcas de usuário, consulte Marcas de usuário. |

✔ | |

| Regra de transporte do Exchange | Texto. Separe vários valores por vírgulas. | ✔ | |

| Regra de prevenção contra perda de dados | Texto. Separe vários valores por vírgulas. | ✔ | |

| Contexto | Selecione um ou mais valores:

|

✔ | |

| Conector | Texto. Separe vários valores por vírgulas. | ✔ | |

| Ação de entrega | Selecione um ou mais valores:

|

✔ | ✔ |

| Ação adicional | Selecione um ou mais valores:

|

✔ | ✔ |

| Directionality | Selecione um ou mais valores:

|

✔ | ✔ |

| Tecnologia de detecção | Selecione um ou mais valores:

|

✔ | ✔ |

| Local de entrega original | Selecione um ou mais valores:

|

✔ | ✔ |

| Local de entrega mais recente | Mesmos valores que o local de entrega original | ✔ | ✔ |

| Substituição primária | Selecione um ou mais valores:

|

✔ | ✔ |

| Fonte de substituição primária | As mensagens podem ter várias substituições de permissão ou de bloqueio, conforme identificado na origem de substituição. A substituição que finalmente permitiu ou bloqueou a mensagem é identificada na origem de substituição primária. Selecione um ou mais valores:

|

✔ | ✔ |

| Fonte de substituição | Mesmos valores que a origem de substituição primária | ✔ | ✔ |

| Tipo de política | Selecione um ou mais valores:

|

✔ | ✔ |

| Ação de política | Selecione um ou mais valores:

|

✔ | ✔ |

| Email tamanho | Inteiro. Separe vários valores por vírgulas. | ✔ | ✔ |

| Avançado | |||

| ID da Mensagem da Internet | Texto. Separe vários valores por vírgulas. Disponível no campo cabeçalho ID de mensagem no cabeçalho da mensagem. Um valor de exemplo é <08f1e0f6806a47b4ac103961109ae6ef@server.domain> (observe os colchetes de ângulo). |

✔ | ✔ |

| ID da mensagem de rede | Texto. Separe vários valores por vírgulas. Um valor GUID disponível no campo de cabeçalho X-MS-Exchange-Organization-Network-Message-Id no cabeçalho da mensagem. |

✔ | ✔ |

| IP do remetente | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Anexo SHA256 | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Cluster ID | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| ID do alerta | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| ID da Política de Alerta | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| ID da campanha | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Sinal de URL ZAP | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| URLs | |||

| Contagem de URL | Inteiro. Separe vários valores por vírgulas. | ✔ | ✔ |

| Domínio URL | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Domínio e caminho da URL | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| URL | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Caminho da URL | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Fonte de URL | Selecione um ou mais valores:

|

✔ | ✔ |

| Clique em veredicto | Selecione um ou mais valores:

|

✔ | ✔ |

| Ameaça de URL | Selecione um ou mais valores:

|

✔ | ✔ |

| Arquivo | |||

| Contagem de anexos | Inteiro. Separe vários valores por vírgulas. | ✔ | ✔ |

| Nome do arquivo anexo | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Tipo de arquivo | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Extensão de Arquivo | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Tamanho do Arquivo | Inteiro. Separe vários valores por vírgulas. | ✔ | ✔ |

| Autenticação | |||

| SPF | Selecione um ou mais valores:

|

✔ | ✔ |

| DKIM | Selecione um ou mais valores:

|

✔ | ✔ |

| DMARCDMARC | Selecione um ou mais valores:

|

✔ | ✔ |

| Composto | Selecione um ou mais valores:

|

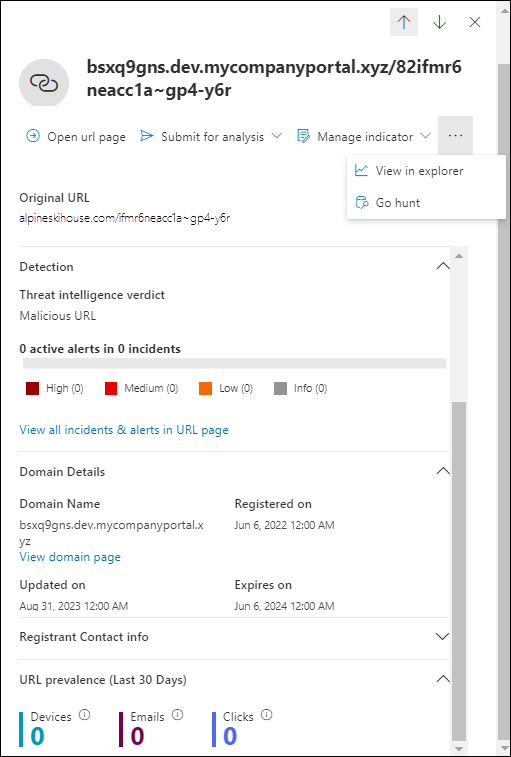

Pivôs do gráfico na exibição malware em Detecções de Explorer de Ameaças e em Tempo Real

O gráfico tem uma exibição padrão, mas você pode selecionar um valor em Selecionar um gráfico de histograma para alterar a forma como os dados do gráfico filtrados ou não filtrados são organizados e exibidos.

Os pivôs do gráfico que estão disponíveis no modo de exibição malware em Detecções de Explorer de ameaças e em tempo real estão listados na tabela a seguir:

| Pivot | Ameaça Explorador |

Tempo real Detecções |

|---|---|---|

| Família malware | ✔ | |

| Domínio do remetente | ✔ | |

| IP do remetente | ✔ | |

| Ação de entrega | ✔ | ✔ |

| Tecnologia de detecção | ✔ | ✔ |

Os pivôs de gráfico disponíveis são descritos nas subseções a seguir.

Gráfico da família de malware dinâmica na exibição malware no Threat Explorer

Embora esse pivô não pareça selecionado por padrão, a família Malware é o pivô de gráfico padrão no modo de exibição Malware no Threat Explorer.

O pivô da família Malware organiza o gráfico pela família de malware detectado em mensagens para o intervalo de data/hora especificado e filtros de propriedade.

Passar o mouse sobre um ponto de dados no gráfico mostra a contagem para cada família de malware.

Pivô do gráfico de domínio do remetente na exibição malware no Threat Explorer

O pivô de domínio remetente organiza o gráfico pelo domínio remetente de mensagens encontradas para conter malware para o intervalo de data/hora especificado e filtros de propriedade.

Passar o mouse sobre um ponto de dados no gráfico mostra a contagem para cada domínio do remetente.

Pivô do gráfico IP do remetente na exibição malware no Threat Explorer

O pivô IP do Remetente organiza o gráfico pelo endereço IP de origem das mensagens encontradas para conter malware para o intervalo de data/hora especificado e filtros de propriedade.

Passar o mouse sobre um ponto de dados no gráfico mostra a contagem de cada endereço IP de origem.

Dinâmica do gráfico de ações de entrega na exibição malware em detecções de Explorer de ameaças e em tempo real

Embora esse pivô não pareça selecionado por padrão, a ação Delivery é o pivô padrão do gráfico na exibição malware em detecções em tempo real.

O pivô de ação entrega organiza o gráfico pelo que aconteceu com as mensagens encontradas para conter malware para o intervalo de data/hora especificado e filtros de propriedade.

Passar o mouse sobre um ponto de dados no gráfico mostra a contagem de cada ação de entrega.

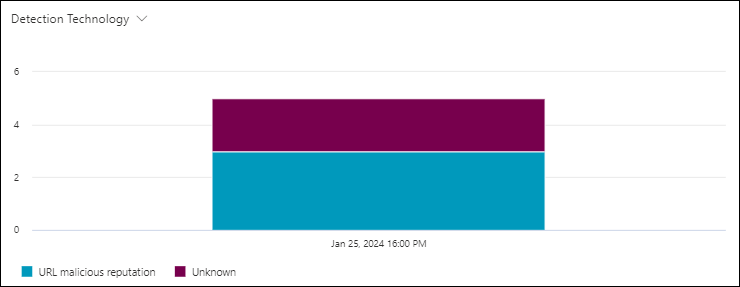

Pivô do gráfico de tecnologia de detecção na exibição malware em detecções de Explorer de ameaças e em tempo real

O pivô de tecnologia de detecção organiza o gráfico pelo recurso que identificou malware em mensagens para o intervalo de data/hora especificado e filtros de propriedade.

Passar o mouse sobre um ponto de dados no gráfico mostra a contagem para cada tecnologia de detecção.

Exibições para a área de detalhes do modo de exibição malware em detecções de Explorer de ameaças e em tempo real

As exibições disponíveis (guias) na área de detalhes do modo de exibição malware estão listadas na tabela a seguir e são descritas nas subseções a seguir.

| Exibir | Ameaça Explorador |

Tempo real Detecções |

|---|---|---|

| ✔ | ✔ | |

| Principais famílias de malware | ✔ | |

| Principais usuários direcionados | ✔ | |

| Email origem | ✔ | |

| Campanha | ✔ |

Email exibição para a área de detalhes do modo de exibição malware em detecções de Explorer de ameaças e em tempo real

Email é a exibição padrão para a área de detalhes do modo de exibição malware em detecções de Explorer de ameaças e em tempo real.

A exibição Email mostra uma tabela de detalhes. Você pode classificar as entradas clicando em um cabeçalho de coluna disponível. Selecione ![]() Personalizar colunas para alterar as colunas mostradas.

Personalizar colunas para alterar as colunas mostradas.

A tabela a seguir mostra as colunas que estão disponíveis em detecções de Explorer de ameaças e em tempo real. Os valores padrão são marcados com um asterisco (*).

| Coluna | Ameaça Explorador |

Tempo real Detecções |

|---|---|---|

| Data* | ✔ | ✔ |

| Assunto* | ✔ | ✔ |

| Destinatário* | ✔ | ✔ |

| Domínio destinatário | ✔ | ✔ |

| Tags* | ✔ | |

| Endereço do remetente* | ✔ | ✔ |

| Nome da exibição do remetente | ✔ | ✔ |

| Domínio remetente* | ✔ | ✔ |

| IP do remetente | ✔ | ✔ |

| Email do remetente do endereço | ✔ | ✔ |

| Email do remetente do domínio | ✔ | ✔ |

| Ações adicionais* | ✔ | ✔ |

| Ação de entrega | ✔ | ✔ |

| Local de entrega mais recente* | ✔ | ✔ |

| Local de entrega original* | ✔ | ✔ |

| Fonte de substituições do sistema | ✔ | ✔ |

| Substituições do sistema | ✔ | ✔ |

| ID do alerta | ✔ | ✔ |

| ID de mensagem da Internet | ✔ | ✔ |

| ID da mensagem de rede | ✔ | ✔ |

| Linguagem de email | ✔ | ✔ |

| Regra de transporte do Exchange | ✔ | |

| Connector | ✔ | |

| Context | ✔ | ✔ |

| Regra de prevenção contra perda de dados | ✔ | ✔ |

| Tipo de ameaça* | ✔ | ✔ |

| Tecnologia de detecção | ✔ | ✔ |

| Contagem de anexos | ✔ | ✔ |

| Contagem de URL | ✔ | ✔ |

| Email tamanho | ✔ | ✔ |

Dica

Para ver todas as colunas, é provável que você precise fazer uma ou mais das seguintes etapas:

- Role horizontalmente no navegador da Web.

- Reduza a largura das colunas apropriadas.

- Remova colunas do modo de exibição.

- Faça zoom no navegador da Web.

As configurações de coluna personalizadas são salvas por usuário. As configurações de coluna personalizadas no modo de navegação Incognito ou InPrivate são salvas até fechar o navegador da Web.

Quando você seleciona uma ou mais entradas da lista selecionando a caixa marcar ao lado da primeira coluna, as ações de mensagem estão disponíveis. Para obter informações, consulte Caça a ameaças: Email correção.

Quando você clica nos valores Assunto ou Destinatário em uma entrada, os detalhes são abertos. Esses flyouts são descritos nas subseções a seguir.

Email detalhes da exibição Email da área de detalhes na exibição malware

Quando você seleciona o valor assunto de uma entrada na tabela, um flyout de detalhes de email é aberto. Esse flyout de detalhes é conhecido como o painel de resumo Email e contém informações de resumo padronizadas que também estão disponíveis na página Email entidade para a mensagem.

Para obter detalhes sobre as informações no painel de resumo Email, confira Os painéis de resumo do Email.

As ações disponíveis na parte superior do painel de resumo Email para detecções de Explorer de ameaças e em tempo real são descritas no Email detalhes da exibição Email da área de detalhes na exibição Todos os emails.

Detalhes do destinatário da exibição Email da área de detalhes na exibição malware

Quando você seleciona uma entrada clicando no valor destinatário , um flyout de detalhes é aberto. As informações no flyout são as mesmas descritas nos detalhes do destinatário da exibição Email da área de detalhes no modo de exibição Todos os emails.

Principais exibições de famílias de malware para a área de detalhes do modo de exibição malware em Explorer de ameaças

A exibição das principais famílias de malware para a área de detalhes organiza os dados em uma tabela das principais famílias de malware. A tabela mostra:

Coluna Principais famílias de malware : o nome da família de malware.

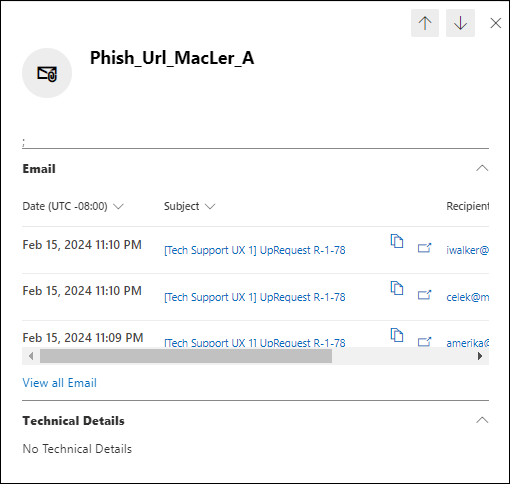

Se você selecionar um nome de família de malware, será aberto um flyout de detalhes que contém as seguintes informações:

Email seção: uma tabela mostrando as seguintes informações relacionadas para mensagens que contêm o arquivo de malware:

- Date

- Assunto

- Recipiente

Selecione Exibir todos os emails para abrir o Explorer de Ameaças em uma nova guia filtrada pelo nome da família de malware.

Seção Detalhes técnicos

O número de tentativas: se você selecionar o número de tentativas, o Explorer de Ameaças será aberto em uma nova guia filtrada pelo nome da família de malware.

Os principais usuários de destino exibem a área de detalhes do modo de exibição malware no Explorer de Ameaças

A exibição usuários de destino superior organiza os dados em uma tabela dos cinco principais destinatários que foram alvo de malware. A tabela mostra:

Principais usuários direcionados: o endereço de email do usuário de destino superior. Se você selecionar um endereço de email, um flyout de detalhes será aberto. As informações no flyout são as mesmas descritas na exibição De usuários de destino superior para a área de detalhes da exibição De todos os emails no Threat Explorer.

O número de tentativas: se você selecionar o número de tentativas, o Explorer de Ameaças será aberto em uma nova guia filtrada pelo nome da família de malware.

Dica

Use ![]() Exportar para exportar a lista de até 3.000 usuários e as tentativas correspondentes.

Exportar para exportar a lista de até 3.000 usuários e as tentativas correspondentes.

Email exibição de origem para a área de detalhes do modo de exibição malware no Explorer de Ameaças

A exibição de origem Email mostra fontes de mensagem em um mapa do mundo.

Exibição de campanha para a área de detalhes do modo de exibição malware no Threat Explorer

A exibição campanha mostra uma tabela de detalhes. Você pode classificar as entradas clicando em um cabeçalho de coluna disponível.

A tabela de detalhes é idêntica à tabela de detalhes na página Campanhas.

Ao selecionar uma entrada clicando em qualquer lugar da linha que não seja a caixa marcar ao lado do Nome, um flyout de detalhes será aberto. As informações no flyout são as mesmas descritas nos detalhes da campanha.

Exibição de phish em detecções de Explorer de ameaças e em tempo real

A exibição phish em detecções de Explorer de ameaças e em tempo real mostra informações sobre mensagens de email identificadas como phishing.

Para abrir a exibição de Phish , siga uma das seguintes etapas:

- Explorer de ameaças: na página Explorer no portal do Defender em https://security.microsoft.com, acesse Email & guia colaboração>Explorer>Fish. Ou vá diretamente para a página Explorer usando https://security.microsoft.com/threatexplorerv3e selecione a guia Phish.

- Detecções em tempo real: na página detecções em tempo real no portal do Defender em https://security.microsoft.com, acesse Email & guia colaboração>Explorer>Fish. Ou vá diretamente para a página detecções em tempo real usando https://security.microsoft.com/realtimereportsv3e selecione a guia Phish.

Propriedades filtradas na exibição phish em detecções de Explorer de ameaças e em tempo real

Por padrão, nenhum filtro de propriedade é aplicado aos dados. As etapas para criar filtros (consultas) são descritas na seção Filtros no Explorer de Ameaças e detecções em tempo real posteriormente neste artigo.

As propriedades filtradas que estão disponíveis na caixa de endereços Do Remetente no modo de exibição Malware são descritas na tabela a seguir:

| Propriedade | Tipo | Ameaça Explorador |

Tempo real Detecções |

|---|---|---|---|

| Básica | |||

| Endereço do remetente. | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Destinatários | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Domínio do remetente | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Domínio destinatário | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Assunto | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Nome da exibição do remetente | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Email do remetente do endereço | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Email do remetente do domínio | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Caminho de retorno | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Retornar domínio de caminho | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Marcações | Texto. Separe vários valores por vírgulas. Para obter mais informações sobre marcas de usuário, consulte Marcas de usuário. |

✔ | |

| Domínio representado | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Usuário representado | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Regra de transporte do Exchange | Texto. Separe vários valores por vírgulas. | ✔ | |

| Regra de prevenção contra perda de dados | Texto. Separe vários valores por vírgulas. | ✔ | |

| Contexto | Selecione um ou mais valores:

|

✔ | |

| Conector | Texto. Separe vários valores por vírgulas. | ✔ | |

| Ação de entrega | Selecione um ou mais valores:

|

✔ | ✔ |

| Ação adicional | Selecione um ou mais valores:

|

✔ | ✔ |

| Directionality | Selecione um ou mais valores:

|

✔ | ✔ |

| Tecnologia de detecção | Selecione um ou mais valores:

|

✔ | ✔ |

| Local de entrega original | Selecione um ou mais valores:

|

✔ | ✔ |

| Local de entrega mais recente | Mesmos valores que o local de entrega original | ✔ | ✔ |

| Nível de confiança de phish | Selecione um ou mais valores:

|

✔ | |

| Substituição primária | Selecione um ou mais valores:

|

✔ | ✔ |

| Fonte de substituição primária | As mensagens podem ter várias substituições de permissão ou de bloqueio, conforme identificado na origem de substituição. A substituição que finalmente permitiu ou bloqueou a mensagem é identificada na origem de substituição primária. Selecione um ou mais valores:

|

✔ | ✔ |

| Fonte de substituição | Mesmos valores que a origem de substituição primária | ✔ | ✔ |

| Tipo de política | Selecione um ou mais valores:

|

✔ | ✔ |

| Ação de política | Selecione um ou mais valores:

|

✔ | ✔ |

| Email tamanho | Inteiro. Separe vários valores por vírgulas. | ✔ | ✔ |

| Avançado | |||

| ID da Mensagem da Internet | Texto. Separe vários valores por vírgulas. Disponível no campo cabeçalho ID de mensagem no cabeçalho da mensagem. Um valor de exemplo é <08f1e0f6806a47b4ac103961109ae6ef@server.domain> (observe os colchetes de ângulo). |

✔ | ✔ |

| ID da mensagem de rede | Texto. Separe vários valores por vírgulas. Um valor GUID disponível no campo de cabeçalho X-MS-Exchange-Organization-Network-Message-Id no cabeçalho da mensagem. |

✔ | ✔ |

| IP do remetente | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Anexo SHA256 | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Cluster ID | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| ID do alerta | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| ID da Política de Alerta | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| ID da campanha | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Sinal de URL ZAP | Texto. Separe vários valores por vírgulas. | ✔ | |

| URLs | |||

| Contagem de URL | Inteiro. Separe vários valores por vírgulas. | ✔ | ✔ |

| Domínio URL | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Domínio e caminho da URL | Texto. Separe vários valores por vírgulas. | ✔ | |

| URL | Texto. Separe vários valores por vírgulas. | ✔ | |

| Caminho da URL | Texto. Separe vários valores por vírgulas. | ✔ | |

| Fonte de URL | Selecione um ou mais valores:

|

✔ | ✔ |

| Clique em veredicto | Selecione um ou mais valores:

|

✔ | ✔ |

| Ameaça de URL | Selecione um ou mais valores:

|

✔ | ✔ |

| Arquivo | |||

| Contagem de anexos | Inteiro. Separe vários valores por vírgulas. | ✔ | ✔ |

| Nome do arquivo anexo | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Tipo de arquivo | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Extensão de Arquivo | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Tamanho do Arquivo | Inteiro. Separe vários valores por vírgulas. | ✔ | ✔ |

| Autenticação | |||

| SPF | Selecione um ou mais valores:

|

✔ | ✔ |

| DKIM | Selecione um ou mais valores:

|

✔ | ✔ |

| DMARCDMARC | Selecione um ou mais valores:

|

✔ | ✔ |

| Composto | Selecione um ou mais valores:

|

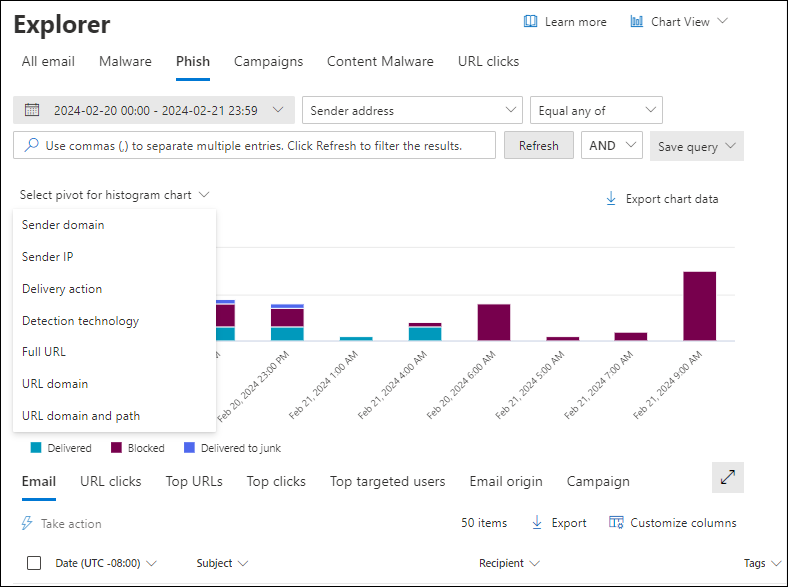

Pivôs do gráfico na exibição Phish em Detecções de Explorer de Ameaças e em Tempo Real

O gráfico tem uma exibição padrão, mas você pode selecionar um valor em Selecionar um gráfico de histograma para alterar a forma como os dados do gráfico filtrados ou não filtrados são organizados e exibidos.

Os pivôs do gráfico que estão disponíveis na exibição Phish nas detecções de Explorer de ameaças e em tempo real estão listados na tabela a seguir:

| Pivot | Ameaça Explorador |

Tempo real Detecções |

|---|---|---|

| Domínio do remetente | ✔ | ✔ |

| IP do remetente | ✔ | |

| Ação de entrega | ✔ | ✔ |

| Tecnologia de detecção | ✔ | ✔ |

| URL completa | ✔ | |

| Domínio URL | ✔ | ✔ |

| Domínio e caminho da URL | ✔ |

Os pivôs de gráfico disponíveis são descritos nas subseções a seguir.

Pivô do gráfico de domínio do remetente na exibição phish em detecções de Explorer de ameaças e em tempo real

Embora esse pivô não pareça selecionado por padrão, o domínio Sender é o pivô padrão do gráfico na exibição phish em detecções em tempo real.

O pivô de domínio remetente organiza o gráfico pelos domínios em mensagens para o intervalo de data/hora especificado e os filtros de propriedade.

Passar o mouse sobre um ponto de dados no gráfico mostra a contagem para cada domínio do remetente.

Pivô do gráfico IP do remetente na exibição Phish no Threat Explorer

O pivô IP do Remetente organiza o gráfico pelos endereços IP de origem das mensagens para o intervalo de data/hora especificado e os filtros de propriedade.

Passar o mouse sobre um ponto de dados no gráfico mostra a contagem de cada endereço IP de origem.

Dinâmica do gráfico de ações de entrega na exibição phish em detecções de Explorer de ameaças e em tempo real

Embora esse pivô não pareça selecionado por padrão, a ação Delivery é o pivô padrão do gráfico na exibição Phish no Threat Explorer.

O pivô de ação Entrega organiza o gráfico pelas ações executadas nas mensagens para o intervalo de data/hora especificado e os filtros de propriedade.

Passar o mouse sobre um ponto de dados no gráfico mostra a contagem de cada ação de entrega.

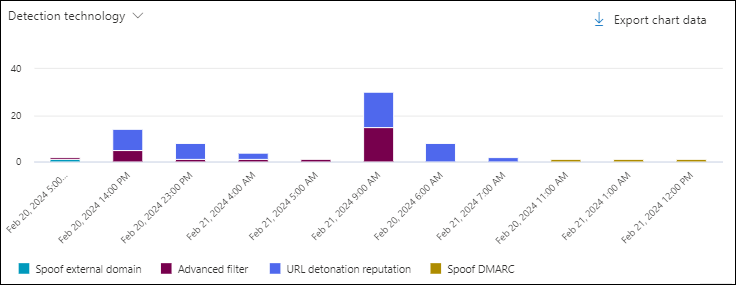

Pivô do gráfico de tecnologia de detecção no modo de exibição phish em detecções de Explorer de ameaças e em tempo real

O pivô de tecnologia de detecção organiza o gráfico pelo recurso que identificou as mensagens de phishing para o intervalo de data/hora especificado e os filtros de propriedade.

Passar o mouse sobre um ponto de dados no gráfico mostra a contagem para cada tecnologia de detecção.

Gráfico de URL completo no modo de exibição Phish no Threat Explorer

O pivô de URL completa organiza o gráfico pelas URLs completas em mensagens de phishing para o intervalo de data/hora especificado e os filtros de propriedade.

Passar o mouse sobre um ponto de dados no gráfico mostra a contagem de cada URL completa.

Dinâmica do gráfico de domínio de URL na exibição phish em detecções de Explorer de ameaças e em tempo real

O pivô de domínio de URL organiza o gráfico pelos domínios em URLs em mensagens de phishing para os filtros de propriedade e data/hora especificados.

Passar o mouse sobre um ponto de dados no gráfico mostra a contagem de cada domínio de URL.

Domínio de URL e pivô do gráfico de caminhos na exibição phish no Threat Explorer

O domínio de URL e o pivô de caminho organiza o gráfico pelos domínios e caminhos em URLs em mensagens de phishing para o intervalo de data/hora especificado e filtros de propriedade.

Passar o mouse sobre um ponto de dados no gráfico mostra a contagem de cada domínio e caminho de URL.

Exibições para a área de detalhes do modo de exibição phish no Threat Explorer

As exibições (guias) disponíveis na área de detalhes do modo de exibição Phish estão listadas na tabela a seguir e são descritas nas subseções a seguir.

| Exibir | Ameaça Explorador |

Tempo real Detecções |

|---|---|---|

| ✔ | ✔ | |

| Cliques na URL | ✔ | ✔ |

| URLs superiores | ✔ | ✔ |

| Principais cliques | ✔ | ✔ |

| Principais usuários direcionados | ✔ | |

| Email origem | ✔ | |

| Campanha | ✔ |

Email exibição para a área de detalhes do modo de exibição phish em detecções de Explorer de ameaças e em tempo real

Email é a exibição padrão para a área de detalhes da exibição phish em detecções de Explorer de ameaças e em tempo real.

A exibição Email mostra uma tabela de detalhes. Você pode classificar as entradas clicando em um cabeçalho de coluna disponível. Selecione ![]() Personalizar colunas para alterar as colunas mostradas.

Personalizar colunas para alterar as colunas mostradas.

A tabela a seguir mostra as colunas que estão disponíveis em detecções de Explorer de ameaças e em tempo real. Os valores padrão são marcados com um asterisco (*).

| Coluna | Ameaça Explorador |

Tempo real Detecções |

|---|---|---|

| Data* | ✔ | ✔ |

| Assunto* | ✔ | ✔ |

| Destinatário* | ✔ | ✔ |

| Domínio destinatário | ✔ | ✔ |

| Tags* | ✔ | |

| Endereço do remetente* | ✔ | ✔ |

| Nome da exibição do remetente | ✔ | ✔ |

| Domínio remetente* | ✔ | ✔ |

| IP do remetente | ✔ | ✔ |

| Email do remetente do endereço | ✔ | ✔ |

| Email do remetente do domínio | ✔ | ✔ |

| Ações adicionais* | ✔ | ✔ |

| Ação de entrega | ✔ | ✔ |

| Local de entrega mais recente* | ✔ | ✔ |

| Local de entrega original* | ✔ | ✔ |

| Fonte de substituições do sistema | ✔ | ✔ |

| Substituições do sistema | ✔ | ✔ |

| ID do alerta | ✔ | ✔ |

| ID de mensagem da Internet | ✔ | ✔ |

| ID da mensagem de rede | ✔ | ✔ |

| Linguagem de email | ✔ | ✔ |

| Regra de transporte do Exchange | ✔ | |

| Connector | ✔ | |

| Nível de confiança de phish | ✔ | |

| Context | ✔ | |

| Regra de prevenção contra perda de dados | ✔ | |

| Tipo de ameaça* | ✔ | ✔ |

| Tecnologia de detecção | ✔ | ✔ |

| Contagem de anexos | ✔ | ✔ |

| Contagem de URL | ✔ | ✔ |

| Email tamanho | ✔ | ✔ |

Dica

Para ver todas as colunas, é provável que você precise fazer uma ou mais das seguintes etapas:

- Role horizontalmente no navegador da Web.

- Reduza a largura das colunas apropriadas.

- Remova colunas do modo de exibição.

- Faça zoom no navegador da Web.

As configurações de coluna personalizadas são salvas por usuário. As configurações de coluna personalizadas no modo de navegação Incognito ou InPrivate são salvas até fechar o navegador da Web.

Quando você seleciona uma ou mais entradas da lista selecionando a caixa marcar ao lado da primeira coluna, as ações de mensagem estão disponíveis. Para obter informações, consulte Caça a ameaças: Email correção.

Quando você clica nos valores Assunto ou Destinatário em uma entrada, os detalhes são abertos. Esses flyouts são descritos nas subseções a seguir.

Email detalhes da exibição Email da área de detalhes no modo de exibição phish

Quando você seleciona o valor assunto de uma entrada na tabela, um flyout de detalhes de email é aberto. Esse flyout de detalhes é conhecido como o painel de resumo Email e contém informações de resumo padronizadas que também estão disponíveis na página Email entidade para a mensagem.

Para obter detalhes sobre as informações no painel de resumo Email, consulte O painel de resumo Email em Defender para Office 365 recursos.

As ações disponíveis na parte superior do painel de resumo Email para detecções de Explorer de ameaças e em tempo real são descritas no Email detalhes da exibição Email da área de detalhes na exibição Todos os emails.

Detalhes do destinatário da exibição Email da área de detalhes na exibição phish

Quando você seleciona uma entrada clicando no valor destinatário , um flyout de detalhes é aberto. As informações no flyout são as mesmas descritas nos detalhes do destinatário da exibição Email da área de detalhes no modo de exibição Todos os emails.

Exibição de cliques de URL para a área de detalhes do modo de exibição phish em detecções de Explorer de ameaças e em tempo real

A exibição de cliques de URL mostra um gráfico que pode ser organizado usando pivôs. O gráfico tem uma exibição padrão, mas você pode selecionar um valor em Selecionar um gráfico de histograma para alterar a forma como os dados do gráfico filtrados ou não filtrados são organizados e exibidos.

Os pivôs do gráfico que estão disponíveis na exibição malware em Detecções de ameaças Explorer e em tempo real são descritos na tabela a seguir:

| Pivot | Ameaça Explorador |

Tempo real Detecções |

|---|---|---|

| Domínio URL | ✔ | ✔ |

| Clique em veredicto | ✔ | ✔ |

| URL | ✔ | |

| Domínio e caminho da URL | ✔ |

Os mesmos pivôs de gráfico estão disponíveis e descritos para a exibição Todos os emails no Threat Explorer:

- Pivô de domínio de URL para a exibição de cliques de URL para a área de detalhes da exibição Todos os emails no Threat Explorer

- Clique em dinâmica de veredicto para a exibição de cliques de URL para a área de detalhes da exibição Todos os emails no Threat Explorer

- Pivô de URL para a exibição de cliques de URL para a área de detalhes da exibição Todos os emails no Threat Explorer

- Domínio de URL e pivô de caminho para a exibição de cliques de URL para a área de detalhes da exibição Todos os emails no Threat Explorer

Dica

Em Ameaça Explorer, cada pivô no modo de exibição de cliques de URL tem uma ![]() ação Exibir todos os cliques que abre a exibição de cliques de URL no Threat Explorer em uma nova guia. Essa ação não está disponível em detecções em tempo real, pois a exibição de cliques de URL não está disponível em detecções em tempo real.

ação Exibir todos os cliques que abre a exibição de cliques de URL no Threat Explorer em uma nova guia. Essa ação não está disponível em detecções em tempo real, pois a exibição de cliques de URL não está disponível em detecções em tempo real.

Exibição de URLs superior para a área de detalhes do modo de exibição phish em detecções de Explorer de ameaças e em tempo real

A exibição urls superior mostra uma tabela de detalhes. Você pode classificar as entradas clicando em um cabeçalho de coluna disponível:

- URL

- Mensagens bloqueadas

- Mensagens descartadas

- Mensagens entregues

Principais detalhes de URLs para a exibição phish

Ao selecionar uma entrada clicando em qualquer lugar da linha que não seja a caixa marcar ao lado da primeira coluna, um flyout de detalhes será aberto. As informações no flyout são as mesmas descritas nos detalhes das URLs superiores para o modo de exibição Todos os emails.

Dica

A ![]() ação de caça go está disponível apenas no Explorer de Ameaças. Ele não está disponível em detecções em tempo real.

ação de caça go está disponível apenas no Explorer de Ameaças. Ele não está disponível em detecções em tempo real.

Exibição de cliques principais para a área de detalhes do modo de exibição phish em detecções de Explorer de ameaças e em tempo real

A exibição de cliques superior mostra uma tabela de detalhes. Você pode classificar as entradas clicando em um cabeçalho de coluna disponível:

- URL

- Bloqueado

- Permitido

- Bloco substituído

- Veredicto pendente

- Veredicto pendente ignorado

- Nenhum

- Página de erro

- Falha

Dica

Todas as colunas disponíveis estão selecionadas. Se você selecionar ![]() Personalizar colunas, não poderá desmarcar nenhuma coluna.

Personalizar colunas, não poderá desmarcar nenhuma coluna.

Para ver todas as colunas, é provável que você precise fazer uma ou mais das seguintes etapas:

- Role horizontalmente no navegador da Web.

- Reduza a largura das colunas apropriadas.

- Faça zoom no navegador da Web.

Ao selecionar uma entrada clicando em qualquer lugar da linha que não seja a caixa marcar ao lado da primeira coluna, um flyout de detalhes será aberto. As informações no flyout são as mesmas descritas nos detalhes das URLs superiores para o modo de exibição Todos os emails.

Os principais usuários direcionados exibem a área de detalhes do modo de exibição phish no Explorer de Ameaças

A exibição usuários de destino superior organiza os dados em uma tabela dos cinco principais destinatários que foram alvo de tentativas de phishing. A tabela mostra:

Principais usuários direcionados: o endereço de email do usuário de destino superior. Se você selecionar um endereço de email, um flyout de detalhes será aberto. As informações no flyout são as mesmas descritas na exibição De usuários de destino superior para a área de detalhes da exibição De todos os emails no Threat Explorer.

O número de tentativas: se você selecionar o número de tentativas, o Explorer de Ameaças será aberto em uma nova guia filtrada pelo nome da família de malware.

Dica

Use ![]() Exportar para exportar a lista de até 3.000 usuários e as tentativas correspondentes.

Exportar para exportar a lista de até 3.000 usuários e as tentativas correspondentes.

Email exibição de origem para a área de detalhes do modo de exibição phish no Explorer de Ameaças

A exibição de origem Email mostra fontes de mensagem em um mapa do mundo.

Exibição de campanha para a área de detalhes do modo de exibição phish no Threat Explorer

A exibição campanha mostra uma tabela de detalhes. Você pode classificar as entradas clicando em um cabeçalho de coluna disponível.

As informações na tabela são as mesmas descritas na tabela de detalhes na página Campanhas.

Ao selecionar uma entrada clicando em qualquer lugar da linha que não seja a caixa marcar ao lado do Nome, um flyout de detalhes será aberto. As informações no flyout são as mesmas descritas nos detalhes da campanha.

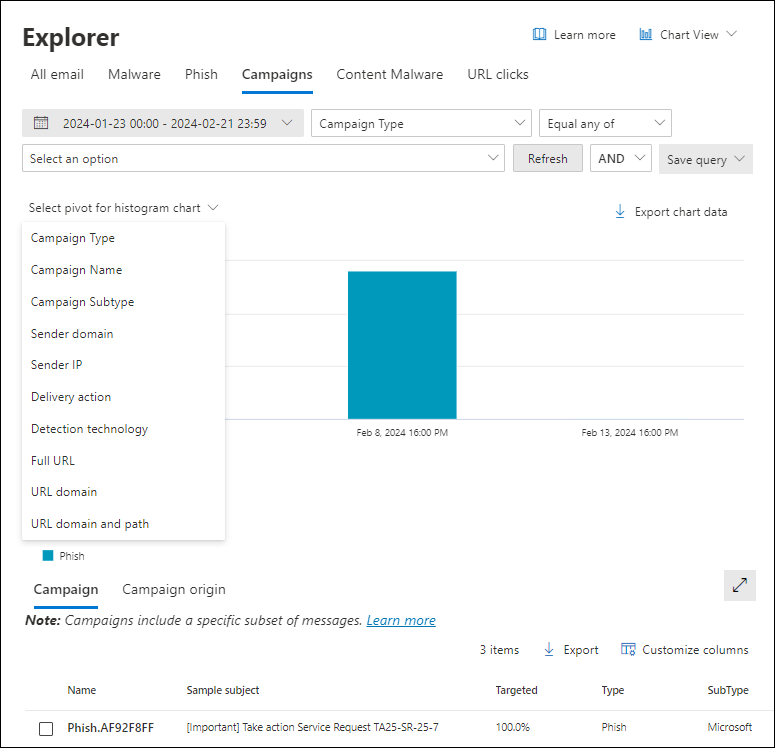

Exibição de campanhas no Explorer de Ameaças

A exibição Campanhas no Explorer de Ameaças mostra informações sobre ameaças identificadas como ataques coordenados de phishing e malware, específicos para sua organização ou para outras organizações no Microsoft 365.

Para abrir a exibição Campanhas na página Explorer no portal do Defender em https://security.microsoft.com, acesse a guia colaboração> Email & Explorer>Campaigns. Ou vá diretamente para a página Explorer usando https://security.microsoft.com/threatexplorerv3e selecione a guia Campanhas.

Todas as informações e ações disponíveis são idênticas às informações e ações na página Campanhas em https://security.microsoft.com/campaignsv3. Para obter mais informações, consulte Página Campanhas no portal Microsoft Defender.

Exibição de malware de conteúdo em detecções de Explorer de ameaças e em tempo real

A exibição de malware de conteúdo em detecções de Explorer de ameaças e em tempo real mostra informações sobre arquivos que foram identificados como malware por:

- Proteção interna contra vírus no SharePoint, OneDrive e Microsoft Teams

- Anexos seguros para SharePoint, OneDrive e Microsoft Teams.

Para abrir a exibição de malware de conteúdo , siga uma das seguintes etapas:

- Explorer de ameaças: na página Explorer no portal do Defender em https://security.microsoft.com, acesse Email & guia colaboração>Explorer>Content malware. Ou vá diretamente para a página Explorer usando https://security.microsoft.com/threatexplorerv3e selecione a guia Malware de conteúdo.

- Detecções em tempo real: na página detecções em tempo real no portal do Defender em https://security.microsoft.com, acesse Email & guia colaboração>Explorer>Content malware. Ou vá diretamente para a página detecções em tempo real usando https://security.microsoft.com/realtimereportsv3e selecione a guia Malware de conteúdo.

Propriedades filtradas na exibição de malware de conteúdo em detecções de Explorer de ameaças e em tempo real

Por padrão, nenhum filtro de propriedade é aplicado aos dados. As etapas para criar filtros (consultas) são descritas na seção Filtros no Explorer de Ameaças e detecções em tempo real posteriormente neste artigo.

As propriedades filtradas que estão disponíveis na caixa Nome do arquivo na exibição malware de conteúdo em Detecções de ameaças Explorer e em tempo real são descritas na tabela a seguir:

| Propriedade | Tipo | Ameaça Explorador |

Tempo real Detecções |

|---|---|---|---|

| Arquivo | |||

| Nome do arquivo | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Workload | Selecione um ou mais valores:

|

✔ | ✔ |

| Site | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Proprietário do arquivo | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Última modificação por | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| SHA256 | Inteiro. Separe vários valores por vírgulas. Para localizar o valor de hash SHA256 de um arquivo no Windows, execute o seguinte comando em um Prompt de Comando: certutil.exe -hashfile "<Path>\<Filename>" SHA256. |

✔ | ✔ |

| Família malware | Texto. Separe vários valores por vírgulas. | ✔ | ✔ |

| Tecnologia de detecção | Selecione um ou mais valores:

|

✔ | ✔ |

| Tipo de ameaça | Selecione um ou mais valores:

|

✔ | ✔ |

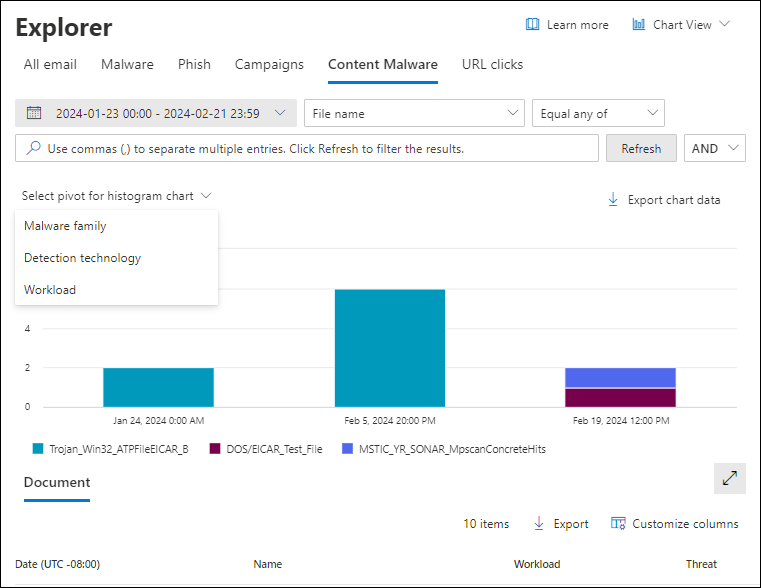

Pivôs do gráfico na exibição de malware de conteúdo em Detecções de ameaças Explorer e em tempo real

O gráfico tem uma exibição padrão, mas você pode selecionar um valor em Selecionar um gráfico de histograma para alterar a forma como os dados do gráfico filtrados ou não filtrados são organizados e exibidos.

Os pivôs do gráfico que estão disponíveis na exibição de malware de conteúdo em Detecções de ameaças Explorer e em tempo real estão listados na tabela a seguir:

| Pivot | Ameaça Explorador |

Tempo real Detecções |

|---|---|---|

| Família malware | ✔ | ✔ |

| Tecnologia de detecção | ✔ | ✔ |

| Workload | ✔ | ✔ |

Os pivôs de gráfico disponíveis são descritos nas subseções a seguir.

Gráfico de família de malware dinâmico na exibição de malware de conteúdo em detecções de Explorer de ameaças e em tempo real

Embora esse pivô não pareça selecionado por padrão, a família Malware é o pivô de gráfico padrão na exibição de malware de conteúdo em Detecções de ameaças Explorer e em tempo real.

O pivô da família Malware organiza o gráfico pelo malware identificado em arquivos no SharePoint, OneDrive e Microsoft Teams usando o intervalo de data/hora especificado e os filtros de propriedade.

Passar o mouse sobre um ponto de dados no gráfico mostra a contagem para cada família de malware.

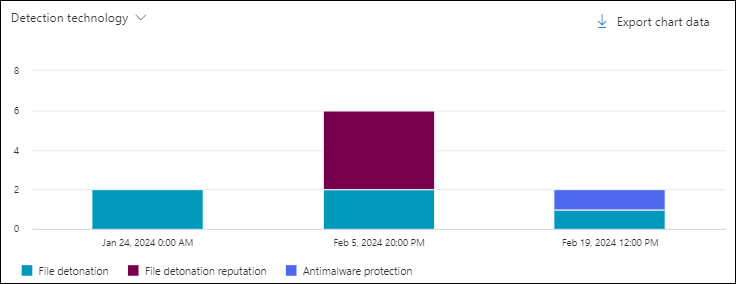

Pivô do gráfico de tecnologia de detecção na exibição de malware de conteúdo em detecções de ameaças Explorer e em tempo real

O pivô de tecnologia de detecção organiza o gráfico pelo recurso que identificou malware em arquivos no SharePoint, OneDrive e Microsoft Teams para os filtros de propriedade e data/hora especificados.

Passar o mouse sobre um ponto de dados no gráfico mostra a contagem para cada tecnologia de detecção.

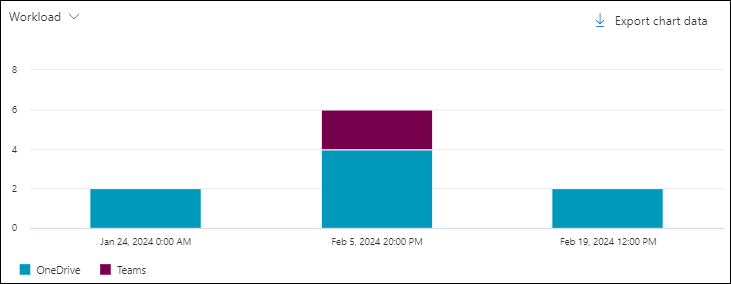

Pivô do gráfico de carga de trabalho na exibição de malware de conteúdo em detecções de Explorer de ameaças e em tempo real

O pivô de carga de trabalho organiza o gráfico em que o malware foi identificado (SharePoint, OneDrive ou Microsoft Teams) para os filtros de propriedade e data/hora especificados.

Passar o mouse sobre um ponto de dados no gráfico mostra a contagem de cada carga de trabalho.

Exibições para a área de detalhes da exibição de malware de conteúdo em detecções de Explorer de ameaças e em tempo real