Configurar o DKIM para assinar emails do domínio do Microsoft 365

Dica

Você sabia que pode experimentar os recursos no Microsoft Defender XDR para Office 365 Plano 2 gratuitamente? Use a avaliação de Defender para Office 365 de 90 dias no hub de avaliações do portal Microsoft Defender. Saiba mais sobre quem pode inscrever e testar termos aqui.

O DKIM (DomainKeys Identified Mail) é um método de autenticação por email que ajuda a validar os emails enviados de sua organização do Microsoft 365 para evitar remetentes falsificados usados no BEC (compromisso de email comercial), ransomware e outros ataques de phishing.

A principal finalidade do DKIM é verificar se uma mensagem não foi alterada em trânsito. Especificamente:

- Uma ou mais chaves privadas são geradas para um domínio e são usadas pelo sistema de email de origem para assinar digitalmente partes importantes de mensagens de saída. Estas partes de mensagem incluem:

- De, Para, Assunto, MIME-Versão, Tipo de Conteúdo, Data e outros campos de cabeçalho de mensagem (dependendo do sistema de email de origem).

- O corpo da mensagem.

- A assinatura digital é armazenada no campo cabeçalho DKIM-Signature no cabeçalho da mensagem e permanece válida desde que os sistemas de email intermediários não modifiquem as partes assinadas da mensagem. O domínio de assinatura é identificado pelo valor d= no campo cabeçalho DKIM-Signature .

- As chaves públicas correspondentes são armazenadas em registros DNS para o domínio de assinatura (registros CNAME no Microsoft 365; outros sistemas de email podem usar registros TXT).

- Os sistemas de email de destino usam o valor d= no campo cabeçalho DKIM-Signature para:

- Identifique o domínio de assinatura.

- Procure a chave pública no registro DNS DKIM para o domínio.

- Use a chave pública no registro DNS DKIM para o domínio para verificar a assinatura da mensagem.

Fatos importantes sobre o DKIM:

- O domínio usado para assinar dKIM a mensagem não é necessário para corresponder ao domínio nos endereços MAIL FROM ou From na mensagem. Para obter mais informações sobre esses endereços, consulte Por que o email da Internet precisa de autenticação.

- Uma mensagem pode ter várias assinaturas DKIM por domínios diferentes. Na verdade, muitos serviços de email hospedados assinam a mensagem usando o domínio de serviço e, em seguida, assinam a mensagem novamente usando o domínio do cliente após o cliente configurar a assinatura DKIM para o domínio.

Antes de começarmos, aqui está o que você precisa saber sobre o DKIM no Microsoft 365 com base em seu domínio de email:

Se você usar apenas o domínio moera (endereço de roteamento) do Microsoft Online Email para email (por exemplo, contoso.onmicrosoft.com): você não precisa fazer nada. A Microsoft cria automaticamente um par de chaves público-privada de 2048 bits do domínio inicial *.onmicrosoft.com. As mensagens de saída são automaticamente assinadas pelo DKIM usando a chave privada. A chave pública é publicada em um registro DNS para que os sistemas de email de destino possam verificar a assinatura DKIM das mensagens.

Porém, você também pode configurar manualmente a assinatura de DKIM usando o domínio *.onmicrosoft.com. Para obter instruções, consulte Usar o portal do Defender para personalizar a assinatura DKIM de mensagens de saída usando a seção *.onmicrosoft.com domínio posteriormente neste artigo.

Para verificar o fato de que as mensagens de saída são automaticamente assinadas pelo DKIM, consulte a seção Verificar dKIM do email de saída do Microsoft 365 mais tarde neste artigo.

Para obter mais informações sobre domínios *.onmicrosoft.com, consulte Por que tenho um domínio "onmicrosoft.com"?.

Se você usar um ou mais domínios personalizados para email (por exemplo, contoso.com): Embora todos os emails de saída do Microsoft 365 sejam assinados automaticamente pelo domínio MOERA, você ainda terá mais trabalho a fazer para a proteção máxima de email:

Configurar a assinatura de DKIM usando domínios personalizados ou subdomínios: uma mensagem precisa ser DKIM assinada pelo domínio no endereço De. Também recomendamos configurar o DMARC e o DKIM passa a validação DMARC somente se o domínio que o DKIM assinou a mensagem e o domínio no alinhamento de endereço De.

Considerações de subdomínio:

Para serviços de email que não estão sob seu controle direto (por exemplo, serviços de email em massa), recomendamos usar um subdomínio (por exemplo, marketing.contoso.com) em vez do domínio de email main (por exemplo, contoso.com). Você não quer que problemas com emails enviados desses serviços de email afetem a reputação dos emails enviados pelos funcionários em seu domínio de email main. Para obter mais informações sobre como adicionar subdomínios, confira Posso adicionar subdomínios personalizados ou vários domínios ao Microsoft 365?.

Cada subdomínio que você usa para enviar email do Microsoft 365 requer sua própria configuração DKIM.

Dica

Email proteção de autenticação para subdomínios indefinidos é coberta por DMARC. Qualquer subdomínio (definido ou não) herda as configurações DMARC do domínio pai (que pode ser substituído por subdomínio). Para obter mais informações, consulte Configurar o DMARC para validar o domínio De endereço para remetentes no Microsoft 365.

Se você possui domínios registrados, mas não utilizados: se você possui domínios registrados que não são usados para email ou qualquer coisa (também conhecidos como domínios estacionados), não publique registros DKIM para esses domínios. A falta de um registro DKIM (portanto, a falta de uma chave pública no DNS para validar a assinatura da mensagem) impede a validação DKIM de domínios forjados.

Só o DKIM não é suficiente. Para o melhor nível de proteção por email para seus domínios personalizados, você também precisa configurar o SPF e o DMARC como parte da estratégia geral de autenticação por email . Para obter mais informações, confira a seção Próximas Etapas no final deste artigo.

O restante deste artigo descreve os registros CNAME DKIM que você precisa criar para domínios personalizados no Microsoft 365 e procedimentos de configuração para DKIM usando domínios personalizados.

Dica

Configurar a assinatura de DKIM usando um domínio personalizado é uma mistura de procedimentos no Microsoft 365 e procedimentos no registrador de domínio do domínio personalizado.

Fornecemos instruções para criar registros CNAME para diferentes serviços do Microsoft 365 em muitos registradores de domínio. Você pode usar essas instruções como ponto de partida para criar os registros CNAME do DKIM. Para obter mais informações, consulte Adicionar registros DNS para conectar seu domínio.

Se você não estiver familiarizado com a configuração DNS, entre em contato com o registrador de domínio e peça ajuda.

Sintaxe para registros CNAME DKIM

Dica

Você usa o portal do Defender ou Exchange Online PowerShell para exibir os valores CNAME necessários para a assinatura DKIM de mensagens de saída usando um domínio personalizado. Os valores apresentados aqui são somente para ilustração. Para obter os valores necessários para seus domínios ou subdomínios personalizados, use os procedimentos posteriormente neste artigo.

O DKIM é descrito exaustivamente no RFC 6376.

A sintaxe básica dos registros CNAME DKIM para domínios personalizados que enviam emails do Microsoft 365 é:

Hostname: selector1._domainkey

Points to address or value: selector1-<CustomDomain>._domainkey.<InitialDomain>

Hostname: selector2._domainkey

Points to address or value: selector2-<CustomDomain>._domainkey.<InitialDomain>

No Microsoft 365, dois pares de chaves público-privadas são gerados quando a assinatura de DKIM usando um domínio ou subdomínio personalizado está habilitada. As chaves privadas usadas para assinar a mensagem são inacessíveis. Os registros CNAME apontam para as chaves públicas correspondentes que são usadas para verificar a assinatura DKIM. Esses registros são conhecidos como seletores.

- Apenas um seletor está ativo e usado quando a assinatura DKIM usando um domínio personalizado está habilitada.

- O segundo seletor está inativo. Ele é ativado e usado somente após qualquer rotação de chave DKIM futura e, em seguida, somente após a desativação do seletor original.

O seletor usado para verificar a assinatura DKIM (que infere a chave privada usada para assinar a mensagem) é armazenado no valor s= no campo cabeçalho DKIM-Signature (por exemplo,

s=selector1-contoso-com).Nome do host: os valores são os mesmos para todas as organizações do Microsoft 365:

selector1._domainkeyeselector2._domainkey.<CustomDomain>: o domínio ou subdomínio personalizado com períodos substituídos por traços. Por exemplo,

contoso.comtorna-secontoso-com, oumarketing.contoso.comse tornamarketing-contoso-com.<InitialDomain>: o *.onmicrosoft.com que você usou quando se registrou no Microsoft 365 (por exemplo, contoso.onmicrosoft.com).

Por exemplo, sua organização tem os seguintes domínios no Microsoft 365:

- Domínio inicial: cohovineyardandwinery.onmicrosoft.com

- Domínios personalizados: cohovineyard.com e cohowinery.com

Você precisa criar dois registros CNAME em cada domínio personalizado, para um total de quatro registros CNAME:

Registros CNAME no domínio cohovineyard.com:

Nome do host:

selector1._domainkey

Pontos para endereço ou valor:selector1-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comNome do host:

selector2._domainkey

Pontos para endereço ou valor:selector2-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comRegistros CNAME no domínio cohowinery.com:

Nome do host:

selector1._domainkey

Pontos para endereço ou valor:selector1-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.comNome do host:

selector2._domainkey

Pontos para endereço ou valor:selector2-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.com

Configurar a assinatura DKIM de mensagens de saída no Microsoft 365

Usar o portal do Defender para habilitar a assinatura DKIM de mensagens de saída usando um domínio personalizado

Dica

Habilitar a assinatura DKIM de mensagens de saída usando um domínio personalizado efetivamente alterna a assinatura de DKIM usando o domínio inicial *.onmicrosoft.com para usar o domínio personalizado.

Você pode usar um domínio ou subdomínio personalizado para o email de saída de saída do DKIM somente depois que o domínio tiver sido adicionado com êxito ao Microsoft 365. Para obter instruções, consulte Adicionar um domínio.

O fator main que determina quando um domínio personalizado inicia o email de saída de assinatura do DKIM é a detecção de registro CNAME no DNS.

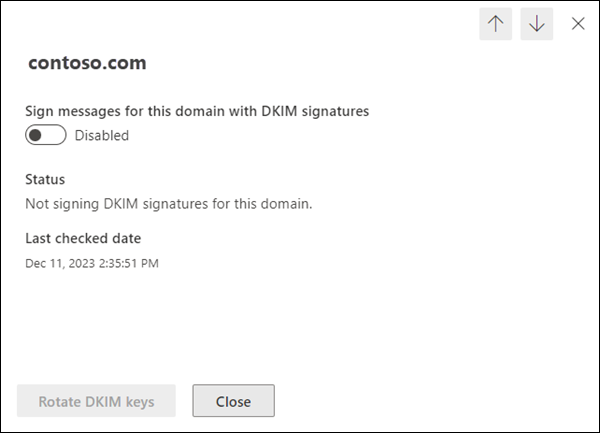

Para usar os procedimentos nesta seção, o domínio ou subdomínio personalizado deve aparecer na guia DKIM da página de configurações de autenticação Email em https://security.microsoft.com/authentication?viewid=DKIM. As propriedades do domínio no flyout de detalhes devem conter os seguintes valores:

- As mensagens de sinal para este domínio com o alternância de assinaturas DKIM estão definidas como Desabilitada

.

. - O valor Statusé Não assinar assinaturas DKIM para o domínio.

- Não está presente criar chaves DKIM. As teclas DKIM giradas estão visíveis, mas estão esmaecidos.

Prossiga se o domínio atender a esses requisitos.

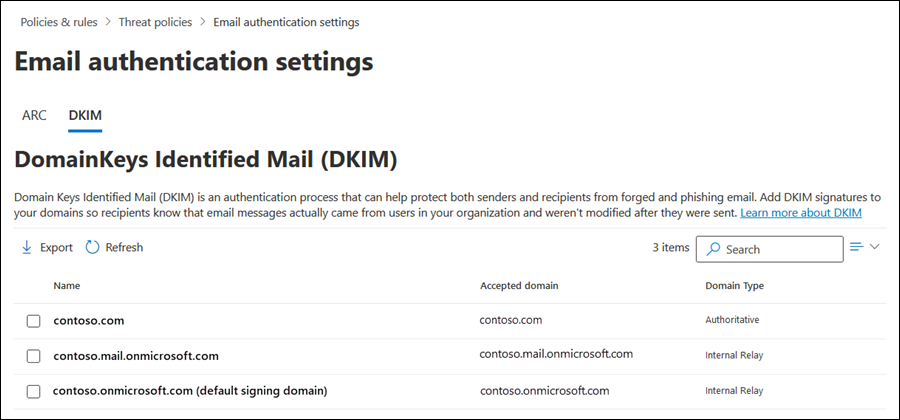

No portal do Defender em https://security.microsoft.com, acesse Email &página Políticas decolaboração> & regras >Políticas> de ameaças Email página de configurações de autenticação. Ou, para ir diretamente para a página de configurações de autenticação Email, use https://security.microsoft.com/authentication.

Na página Email configurações de autenticação, selecione a guia DKIM.

Na guia DKIM, selecione o domínio personalizado a ser configurado clicando em qualquer lugar da linha diferente da caixa marcar ao lado do nome.

No flyout de detalhes de domínio que é aberto, selecione as mensagens de sinal para este domínio com assinaturas DKIM alternadas que atualmente estão definidas como Desabilitados

.

.Observe o valor da última data marcada .

Uma caixa de diálogo Erro do Cliente é aberta. O erro contém os valores a serem usados nos dois registros CNAME que você cria no registrador de domínio para o domínio.

Neste exemplo, o domínio personalizado é contoso.com e o domínio inicial da organização microsoft 365 é contoso.onmicrosoft.com. A mensagem de erro se parece com esta:

|Microsoft.Exchange.ManagementTasks.ValidationException|CNAME record does not exist for this config. Please publish the following two CNAME records first. Domain Name : contoso.com Host Name : selector1._domainkey Points to address or value: selector1- contoso-com._domainkey.contoso.onmicrosoft.com Host Name : selector2._domainkey Points to address or value: selector2-contoso-com._domainkey.contoso.onmicrosoft.com . If you have already published the CNAME records, sync will take a few minutes to as many as 4 days based on your specific DNS. Return and retry this step later.Portanto, os registros CNAME que você precisa criar no DNS para o domínio contoso.com são:

Nome do host:

selector1._domainkey

Pontos para endereço ou valor:selector1-contoso-com._domainkey.contoso.onmicrosoft.comNome do host:

selector2._domainkey

Pontos para endereço ou valor:selector2-contoso-com._domainkey.contoso.onmicrosoft.comCopie as informações da caixa de diálogo de erro (selecione o texto e pressione CTRL+C) e selecione OK.

Deixe os detalhes do domínio abertos.

Em outra guia ou janela do navegador, acesse o registrador de domínio para o domínio e crie os dois registros CNAME usando as informações da etapa anterior.

Fornecemos instruções para criar registros CNAME para diferentes serviços do Microsoft 365 em muitos registradores de domínio. Você pode usar essas instruções como ponto de partida para criar os registros CNAME do DKIM. Para obter mais informações, consulte Adicionar registros DNS para conectar seu domínio.

Leva alguns minutos (ou possivelmente mais) para o Microsoft 365 detectar os novos registros CNAME que você criou.

Depois de um tempo, retorne ao desrespeito de propriedades de domínio que você deixou aberto na Etapa 5 e selecione as mensagens de sinal para este domínio com o alternância de assinaturas DKIM .

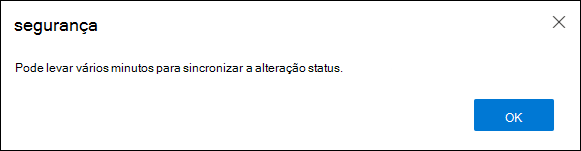

Após alguns segundos, a caixa de diálogo a seguir é aberta:

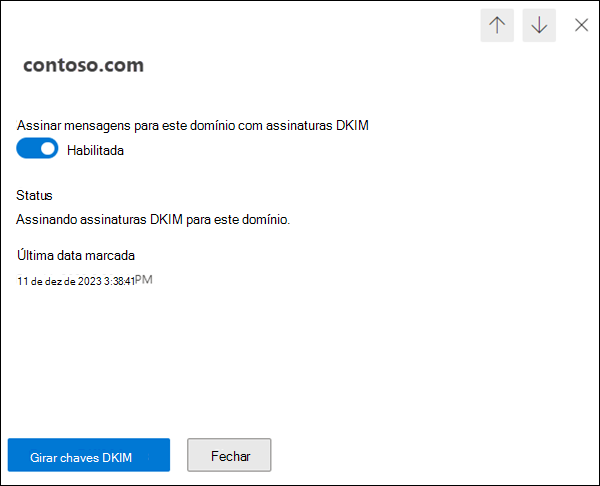

Depois de selecionar OK para fechar a caixa de diálogo, verifique as seguintes configurações no flyout de detalhes:

- As mensagens de sinal para este domínio com o alternância de assinaturas DKIM estão definidas como Habilitadas

.

. - O valor Status é Assinar assinaturas DKIM para este domínio.

- As chaves DKIM giradas estão disponíveis.

- Última data marcada: a data e a hora devem ser mais recentes do que o valor original na Etapa 4.

- As mensagens de sinal para este domínio com o alternância de assinaturas DKIM estão definidas como Habilitadas

Use o portal do Defender para personalizar a assinatura DKIM de mensagens de saída usando o domínio *.onmicrosoft.com

Conforme descrito anteriormente neste artigo, o domínio inicial *.onmicrosoft.com é configurado automaticamente para assinar todos os emails de saída da sua organização microsoft 365 e você deve configurar domínios personalizados para a assinatura DKIM de mensagens de saída.

Mas, você também pode usar os procedimentos nesta seção para afetar a assinatura do DKIM usando o domínio *.onmicrosoft.com:

- Gerar novas chaves. As novas chaves são adicionadas e usadas automaticamente nos datacenters do Microsoft 365.

- Faça com que as propriedades do domínio *.onmicrosoft.com apareçam corretamente no flyout de detalhes do domínio na guia DKIM da página de configurações de autenticação Email no ou no https://security.microsoft.com/authentication?viewid=DKIM PowerShell. Esse resultado permite operações futuras na configuração DKIM para o domínio (por exemplo, rotação manual de chaves).

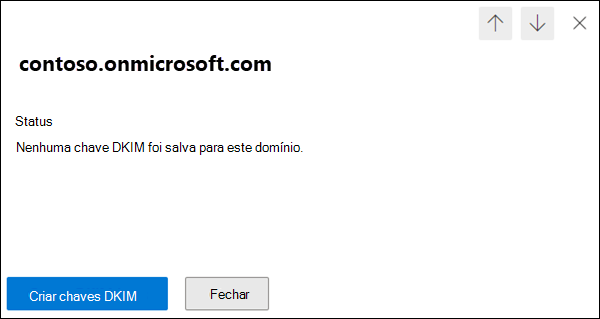

Para usar os procedimentos nesta seção, o domínio *.onmicrosoft.com deve aparecer na guia DKIM da página de configurações de autenticação Email em https://security.microsoft.com/authentication?viewid=DKIM. As propriedades do domínio *.onmicrosoft.com no flyout de detalhes devem conter os seguintes valores:

- As mensagens de sinal para este domínio com assinaturas DKIM não estão disponíveis.

- O valor statusnão é nenhuma chave DKIM salva para este domínio.

- Criar chaves DKIM está presente.

Prossiga se o domínio atender a esses requisitos.

No portal do Defender em https://security.microsoft.com, acesse Email &página Políticas decolaboração> & regras >Políticas> de ameaças Email página de configurações de autenticação. Ou, para ir diretamente para a página de configurações de autenticação Email, use https://security.microsoft.com/authentication.

Na página Email configurações de autenticação, selecione a guia DKIM.

Na guia DKIM, selecione o domínio *.onmicrosoft.com para configurar clicando em qualquer lugar da linha diferente da caixa marcar ao lado do nome.

No flyout de detalhes de domínio que é aberto, selecione Criar chaves DKIM.

Quando a criação da chave DKIM for concluída, a caixa de diálogo Publicar CNAMEs será aberta. Selecione Fechar.

Você não pode criar os registros CNAME para o domínio *.onmicrosoft.com, portanto, não precisa copiar os valores. A Microsoft cuida da configuração de DNS necessária para você.

Depois de selecionar Fechar, você estará de volta no flyout de detalhes do domínio em que as mensagens de sinal para este domínio com assinaturas DKIM estãodesabilitadas

.

.Deslize as mensagens de sinal para este domínio com assinaturas DKIMalternando para Habilitado

e selecione OK na caixa de diálogo de confirmação que é aberta.

e selecione OK na caixa de diálogo de confirmação que é aberta.Quando terminar o sobrevoo de detalhes do domínio, selecione Fechar.

Use Exchange Online PowerShell para configurar a assinatura DKIM de mensagens de saída

Se preferir usar o PowerShell para habilitar a assinatura DKIM de mensagens de saída usando um domínio personalizado ou personalizar a assinatura de DKIM para o domínio *.onmicrosoft.com, conecte-se ao Exchange Online PowerShell para executar os comandos a seguir.

Dica

Antes de configurar a assinatura de DKIM usando o domínio personalizado, você precisa adicionar o domínio ao Microsoft 365. Para obter instruções, consulte Adicionar um domínio. Para confirmar se o domínio personalizado está disponível para configuração DKIM, execute o seguinte comando: Get-AcceptedDomain.

Conforme descrito anteriormente neste artigo, seu domínio *.onmicrosoft.com já está assinando email de saída por padrão. Normalmente, a menos que você tenha configurado manualmente a assinatura de DKIM para o domínio *.onmicrosoft.com no portal do Defender ou no PowerShell, o *.onmicrosoft.com não aparece na saída de Get-DkimSigningConfig.

Execute o seguinte comando para verificar a disponibilidade e o status DKIM de todos os domínios da organização:

Get-DkimSigningConfig | Format-List Name,Enabled,Status,Selector1CNAME,Selector2CNAMEPara o domínio para o qual você deseja configurar a assinatura do DKIM, a saída do comando na Etapa 1 determina o que você precisa fazer a seguir:

O domínio é listado com os seguintes valores:

- Habilitado: False

- Status:

CnameMissing

Acesse a Etapa 3 para copiar os valores do seletor.

Ou

O domínio não está listado:

Substitua <Domínio> pelo valor de domínio e execute o seguinte comando:

New-DkimSigningConfig -DomainName <Domain> -Enabled $false [-BodyCanonicalization <Relaxed | Simple>] [-HeaderCanonicalization <Relaxed | Simple>] [-KeySize <1024 | 2048>]- O parâmetro BodyCanonicalization especifica o nível de confidencialidade para alterações no corpo da mensagem:

- Relaxado: alterações no whitespace e alterações em linhas vazias no final do corpo da mensagem são toleradas. Esse é o valor padrão.

- Simples: somente alterações em linhas vazias no final do corpo da mensagem são toleradas.

- O parâmetro HeaderCanonicalization especifica o nível de confidencialidade para alterações no cabeçalho da mensagem:

- Relaxado: modificações comuns no cabeçalho da mensagem são toleradas. Por exemplo, reembrulho de linha de campo de cabeçalho, alterações no whitespace desnecessário ou linhas vazias e alterações no caso de campos de cabeçalho. Esse é o valor padrão.

- Simples: nenhuma alteração nos campos de cabeçalho é tolerada.

- O parâmetro KeySize especifica o tamanho do bit da chave pública no registro DKIM:

-

- Esse é o valor padrão.

-

-

Por exemplo:

New-DkimSigningConfig -DomainName contoso.com -Enabled $false- O parâmetro BodyCanonicalization especifica o nível de confidencialidade para alterações no corpo da mensagem:

Execute o comando da Etapa 1 novamente para confirmar se o domínio está listado com os seguintes valores de propriedade:

- Habilitado: False

- Status:

CnameMissing

Acesse a Etapa 3 para copiar os valores do seletor.

Copie os valores Seletor1CNAME e Seletor2CNAME para o domínio a partir da saída do comando da Etapa 1.

Os registros CNAME que você precisa criar no registrador de domínio para o domínio são semelhantes a este:

Nome do host:

selector1._domainkey

Pontos para endereço ou valor:<Selector1CNAME value>Nome do host:

selector2._domainkey

Pontos para endereço ou valor:<Selector2CNAME value>Por exemplo:

Nome do host:

selector1._domainkey

Pontos para endereço ou valor:selector1-contoso-com._domainkey.contoso.onmicrosoft.comNome do host:

selector2._domainkey

Pontos para endereço ou valor:selector2-contoso-com._domainkey.contoso.onmicrosoft.comSiga uma das seguintes etapas:

Domínio personalizado: no registrador de domínio do domínio, crie os dois registros CNAME usando as informações da etapa anterior.

Fornecemos instruções para criar registros CNAME para diferentes serviços do Microsoft 365 em muitos registradores de domínio. Você pode usar essas instruções como ponto de partida para criar os registros CNAME do DKIM. Para obter mais informações, consulte Adicionar registros DNS para conectar seu domínio.

Leva alguns minutos (ou possivelmente mais) para o Microsoft 365 detectar os novos registros CNAME que você criou.

Domínio *.onmicrosoft.com: Vá para a Etapa 5.

Depois de um tempo, retorne ao Exchange Online PowerShell, substitua <Domínio> pelo domínio configurado e execute o seguinte comando:

Set-DkimConfig -Identity \<Domain\> -Enabled $true [-BodyCanonicalization <Relaxed | Simple>] [-HeaderCanonicalization <Relaxed | Simple>]- O parâmetro BodyCanonicalization especifica o nível de confidencialidade para alterações no corpo da mensagem:

- Relaxado: alterações no whitespace e alterações em linhas vazias no final do corpo da mensagem são toleradas. Esse é o valor padrão.

- Simples: somente alterações em linhas vazias no final do corpo da mensagem são toleradas.

- O parâmetro HeaderCanonicalization especifica o nível de confidencialidade para alterações no cabeçalho da mensagem:

- Relaxado: modificações comuns no cabeçalho da mensagem são toleradas. Por exemplo, reembrulho de linha de campo de cabeçalho, alterações no whitespace desnecessário ou linhas vazias e alterações no caso de campos de cabeçalho. Esse é o valor padrão.

- Simples: nenhuma alteração nos campos de cabeçalho é tolerada.

Por exemplo:

Set-DkimConfig -Identity contoso.com -Enabled $trueOu

Set-DkimConfig -Identity contoso.onmicrosoft.com -Enabled $truePara um domínio personalizado, se o Microsoft 365 for capaz de detectar os registros CNAME no registrador de domínio, o comando será executado sem erro e o domínio agora será usado para assinar mensagens de saída do DKIM do domínio.

Se os registros CNAME não forem detectados, você receberá um erro que contém os valores a serem usados nos registros CNAME. Verifique se há erros de digitação nos valores no registrador de domínio (fácil de fazer com os traços, períodos e sublinhados!), aguarde um pouco mais e execute o comando novamente.

Para um domínio *.onmicrosoft.com que não estava listado anteriormente, o comando é executado sem erro.

- O parâmetro BodyCanonicalization especifica o nível de confidencialidade para alterações no corpo da mensagem:

Para verificar se o domínio agora está configurado para mensagens de sinal DKIM, execute o comando da Etapa 1.

O domínio deve ter os seguintes valores de propriedade:

- Habilitado: True

- Status:

Valid

Para obter informações detalhadas sobre sintaxe e parâmetro, confira os seguintes artigos:

Girar chaves DKIM

Pelos mesmos motivos pelos quais você deve alterar periodicamente as senhas, você deve alterar periodicamente a chave DKIM usada para assinatura de DKIM. A substituição da chave DKIM por um domínio é conhecida como rotação de chave DKIM.

As informações relevantes sobre a rotação de chaves DKIM para um domínio Microsoft 365 são mostradas na saída do seguinte comando no Exchange Online PowerShell:

Get-DkimSigningConfig -Identity <CustomDomain> | Format-List

- KeyCreationTime: a data/hora UTC em que o par de chaves público-privada do DKIM foi criado.

- RotateOnDate: a data/hora da rotação de chave DKIM anterior ou próxima.

- SeletorBeforeRotateOnDate: Lembre-se de que a assinatura de DKIM usando um domínio personalizado no Microsoft 365 requer dois registros CNAME no domínio. Essa propriedade mostra o registro CNAME que o DKIM usa antes da data-hora de RotateOnDate (também conhecida como seletor). O valor é

selector1ouselector2e é diferente do valor SelectorAfterRotateOnDate . - SelectorAfterRotateOnDate: mostra o registro CNAME que o DKIM usa após a data-hora de RotateOnDate . O valor é

selector1ouselector2e é diferente do valor SelectorBeforeRotateOnDate .

Quando você faz uma rotação de chave DKIM em um domínio, conforme descrito nesta seção, a alteração não é imediata. Leva quatro dias (96 horas) para que a nova chave privada comece a assinar mensagens (a data/hora RotateOnDate e o valor seletorAfterRotateOnDate correspondente). Até lá, a chave privada existente é usada (o valor seletorBeforeRotateOnDate correspondente).

Dica

O fator main que determina quando um domínio personalizado inicia o email de saída de assinatura do DKIM é a detecção de registro CNAME no DNS.

Para confirmar a chave pública correspondente usada para verificar a assinatura DKIM (que infere a chave privada usada para assinar a mensagem), marcar o valor s= no campo cabeçalho DKIM-Signature (o seletor; por exemplo, s=selector1-contoso-com).

Dica

Para domínios personalizados, você pode girar as chaves DKIM apenas em domínios habilitados para assinatura DKIM (o valor status está habilitado).

Atualmente, não há rotação automática de chaves DKIM para o domínio *.onmicrosoft.com. Você pode girar manualmente as chaves DKIM conforme descrito nesta seção. Se as chaves DKIM rotacionar não estiverem disponíveis nas propriedades do domínio *.onmicrosoft.com, use os procedimentos no portal Usar o Defender para personalizar a assinatura DKIM de mensagens de saída usando a seção de domínio *.onmicrosoft.com anteriormente neste artigo.

Usar o portal do Defender para girar as chaves DKIM para um domínio personalizado

No portal do Defender em https://security.microsoft.com, acesse Email &página Políticas decolaboração> & regras >Políticas> de ameaças Email página de configurações de autenticação. Ou, para ir diretamente para a página de configurações de autenticação Email, use https://security.microsoft.com/authentication.

Na página Email configurações de autenticação, selecione a guia DKIM.

Na guia DKIM, selecione o domínio a ser configurado clicando em qualquer lugar da linha diferente da caixa marcar ao lado do nome.

No flyout de detalhes de domínio que é aberto, selecione Girar chaves DKIM.

As configurações no flyout de detalhes mudam para os seguintes valores:

- Status: chaves rotativas para este domínio e assinaturas DKIM.

- As teclas DKIM giradas estão esmaecidos.

Após quatro dias (96 horas), a nova chave DKIM começa a assinar mensagens de saída para o domínio personalizado. Até lá, a chave DKIM atual é usada.

Você pode dizer quando a nova chave DKIM está sendo usada quando o valor status for alterado de chaves rotativas para esse domínio e assinar assinaturas DKIM para assinar assinaturas DKIM para este domínio.

Para confirmar a chave pública correspondente usada para verificar a assinatura DKIM (que infere a chave privada usada para assinar a mensagem), marcar o valor s= no campo cabeçalho DKIM-Signature (o seletor; por exemplo, s=selector1-contoso-com).

Use Exchange Online PowerShell para girar as chaves DKIM para um domínio e alterar a profundidade do bit

Se preferir usar o PowerShell para girar as chaves DKIM para um domínio, conecte-se ao Exchange Online PowerShell para executar os comandos a seguir.

Execute o seguinte comando para verificar a disponibilidade e o status DKIM de todos os domínios da organização:

Get-DkimSigningConfig | Format-List Name,Enabled,Status,Selector1CNAME,Selector1KeySize,Selector2CNAME,Selector2KeySize,KeyCreationTime,RotateOnDate,SelectorBeforeRotateOnDate,SelectorAfterRotateOnDatePara o domínio para o qual você deseja girar as chaves DKIM, use a seguinte sintaxe:

Rotate-DkimSigningConfig -Identity <CustomDomain> [-KeySize <1024 | 2048>]Se você não quiser alterar a profundidade de bit das novas chaves DKIM, não use o parâmetro KeySize .

Este exemplo gira as chaves DKIM para o domínio contoso.com e muda para uma chave de 2048 bits.

Rotate-DkimSigningConfig -Identity contoso.com -KeySize 2048Este exemplo gira as chaves DKIM para o domínio contoso.com sem alterar a profundidade do bit chave.

Rotate-DkimSigningConfig -Identity contoso.comExecute o comando da Etapa 1 novamente para confirmar os seguintes valores de propriedade:

- KeyCreationTime

- RotateOnDate

- SeletorBeforeRotateOnDate

- SeletorAfterRotateOnDate:

Os sistemas de email de destino usam a chave pública no registro CNAME que é identificado pela propriedade SelectorBeforeRotateOnDate para verificar a assinatura DKIM nas mensagens (que infere a chave privada usada para DKIM assinar a mensagem).

Após a data/hora do RotateOnDate , o DKIM usa a nova chave privada para assinar mensagens e os sistemas de email de destino usam a chave pública correspondente no registro CNAME identificado pela propriedade SelectorAfterRotateOnDate para verificar a assinatura DKIM nas mensagens.

Para confirmar a chave pública correspondente usada para verificar a assinatura DKIM (que infere a chave privada usada para assinar a mensagem), marcar o valor s= no campo cabeçalho DKIM-Signature (o seletor; por exemplo,

s=selector1-contoso-com).

Para obter informações detalhadas sobre sintaxe e parâmetro, confira os seguintes artigos:

Desabilitar a assinatura DKIM de mensagens de saída usando um domínio personalizado

Conforme descrito anteriormente neste artigo, habilitar a assinatura DKIM de mensagens de saída usando um domínio personalizado efetivamente alterna a assinatura de DKIM usando o domínio *.onmicrosoft.com para o uso do domínio personalizado.

Ao desabilitar a assinatura do DKIM usando um domínio personalizado, você não está desabilitando completamente a assinatura de DKIM para emails de saída. A assinatura de DKIM eventualmente muda de volta para o uso do domínio *.onmicrosoft.

Use o portal do Defender para desabilitar a assinatura DKIM de mensagens de saída usando um domínio personalizado

No portal do Defender em https://security.microsoft.com, acesse Email &página Políticas decolaboração> & regras >Políticas> de ameaças Email página de configurações de autenticação. Ou, para ir diretamente para a página de configurações de autenticação Email, use https://security.microsoft.com/authentication.

Na página Email configurações de autenticação, selecione a guia DKIM.

Na guia DKIM, selecione o domínio a ser configurado clicando em qualquer lugar da linha diferente da caixa marcar ao lado do nome.

No flyout de detalhes de domínio que é aberto, deslize as mensagens de sinal para este domínio com assinaturas DKIMalternando para Desabilitado

.

.

Use Exchange Online PowerShell para desabilitar a assinatura DKIM de mensagens de saída usando um domínio personalizado

Se preferir usar o PowerShell para desabilitar a assinatura DKIM de mensagens de saída usando um domínio personalizado, conecte-se a Exchange Online PowerShell para executar os comandos a seguir.

Execute o seguinte comando para verificar a disponibilidade e o status DKIM de todos os domínios da organização:

Get-DkimSigningConfig | Format-List Name,Enabled,StatusQualquer domínio personalizado para o qual você pode desabilitar a assinatura do DKIM tem os seguintes valores de propriedade:

- Habilitado: True

- Status:

Valid

Para o domínio para o qual você deseja desabilitar a assinatura do DKIM, use a seguinte sintaxe:

Set-DkimSigningConfig -Identity <CustomDomain> -Enabled $falseEste exemplo desabilita a assinatura de DKIM usando o domínio personalizado contoso.com.

Set-DkimSigningConfig -Identity contoso.com -Enabled $false

Verificar a assinatura DKIM do email de saída do Microsoft 365

Dica

Antes de usar os métodos nesta seção para testar a assinatura DKIM do email de saída, aguarde alguns minutos após qualquer alteração de configuração de DKIM para permitir que as alterações sejam propagadas.

Use qualquer um dos seguintes métodos para verificar a assinatura DKIM do email de saída do Microsoft 365:

Envie mensagens de teste e exiba os campos de cabeçalho relacionados do cabeçalho da mensagem no sistema de email de destino:

Envie uma mensagem de uma conta dentro do domínio habilitado para DKIM do Microsoft 365 para um destinatário em outro sistema de email (por exemplo, outlook.com ou gmail.com).

Dica

Não envie email para AOL para teste DKIM. A AOL poderá ignorar o marcar DKIM se o SPF marcar passar.

Na caixa de correio de destino, exiba o cabeçalho da mensagem. Por exemplo:

- Exibir cabeçalhos de mensagens na Internet no Outlook.

- Use o Analisador de Cabeçalho de Mensagem em https://mha.azurewebsites.net.

Localize o campo cabeçalho DKIM-Signature no cabeçalho da mensagem. O campo de cabeçalho se parece com o seguinte exemplo:

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=contoso.com; s=selector1; h=From:Date:Subject:Message-ID:Content-Type:MIME-Version:X-MS-Exchange-SenderADCheck; bh=UErATeHehIIPIXPeUAfZWiKo0w2cSsOhb9XM9ulqTX0=;- d=: O domínio usado para DKIM assinar a mensagem.

- s=: O seletor (chave pública no registro DNS no domínio) que foi usado para descriptografar e verificar a assinatura DKIM da mensagem.

Localize o campo cabeçalho Autenticação-Resultados no cabeçalho da mensagem. Embora os sistemas de email de destino possam usar formatos ligeiramente diferentes para carimbar emails de entrada, o campo de cabeçalho deve incluir DKIM=pass ou DKIM=OK. Por exemplo:

Authentication-Results: mx.google.com; dkim=pass header.i=@contoso.com header.s=selector1 header.b=NaHRSJOb; arc=pass (i=1 spf=pass spfdomain=contoso.com dkim=pass dkdomain=contoso.com dmarc=pass fromdomain=contoso.com); spf=pass (google.com: domain of michelle@contoso.com designates 0000:000:0000:0000::000 as permitted sender) smtp.mailfrom=michelle@contoso.comDica

A assinatura DKIM é omitida em qualquer uma das seguintes condições:

- Os endereços de email do remetente e do destinatário estão no mesmo domínio.

- Os endereços de email do remetente e do destinatário estão em domínios diferentes controlados pela mesma organização.

Em ambos os casos, o campo de cabeçalho DKIM-Signature não existe no cabeçalho da mensagem e o campo cabeçalho Autenticação-Resultados se parece com o seguinte exemplo:

authentication-results: dkim=none (message not signed) header.d=none;dmarc=none action=none header.from=contoso.com;

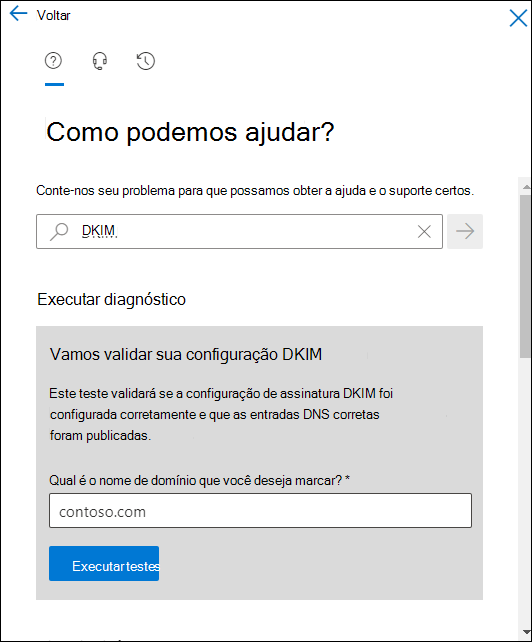

Use o teste na ajuda do Microsoft 365: esse recurso requer uma conta de Administrador Global e não está disponível no Microsoft 365 Government Community Cloud (GCC), GCC High, DoD ou Office 365 operado pela 21Vianet.

Assinatura de email do DKIM do domínio personalizado em outros serviços de email

Alguns provedores de serviços de email ou provedores de software como serviço permitem habilitar a assinatura de DKIM para seu email originário do serviço. Mas, os métodos dependem inteiramente do serviço de email.

Dica

Conforme mencionado anteriormente neste artigo, recomendamos usar subdomínios para sistemas de email ou serviços que você não controla diretamente.

Por exemplo, seu domínio de email no Microsoft 365 é contoso.com e você usa o serviço de email em massa do Adatum para email de marketing. Se o Adatum der suporte à assinatura DKIM de mensagens de remetentes em seu domínio em seu serviço, as mensagens poderão conter os seguintes elementos:

Return-Path: <communication@adatum.com>

From: <sender@marketing.contoso.com>

DKIM-Signature: s=s1024; d=marketing.contoso.com

Subject: This a message from the Adatum infrastructure, but with a DKIM signature authorized by marketing.contoso.com

Neste exemplo, as seguintes etapas são necessárias:

O Adatum fornece à Contoso uma chave pública a ser usada para a assinatura DKIM do email contoso de saída de seu serviço.

A Contoso publica a chave DKIM pública no DNS no registrador de domínio do subdomínio marketing.contoso.com (um registro TXT ou um registro CNAME).

Quando o Adatum envia emails de remetentes no domínio marketing.contoso.com, as mensagens são assinadas por DKIM usando a chave privada que corresponde à chave pública que deram à Contoso na primeira etapa.

Se o sistema de email de destino verificar o DKIM em mensagens de entrada, as mensagens passarão DKIM porque elas estão assinadas por DKIM.

Se o sistema de email de destino verificar dMARC em mensagens de entrada, o domínio na assinatura DKIM (o valor d= no campo cabeçalho DKIM-Signature ) corresponderá ao domínio no endereço De mostrado em clientes de email, para que as mensagens também possam passar DMARC:

De: sender@marketing.contoso.com

d=: marketing.contoso.com

Próximas etapas

Conforme descrito em Como SPF, DKIM e DMARC trabalham juntos para autenticar remetentes de mensagens de email, o DKIM sozinho não é suficiente para impedir a falsificação do domínio do Microsoft 365. Você também precisa configurar o SPF e o DMARC para a melhor proteção possível. Para obter instruções, veja:

Para o email que chega ao Microsoft 365, talvez você também precise configurar selos ARC confiáveis se você usar serviços que modificam mensagens em trânsito antes da entrega à sua organização. Para obter mais informações, consulte Configurar selos ARC confiáveis.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de