Etapa 4. Proteja os dispositivos

Para ajudar a proteger dispositivos (pontos de extremidade) contra a parte de acesso inicial de um ataque de ransomware:

- Implante o Intune como um gerenciamento de dispositivos móveis (MDM) e provedor de gerenciamento de aplicativos móveis (MAM) para seus dispositivos e registre os dispositivos pertencentes à sua organização.

- Implemente as Políticas comuns de acesso a dispositivos para validar as credenciais da conta de usuário e impor os requisitos de conformidade e integridade do dispositivo.

- Habilitar a Proteção de Rede em Microsoft Defender para Ponto de Extremidade e Microsoft Defender XDR.

- Configure a verificação de sites e de download e a verificação de aplicativos e arquivos no Microsoft Defender SmartScreen para bloquear ou alertar.

- Habilite a verificação de arquivos e anexos baixados do Microsoft Defender Antivírus.

- Defina o nível de segurança da Área de Trabalho Remota como TLS em Microsoft Defender para Ponto de Extremidade e Microsoft Defender XDR.

Dispositivos Windows 11 ou 10

Para ajudar a proteger contra a parte de movimento lateral de um ataque de um dispositivo Windows 11 ou 10:

Para reduzir o impacto do ataque:

Para ajudar a proteger contra um invasor que consegue evitar suas defesas de segurança:

- Mantenha habilitado o recurso proteção distribuída na nuvem do Microsoft Defender Antivírus.

- Mantenha habilitado o recurso monitoramento de comportamento em tempo real do Microsoft Defender Antivírus.

- Habilite a proteção em tempo real.

- Habilite a proteção contra adulteração no Microsoft Defender para Ponto de Extremidade para evitar alterações mal-intencionadas das configurações de segurança.

Para ajudar a proteger contra um invasor que estiver executando um código como parte de um ataque:

- Habilite o Microsoft Defender Antivírus.

- Bloqueie as chamadas de API Win32 das macros do Office.

- Migre todas as pastas de trabalho herdadas que exigem macros do Excel 4.0 para o formato de macro VBA atualizado.

- Desabilite o uso de macros não assinadas. Verifique se todas as macros internas necessárias para a empresa estão assinadas e tirando proveito de locais confiáveis para garantir que macros desconhecidas não sejam executados no seu ambiente.

- Detenha as macros de XLM ou VBA mal-intencionadas garantindo que a verificação de macros de tempo de execução pela Interface de Verificação Antimalware (AMSI) esteja habilitada. Esse recurso (habilitado por padrão) estará ativado se a configuração da Política de Grupo para o Escopo de Verificação de Macros de Tempo de Execução estiver definida como Habilitar para Todos os Arquivos ou Habilitar para Arquivos com Baixo Nível de Confiança. Obtenha os arquivos mais recentes dos modelos de política de grupo.

Impacto sobre os usuários e gerenciamento de alterações

Ao implementar essas proteções, execute o gerenciamento de alterações para as seguintes disposições:

- As políticas Confiança Zero de acesso de dispositivo e identidade podem negar acesso a usuários que têm dispositivos sem conformidade.

- O download de arquivos poderá alertar os usuários antes do download sob pena de ser bloqueado.

- Algumas macros do Office, Excel 4.0, XLM ou VBA poderão não ser mais executadas.

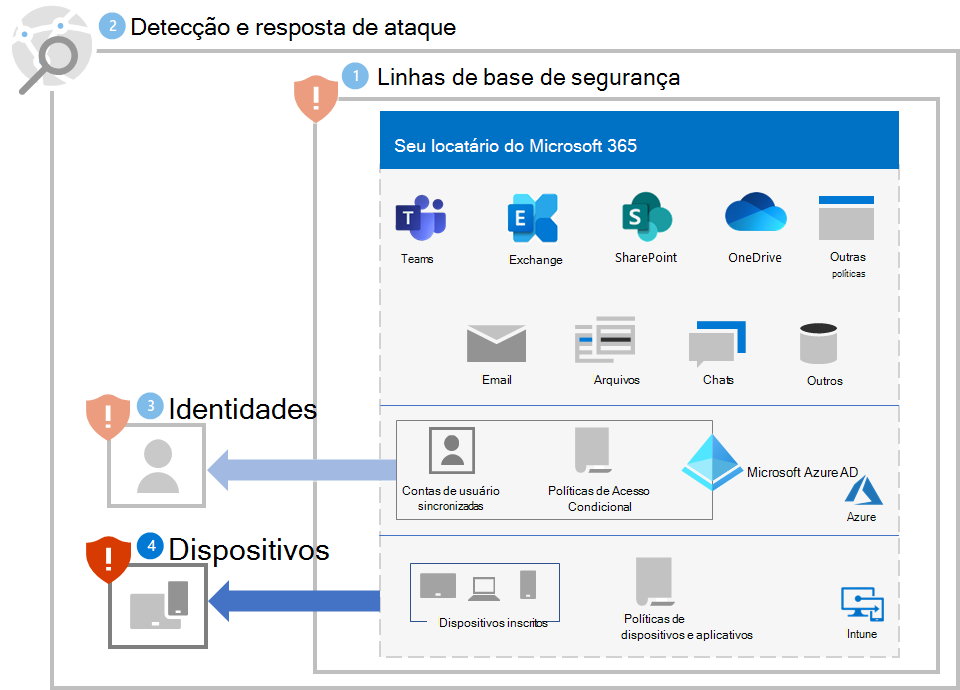

Configuração resultante

Aqui está a proteção contra ransomware para seu locatário para as etapas 1 a 4.

Próxima etapa

Prossiga para a Etapa 5 para proteger as informações no seu locatário do Microsoft 365.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de