Como usar logs de rastreamento do Fiddler para MFA no Microsoft 365 e Microsoft Entra ID

Resumo

Este artigo apresenta o log de rastreamento do Fiddler para os seguintes cenários de MFA (autenticação multifator):

- Cenários de MFA de trabalho

- Quando o telefone está sem cobertura ou o telefone não é escolhido

- Quando o alerta de fraude é disparado para bloquear a conta na nuvem

- Para uma conta bloqueada

- Quando o MFA é usado para contas gerenciadas

Mais informações

Se uma conta de usuário for federada, o usuário será redirecionado para o STS (Servidor de Token de Serviço) para autenticação e para login.microsoftonline.com, e o token SAML será emitido pelo STS. Se o usuário for gerenciado, login.microsoftonline.com autentica o usuário por meio da senha do usuário.

O MFA é iniciado após a verificação da senha do usuário por Microsoft Entra ID ou STS. O SANeeded=1 cookie será definido se o usuário estiver habilitado para autenticação MFA no Microsoft 365 ou no diretório do Azure. A comunicação entre o cliente e o login.microsoftonline.com após a autenticação de senha do usuário se assemelha ao seguinte:

POST

https://login.microsoftonline.com/login.srfHTTP/1.1

Host: login.microsoftonline.comHTTP/1.1 302 Encontrado

Set-Cookie: SANeeded=1; domain=login.microsoftonline.com; secure= ;p ath=/; HTTPOnly= ; version=1

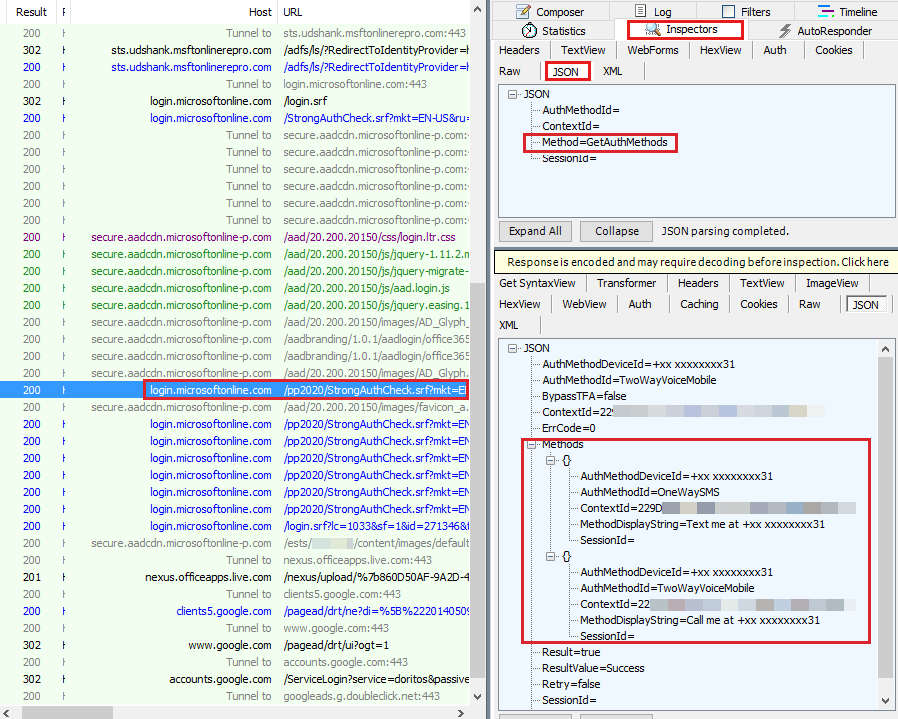

Cenário 1: Cenários MFA de trabalho

O cookie SANeeded=1 é definido após a autenticação de senha. Em seguida, o tráfego de rede é redirecionado para o ponto de extremidade: https://login.microsoftonline.com/StrongAuthCheck.srfe os métodos de autenticação disponíveis são solicitados.

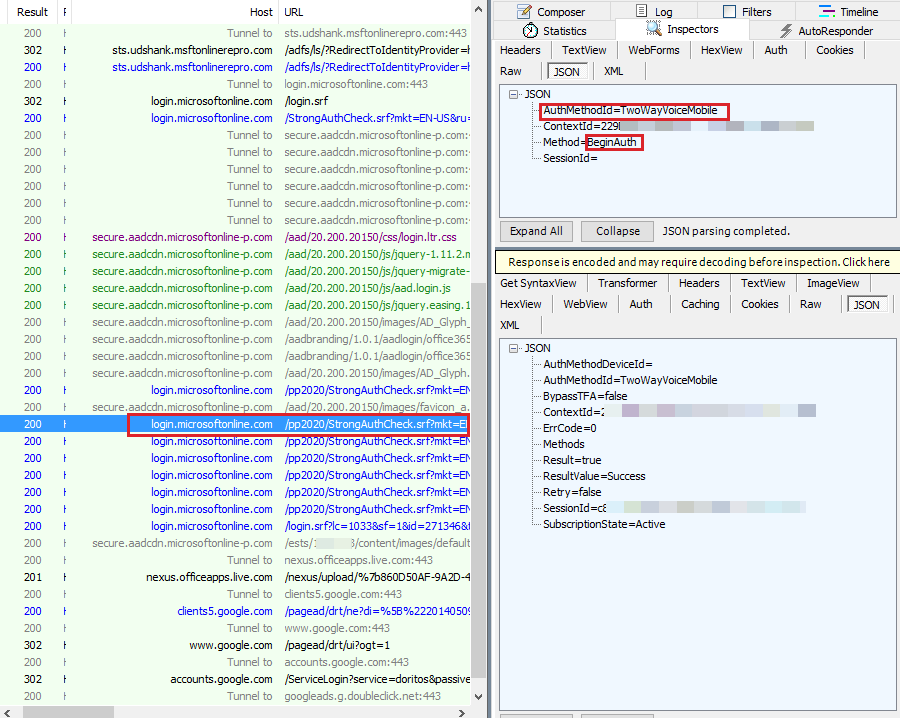

A MFA começa com BeginAuth e, em seguida, a chamada telefônica é disparada no back-end para o provedor de serviços telefônicos.

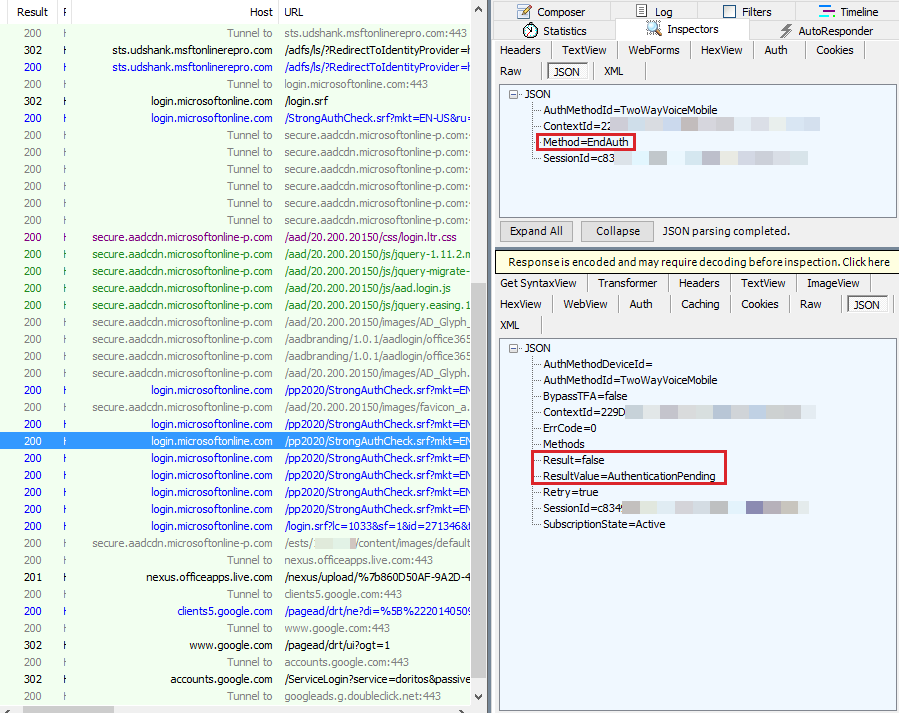

Após o início da autorização de MFA, o cliente começa a consultar o mesmo ponto de extremidade para o método EndAuth a cada 10 segundos para marcar se a autenticação foi concluída. Até que a chamada tenha sido escolhida e verificada, o Resultado é retornado como AuthenticationPending.

Quando o telefone tiver sido escolhido e verificado, a resposta para a próxima consulta para EndAuth será um ResultValue of Success. Além disso, o usuário concluiu a autenticação mulitifactor. Além disso, o cookie Set-Cookie : SANeeded=xxxxxxxx é definido na resposta, que é dada ao ponto de extremidade : login.srf para concluir a autenticação.

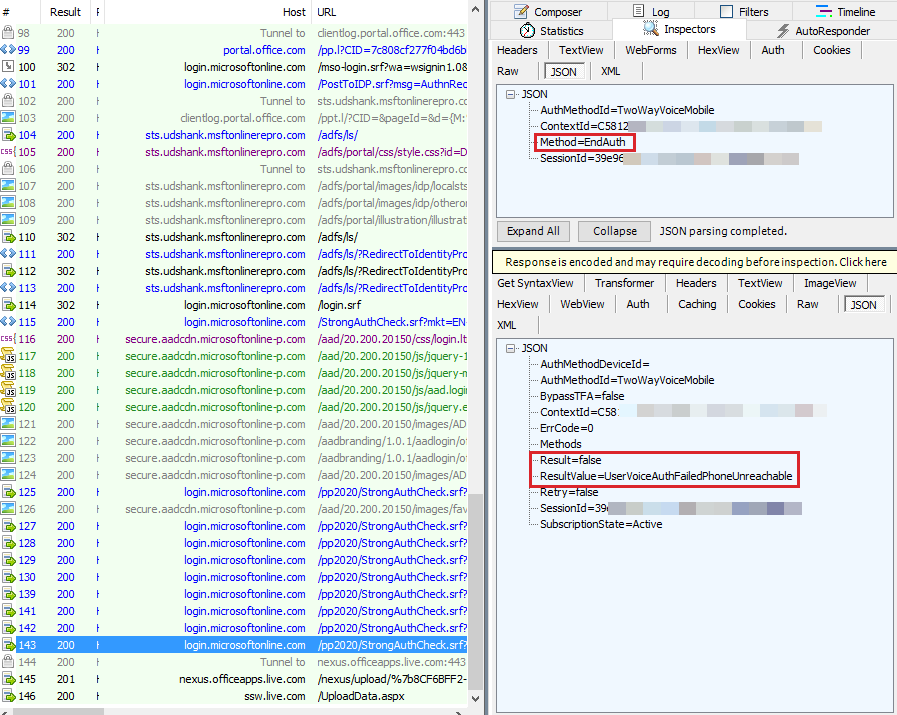

Cenário 2: quando o telefone está sem cobertura ou o telefone não é escolhido

Quando o telefone não é escolhido e verificado dentro de 60 segundos após a chamada ser feita, o ResultValue é definido como UserVoiceAuthFailedPhoneUnreachable. Na próxima consulta para o método EndAuth, UserVoiceAuthFailedPhoneUnreachable é retornado, como visto no Fiddler.

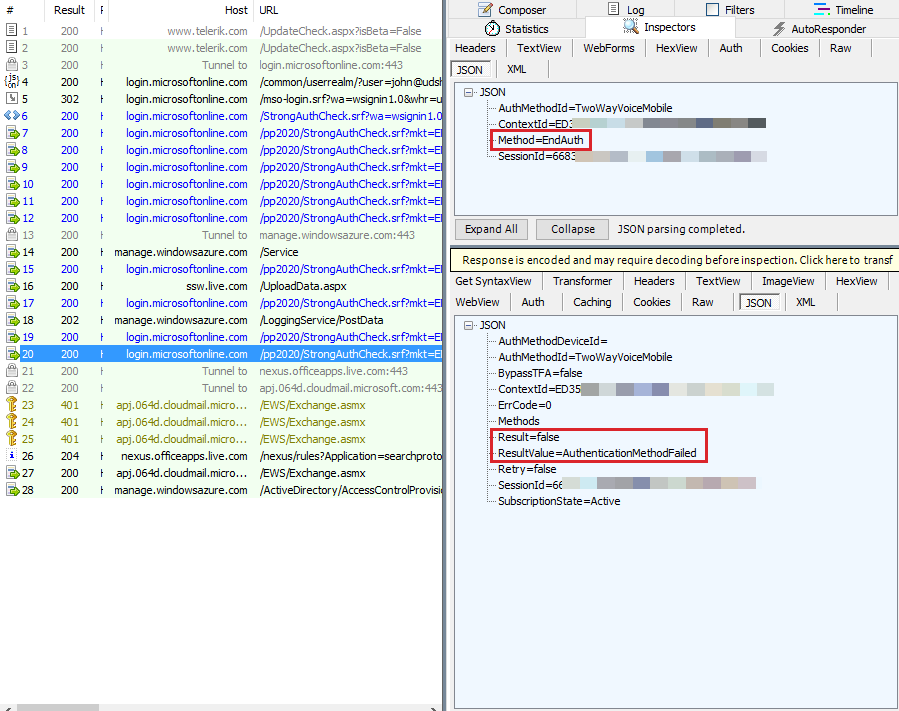

Cenário 3: quando o alerta de fraude é disparado para bloquear a conta na nuvem

Quando o telefone não foi escolhido e um alerta de fraude é postado dentro de 60 segundos após a chamada ser feita, o ResultValue é definido como AuthenticationMethodFailed. Na próxima consulta para o método EndAuth, uma resposta AuthenticationMethodFailed é retornada, como visto no Fiddler.

Cenário 4: Para uma conta bloqueada

Se o usuário estiver bloqueado, ResultValue será definido como UserIsBlocked. Na primeira consulta para o método EndAuth, UserIsBlocked é retornada, como visto no Fiddler.

Solução: em um cenário do Azure MFA com uma assinatura do Azure, você pode desbloquear primeiro fazendo logon em manage.windowsazure.com. Em seguida, selecione Usuários do Diretório > e GerenciarConfigurações do Serviço de Autenticação >Multifator. No final da página, selecione Ir para o portal. Agora, selecione Bloquear/Desbloquear Usuários para encontrar a lista de usuários bloqueados.

Se o MFA estiver habilitado por meio do Microsoft 365, abra um caso de suporte com a Microsoft para desbloqueá-lo.

Cenário 5: MFA para contas gerenciadas

Nessa situação, a autenticação permanece a mesma, mas os pontos de extremidade são https://login.microsoftonline.com/common/SAS/BeginAuth e https://login.microsoftonline.com/common/SAS/EndAuth , em vez de https://login.microsoftonline.com/StrongAuthCheck.srf , como para as contas federadas.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de