Ajudar a reduzir dinamicamente os riscos com proteção adaptável (versão prévia)

Importante

Gerenciamento de Risco Interno do Microsoft Purview correlaciona vários sinais para identificar possíveis riscos internos mal-intencionados ou inadvertidos, como roubo de IP, vazamento de dados e violações de segurança. O gerenciamento de risco interno permite que os clientes criem políticas para gerenciar a segurança e a conformidade. Criados com privacidade por design, os usuários são pseudônimos por padrão e os controles de acesso baseados em função e os logs de auditoria estão em vigor para ajudar a garantir a privacidade no nível do usuário.

A proteção adaptável no Microsoft Purview usa o machine learning para identificar os riscos mais críticos e aplicar de forma proativa e dinâmica controles de proteção de:

- políticas de DLP (Prevenção Contra Perda de Dados do Microsoft Purview)

- Microsoft Entra políticas de acesso condicional

A integração com a prevenção contra perda de dados e o Acesso Condicional pode ajudar as organizações a automatizar sua resposta aos riscos internos e reduzir o tempo necessário para identificar e corrigir possíveis ameaças. Aproveitando os recursos de todas as três soluções, as organizações podem criar uma estrutura de segurança mais abrangente que resolva ameaças internas e externas.

A proteção adaptável ajuda a mitigar riscos potenciais usando:

- Detecção com reconhecimento de contexto. Ajuda a identificar os riscos mais críticos com a análise orientada por ML de atividades de conteúdo e usuário.

- Controles dinâmicos. Ajuda a impor controles eficazes em usuários de alto risco, enquanto outros mantêm a produtividade.

- Mitigação automatizada. Ajuda a minimizar o impacto de possíveis incidentes de segurança de dados e reduzir a sobrecarga do administrador.

A proteção adaptável atribui dinamicamente políticas de acesso condicional Prevenção Contra Perda de Dados do Microsoft Purview e Microsoft Entra adequadas aos usuários com base nos níveis de risco internos definidos e analisados pelos modelos de machine learning no gerenciamento de risco interno. As políticas se tornam adaptáveis com base no contexto do usuário, garantindo que a política mais eficaz, como bloquear o compartilhamento de dados por meio da prevenção de perda de dados ou bloquear o acesso de aplicativos por meio do Acesso Condicional, seja aplicada apenas a usuários de alto risco, enquanto usuários de baixo risco mantêm a produtividade. A prevenção contra perda de dados e os controles de política de Acesso Condicional se ajustam constantemente, portanto, quando o nível de risco interno de um usuário muda, uma política apropriada é aplicada dinamicamente para corresponder ao novo nível de risco interno.

Importante

Atualmente, o gerenciamento de risco interno está disponível em locatários hospedados em regiões geográficas e países com suporte por dependências de serviço do Azure. Para verificar se a solução de gerenciamento de risco interno tem suporte para sua organização, consulte Disponibilidade de dependência do Azure por país/região. O gerenciamento de risco interno está disponível para nuvens comerciais, mas não está disponível para programas de nuvem do governo dos EUA no momento.

Assista ao vídeo a seguir para obter um resumo de como a proteção adaptável pode ajudar a identificar e mitigar os riscos mais críticos em sua organização:

Dica

Se você não é um cliente E5, use a avaliação das soluções do Microsoft Purview de 90 dias para explorar como os recursos adicionais do Purview podem ajudar sua organização a gerenciar as necessidades de segurança e conformidade de dados. Comece agora no hub de testes do portal de conformidade do Microsoft Purview. Saiba mais detalhes sobre os termos de inscrição e avaliação.

Níveis de risco internos e controles preventivos

Com a proteção adaptável, os administradores podem configurar os fatores de risco ou atividades para níveis de risco internos personalizáveis com base nas necessidades da sua organização. Os níveis de risco interno para proteção adaptável são atualizados continuamente e automaticamente com base nos fatores de risco e nos insights dos usuários, portanto, quando os riscos de segurança de dados dos usuários aumentam ou diminuem, seus níveis de risco interno são ajustados de acordo. Com base nos níveis de risco interno, as políticas de prevenção contra perda de dados e as políticas de Acesso Condicional aplicam automaticamente o nível certo de controles preventivos conforme configurado por administradores (como bloquear, bloquear com substituição ou aviso).

Dependendo da política de gerenciamento de risco interno atribuída na proteção adaptável, diferentes critérios (usuários, grupos, indicadores, limites etc.) são usados para determinar os níveis de risco interno aplicáveis. Os níveis de risco internos são baseados em insights do usuário, não apenas no número de instâncias de atividades específicas do usuário. Insights são um cálculo do número agregado de atividades e do nível de gravidade dessas atividades.

Por exemplo, os níveis de risco interno do Usuário A não seriam determinados pelo Usuário A executando uma atividade potencialmente arriscada mais de três vezes. Os níveis de risco interno do Usuário A seriam determinados por uma visão do número agregado de atividades e pontuações de risco que seriam atribuídas à atividade com base nos limites configurados na política selecionada.

Níveis de risco interno

Os níveis de risco internos na proteção adaptável definem o quão arriscada é a atividade de um usuário e podem ser baseados em critérios como quantas atividades de exfiltração eles executaram ou se sua atividade gerou um alerta de risco interno de alta gravidade. Esses níveis de risco interno têm definições internas de nível de risco interno, mas essas definições podem ser personalizadas conforme necessário:

- Nível de risco elevado: este é o nível de risco interno mais alto. Ele inclui definições internas para usuários com alertas de alta gravidade, usuários com pelo menos três insights de sequência que têm um alerta de alta gravidade para atividades de risco específicas ou um ou mais alertas de alta gravidade confirmados.

- Nível de risco moderado: o nível de risco interno médio inclui definições internas para usuários com alertas de gravidade média ou usuários com pelo menos duas atividades de exfiltração de dados com pontuações de alta gravidade.

- Nível de risco menor: o nível de risco interno mais baixo inclui definições internas para usuários com alertas de baixa gravidade ou usuários com pelo menos uma atividade de exfiltração de dados com uma pontuação de alta gravidade.

Para que um nível de risco interno seja atribuído a um usuário, o número de insights e a gravidade atribuída à atividade precisam corresponder à definição para o nível de risco interno. O número de atividades para um insight pode ser uma única atividade ou várias atividades acumuladas para o insight único. O número de insights é avaliado para a definição de nível de risco interno, não o número de atividades contidas em um insight.

Por exemplo, suponha que as condições na política de gerenciamento de risco interno atribuída à proteção adaptável sejam escopo para identificar downloads de sites do SharePoint em sua organização. Se a política detectar que um usuário baixou 10 arquivos de um site do SharePoint em um único dia que são determinados como de alta gravidade, isso contaria como um único insight que consiste em 10 eventos de atividade. Para que essa atividade se qualifique para atribuir um nível de risco elevado ao usuário, seriam necessários dois insights adicionais (com alta gravidade) para o usuário. Os insights adicionais podem ou não conter uma ou mais atividades.

Personalizando níveis de risco interno

Os níveis de risco internos personalizados permitem criar níveis de risco interno com base nas necessidades da sua organização. Você pode personalizar critérios nos quais o nível de risco interno se baseia e definir condições para controlar quando o nível de risco interno é atribuído aos usuários.

Considere os exemplos a seguir para usar a proteção adaptável junto com as políticas de prevenção contra perda de dados e acesso condicional.

- Políticas de prevenção contra perda de dados:

- Permitir que usuários com o nível de risco interno menor ou médio recebam dicas de política e educação sobre as melhores práticas de tratamento de dados confidenciais. Dessa forma, você pode influenciar mudanças de comportamento positivas ao longo do tempo e reduzir os riscos de dados organizacionais.

- Bloqueie os usuários com o nível de risco elevado de salvar ou compartilhar dados confidenciais para minimizar o impacto de possíveis incidentes de dados.

- Políticas de acesso condicional:

- Exigir que usuários de nível de risco menores reconheçam termos de uso antes de usar um aplicativo.

- Bloqueie usuários de nível de risco médio de acessar determinados aplicativos.

- Bloqueie completamente os usuários do nível de risco elevado de usar aplicativos . Saiba mais sobre políticas de acesso condicional comumente aplicadas

Critérios e condições de nível de risco interno

Os critérios e as condições de nível de risco interno podem ser personalizados com base nas seguintes áreas:

- Alertas gerados ou confirmados para um usuário: essa opção permite que você escolha condições com base no nível de gravidade dos alertas gerados ou confirmados para um usuário para a política de gerenciamento de risco interno selecionada. As condições para alertas não são aditivas e o nível de risco interno é atribuído a um usuário se uma das condições for atendida.

- Atividade específica do usuário: essa opção permite que você escolha condições para que a atividade detecte, sua gravidade e o número de ocorrências diárias durante a janela de detecção de atividades passada (opcional). As condições para a atividade do usuário são aditivas e o nível de risco interno é atribuído a um usuário somente se todas as condições forem atendidas.

Detecção de atividades anteriores

Essa configuração de nível de risco interno determina quantos dias de proteção adaptável examina para detectar se um usuário atende às condições definidas por qualquer um dos níveis de risco interno. A configuração padrão é de 7 dias, mas você pode escolher entre 5 e 30 dias de atividade anterior para aplicar condições de nível de risco interno. Essa configuração só se aplica aos níveis de risco internos que se baseiam na atividade diária de um usuário e exclui os níveis de risco interno com base em alertas.

O exemplo a seguir ilustra como as configurações de detecção de atividades anteriores e os níveis de risco interno interagem para determinar se a atividade passada de um usuário está no escopo:

- Configuração de nível de risco elevado : o usuário executa pelo menos três sequências, cada uma com uma pontuação de risco de alta gravidade (67 a 100)

- Configuração de detecção de atividade anterior : 3 dias

| Atividades do usuário | Atividade no escopo para o nível de risco interno |

|---|---|

| O usuário tem uma sequência de alta gravidade por dia no Dia T-3, T-2, T-1 | Sim |

| O usuário tem três sequências de alta gravidade no dia T-3 | Sim |

| O usuário tem 1 sequência de alta gravidade nas sequências de alta gravidade do Dia T-4 e 2 no Dia T-3 | Não |

Prazo de nível de risco interno

Essa configuração de nível de risco interno determina quanto tempo um nível de risco interno permanece atribuído a um usuário antes de ser redefinido automaticamente. A configuração padrão é de 7 dias, mas você pode escolher entre 5 e 30 dias antes de redefinir o nível de risco interno para um usuário.

Os níveis de risco interno também são redefinidos para um usuário quando:

- O alerta associado para o usuário é descartado

- O caso associado para o usuário é resolvido

- A data de término do nível de risco interno expirou manualmente

Observação

Se um usuário recebe atualmente um nível de risco interno e esse usuário atende aos critérios novamente para esse nível de risco interno, o prazo de nível de risco interno será estendido para o número definido de dias para o usuário.

Permissões para proteção adaptável

Dependendo de como você está usando grupos de funções internos de gerenciamento de riscos internos e grupos de funções para prevenção de perda de dados ou acesso condicional, talvez seja necessário atualizar permissões para administradores, analistas e pesquisadores em sua organização.

A tabela a seguir descreve as permissões necessárias para tarefas específicas de proteção adaptável.

| Tarefa | Grupo de funções obrigatório |

|---|---|

| Configurar as configurações de proteção adaptável e atualização | Administradores de Gerenciamento de Riscos Internos ou Gerenciamento de Riscos Internos |

| Create e gerenciar políticas de prevenção contra perda de dados com a condição de proteção adaptável | Um dos seguintes: Administrador de Conformidade, Administrador de Dados de Conformidade, Gerenciamento de Conformidade de Prevenção de Perda de Dados, Administrador Global |

| Create e gerenciar políticas de acesso condicional com a condição de proteção adaptável | Um dos seguintes procedimentos: Administrador global, Administrador de Acesso Condicional, Administrador de Segurança |

| Exibir detalhes sobre os níveis de risco interno atribuídos dos usuários | Insider Risk Management, Insider Risk Management Analysts ou Insider Risk Management Investigators |

Importante

As quatro categorias de grupos de funções correspondem às seguintes guias na página Proteção Adaptável: níveis de risco interno, Usuários atribuídos níveis de risco interno, Prevenção de Perda de Dados, Acesso Condicional. Se você não estiver atribuído ao grupo de funções apropriado, a guia não será exibida na página Proteção Adaptável.

Configurar a proteção adaptável

Dependendo das necessidades da sua organização ou onde você está configurado atualmente com gerenciamento de risco interno, prevenção de perda de dados e Acesso Condicional, você tem duas opções para começar a usar a proteção adaptável:

- Configuração rápida

- Configuração personalizada

Configuração rápida

A opção de instalação rápida é a maneira mais rápida de começar a usar a proteção adaptável. Com essa opção, você não precisa de nenhum gerenciamento de risco interno pré-existente, prevenção de perda de dados ou políticas de Acesso Condicional e não precisa pré-configurar nenhuma configuração ou recursos. Se sua organização não tiver uma assinatura ou licença atual que dê suporte ao gerenciamento de risco interno ou prevenção contra perda de dados, inscreva-se em uma avaliação de soluções de risco e conformidade do Microsoft Purview antes de iniciar o processo de instalação rápida. Você também pode se inscrever para uma avaliação de Microsoft Entra.

Você pode começar selecionando Ativar a Proteção Adaptável nos cartões de proteção adaptáveis na página inicial do portal do Microsoft Purview ou na página Visão geral de prevenção contra perda de dados. Você também pode começar com o processo de instalação rápida acessandoainstalação rápida do Painel deProteção Adaptável de Proteção> Adaptável doInsider>>.

Observação

Se você já for um administrador com escopo para o Microsoft Purview, não poderá ativar a configuração rápida.

Veja o que é configurado quando você usa o processo de instalação rápida para proteção adaptável:

| Área | Configuração |

|---|---|

| Configurações de risco interno (se ainda não estiver configurada) | – Privacidade: mostrar versões anonimizadas de nomes de usuário. Nota: Os nomes de usuário não são anonimizados no Acesso Condicional ou na prevenção contra perda de dados - Temporizadores de política: padrões - Indicadores de política: um subconjunto de indicadores do Office (você pode exibir em configurações de gerenciamento de risco interno) - Reforços de pontuação de risco: todos - Detecções inteligentes: volume de alerta = volume padrão – Análise: Ativado - Administração notificações: enviar email de notificação quando o primeiro alerta for gerado para todos |

| Configurações de risco interno (se já estiver configurada) | - Indicadores de política: indicadores do Office ainda não configurados (você pode exibir em configurações de gerenciamento de risco interno). - Todas as outras configurações configuradas anteriormente não são atualizadas ou alteradas. - Análise: em (limites para disparar eventos em políticas são as configurações padrão determinadas pelas recomendações do Analytics). |

| Uma nova política de risco interno | – Modelo de política: vazamentos de dados - Nome da política: política de Proteção Adaptável para Gerenciamento de Riscos Internos – Escopo da política para usuários e grupos: todos os usuários e grupos – Conteúdo prioritário: nenhum - Disparando eventos: eventos de exfiltração selecionados (você pode exibir em configurações de gerenciamento de risco interno) - Indicadores de política: um subconjunto de indicadores do Office (você pode exibir em configurações de gerenciamento de risco interno) - Reforços de pontuação de risco: a atividade está acima da atividade habitual do usuário para esse dia |

| Níveis de risco interno de proteção adaptável | - Nível de risco elevado: os usuários devem ter pelo menos três sequências de exfiltração de alta gravidade - Nível de risco moderado: os usuários devem ter pelo menos duas atividades de alta gravidade (excluindo alguns tipos de downloads) - Nível de risco menor: os usuários devem ter pelo menos uma atividade de alta gravidade (excluindo alguns tipos de downloads) |

| Duas novas políticas de prevenção contra perda de dados | Política de Proteção Adaptável para DLP do Ponto de Extremidade - Regra de nível de risco elevado : bloqueada - Moderada/Regra de nível de risco menor : Auditoria – A política começa no modo de teste (somente auditoria) Política de Proteção Adaptável para Teams e Exchange DLP - Regra de nível de risco elevado : bloqueada - Moderada/Regras de nível de risco menores : Auditoria – A política começa no modo de teste (somente auditoria) |

| Nova política de acesso condicional (criada no modo somente relatório para que os usuários não sejam bloqueados) | 1-Bloquear acesso para usuários com Risco Interno (Versão Prévia) - Usuários incluídos: todos os usuários – Usuários convidados ou externos excluídos: Usuário B2bDirectConnect; OtherExternalUser; Serviceprovider – Aplicativos na nuvem: todos os aplicativos - Níveis de risco interno: elevado – Bloquear o acesso: selecionado |

Depois que o processo de instalação rápida é iniciado, pode levar até 72 horas até que a análise seja concluída, o gerenciamento de risco interno associado, a prevenção de perda de dados e as políticas de Acesso Condicional são criados, e você pode esperar ver níveis de risco internos de proteção adaptável, prevenção de perda de dados e ações de Acesso Condicional aplicadas às atividades aplicáveis do usuário. Os administradores recebem um email de notificação depois que o processo de instalação rápida é concluído.

Configuração personalizada

A opção de instalação personalizada permite personalizar a política de gerenciamento de risco interno, os níveis de risco interno e as políticas de prevenção de perda de dados e acesso condicional configuradas para proteção adaptável. Essa opção também permite configurar esses itens antes de habilitar as conexões de proteção adaptáveis entre o gerenciamento de risco interno e a prevenção de perda de dados. Na maioria dos casos, essa opção deve ser usada por organizações que já têm políticas internas de gerenciamento de riscos e/ou prevenção de perda de dados em vigor.

Conclua as seguintes etapas para configurar a proteção adaptável usando a configuração personalizada:

Etapa 1: Create política de gerenciamento de risco interno

Os níveis de risco interno são atribuídos aos usuários quando uma política atribuída na proteção adaptável detecta a atividade do usuário ou gera alertas que correspondem às condições de nível de risco interno que você define na próxima etapa. Se você não quiser usar uma política de gerenciamento de risco interno existente (selecionada na Etapa 2), deverá criar uma nova política de gerenciamento de risco interno. Sua política de gerenciamento de risco interno para proteção adaptável deve incluir:

- Usuários cuja atividade você deseja detectar. Isso pode ser todos os usuários e grupos em sua organização ou apenas um subconjunto para cenários específicos de mitigação de risco ou para fins de teste.

- Atividades que você considera limites arriscados e personalizados que influenciam a pontuação de risco de uma atividade. Atividades arriscadas podem incluir enviar emails para pessoas fora da sua organização ou copiar arquivos para dispositivos USB.

Selecione Create política de risco interno para iniciar o novo assistente de política. O modelo de política de vazamentos de dados é selecionado automaticamente no assistente, mas você pode selecionar qualquer modelo de política, se necessário.

Importante

Dependendo do modelo de política selecionado, talvez seja necessário configurar configurações adicionais para que a política detecte corretamente atividades potencialmente arriscadas e crie alertas aplicáveis.

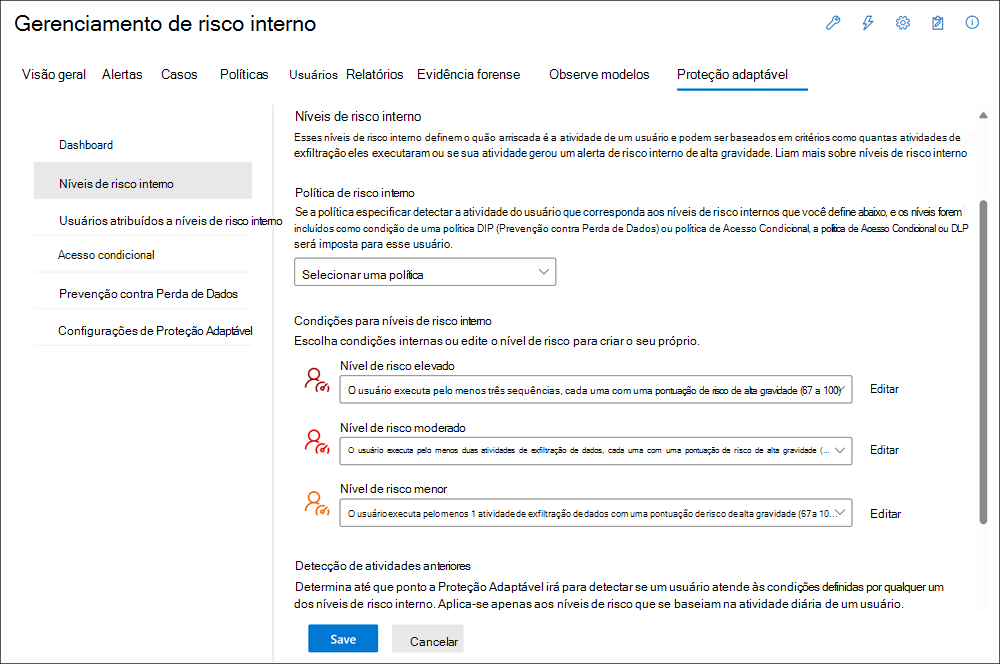

Etapa 2: configurar configurações de nível de risco interno

Selecione a guia Níveis de risco interno . Comece selecionando a política de gerenciamento de risco interno que você deseja usar para proteção adaptável. Essa pode ser a nova política que você criou na Etapa 1 ou em uma política ou políticas existentes que você já configurou.

Em seguida, aceite as condições de nível de risco interno internas aplicáveis ou crie suas próprias. Dependendo do tipo de política selecionada, as condições de nível de risco interno refletirão as condições aplicáveis associadas a indicadores e atividades que você configurou na política.

Por exemplo, se você escolheu uma política com base no modelo de política de vazamentos de dados , as opções internas de nível de risco interno se aplicam a indicadores e atividades disponíveis nessa política. Se você tiver selecionado uma política com base no modelo de política de violações de política de segurança , as condições internas de nível de risco interno serão automaticamente escopo para indicadores e atividades disponíveis nessa política.

Personalizar um nível de risco interno para sua política

Selecione a guia apropriada para o portal que você está usando. Para saber mais sobre o portal do Microsoft Purview, consulte o portal do Microsoft Purview. Para saber mais sobre o Portal de conformidade, consulte Portal de conformidade do Microsoft Purview.

Entre no portal do Microsoft Purview usando credenciais para uma conta de administrador em sua organização do Microsoft 365.

Acesse a solução de Gerenciamento de Riscos Internos .

Selecione Proteção adaptável (versão prévia) na navegação à esquerda e selecione Níveis de risco do Insider.

Na página Níveis de risco interno , selecione Editar para o nível de risco interno que você deseja personalizar (Elevado, Moderado ou Menor).

No painel nível de risco interno personalizado , selecione uma opção no nível de risco do Insider com base na seção:

- Alerta gerado ou confirmado para um usuário

- Atividade específica do usuário

Se você selecionou o Alerta gerado ou confirmado para uma opção de usuário , poderá escolher os níveis de gravidade para alertas gerados ou confirmados para um usuário que deve usar esse nível de risco interno. Você pode manter a Severidade para alertas gerados e a Severidade para condições de alertas confirmadas ou remover uma dessas condições se quiser usar apenas uma. Se você precisar adicionar uma dessas condições novamente, selecione Adicionar condição e selecione a condição. Para cada condição, escolha o nível de gravidade que deve ser aplicado à condição (Alta, Média ou Baixa). Se alguma das condições for atendida, o nível de risco interno será atribuído a um usuário.

Se você selecionou a opção Atividade específica do usuário , escolha a atividade a ser detectada, sua gravidade e o número de ocorrências diárias durante a janela de detecção de atividades anterior. Você deve configurar as atividades, a gravidade da atividade e as ocorrências de atividade durante as condições da janela de detecção para esse nível de risco interno.

Para a condição Atividades , as opções que você pode escolher são atualizadas automaticamente para os tipos de atividades definidas com os indicadores configurados na política associada. Se necessário, selecione a caixa de seleção Atribuir esse nível de risco a qualquer usuário que tenha um alerta futuro confirmado, mesmo que as condições acima não sejam atendidas . Se todas as condições forem atendidas, o nível de risco interno será atribuído a um usuário.

Para a condição de gravidade da atividade , especifique o nível de gravidade das atividades incluídas no insight de atividade diária. As opções são Alta, Média e Baixa e são baseadas em intervalos de pontuação de risco.

Para as ocorrências de atividade durante a condição da janela de detecção, especifique o número de vezes que as atividades selecionadas devem ser detectadas no período de detecção de atividade anterior especificado. Esse número não está relacionado ao número de eventos que podem ocorrer para uma atividade. Por exemplo, se a política detectar que um usuário baixou 20 arquivos do SharePoint em um dia, isso conta como uma visão de atividade diária que consiste em 20 eventos.

Selecione Confirmar para aplicar as condições personalizadas de nível de risco interno ou Cancelar para descartar suas alterações.

Como o nível de risco interno é atribuído se um usuário estiver no escopo de várias políticas

Se um usuário estiver no escopo de várias políticas, se o usuário receber alertas de diferentes níveis de gravidade, por padrão, o usuário receberá o nível de gravidade mais alto recebido. Por exemplo, considere uma política que atribui um nível de risco elevado se os usuários receberem um alerta de alta gravidade. Se um usuário receber um alerta de baixa gravidade da política 1, um alerta de gravidade média da política 2 e um alerta de alta gravidade da política 3, o usuário receberá um nível de risco elevado – o nível de maior gravidade do alerta recebido.

Observe que as condições de nível de risco interno devem estar presentes em políticas selecionadas a serem detectadas. Por exemplo, se você selecionar a atividade Copiar para USB para atribuir um nível de risco moderado, mas a atividade estiver selecionada em apenas uma das três políticas selecionadas, somente a atividade dessa política atribuirá um nível de risco moderado para essa atividade.

Etapa 3: Create ou editar uma política de prevenção contra perda de dados

Em seguida, crie (ou edite) uma política de prevenção contra perda de dados existente para restringir ações para usuários que correspondem às condições de nível de risco interno na proteção adaptável. Use as seguintes diretrizes para a configuração da política de prevenção contra perda de dados:

- Você deve incluir o nível de risco interno do usuário para Proteção Adaptável é condição em sua política de prevenção contra perda de dados. Essa política de prevenção contra perda de dados pode incluir outras condições conforme necessário.

- Embora você possa incluir outros locais na política de prevenção contra perda de dados, a proteção adaptável atualmente dá suporte apenas ao Exchange, Microsoft Teams e dispositivos.

Selecione Create política para iniciar o assistente de política de prevenção contra perda de dados e criar uma nova política de prevenção contra perda de dados. Se você tiver uma política de prevenção contra perda de dados existente que deseja configurar para proteção adaptável, acessePolíticas de prevenção> contra perda de dados no portal de conformidade e selecione a política de prevenção contra perda de dados que você gostaria de atualizar para proteção adaptável. Para obter diretrizes sobre como configurar uma nova política de prevenção contra perda de dados ou atualizar uma política de prevenção contra perda de dados existente para proteção adaptável, consulte Saiba mais sobre proteção adaptável na prevenção contra perda de dados: configuração manual.

Dica

Recomendamos testar a política de prevenção contra perda de dados (com dicas de política) para que você possa examinar alertas de prevenção contra perda de dados para verificar se a política está funcionando conforme o esperado antes de habilitar a proteção adaptável.

Etapa 4: Create ou editar uma política de acesso condicional

Em seguida, crie (ou edite) uma política de Acesso Condicional existente para restringir ações para usuários que correspondem às condições de nível de risco interno na proteção adaptável. Use as seguintes diretrizes para sua configuração de política de acesso condicional:

- Na página Acesso Condicional em que você controla o acesso com base em sinais de condições, defina a condição de risco insider como Sim e selecione um nível de risco interno (Elevado, Moderado ou Menor). Esse é o nível de risco interno que os usuários devem ter para que a política seja imposta.

Selecione Create política para iniciar o assistente de política de Acesso Condicional e criar uma nova política de Acesso Condicional. Se você tiver uma política de Acesso Condicional existente que deseja configurar para proteção adaptável, acesse Proteção>Acesso Condicional no centro de administração do Microsoft Entra e selecione a política de Acesso Condicional que deseja atualizar para proteção adaptável. Para obter diretrizes sobre como configurar uma nova política de Acesso Condicional ou atualizar uma política de Acesso Condicional existente para proteção adaptável, consulte Política de Acesso Condicional Comum: política baseada em risco interno.

Etapa 5: ativar a proteção adaptável

Depois de concluir todas as etapas anteriores, você estará pronto para habilitar a proteção adaptável. Ao ativar a proteção adaptável:

- A política de gerenciamento de risco interno começa a procurar atividades do usuário que correspondam às suas condições de nível de risco interno. Se detectado, os níveis de risco interno serão atribuídos aos usuários.

- Os usuários atribuídos aos níveis de risco interno aparecem na guia Níveis de risco interno atribuídos pelos usuários na proteção adaptável.

- A política de prevenção contra perda de dados aplica ações de proteção para qualquer usuário atribuído a níveis de risco internos incluídos na política de prevenção contra perda de dados. A política de prevenção contra perda de dados é adicionada à guia Prevenção contra Perda de Dados na proteção adaptável (versão prévia). Você pode exibir detalhes sobre a política de prevenção contra perda de dados e editar condições de política do dashboard.

- A política de Acesso Condicional aplica ações de proteção para qualquer usuário atribuído a níveis de risco internos incluídos na política de Acesso Condicional. A política de Acesso Condicional é adicionada à guia Acesso Condicional na proteção adaptável (versão prévia). Você pode exibir detalhes sobre a política de Acesso Condicional e editar condições de política do dashboard.

Para habilitar a proteção adaptável, selecione a guia Configurações de Proteção Adaptável e alterne a Proteção Adaptável para Ativar. Pode levar até 36 horas até que você possa esperar ver níveis de risco internos de proteção adaptável e prevenção de perda de dados e ações de Acesso Condicional aplicadas às atividades aplicáveis do usuário.

Assista ao vídeo a seguir no canal da Microsoft Mechanics para ver como a proteção adaptável pode ajustar automaticamente a força da proteção de dados com base nos níveis calculados de risco interno de segurança de dados dos usuários.

Gerenciar proteção adaptável

Depois de habilitar a proteção adaptável e o gerenciamento de riscos internos, a prevenção de perda de dados e as políticas de Acesso Condicional estiverem configurados, você terá acesso a informações sobre métricas de política, usuários atuais no escopo e níveis de risco interno atualmente no escopo.

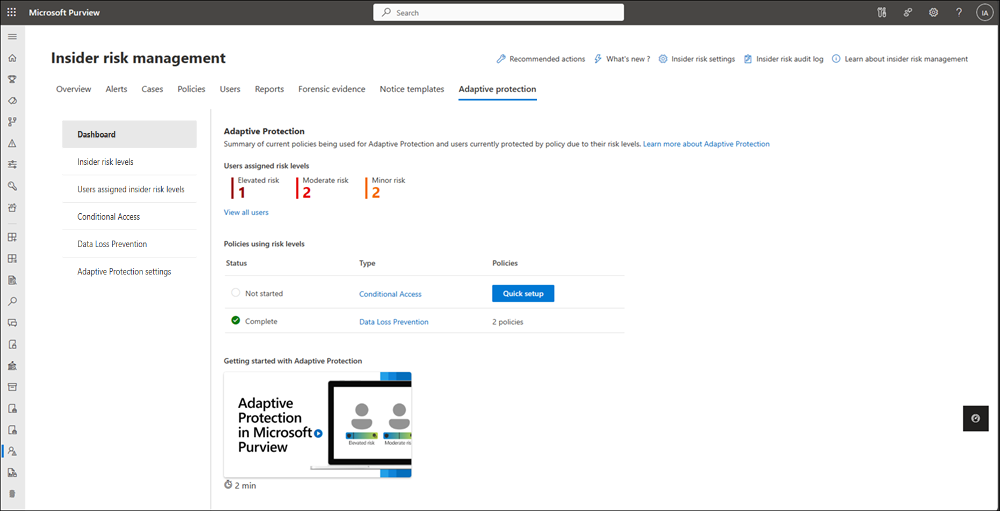

Painel

Depois de concluir o processo de instalação rápida ou personalizada , a guia Painel na proteção adaptável (versão prévia) exibe widgets para obter informações de resumo sobre níveis de risco interno do usuário, políticas de acesso condicional e políticas de prevenção contra perda de dados.

- Usuários atribuídos a níveis de risco interno: exibe o número de usuários para cada nível de risco interno (risco elevado, risco moderado e risco menor).

- Políticas usando níveis de risco interno: exibe o status de políticas (Não iniciadas ou concluídas), o tipo de política (Acesso Condicional ou Prevenção de Perda de Dados) e o número de políticas configuradas para cada tipo de política. Se um tipo de política não tiver sido configurado, você poderá selecionar o botão Configuração rápida para configurar a política.

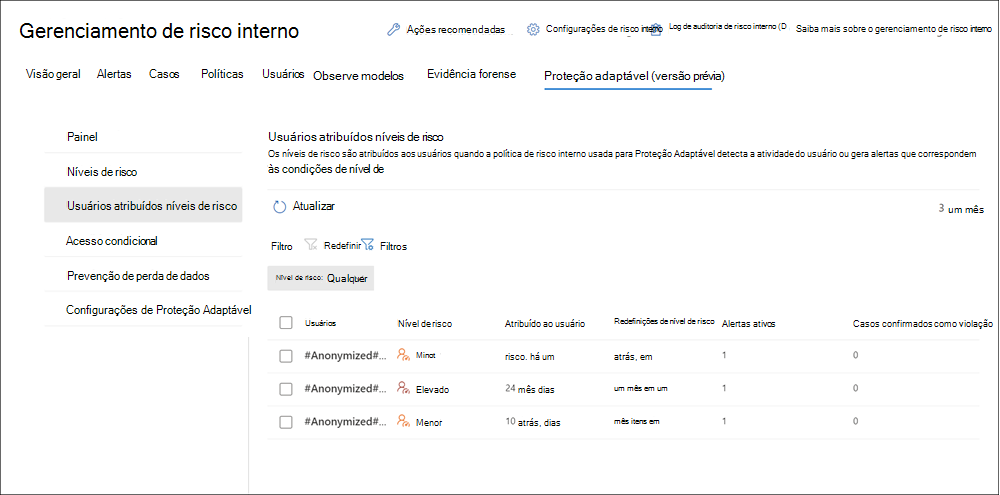

Usuários atribuídos a níveis de risco interno

Os usuários atribuídos a um nível de risco interno na proteção adaptável aparecem na guia Níveis de risco interno atribuídos pelos usuários . Você pode examinar as seguintes informações para cada usuário:

Usuários: Listas o nome de usuário. Para políticas de prevenção contra perda de dados, se a opção Mostrar versões anonimizadas de nomes de usuário for selecionada em configurações de gerenciamento de risco interno, você verá nomes de usuário anonimizados. Para políticas de acesso condicional, os nomes de usuário não são anonimizados, mesmo que a configuração Mostrar versões anonimizadas de nomes de usuário seja selecionada.

Importante

Para manter a integridade referencial, o anonimato de nomes de usuário (se ativados) não é preservado para usuários de proteção adaptável que têm alertas ou atividades aparecem fora do gerenciamento de risco interno. Nomes de usuário reais aparecerão em alertas relacionados de prevenção contra perda de dados e no explorador de atividades.

Nível de risco interno: o nível de risco interno atual atribuído ao usuário.

Atribuído ao usuário: o número de dias ou meses que se passaram desde que o usuário recebeu um nível de risco interno.

Redefinições de nível de risco: o número de dias até que o nível de risco interno seja redefinido automaticamente para o usuário.

Para redefinir manualmente o nível de risco interno de um usuário, selecione o usuário e selecione Expirar. Esse usuário não será mais atribuído a um nível de risco interno. Os alertas ou casos existentes para esse usuário não serão removidos. Se esse usuário estiver incluído na política de gerenciamento de risco interno selecionada, um nível de risco interno será atribuído novamente se um evento de gatilho for detectado.

Alertas ativos: o número de alertas atuais de gerenciamento de risco interno para o usuário.

Casos confirmados como violação: o número de casos confirmados para o usuário.

Caso: o nome do caso.

Se necessário, você pode filtrar usuários pelo nível de risco do Insider.

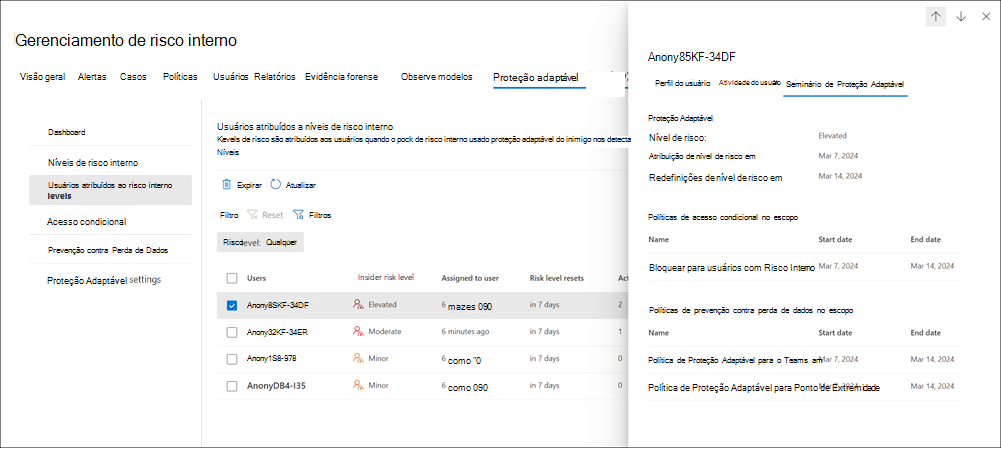

Para exibir informações detalhadas de risco interno e proteção adaptável para um usuário específico, selecione o usuário para abrir o painel de detalhes do usuário. O painel de detalhes contém três guias, perfil de usuário, atividade do usuário e resumo de proteção adaptável. Para obter informações sobre o perfil de usuário e as guias de atividade do usuário , consulte Exibir detalhes do usuário.

A guia resumo de proteção adaptável agrega informações em quatro seções:

- Proteção adaptável: esta seção exibe informações sobre o nível de risco atual, o nível de risco atribuído e a redefinição do nível de risco para o usuário.

- Políticas de prevenção contra perda de dados no escopo (dinâmico): esta seção exibe todas as políticas de prevenção contra perda de dados atualmente no escopo do usuário e a data de início e término da política. Isso se baseia no nível de risco interno para a configuração da política de prevenção de perda de dados e usuário para níveis de risco interno. Por exemplo, se um usuário tiver atividades definidas como nível de risco elevado para políticas de gerenciamento de risco interno e duas políticas de prevenção contra perda de dados forem configuradas com a condição de nível de risco elevado , essas duas políticas de prevenção contra perda de dados serão exibidas aqui para o usuário.

- Políticas de acesso condicional no escopo (dinâmico): esta seção exibe todas as políticas de Acesso Condicional atualmente no escopo do usuário e a data de início e término da política. Isso se baseia no nível de risco interno para o usuário e a configuração da política de acesso condicional para níveis de risco interno. Por exemplo, se um usuário tiver atividades definidas como nível de risco elevado para políticas de gerenciamento de risco interno e uma política de Acesso Condicional estiver configurada com a condição de nível de risco elevado , a política de Acesso Condicional será exibida aqui para o usuário.

- Política de risco interno para proteção adaptável: esta seção exibe qualquer política de gerenciamento de risco interno em que o usuário está atualmente no escopo.

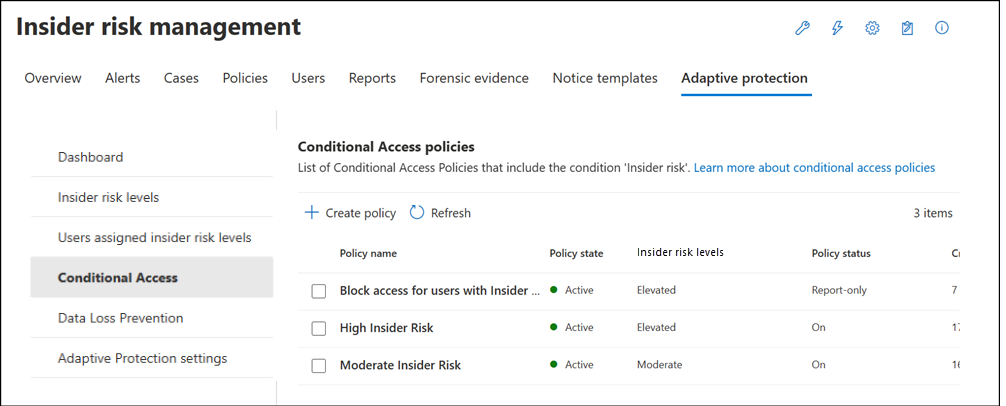

Políticas de Acesso Condicional

A página Políticas de Acesso Condicional exibe todas as políticas de Acesso Condicional que estão usando a condição de risco do Insider . Você pode examinar as seguintes informações para cada política:

- Nome da política: o nome da política de acesso condicional.

- Estado da política: o estado atual da política. Os valores são ativos ou inativos.

- Níveis de risco interno: os níveis de risco interno incluídos na política de Acesso Condicional usando a condição de Risco Interno . As opções são níveis de risco elevados, moderados ou menores .

- Status de política: o status atual da política de acesso condicional. As opções são Ativar ou Testar com notificações.

- Criado em: a data em que a política de Acesso Condicional foi criada.

- Última modificação: a data em que a política condicional foi editada pela última vez.

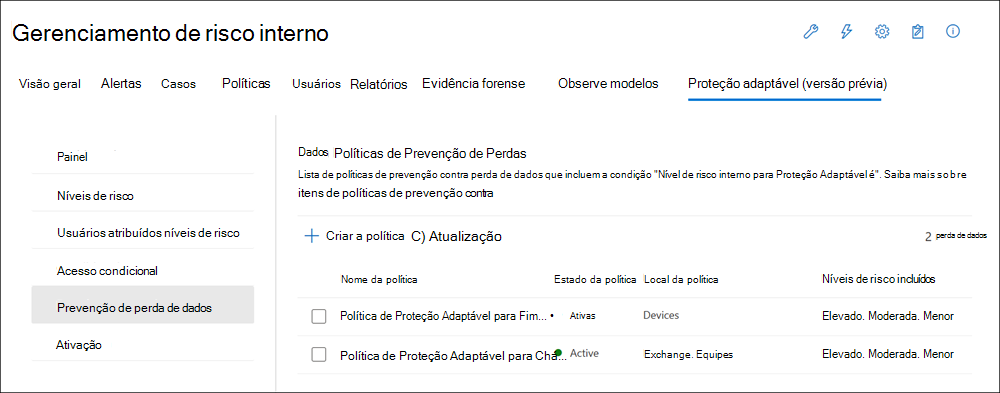

Políticas de Prevenção Contra Perda de Dados

A página Políticas de Prevenção contra Perda de Dados exibe todas as políticas de prevenção contra perda de dados que estão usando o nível de risco insider para Proteção Adaptável é condição. Você pode examinar as seguintes informações para cada política:

- Nome da política: o nome da política de prevenção contra perda de dados.

- Estado da política: o estado atual da política. Os valores são ativos ou inativos.

- Local da política: os locais incluídos na política de prevenção contra perda de dados. Atualmente, a proteção adaptável só dá suporte ao Exchange, Teams e Dispositivos.

- Níveis de risco interno: os níveis de risco interno incluídos na política de prevenção contra perda de dados usando o nível de risco insider para Proteção Adaptável são condição. As opções são níveis de risco elevados, moderados ou menores .

- Política status: o status atual da política de prevenção contra perda de dados. As opções são Ativar ou Testar com notificações.

- Criado: a data em que a política de prevenção contra perda de dados foi criada.

- Última modificação: a data em que a política de prevenção contra perda de dados foi editada pela última vez.

Ajustar suas configurações de nível de risco interno

Você pode encontrar depois de examinar usuários com níveis de risco que você tem muitos ou poucos usuários que são atribuídos a um nível de risco interno. Você pode usar dois métodos para ajustar suas configurações de política para diminuir ou aumentar o número de usuários atribuídos aos níveis de risco interno:

- Modifique as configurações de nível de risco interno. Você pode ajustar seus limites para atribuir um nível de risco interno a um usuário:

- Aumente ou diminua a gravidade da atividade necessária para atribuir um nível de risco interno. Por exemplo, se você estiver vendo poucos usuários com níveis de risco internos, poderá reduzir a atividade ou a gravidade do alerta.

- Se o nível de risco interno for baseado em uma atividade específica do usuário, aumente ou diminua as ocorrências de atividade durante a janela de detecção. Por exemplo, se você estiver vendo poucos usuários com níveis de risco interno, poderá reduzir as ocorrências de atividade.

- Altere no que o nível de risco interno se baseia. Por exemplo, se você estiver vendo muitos usuários com níveis de risco interno, para diminuir o número de usuários, você só poderá atribuir um nível de risco interno se o alerta for confirmado.

- Modificar limites de política. Como os níveis de risco interno são atribuídos com base em detecções de política, você também pode modificar sua política, o que, por sua vez, alterará os requisitos para atribuir um nível de risco interno. Você pode modificar uma política aumentando ou diminuindo os limites de política que levam a atividades e alertas de alta/média/baixa gravidade.

Desabilitar a proteção adaptável

Pode haver certos cenários em que talvez seja necessário desabilitar temporariamente a proteção adaptável. Para desabilitar a proteção adaptável, selecione a guia Configurações de Proteção Adaptável e alterne a Proteção Adaptável para Desativar.

Se a proteção adaptável for desativada depois de ativar e ativar, os níveis de risco interno deixarão de ser atribuídos aos usuários e compartilhados com prevenção de perda de dados e acesso condicional, e todos os níveis de risco interno existentes para os usuários serão redefinidos. Depois de desativar a proteção adaptável, pode levar até 6 horas para parar de atribuir níveis de risco interno à atividade do usuário e redefini-los todos. As políticas de gerenciamento de risco interno, prevenção de perda de dados e Acesso Condicional não são excluídas automaticamente.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de