Configurar contas de Administração não globais no Surface Hub

A Atualização Windows 10 Team 2020 adiciona suporte para configurar contas de Administração não globais que limitam as permissões ao gerenciamento do aplicativo Configurações em dispositivos do Surface Hub ingressados em um domínio Microsoft Entra. Isso permite que você escopo permissões de administrador somente para o Surface Hub e impeça o acesso de administrador potencialmente indesejado em um domínio Microsoft Entra inteiro.

Windows 10 Team Atualização 2020 adiciona suporte ao CSP LocalUsersAndGroups. Esse é agora o CSP recomendado a ser usado; O CSP do RestrictedGroups ainda tem suporte, mas foi preterido.

Observação

Antes de começar, verifique se o Surface Hub está Microsoft Entra ingressado e Intune registrado automaticamente. Caso contrário, você precisará redefinir o Surface Hub e concluir novamente a configuração OOBE (primeira vez, fora da caixa), escolhendo a opção de ingressar Microsoft Entra ID. Somente contas que se autenticam por meio de Microsoft Entra ID têm suporte com a configuração de política de Administração não global.

Resumo

O processo de criação de contas de Administração não globais envolve as seguintes etapas:

- Em Microsoft Intune, crie um grupo de segurança que contenha os administradores designados para gerenciar o Surface Hub.

- Obtenha Microsoft Entra grupo SID usando o PowerShell.

- Crie um arquivo XML que contém Microsoft Entra grupo SID.

- Crie um Grupo de Segurança contendo os dispositivos surface hub que o grupo de segurança de administradores não globais gerenciará.

- Crie um perfil de configuração personalizado direcionado ao grupo de segurança que contém seus dispositivos do Surface Hub.

Criar grupos de segurança Microsoft Entra

Primeiro, crie um grupo de segurança que contenha as contas de administrador. Em seguida, crie outro grupo de segurança para dispositivos do Surface Hub.

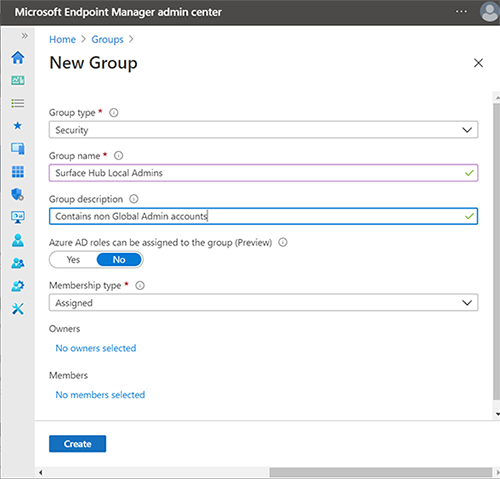

Criar grupo de segurança para contas Administração

Entre no Intune por meio do centro de administração Microsoft Intune, selecione Grupos>Novo Grupo> e, em Tipo de grupo, selecione Segurança.

Insira um nome de grupo -- por exemplo, administradores locais do Surface Hub -- e selecione Criar.

Abra o grupo, selecione Membros e escolha Adicionar membros para inserir as contas de administrador que você deseja designar como administradores não globais no Surface Hub. Para saber mais sobre como criar grupos no Intune, consulte Adicionar grupos para organizar usuários e dispositivos.

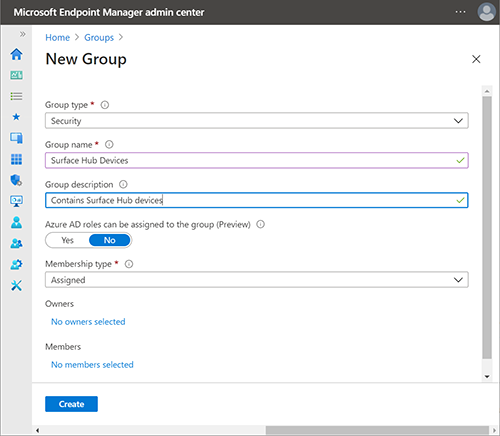

Criar grupo de segurança para dispositivos do Surface Hub

Repita o procedimento anterior para criar um grupo de segurança separado para dispositivos Hub; por exemplo, dispositivos do Surface Hub.

Obter o SID do grupo Microsoft Entra usando o PowerShell

Inicie o PowerShell com privilégios de conta elevados (Executar como Administrador) e verifique se seu sistema está configurado para executar scripts do PowerShell. Para saber mais, consulte Sobre políticas de execução.

Entre no locatário Microsoft Entra.

Connect-AzureADObservação

os módulos Azure AD e MSOnline PowerShell são preteridos a partir de 30 de março de 2024. Para saber mais, leia a atualização de preterição. Após essa data, o suporte para esses módulos é limitado à assistência de migração para o SDK do Microsoft Graph PowerShell e correções de segurança. Os módulos preteridos continuarão funcionando até março de 2025.

Recomendamos migrar para o Microsoft Graph PowerShell para interagir com Microsoft Entra ID (anteriormente Azure AD). Para perguntas comuns sobre migração, consulte as perguntas frequentes sobre migração.

Lembre-se de que as versões 1.0. x do MSOnline pode sofrer interrupção após 30 de junho de 2024.

Quando você estiver conectado ao locatário, execute o comando a seguir. Ele solicitará que você "Digite a ID do objeto do seu grupo de Microsoft Entra".

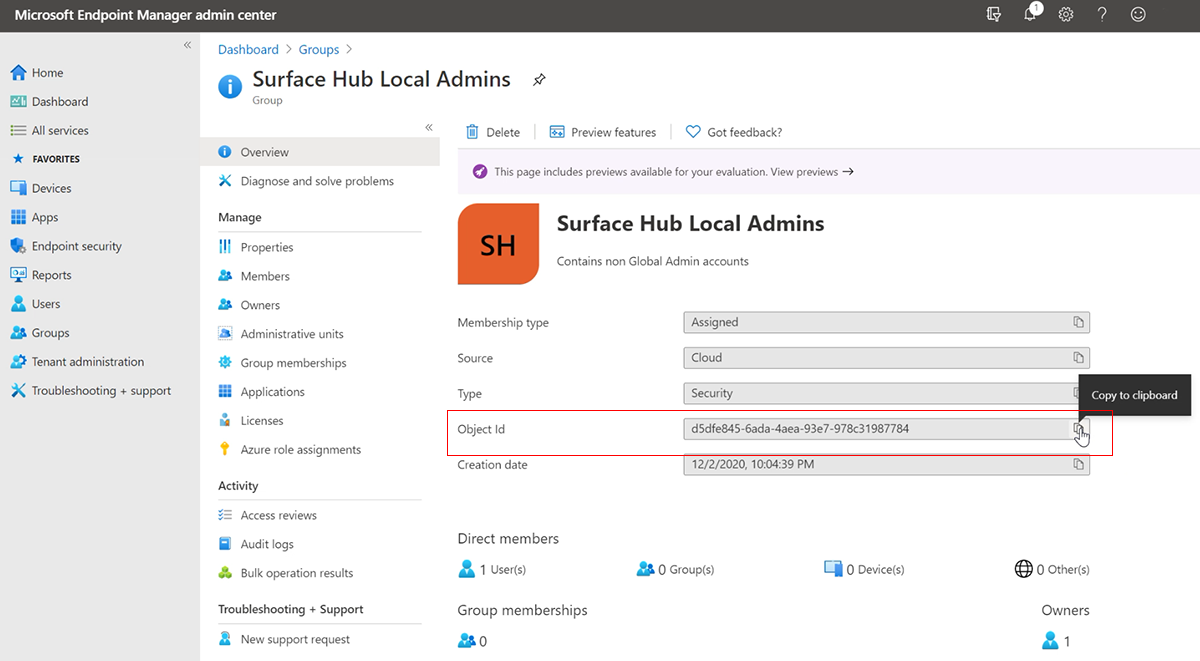

function Convert-ObjectIdToSid { param([String] $ObjectId) $d=[UInt32[]]::new(4);[Buffer]::BlockCopy([Guid]::Parse($ObjectId).ToByteArray(),0,$d,0,16);"S-1-12-1-$d".Replace(' ','-') }Em Intune, selecione o grupo que você criou anteriormente e copie a ID do objeto, conforme mostrado na figura a seguir.

Execute o seguinte comando para obter o SID do grupo de segurança:

$AADGroup = Read-Host "Please type the Object ID of your Azure AD Group" $Result = Convert-ObjectIdToSid $AADGroup Write-Host "Your Azure Ad Group SID is" -ForegroundColor Yellow $ResultCole a ID do Objeto no comando do PowerShell, pressione Enter e copie o SID do grupo Microsoft Entra em um editor de texto.

Criar arquivo XML que contém o SID do grupo Microsoft Entra

Copie o seguinte em um editor de texto:

<GroupConfiguration> <accessgroup desc = "S-1-5-32-544"> <group action = "U" /> <add member = "AzureAD\bob@contoso.com"/> <add member = "S-1-12-1-XXXXXXXXXX-XXXXXXXXXX-XXXXXXXXXX-XXXXXXXXXX"/> </accessgroup> </GroupConfiguration>Substitua o SID de espaço reservado (começando pelo S-1-12-1) pelo SID do grupo Microsoft Entra e salve o arquivo como XML; por exemplo, Microsoft Entra ID-local-admin.xml.

Observação

Embora os grupos devem ser especificados por meio de seu SID, se você quiser adicionar usuários do Azure diretamente, especifique seus UPNs (Nomes de Entidade de Usuário) neste formato:

<member name = "AzureAD\user@contoso.com" />

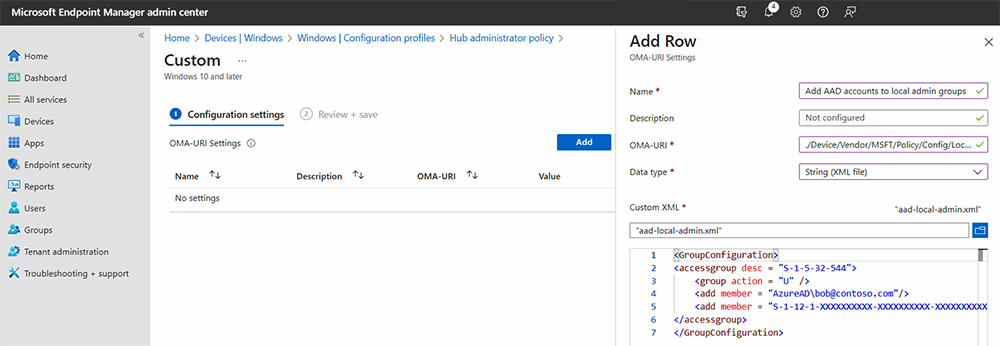

Criar perfil de configuração personalizado

No Endpoint Manager, selecione Perfisde configuração de dispositivos>>Criar perfil.

Em Plataforma, selecione Windows 10 e posterior. Em Perfil, selecione Criar ModelosPersonalizados>>.

Adicione um nome e uma descrição e selecione Avançar.

Em ConfiguraçõesOMA-URI> Configurações, selecione Adicionar.

No painel Adicionar Linha, adicione um nome e, em OMA-URI, adicione a seguinte cadeia de caracteres:

./Device/Vendor/MSFT/Policy/Config/LocalUsersAndGroups/ConfigureObservação

A configuração da política RestrictedGroups/ConfigureGroupMembership também permite configurar membros (usuários ou grupos de Microsoft Entra) para um grupo local Windows 10. No entanto, ele só permite uma substituição completa dos grupos existentes pelos novos membros. Você não pode adicionar ou remover membros seletivamente. Disponível no Windows 10 Team Atualização 2 de 2020, é recomendável usar a configuração de política LocalUsersandGroups em vez da configuração da política RestrictedGroups. A aplicação de ambas as configurações de política ao Surface Hub não tem suporte e pode gerar resultados imprevisíveis.

Em Tipo de dados, selecione String XML e navegue para abrir o arquivo XML que você criou na etapa anterior.

Clique em Salvar.

Clique em Selecionar grupos para incluir e escolha o grupo de segurança que você criou anteriormente (dispositivos do Surface Hub). Clique em Avançar.

Em Regras de aplicabilidade, adicione uma Regra, se desejar. Caso contrário, selecione Avançar e, em seguida, selecione Criar.

Para saber mais sobre perfis de configuração personalizados usando cadeias de caracteres OMA-URI, consulte Usar configurações personalizadas para dispositivos Windows 10 em Intune.

Administradores não globais que gerenciam o Surface Hub

Os membros do grupo de segurança de administradores locais do Surface Hub recém-configurado agora podem entrar no aplicativo Configurações no Surface Hub e gerenciar configurações.

Importante

A menos que a ação Atualizar ("U") do CSP LocalUsersAndGroups seja a única configuração usada, o acesso pré-existente de administradores globais ao aplicativo Configurações é removido.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de