Configurar o TLS para Orchestrator

Importante

Esta versão do Orchestrator chegou ao fim do suporte. Recomendamos que você atualize para o Orchestrator 2022.

Este artigo descreve como configurar o protocolo TLS versão 1.2 com o System Center – Orchestrator.

Antes de começar

- O Orchestrator deve estar executando a versão 2016 com o Pacote Cumulativo de Atualizações 4 ou posterior, 1801, 1807, 2019 ou 2022.

- As correções de segurança devem estar atualizadas no Orchestrator.

- As atualizações do System Center devem estar atualizadas.

- SQL Server 2012 Native client 11.0 ou posterior deve ser instalado no servidor de gerenciamento do Orchestrator. Para baixar e instalar o Microsoft SQL Server 2012 Native Client 11.0, consulte esta página da Web do Centro de Download da Microsoft.

- O Orchestrator deve estar executando o .NET versão 4.6. Execute estas instruções para determinar qual versão do .NET está instalada.

- Para trabalhar com o protocolo TLS 1.2, os componentes do System Center geram os certificados autoassinados SHA1 ou SHA2. Se forem usados certificados SSL de uma AC (autoridade de certificação), eles deverão usar SHA1 ou SHA2.

- Instale a versão do SQL Server que dá suporte ao TLS 1.2. SQL Server 2016 ou posterior dá suporte ao TLS 1.2.

Instalar uma atualização do SQL Server para suporte a TLS 1.2

- Abra KB 3135244.

- Baixe e instale a atualização da sua versão do SQL Server.

- Você não precisará dessa atualização se estiver executando SQL Server 2016 ou posterior.

- O SQL Server 2008 R2 não dá suporte a TLS 1.2.

Configurar e usar o TLS 1.2

Configurar o Orchestrator para usar o TLS 1.2

a. Inicie o editor do Registro no Orchestrator. Para fazer isso, clique com o botão direito do mouse em Iniciar, digite regedit na caixa Executar e selecione OK.

b.Localize a seguinte subchave do Registro:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319.c. Crie o DWORD SchUseStrongCrypto [Value=1] sob essa chave.

d. Localize a seguinte subchave do Registro:

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NetFramework\v4.0.30319.e. Crie o DWORD SchUseStrongCrypto [Value=1] sob essa chave.

f. Defina o System Center para usar apenas o TLS 1.2.

Antes de alterar o Registro nesta etapa, faça backup do Registro caso precise restaurá-lo mais tarde. Depois, defina os valores de chave do registro a seguir.

Valores para sistemas operacionais de 64 bits

Caminho Chave do Registro Valor HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft.NETFramework\v2.0.50727 SystemDefaultTlsVersions dword:00000001 HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft.NETFramework\v2.0.50727 SystemDefaultTlsVersions dword:00000001 HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft.NETFramework\v4.0.30319 SystemDefaultTlsVersions dword:00000001 HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft.NETFramework\v4.0.30319 SystemDefaultTlsVersions dword:00000001 Valores para sistemas operacionais de 32 bits

Caminho Chave do Registro Valor HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft.NETFramework\v4.0.30319 SystemDefaultTlsVersions dword:00000001 HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft.NETFramework\v2.0.50727 SystemDefaultTlsVersions dword:00000001 Definir o Windows para usar somente TLS 1.2.

Método 1: modificar o Registro manualmente

Importante

Siga cuidadosamente as etapas nesta seção. Poderão ocorrer problemas graves se você modificar o Registro incorretamente. Antes de começar, faça backup do registro para que você possa restaurá-lo se ocorrer um problema.

Use as etapas a seguir para habilitar ou desabilitar todos os protocolos SCHANNEL em todo o sistema.

Observação

Recomendamos que você habilite o protocolo TLS 1.2 para comunicações de entrada. Habilite os protocolos TLS 1.2, TLS 1.1 e TLS 1.0 para todas as comunicações de saída. As alterações do registro não afetam o uso do protocolo Kerberos nem do protocolo NTLM.

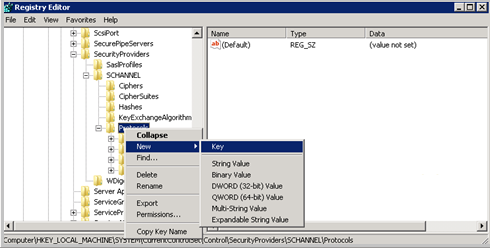

a. Abra o Editor do Registro. Para fazer isso, clique com o botão direito do mouse em Iniciar, digite regedit na caixa Executar e selecione OK.

b. Localize a seguinte subchave do Registro:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocolsc. Clique com o botão direito do mouse em Protocolo e aponte para Novo>Chave.

d. Insira SSL 3.0.

e. Repita as duas etapas anteriores para criar chaves para TLS 0, TLS 1.1 e TLS 1.2. Essas chaves se assemelham a diretórios.

f. Crie uma chave do cliente e uma chave de servidor em cada uma das chaves SSL 3.0, TLS 1.0, TLS 1.1 e TLS 1.2.

g. Para habilitar um protocolo, crie o valor DWORD em cada chave de cliente e de servidor, da seguinte maneira:

- DisabledByDefault [Valor = 0]

- Habilitado [Valor = 1]

h. Para desabilitar um protocolo, altere o valor DWORD em cada chave de cliente e de servidor, da seguinte maneira:

- DisabledByDefault [Valor = 1]

- Enabled [Valor = 0]

i. SelecioneArquivo>Sair.

Método 2: modificar o Registro automaticamente

Execute o seguinte script do Windows PowerShell no modo de administrador para configurar automaticamente o Windows para usar apenas o protocolo TLS 1.2:

$ProtocolList = @("SSL 2.0", "SSL 3.0", "TLS 1.0", "TLS 1.1", "TLS 1.2") $ProtocolSubKeyList = @("Client", "Server") $DisabledByDefault = "DisabledByDefault" $registryPath = "HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\" foreach ($Protocol in $ProtocolList) { foreach ($key in $ProtocolSubKeyList) { $currentRegPath = $registryPath + $Protocol + "\" + $key Write-Output "Current Registry Path: `"$currentRegPath`"" if (!(Test-Path $currentRegPath)) { Write-Output " `'$key`' not found: Creating new Registry Key" New-Item -Path $currentRegPath -Force | out-Null } if ($Protocol -eq "TLS 1.2") { Write-Output " Enabling - TLS 1.2" New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "0" -PropertyType DWORD -Force | Out-Null New-ItemProperty -Path $currentRegPath -Name 'Enabled' -Value "1" -PropertyType DWORD -Force | Out-Null } else { Write-Output " Disabling - $Protocol" New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "1" -PropertyType DWORD -Force | Out-Null New-ItemProperty -Path $currentRegPath -Name 'Enabled' -Value "0" -PropertyType DWORD -Force | Out-Null } Write-Output " " } }Instale as atualizações a seguir em todas as funções Service Manager. Atualize funções em servidores de gerenciamento, servidores do Data Warehouse do Azure, portal de autoatendimento e consoles de Analista (incluindo os consoles de Analista instalados nos Orchestrator Runbook Servers).

Sistema operacional Atualização necessária Windows 8.1 e Windows Server 2012 R2 3154520 suporte para versões padrão do sistema TLS incluídas no .NET Framework 3.5 no Windows 8.1 e Windows Server 2012 R2 Windows Server 2012 3154519 suporte para versões padrão do sistema TLS incluídas no .NET Framework 3.5 no Windows Server 2012 Windows Server 7 SP1 e Windows Server 2008 R2 SP1 3154518 suporte para versões padrão do sistema TLS incluídas no .NET Framework 3.5.1 no Windows 7 SP1 e Server 2008 R2 SP1 Windows 10 e Windows Server 2016 3154521 3154521 de pacote cumulativo de atualizações de Hotfix para o .NET Framework 4.5.2 e 4.5.1 no Windows

3156421 Atualização Cumulativa para Windows 10 versão 1511 e Windows Server 2016 Technical Preview 4: 10 de maio de 2016Reinicie o computador.

Observação

Depois de definir o Microsoft System Center Orchestrator para usar apenas o protocolo TLS 1.2 para conexões, os Pacotes de Integração param de funcionar. Para corrigir o problema, siga estas etapas:

- Abra o Editor do Registro.

- Localize a seguinte subchave do Registro: HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft.NETFramework\v4.0.30319

- Verifique se o valor SystemDefaultTlsVersions existe. - Se o valor existir, verifique se os dados estão definidos como 1. – Se o valor não existir, crie um valor DWORD (32 bits) e especifique os seguintes valores: Nome: SystemDefaultTlsVersions Dados de valor: 1

- Clique em OK.

Para obter informações detalhadas, consulte este artigo da base de dados de conhecimento.

Próximas etapas

Saiba mais sobre o protocolo TLS 1.2.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de