Monitoramento de arquivo de log do Linux no System Center Operations Manager

Importante

Esta versão do Operations Manager chegou ao fim do suporte. Recomendamos que você atualize para o Operations Manager 2022.

Observação

O System Center Operations Manager não oferecerá suporte ao monitoramento de arquivo de log baseado em fluentD após a desativação do agente do OMS, que está agendada para agosto de 2024.

Agora, o System Center Operations Manager conta com funcionalidades avançadas de monitoramento de arquivos de log para servidores Linux usando a versão mais recente do agente que usa o Fluentd. Essa atualização fornece os seguintes aprimoramentos com relação ao monitoramento de arquivo de log anterior:

- Caracteres curinga no nome e no caminho do arquivo de log.

- Novos padrões de correspondência para pesquisa de logs personalizável, como correspondência simples, exclusiva, correlacionada, correlação repetida e correlação exclusiva.

- Suporte para plug-ins fluentd genéricos publicados pela comunidade fluentd.

Operação básica

A operação básica do monitoramento de arquivo de log no Linux inclui as seguintes etapas:

- Um registro é gravado em um log em um agente do Linux.

- O Fluentd coleta o registro e cria um evento na correspondência de padrões.

- O evento é enviado para o serviço OMED no servidor de gerenciamento e registrado no Log de Eventos do Serviço OMED do System Center no servidor de gerenciamento. (O Log de Eventos do Serviço OMED do System Center só é criado quando um evento é enviado com êxito de um Agente Fluentd)

- As regras e monitores em um pacote de gerenciamento personalizado coletam eventos e criam alertas no Operations Manager.

Visão geral da configuração

As etapas a seguir são necessárias para habilitar o monitoramento de arquivo de log em agentes do Linux. Cada uma dessas etapas é descrita mais detalhadamente nas seções a seguir.

- Importe o pacote de gerenciamento do Linux mais recente.

- Instale a versão mais recente do agente do Linux em cada computador com Linux que será monitorado.

- Crie o arquivo de configuração do Fluentd para coletar logs.

- Copie o arquivo de configuração nos agentes do Linux.

- Crie regras e monitores usando o pacote de gerenciamento de exemplo para coletar eventos do log e criar alertas.

Instalar a versão mais recente do agente do Linux

A última versão do agente do Linux dá suporte ao Fluentd, que é necessário para o monitoramento avançado de arquivos de log. Obtenha detalhes e o processo de instalação para o novo agente em Instalar o agente em UNIX e Linux na linha de comando.

Configurar o monitoramento do arquivo de log do Linux

O pacote de gerenciamento do Linux tem o agente mais recente do Operations Manager (com Fluentd). Para configurar o monitoramento de arquivo de log do Linux, os usuários devem executar o seguinte:

- Importe o Pacote de gerenciamento mais recente do Linux usando o processo padrão de instalação de um pacote de gerenciamento.

- Instale o novo agente do Linux em servidores do Linux, isso pode ser feito por meio do assistente de descoberta, ou manualmente.

- Habilite o serviço OMED em cada servidor de gerenciamento no pool de recursos que está gerenciando os agentes do Linux.

O serviço OMED coleta eventos do Fluentd e os converte em eventos do Operations Manager. Os usuários devem importar um pacote de gerenciamento personalizado, que pode gerar alertas com base nos eventos recebidos dos servidores Linux.

Habilite o serviço OMED no console de Operações ou manualmente no servidor de gerenciamento ou no servidor de gateway.

No console de Operações

- No Console de Operações, acesse MonitoramentoOperations ManagerServidor de GerenciamentoEstado dos Servidores de Gerenciamento.

- Selecione o servidor de gerenciamento no painel de estado Servidores de Gerenciamento.

- No painel Tarefas, selecione Tarefas do Serviço de IntegridadeHabilitar Servidor OMED do System Center.

Manualmente

- Selecione Iniciar, na caixa Iniciar Pesquisa , insira services.msc e pressione Enter.

- No painel de detalhes, clique com o botão direito do mouse no serviço System Center Operations Manager External DataSource Service e selecione Propriedades.

- Na guia Geral , em Tipo de inicialização , selecione Automático e ok.

- No painel de detalhes, clique com o botão direito do mouse no serviço e selecione Iniciar.

Criar o arquivo de configuração do Fluentd

Configure a operação do Fluentd com um arquivo de configuração. Para o monitoramento do log, você precisa criar um arquivo de configuração com informações como o caminho e o nome do arquivo de log de origem e filtros para definir quais dados coletar.

O arquivo de configuração mestre do Fluentd omsagent.conf está localizado em /etc/opt/microsoft/omsagent/scom/conf/. Adicione a configuração de monitoramento de arquivo de log diretamente a esse arquivo, mas crie um arquivo de configuração separado para gerenciar melhor as várias configurações. Depois, use uma diretiva @include no arquivo mestre para incluir seu arquivo personalizado.

Por exemplo, se você criou logmonitoring.conf em /etc/opt/microsoft/omsagent/scom/conf/omsagent.d, deve adicionar uma das linhas a seguir ao fluent.conf:

#Include all configuration files

@include omsagent.d/*.conf

ou

#include single configuration file

@include omsagent.d/logmonitoring.conf

Obtenha detalhes sobre os arquivos de configuração do Fluentd em Sintaxe do Arquivo de configuração do Fluentd. As seções a seguir descrevem as configurações em diretivas diferentes do arquivo de configuração exclusivo ao monitoramento de arquivo de log. Cada uma delas inclui exemplos de configuração que você pode colar em um arquivo de configuração e modificar de acordo com os seus requisitos.

Um arquivo de configuração de exemplo completo para o monitoramento de log está disponível para sua análise e avaliação antes da criação de seu próprio arquivo.

Fonte

A diretiva Origem define a origem dos dados que você está coletando. É nela que você define os detalhes de seu arquivo de log. O Fluentd pega cada registro gravado na origem e envia um evento para ele no mecanismo de roteamento do Fluentd. Você precisa especificar uma marca aqui nessa diretiva. A marca é uma cadeia de caracteres usada como as instruções para o mecanismo de roteamento interno do Fluentd, a fim de correlacionar diretivas diferentes.

Este exemplo mostra os registros de syslog coletados e marcados para processamento pelo Operations Manager.

<source>

# Specifies input plugin. Tail is a fluentd input plugin - http://docs.fluentd.org/v0.12/articles/in_tail

type tail

# Specify the log file path. Supports wild cards.

path /var/log/syslog

# Recommended so that Fluentd will record the position it last read into this file.

pos_file /home/user1/fluent-test/demo_syslog.log.pos

# Used to correlate the directives.

tag scom.log.syslog

format /(?<message>.*)/

</source>

Corresponder a

A diretiva Correspondência define como processar os eventos coletados na origem com as marcas de correspondência. Somente eventos com uma marca correspondente ao padrão serão enviados ao destino de saída. Quando vários padrões estão listados dentro de uma marca Correspondência, os eventos podem ter correspondência com qualquer um dos padrões listados. O parâmetro tipo especifica qual plug-in usar para esses eventos.

Este exemplo processa eventos com marcas correspondentes a scom.log.** e scom.alert (** corresponde a zero ou mais partes da tag). Ele especifica o plug-in out_scom , que permite que os eventos sejam coletados pelo pacote de gerenciamento do Operations Manager.

<match scom.log.** scom.event>

# Output plugin to use

type out_scom

log_level trace

num_threads 5

# Size of the buffer chunk. If the top chunk exceeds this limit or the time limit flush_interval, a new empty chunk is pushed to the top of the

queue and bottom chunk is written out.

buffer_chunk_limit 5m

flush_interval 15s

# Specifies the buffer plugin to use.

buffer_type file

# Specifies the file path for buffer. Fluentd must have write access to this directory.

buffer_path /var/opt/microsoft/omsagent/scom/state/out_scom_common*.buffer

# If queue length exceeds the specified limit, events are rejected.

buffer_queue_limit 10

# Control the buffer behavior when the queue becomes full: exception, block, drop_oldest_chunk

buffer_queue_full_action drop_oldest_chunk

# Number of times Fluentd will attempt to write the chunk if it fails.

retry_limit 10

# If the bottom chunk fails to be written out, it will remain in the queue and Fluentd will retry after waiting retry_wait seconds

retry_wait 30s

# The retry wait time doubles each time until max_retry_wait.

max_retry_wait 9m

</match>

Observação

Para desabilitar a Autenticação do Servidor nos computadores Linux que estão usando a comunicação do Fluentd, adicione um parâmetro enable_server_auth false ao plug-in de saída do SCOM para Fluentd, conforme mostrado a seguir:

<match scom.log.** scom.event>

type out_scom

max_retry_wait 9m

enable_server_auth false

</match>

Filtrar

A diretiva de filtro tem a mesma sintaxe que a correspondência , mas permite uma filtragem mais complexa dos quais os dados serão processados. Os eventos coletados devem corresponder aos critérios de todos os filtros a serem adicionados à saída.

Há seis plug-ins de filtro para o monitoramento de arquivo de log descrito aqui. Use um ou mais desses filtros para definir os eventos que você deseja coletar de seu arquivo de log.

Correspondência simples: filter_scom_simple_match

Consome até 20 padrões de entrada. Envia um evento para o Operations Manager sempre que qualquer padrão é correspondido.

<filter tag>

type filter_scom_simple_match

regexp1 <key> <pattern>

event_id1 <event ID>

regexp2 <key> <pattern>

event_id2 <event ID>

.

.

.

regexp20 <key> <pattern>

event_id20 <event ID>

</filter>

Correspondência exclusiva: filter_scom_excl_match

Consome dois padrões de entrada. Envia um evento para o Operations Manager quando um único registro corresponde ao padrão 1, mas não corresponde ao padrão 2.

<filter tag>

type filter_scom_excl_match

regexp1 <key> <pattern1>

regexp2 <key> <pattern2>

event_id <event ID>

</filter>

Correlação repetida: filter_scom_repeated_cor

Usa três entradas: um padrão, um intervalo de tempo e muitas ocorrências. Quando uma correspondência for encontrada para o primeiro padrão, um temporizador será iniciado. Um evento é enviado ao Operations Manager se houver um número especificado de correspondências do padrão antes de o temporizador parar.

<filter tag>

type filter_scom_repeated_cor

regexp <key> <pattern>

event_id <event ID>

time_interval <interval in seconds>

num_occurences <number of occurrences>

</filter>

Correspondência correlacionada: filter_scom_cor_match

Consome três entradas: dois padrões e um intervalo de tempo. Quando uma correspondência for encontrada para o primeiro padrão, um temporizador será iniciado. Um evento será enviado ao Operations Manager se houver uma correspondência para o segundo padrão antes que o temporizador termine.

<filter tag>

type filter_scom_cor_match

regexp1 <key> <pattern1>

regexp2 <key> <pattern2>

event_id <event ID>

time_interval <interval in seconds>

</filter>

Correlação exclusiva: filter_scom_excl_correlation

Consome três entradas: dois padrões e um intervalo de tempo. Quando uma correspondência for encontrada para o primeiro padrão, um temporizador será iniciado. Um evento será enviado ao Operations Manager se não houver correspondência para o segundo padrão antes do término do temporizador.

<filter tag>

type filter_scom_excl_correlation

regexp1 <key> <pattern1>

regexp2 <key> <pattern2>

event_id <event ID>

time_interval <interval in seconds>

</filter>

Conversor do Operations Manager: filter_scom_converter

Envia um evento para o Operations Manager para todos os registros recebidos. Envia a ID do evento especificado e a descrição como parte do evento.

<filter tag>

type filter_scom_converter

event_id <event ID>

event_desc <event description>

</filter>

Copiar o arquivo de configuração no agente

O arquivo de configuração do Fluentd deve ser copiado para /etc/opt/microsoft/omsagent/scom/conf/omsagent.d em todos os computadores Linux que você deseja monitorar. Você também deve adicionar uma diretiva @include ao arquivo de configuração mestre, conforme descrito acima.

Criar regras e monitores

O MP do Linux não fornece módulos para coletar eventos do FluentD. O Pacote de gerenciamento do Linux é fornecido com o agente do Linux. É o módulo fluentd no agente do Linux e no serviço OMED no servidor de gerenciamento e gateway que fornece os recursos para monitoramento aprimorado de arquivos de log.

Você precisa criar seu próprio pacote de gerenciamento com regras e monitores personalizados que usam o módulo Microsoft.Linux.OMED.EventDataSource, que coleta os eventos do Fluentd.

A tabela a seguir lista os parâmetros de Microsoft.Linux.OMED.EventDataSource.

| Parâmetro | Tipo | Descrição |

|---|---|---|

| ComputerName | String | Obrigatórios. Especifica o nome do computador Linux para os eventos que serão lidos. O parâmetro ComputerName geralmente é passado para o módulo usando a notação $Target, embora possa ser especificado como qualquer cadeia de caracteres. Esse módulo tenta ler eventos gerados por um determinado computador Linux. |

| ManagedEntityId | String | Obrigatórios. Especifica a ID da entidade gerenciada da entidade monitorada. O parâmetro ManagedEntityId geralmente é passado para o módulo usando $Target\Id$. |

| EventNumber | Integer | Opcional. Indica o número de evento do evento para recuperação. Se essa opção for omitida, o módulo retornará todos os eventos gerados para esse computador e entidade gerenciada. |

Visão geral da configuração

As etapas a seguir são necessárias para habilitar o monitoramento de arquivo de log em agentes do Linux. Cada uma dessas etapas é descrita mais detalhadamente nas seções a seguir.

- Importe o pacote de gerenciamento do Linux mais recente.

- Instale a versão mais recente do agente do Linux em cada computador com Linux que será monitorado.

- Crie o arquivo de configuração do Fluentd para coletar logs.

- Copie o arquivo de configuração nos agentes do Linux.

- Crie regras e monitores usando o pacote de gerenciamento de exemplo para coletar eventos do log e criar alertas.

Instalar a versão mais recente do agente do Linux

A última versão do agente do Linux dá suporte ao Fluentd, que é necessário para o monitoramento avançado de arquivos de log. Obtenha detalhes e o processo de instalação para o novo agente em Instalar o agente em UNIX e Linux na linha de comando.

Configurar o monitoramento do arquivo de log do Linux

O pacote de gerenciamento do Linux tem o agente mais recente do Operations Manager (com Fluentd). Para configurar o monitoramento de arquivo de log do Linux, os usuários devem executar o seguinte:

- Importe o Pacote de gerenciamento mais recente do Linux usando o processo padrão de instalação de um pacote de gerenciamento.

- Instale o novo agente do Linux em servidores do Linux, isso pode ser feito por meio do assistente de descoberta, ou manualmente.

- Habilite o serviço OMED em cada servidor de gerenciamento no pool de recursos que está gerenciando os agentes do Linux.

O serviço OMED coleta eventos do Fluentd e os converte em eventos do Operations Manager. Os usuários devem importar um pacote de gerenciamento personalizado, que pode gerar alertas com base nos eventos recebidos dos servidores Linux.

Habilite o serviço OMED no console de Operações ou manualmente no servidor de gerenciamento ou no servidor de gateway.

No console de Operações

- No Console de Operações, acesse MonitoramentoOperations ManagerServidor de GerenciamentoEstado dos Servidores de Gerenciamento.

- Selecione o servidor de gerenciamento no painel de estado Servidores de Gerenciamento.

- No painel Tarefas, selecione Tarefas do Serviço de IntegridadeHabilitar Servidor OMED do System Center.

Manualmente

- Selecione Iniciar, na caixa Iniciar Pesquisa , insira services.msc e pressione Enter.

- No painel de detalhes, clique com o botão direito do mouse no serviço System Center Operations Manager External DataSource Service e selecione Propriedades.

- Na guia Geral , em Tipo de inicialização , selecione Automático e ok.

- No painel de detalhes, clique com o botão direito do mouse no serviço e selecione Iniciar.

Criar o arquivo de configuração do Fluentd

Configure a operação do Fluentd com um arquivo de configuração. Para o monitoramento do log, você precisa criar um arquivo de configuração com informações como o caminho e o nome do arquivo de log de origem e filtros para definir quais dados coletar.

O arquivo de configuração mestre do Fluentd omsagent.conf está localizado em /etc/opt/microsoft/omsagent/scom/conf/. Adicione a configuração de monitoramento de arquivo de log diretamente a esse arquivo, mas crie um arquivo de configuração separado para gerenciar melhor as várias configurações. Depois, use uma diretiva @include no arquivo mestre para incluir seu arquivo personalizado.

Por exemplo, se você criou logmonitoring.conf em /etc/opt/microsoft/omsagent/scom/conf/omsagent.d, deve adicionar uma das linhas a seguir ao fluent.conf:

#Include all configuration files

@include omsagent.d/*.conf

ou

#include single configuration file

@include omsagent.d/logmonitoring.conf

Obtenha detalhes sobre os arquivos de configuração do Fluentd em Sintaxe do Arquivo de configuração do Fluentd. As seções a seguir descrevem as configurações em diretivas diferentes do arquivo de configuração exclusivo ao monitoramento de arquivo de log. Cada uma delas inclui exemplos de configuração que você pode colar em um arquivo de configuração e modificar de acordo com os seus requisitos.

Um arquivo de configuração de exemplo completo para o monitoramento de log está disponível para sua análise e avaliação antes da criação de seu próprio arquivo.

Fonte

A diretiva Origem define a origem dos dados que você está coletando. É nela que você define os detalhes de seu arquivo de log. O Fluentd pega cada registro gravado na origem e envia um evento para ele no mecanismo de roteamento do Fluentd. Você precisa especificar uma marca aqui nessa diretiva. A marca é uma cadeia de caracteres usada como as instruções para o mecanismo de roteamento interno do Fluentd, a fim de correlacionar diretivas diferentes.

Este exemplo mostra os registros de syslog coletados e marcados para processamento pelo Operations Manager.

<source>

# Specifies input plugin. Tail is a fluentd input plugin - http://docs.fluentd.org/v0.12/articles/in_tail

type tail

# Specify the log file path. Supports wild cards.

path /var/log/syslog

# Recommended so that Fluentd will record the position it last read into this file.

pos_file /home/user1/fluent-test/demo_syslog.log.pos

# Used to correlate the directives.

tag scom.log.syslog

format /(?<message>.*)/

</source>

Corresponder a

A diretiva Correspondência define como processar os eventos coletados na origem com as marcas de correspondência. Somente eventos com uma marca correspondente ao padrão serão enviados ao destino de saída. Quando vários padrões estão listados dentro de uma marca Correspondência, os eventos podem ter correspondência com qualquer um dos padrões listados. O parâmetro tipo especifica qual plug-in usar para esses eventos.

Este exemplo processa eventos com marcas correspondentes a scom.log.** e scom.alert (** corresponde a zero ou mais partes da tag). Ele especifica o plug-in out_scom , que permite que os eventos sejam coletados pelo pacote de gerenciamento do Operations Manager.

<match scom.log.** scom.event>

# Output plugin to use

type out_scom

log_level trace

num_threads 5

# Size of the buffer chunk. If the top chunk exceeds this limit or the time limit flush_interval, a new empty chunk is pushed to the top of the

queue and bottom chunk is written out.

buffer_chunk_limit 5m

flush_interval 15s

# Specifies the buffer plugin to use.

buffer_type file

# Specifies the file path for buffer. Fluentd must have write access to this directory.

buffer_path /var/opt/microsoft/omsagent/scom/state/out_scom_common*.buffer

# If queue length exceeds the specified limit, events are rejected.

buffer_queue_limit 10

# Control the buffer behavior when the queue becomes full: exception, block, drop_oldest_chunk

buffer_queue_full_action drop_oldest_chunk

# Number of times Fluentd will attempt to write the chunk if it fails.

retry_limit 10

# If the bottom chunk fails to be written out, it will remain in the queue and Fluentd will retry after waiting retry_wait seconds

retry_wait 30s

# The retry wait time doubles each time until max_retry_wait.

max_retry_wait 9m

</match>

Observação

Para desabilitar a Autenticação do Servidor nos computadores Linux que estão usando a comunicação do Fluentd, adicione um parâmetro enable_server_auth false ao plug-in de saída do SCOM para Fluentd, conforme mostrado a seguir:

<match scom.log.** scom.event>

type out_scom

max_retry_wait 9m

enable_server_auth false

</match>

Filtrar

A diretiva de filtro tem a mesma sintaxe que a correspondência , mas permite uma filtragem mais complexa dos quais os dados serão processados. Os eventos coletados devem corresponder aos critérios de todos os filtros a serem adicionados à saída.

Há seis plug-ins de filtro para o monitoramento de arquivo de log descrito aqui. Use um ou mais desses filtros para definir os eventos que você deseja coletar de seu arquivo de log.

Correspondência simples: filter_scom_simple_match

Consome até 20 padrões de entrada. Envia um evento para o Operations Manager sempre que qualquer padrão é correspondido.

<filter tag>

type filter_scom_simple_match

regexp1 <key> <pattern>

event_id1 <event ID>

regexp2 <key> <pattern>

event_id2 <event ID>

.

.

.

regexp20 <key> <pattern>

event_id20 <event ID>

</filter>

Correspondência exclusiva: filter_scom_excl_match

Consome dois padrões de entrada. Envia um evento para o Operations Manager quando um único registro corresponde ao padrão 1, mas não corresponde ao padrão 2.

<filter tag>

type filter_scom_excl_match

regexp1 <key> <pattern1>

regexp2 <key> <pattern2>

event_id <event ID>

</filter>

Correlação repetida: filter_scom_repeated_cor

Usa três entradas: um padrão, um intervalo de tempo e muitas ocorrências. Quando uma correspondência for encontrada para o primeiro padrão, um temporizador será iniciado. Um evento é enviado ao Operations Manager se houver um número especificado de correspondências do padrão antes de o temporizador parar.

<filter tag>

type filter_scom_repeated_cor

regexp <key> <pattern>

event_id <event ID>

time_interval <interval in seconds>

num_occurences <number of occurrences>

</filter>

Correspondência correlacionada: filter_scom_cor_match

Consome três entradas: dois padrões e um intervalo de tempo. Quando uma correspondência for encontrada para o primeiro padrão, um temporizador será iniciado. Um evento será enviado ao Operations Manager se houver uma correspondência para o segundo padrão antes que o temporizador termine.

<filter tag>

type filter_scom_cor_match

regexp1 <key> <pattern1>

regexp2 <key> <pattern2>

event_id <event ID>

time_interval <interval in seconds>

</filter>

Correlação exclusiva: filter_scom_excl_correlation

Consome três entradas: dois padrões e um intervalo de tempo. Quando uma correspondência for encontrada para o primeiro padrão, um temporizador será iniciado. Um evento será enviado ao Operations Manager se não houver correspondência para o segundo padrão antes do término do temporizador.

<filter tag>

type filter_scom_excl_correlation

regexp1 <key> <pattern1>

regexp2 <key> <pattern2>

event_id <event ID>

time_interval <interval in seconds>

</filter>

Conversor do Operations Manager: filter_scom_converter

Envia um evento para o Operations Manager para todos os registros recebidos. Envia a ID do evento especificado e a descrição como parte do evento.

<filter tag>

type filter_scom_converter

event_id <event ID>

event_desc <event description>

</filter>

Copiar o arquivo de configuração no agente

O arquivo de configuração do Fluentd deve ser copiado para /etc/opt/microsoft/omsagent/scom/conf/omsagent.d em todos os computadores Linux que você deseja monitorar. Você também deve adicionar uma diretiva @include ao arquivo de configuração mestre, conforme descrito acima.

Criar regras e monitores

O MP do Linux não fornece módulos para coletar eventos do FluentD. O Pacote de gerenciamento do Linux é fornecido com o agente do Linux. É o módulo fluentd no agente do Linux e no serviço OMED no servidor de gerenciamento e gateway que fornece os recursos para monitoramento aprimorado de arquivos de log.

Você precisa criar seu próprio pacote de gerenciamento com regras e monitores personalizados que usam o módulo Microsoft.Linux.OMED.EventDataSource, que coleta os eventos do Fluentd.

A tabela a seguir lista os parâmetros de Microsoft.Linux.OMED.EventDataSource.

| Parâmetro | Tipo | Descrição |

|---|---|---|

| ComputerName | String | Obrigatórios. Especifica o nome do computador Linux para os eventos que serão lidos. O parâmetro ComputerName geralmente é passado para o módulo usando a notação $Target, embora possa ser especificado como qualquer cadeia de caracteres. Esse módulo tenta ler eventos gerados por um determinado computador Linux. |

| ManagedEntityId | String | Obrigatórios. Especifica a ID da entidade gerenciada da entidade monitorada. O parâmetro ManagedEntityId geralmente é passado para o módulo usando $Target\Id$. |

| EventNumber | Integer | Opcional. Indica o número de evento do evento para recuperação. Se essa opção for omitida, o módulo retornará todos os eventos gerados para esse computador e entidade gerenciada. |

Visão geral da configuração

O monitoramento de arquivos de log requer as etapas a seguir. As informações detalhadas são fornecidas nas seguintes seções:

- Importe o pacote de gerenciamento do System Center Operations Manager 2019 Linux mais recente.

- Instale a versão mais recente do agente do Linux em cada computador com Linux que será monitorado.

- Instale o OMSAgent mais recente em cada computador Linux a ser monitorado.

- Crie o arquivo de configuração do Fluentd para coletar logs.

- Copie o arquivo de configuração nos agentes do Linux.

- Crie regras e monitores usando o pacote de gerenciamento de exemplo para coletar eventos do log e criar alertas.

- Importe o pacote de gerenciamento do System Center Operations Manager 2022 Linux mais recente.

- Instale a versão mais recente do agente do Linux em cada computador com Linux que será monitorado.

- Instale o OMSAgent mais recente em cada computador Linux a ser monitorado.

- Crie o arquivo de configuração do Fluentd para coletar logs.

- Copie o arquivo de configuração nos agentes do Linux.

- Crie regras e monitores usando o pacote de gerenciamento de exemplo para coletar eventos do log e criar alertas.

Instalar o pacote de gerenciamento de monitoramento de log

Instale o pacote de gerenciamento Microsoft.Linux.Log.Monitoring para habilitar o monitoramento de arquivos de log do Linux.

Observação

Se você tiver o agente do OMS configurado e tentar desinstalar o agente UNIX e LINUX do console, o componente OMS não será desinstalado do agente.

Configurar o monitoramento do arquivo de log do Linux

Para configurar o monitoramento de arquivos de log do Linux, execute as seguintes etapas:

Importe o pacote de gerenciamento do System Center Operations Manager 2019 Linux mais recente usando o processo padrão para instalar um pacote de gerenciamento.

Instale o novo agente linux nos servidores Linux manualmente ou [usando o Assistente de descoberta](/system-center/System Center Operations Manager/manage-deploy-crossplat-agent-console).

Instale o OMSAgent mais recente em cada computador Linux que você deseja monitorar. Use os seguintes comandos:

# Download latest OMS Agent from GitHub wget https://raw.githubusercontent.com/Microsoft/OMS-Agent-for-Linux/master/installer/scripts/onboard_agent.sh # Run onboarding script sh onboard_agent.shExecute as seguintes etapas no agente do Linux:

Importe o pacote de gerenciamento do System Center Operations Manager 2022 Linux mais recente usando o processo padrão para instalar um pacote de gerenciamento.

Instale o novo agente linux nos servidores Linux manualmente ou [usando o Assistente de descoberta](/system-center/System Center Operations Manager/manage-deploy-crossplat-agent-console).

Instale o OMSAgent mais recente em cada computador Linux que você deseja monitorar. Use os seguintes comandos:

# Download latest OMS Agent from GitHub wget https://raw.githubusercontent.com/Microsoft/OMS-Agent-for-Linux/master/installer/scripts/onboard_agent.sh # Run onboarding script sh onboard_agent.shExecute as seguintes etapas no agente do Linux:

Crie as pastas nos seguintes caminhos com os comandos abaixo:

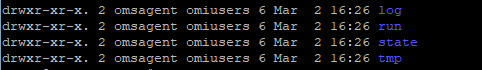

# Create omsagent.d folder mkdir -p /etc/opt/microsoft/omsagent/scom/conf/omsagent.d # Create certs folder mkdir /etc/opt/microsoft/omsagent/scom/certs # Create log folder mkdir -p /var/opt/microsoft/omsagent/scom/log # Create run folder mkdir /var/opt/microsoft/omsagent/scom/run # Create state folder mkdir /var/opt/microsoft/omsagent/scom/state # Create tmp folder mkdir /var/opt/microsoft/omsagent/scom/tmp # Create fluent-logging folder (used for log file position file, this location is flexible) mkdir -p /home/omsagent/fluent-loggingDefina a propriedade em cada uma das pastas acima como

omsagent:omiusers:# Change owner of System Center Operations Manager folder chown omsagent:omiusers /etc/opt/microsoft/omsagent/scom # Change owner of log folder chown omsagent:omiusers /var/opt/microsoft/omsagent/scom/log # Change owner of run folder chown omsagent:omiusers /var/opt/microsoft/omsagent/scom/run # Change owner of state folder chown omsagent:omiusers /var/opt/microsoft/omsagent/scom/state # Change owner of tmp folder chown omsagent:omiusers /var/opt/microsoft/omsagent/scom/tmp # Change owner of fluent-logging folder (used for log file position file, this location is flexible) chown omsagent:omiusers /home/omsagent/fluent-logging

Crie arquivos omsagent e omsconfig:

# Create omsadmin.conf file touch /etc/opt/microsoft/omsagent/scom/conf/omsadmin.conf # Create omsagent.conf file touch /etc/opt/microsoft/omsagent/scom/conf/omsagent.confDefina a propriedade em cada um dos arquivos acima como

omsagent:omiusers:# Change owner of omsadmin.conf file chown omsagent:omiusers /etc/opt/microsoft/omsagent/scom/conf/omsadmin.conf # Change owner of omsagent.conf file chown omsagent:omiusers /etc/opt/microsoft/omsagent/scom/conf/omsagent.confEdite o arquivo

/etc/opt/microsoft/omsagent/scom/conf/omsadmin.confe adicione as informações a seguir depois de alterar as informações realçadas.WORKSPACE_ID=scom System Center Operations Manager_ENDPOINT=https://<mark>\<MSFQDN\></mark>:8886 MONITORING_ID={274F8D7B-DBCA-8FC3-1451-8DCD55092156}Reinicie o OMSAgent:

/opt/microsoft/omsagent/bin/service_control restartVerifique o status no log omsagent:

tail -100 /var/opt/microsoft/omsagent/scom/log/omsagent.log

Habilitar o serviço OMED

Habilite o serviço OMED em cada servidor de gerenciamento no pool de recursos que está gerenciando os agentes do Linux.

O serviço OMED coleta eventos do Fluentd e os converte em eventos do Operations Manager. Você importa um pacote de gerenciamento personalizado, o que pode gerar alertas com base em eventos recebidos dos servidores do Linux.

Você pode habilitar o serviço OMED no Console de Operações ou manualmente no servidor de gerenciamento ou no servidor de gateway.

- No Console de operações, acesse MonitoramentoOperations ManagerServidor de GerenciamentoEstado dos Servidores de Gerenciamento.

- Selecione o servidor de gerenciamento no estado dos Servidores de Gerenciamento.

- Em Tarefas, selecione Tarefas do Serviço de IntegridadeHabilitar Servidor OMED do System Center.

Adicionar regra de firewall OMED

Para habilitar a Regra de Firewall OMED, você tem duas opções, adicione a porta (TCP/8886) automaticamente por meio do PowerShell ou manualmente.

- Adicionar regra automaticamente com o PowerShell

- Adicionar manualmente a regra com o Firewall do Windows

Siga estas etapas para adicionar automaticamente a regra com o PowerShell:

O comando a seguir permite que você adicione automaticamente a regra de firewall:

Set-NetFirewallRule -DisplayName "System Center Operations Manager External DataSource Service" -Direction Inbound -Action Allow -Protocol TCP -LocalPort 8886

Atribuir um certificado de cliente para OMSAgent

Você tem duas opções ao atribuir o certificado do cliente para OMSAgent.

- Link para o certificado assinado do Agente OMI.

- Gere um certificado do cliente manualmente para o Agente do OMS.

Selecione a guia necessária para ver as etapas a serem vinculadas ao certificado assinado do Agente OMI ou gere um certificado de cliente manualmente do Agente do OMS:

- Vincular o certificado do agente OMI ao agente do OMS

- Gerar um certificado de cliente para o agente do OMS

Defina a

omi.pempropriedade no arquivo eomikey.pemcomoomsagent:omiusers:# Change owner of System Center Operations Manager-cert.pem file chown omsagent:omiusers /etc/opt/microsoft/omsagent/scom/certs/scom-cert.pem # Change owner of System Center Operations Manager-key.pem file chown omsagent:omiusers /etc/opt/microsoft/omsagent/scom/certs/scom-key.pemExecute o seguinte comando em seu computador Linux para definir o Certificado de Cliente do Agente do OMS para o Certificado OMI (Certificado do Agente linux do Operations Manager):

# Link file omi.pem to System Center Operations Manager-cert.pem ln -s /etc/opt/omi/ssl/omi.pem /etc/opt/microsoft/omsagent/scom/certs/scom-cert.pem # Link file omikey.pem to System Center Operations Manager-key.pem ln -s /etc/opt/omi/ssl/omikey.pem /etc/opt/microsoft/omsagent/scom/certs/scom-key.pem

Criar o arquivo de configuração do Fluentd

Configure a operação do Fluentd usando um arquivo de configuração. Para utilizar o monitoramento de log, você deve criar um arquivo de configuração. O arquivo de configuração inclui informações como nome do arquivo de log de origem, caminho e filtros para definir os dados a serem coletados.

O arquivo de configuração do master Fluentd omsagent.conf está localizado em /etc/opt/microsoft/omsagent/scom/conf/. Você pode adicionar a configuração de monitoramento de arquivo de log diretamente a esse arquivo, mas deve criar um arquivo de configuração separado para gerenciar melhor as várias configurações. Depois, use uma diretiva @include no arquivo mestre para incluir seu arquivo personalizado.

Por exemplo, se você criou logmonitoring.conf no /etc/opt/microsoft/omsagent/scom/conf/omsagent.d, adicionará uma das seguintes linhas ao arquivo omsagent.d :

# Include all configuration files

@include omsagent.d/*.conf

ou

# Include single configuration file

@include omsagent.d/logmonitoring.conf

Para obter mais informações sobre arquivos de configuração Fluentd, confira Sintaxe do arquivo de configuração Fluentd.

As seções a seguir descrevem as configurações em diretivas diferentes do arquivo de configuração exclusivo ao monitoramento de arquivo de log. Cada uma delas inclui exemplos de configuração que você pode colar em um arquivo de configuração e modificar de acordo com os seus requisitos.

Um arquivo de configuração de exemplo completo para o monitoramento de log está disponível para sua análise e avaliação antes da criação de seu próprio arquivo.

Fonte

A diretiva Source define a origem dos dados que você está coletando, que é onde você define os detalhes do arquivo de log. O Fluentd pega cada registro gravado na origem e envia um evento para ele no mecanismo de roteamento do Fluentd. Especifique uma marca aqui nesta diretiva. A marca é uma cadeia de caracteres usada como as instruções para o mecanismo de roteamento interno do Fluentd, a fim de correlacionar diretivas diferentes.

O exemplo a seguir mostra os registros de syslog coletados e marcados para processamento pelo Operations Manager.

<source>

# Specifies input plugin. Tail is a fluentd input plugin - http://docs.fluentd.org/v0.12/articles/in\_tail

type tail

# Specify the log file path. Supports wild cards.

path /var/log/syslog

# Recommended so that Fluentd will record the position it last read into this file.

pos_file /home/user1/fluent-test/demo_syslog.log.pos

# Used to correlate the directives.

tag System Center Operations Manager.log.syslog

format /(?<message>.*)/

</source>

Filtrar

A diretiva de filtro tem a mesma sintaxe que Match, mas permite filtragem mais complexa de quais dados processar. Os eventos coletados devem corresponder aos critérios de todos os filtros a serem adicionados à saída.

Há seis plug-ins de filtro para o monitoramento de arquivo de log descrito aqui. Use um ou mais desses filtros para definir os eventos que você deseja coletar de seu arquivo de log.

- Correspondência simples: Manager_simple_match de Operações do Centro de filter_System

- Correspondência exclusiva: Manager_excl_match de Operações do Filter_System Center

- Correlação repetida: Manager_repeated_cor operações do Filter_System Center

- Correspondência correlacionada: Manager_cor_match de Operações do Centro de filter_System

- Correlação exclusiva: Manager_excl_correlation operações do Filter_System Center

- Conversor do Operations Manager: Manager_converter de Operações do Centro de filter_System

Selecione a guia necessária para copiar o código para o respectivo plug-in de filtro:

- Correspondência simples

- Correspondência exclusiva

- Correlação repetida

- Correspondência correlacionada

- Correlação exclusiva

- Conversor do Operations Manager

Consome até 20 padrões de entrada. Envia um evento para o Operations Manager sempre que qualquer padrão é correspondido.

<filter tag>

type filter_System Center Operations Manager_simple_match

regexp1 <key> <pattern>

event_id1 <event ID>

regexp2 <key> <pattern>

event_id2 <event ID>

.

.

.

regexp20 <key> <pattern>

event_id20 <event ID>

</filter>

Corresponder a

A diretiva Correspondência define como processar os eventos coletados na origem com as marcas de correspondência. Somente eventos com uma marca correspondente ao padrão são enviados ao destino de saída. Quando vários padrões estão listados dentro de uma marca Correspondência, os eventos podem ter correspondência com qualquer um dos padrões listados. O parâmetro tipo especifica o tipo de plug-in a usar para esses eventos.

Este exemplo processa eventos com marcas correspondentes às operações do System Center Manager.log. ** e System Center Operations Manager.alert (** corresponde a zero ou mais partes de marca). Ele especifica o plug-in do Out_System Center Operations Manager , que permite que os eventos sejam coletados pelo pacote de gerenciamento do Operations Manager.

<match System Center Operations Manager.log.** System Center Operations Manager.event>

# Output plugin to use

type out_System Center Operations Manager

log_level trace

num_threads 5

# Size of the buffer chunk. If the top chunk exceeds this limit or the time limit flush_interval, a new empty chunk is pushed to the top of the

queue and bottom chunk is written out.

buffer_chunk_limit 5m

flush_interval 15s

# Specifies the buffer plugin to use.

buffer_type file

# Specifies the file path for buffer. Fluentd must have write access to this directory.

buffer_path /var/opt/microsoft/omsagent/scom/state/out_System Center Operations Manager_common*.buffer

# If queue length exceeds the specified limit, events are rejected.

buffer_queue_limit 10

# Control the buffer behavior when the queue becomes full: exception, block, drop_oldest_chunk

buffer_queue_full_action drop_oldest_chunk

# Number of times Fluentd will attempt to write the chunk if it fails.

retry_limit 10

# If the bottom chunk fails to be written out, it will remain in the queue and Fluentd will retry after waiting retry_wait seconds

retry_wait 30s

# The retry wait time doubles each time until max_retry_wait.

max_retry_wait 9m

</match>

Observação

Para desabilitar a autenticação de servidor nos computadores Linux que usam a comunicação do Fluentd, adicione um parâmetro enable_server_auth false ao plug-in do Operations Manager para o Fluentd como o seguinte:

<match System Center Operations Manager.log.** System Center Operations Manager.event>

type out_System Center Operations Manager

max_retry_wait 9m

enable_server_auth false

</match>

Copiar o arquivo de configuração no agente

O arquivo de configuração do Fluentd deve ser copiado para /etc/opt/microsoft/omsagent/scom/conf/omsagent.d em todos os computadores Linux que você deseja monitorar. Você também deve adicionar uma diretiva @include ao arquivo de configuração mestre, conforme descrito acima.

Reinicie o omsagent

Você pode executar o seguinte comando para reiniciar o omsagent:

/opt/microsoft/omsagent/bin/service_control restart

Verificar status do workspace do System Center Operations Manager

Execute o seguinte comando para marcar o workspace do System Center Operations Manager no OMSAgent:

sh /opt/microsoft/omsagent/bin/omsadmin.sh -l

Observação

No servidor de gerenciamento que executa o serviço OMED, o firewall na porta 8886 deve estar aberto e o repositório de certificados das autoridades de certificação intermediárias deve conter apenas autoridades de certificação intermediárias.

Log de eventos para o serviço DataSource externo do System Center Operations Manager

O log de eventos do Serviço OMED do System Center é criado somente quando há um evento enviado com êxito para o serviço OMED (Serviço de Fonte de Dados Externa) do System Center Operations Manager.

Criar regras e monitores

O pacote de gerenciamento do Linux não fornece módulos para coletar eventos do FluentD, o pacote de gerenciamento do Linux é agrupado com o agente do Linux. É o módulo fluente no agente do Linux e no serviço OMED no servidor de gerenciamento e gateway que fornece os recursos para monitoramento avançado de arquivos de log.

Você precisa criar seu próprio pacote de gerenciamento com regras personalizadas e monitores que usam o módulo Microsoft.Linux.OMED.EventDataSource para coletar os eventos do Fluentd. Lembre-se de que o nome do computador no Evento enviado por meio do log de eventos do Serviço OMED do System Center precisa corresponder ao nome do computador na exibição Computadores UNIX/Linux. Se o nome do computador não corresponder, você não receberá nenhum alerta.

A tabela a seguir lista os parâmetros de Microsoft.Linux.OMED.EventDataSource.

| Parâmetro | Tipo | Descrição |

|---|---|---|

| ComputerName | String | Obrigatórios. Especifica o nome do computador Linux para o qual os eventos devem ser lidos. O parâmetro ComputerName geralmente é passado para o módulo usando a notação $Target, embora possa ser especificado como qualquer cadeia de caracteres. Esse módulo tenta ler eventos gerados por um determinado computador Linux. |

| ManagedEntityId | String | Obrigatórios. Especifica a ID da entidade gerenciada da entidade monitorada. O parâmetro ManagedEntityId geralmente é passado para o módulo usando $Target\Id$. |

| EventNumber | Integer | Opcional. Indica o número de evento do evento para recuperação. Se essa opção for omitida, o módulo retornará todos os eventos gerados para esse computador e entidade gerenciada |

Próximas etapas

Para criar uma exibição personalizada para examinar os dados de monitoramento por meio do pacote de gerenciamento de arquivo de log personalizado, consulte Usando exibições no Operations Manager.

Para saber como investigar problemas identificados pelo pacote de gerenciamento de arquivos de log personalizado, examine Exibindo alertas e detalhes ativos.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de