Provisionar hosts protegidos no VMM

Importante

Esta versão do VMM (Virtual Machine Manager) chegou ao fim do suporte. Recomendamos que você atualize para o VMM 2022.

Este artigo descreve como implantar hosts protegidos do Hyper-V na malha de computação do System Center – VMM (Virtual Machine Manager). Saiba mais sobre malha protegida.

Há algumas maneiras de configurar hosts Hyper-V protegidos em uma malha de VMM.

- Configure um host existente como host protegido: você pode configurar um host existente para executar VMs blindadas.

- Adicionar ou provisionar um novo host protegido, que poderia ser:

- Um computador Windows Server existente (com ou sem a função Hyper-V)

- Um computador bare-metal

Configure as VMs blindadas na malha do VMM da seguinte maneira:

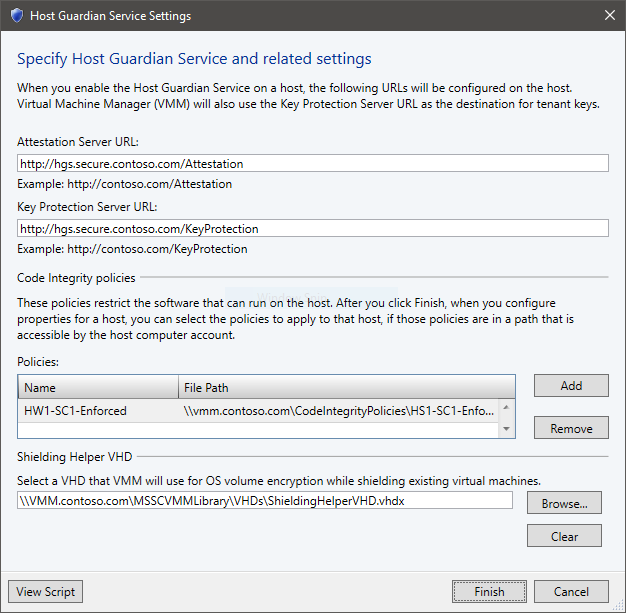

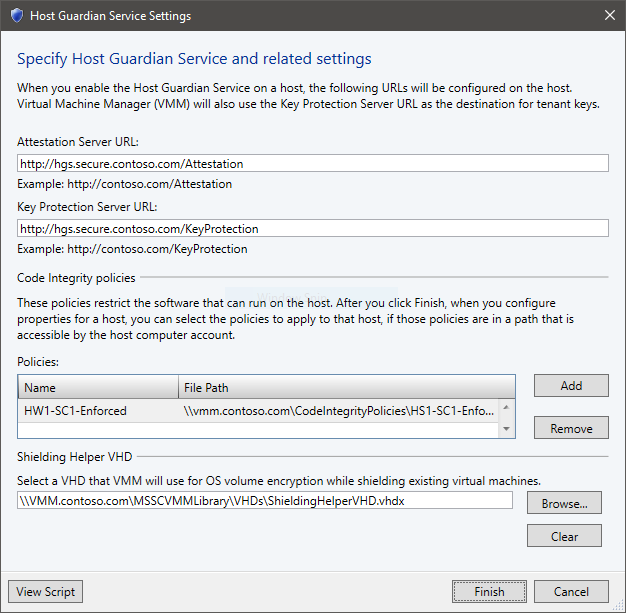

Defina as configurações globais de HGS: o VMM conecta todos os hosts protegidos ao mesmo servidor HGS para que você possa migrar VMs blindadas com êxito entre os hosts. Especifique as configurações globais do HGS que se aplicam a todos os hosts protegidos e você pode especificar configurações específicas do host que substituem as configurações globais. As configurações incluem:

- URL de Atestado: a URL que o host usa para se conectar ao serviço de atestado HGS. Esse serviço autoriza um host a executar VMs blindadas.

- URL do servidor de proteção de chave: a URL que o host usa para recuperar a chave necessária para descriptografar as VMs. O host deve entregar um atestado para recuperar as chaves.

- Políticas de integridade de código: uma política de integridade de código restringe o software que pode ser executado em um host protegido. Quando HGS é configurado para usar o atestado de TPM, hosts protegidos devem ser configurados para usar uma política de integridade de código autorizada pelo servidor HGS. Você pode especificar o local das políticas de integridade de código no VMM e implantá-las nos hosts. Isso é opcional e não é necessário para gerenciar uma malha protegida.

- VHD auxiliar de blindagem de VM: um disco rígido virtual especialmente preparado que é usado para converter as VMs existentes em VMs blindadas. Você deve definir essa configuração se quiser proteger as VMs existentes.

Configurar a nuvem: se o host protegido for incluído em uma nuvem VMM, você precisará habilitá-la para dar suporte a VMs blindadas.

Antes de começar

Verifique se você implantou e configurou o Serviço Guardião de Host antes de continuar. Saiba mais sobre como configurar HGS na documentação do Windows Server.

Além disso, verifique se os hosts que se tornarão hosts protegidos atendem aos pré-requisitos do host protegido:

- Sistema operacional: os servidores host devem executar o Windows Server Datacenter. É recomendável usar o Server Core para hosts protegidos.

- Função e recursos: servidores host devem executar a função do Hyper-V e o recurso de suporte de Hyper-V de guardião de host. O suporte ao Hyper-V de guardião de host permite que o host se comunique com o HGS atestar sua integridade e solicitar chaves para VMs blindadas. Se o host estiver executando o Nano Server, deve ter os pacotes Compute, SCVMM-Package, SCVMM-Compute, SecureStartup e ShieldedVM instalados.

- Atestado de TPM: se o HGS estiver configurado para usar o atestado de TPM, os servidores de host deverão:

- Usar UEFI 2.3.1c e um módulo TPM 2.0

- Inicializar no modo UEFI (e não no modo BIOS ou "herdado")

- Permitir inicialização segura

- Registro HGS: hosts Hyper-V devem ser registrados com HGS. A forma como eles são registrados depende se o HGS está usando o atestado do AD ou do TPM. Saiba mais

- Migração dinâmica: para realizar a migração dinâmica de VMs blindadas, é necessário implantar dois ou mais hosts protegidos.

- Domínio: os hosts protegidos e o servidor do VMM devem estar no mesmo domínio ou em domínios com uma relação de confiança bidirecional.

Definir configurações globais do HGS

Antes de adicionar hosts protegidos à malha de computação do VMM, você deve configurar o VMM com informações sobre o HGS (Serviço Guardião de Host) para a malha. O mesmo HGS será usado para todos os hosts protegidos gerenciados pelo VMM.

Obtenha as URLs de proteção de atestado e chave para a malha do administrador do HGS.

No console do VMM, selecione Configurações Configurações> doServiço Guardião de Host.

Insira as URLs de proteção de atestado e chave nos respectivos campos. Você não precisa configurar as políticas de integridade de código e as seções VHD auxiliares de blindagem de VM no momento.

Selecione Concluir para salvar a configuração.

Adicionar ou provisionar um novo host protegido

- Adicione o host:

- Para adicionar um servidor existente executando o Windows Server como um host Hyper-V protegido, adicione-o à malha.

- Se desejar provisionar um host Hyper-V em um computador bare-metal, siga estes pré-requisitos e instruções.

Observação

Você pode implantar o host como protegido ao provisioná-lo (Adicionar Configurações> do sistema operacional do Assistente de Recursos >Configurar como host protegido).

- Vá para a próxima seção para configurar o host como um host protegido.

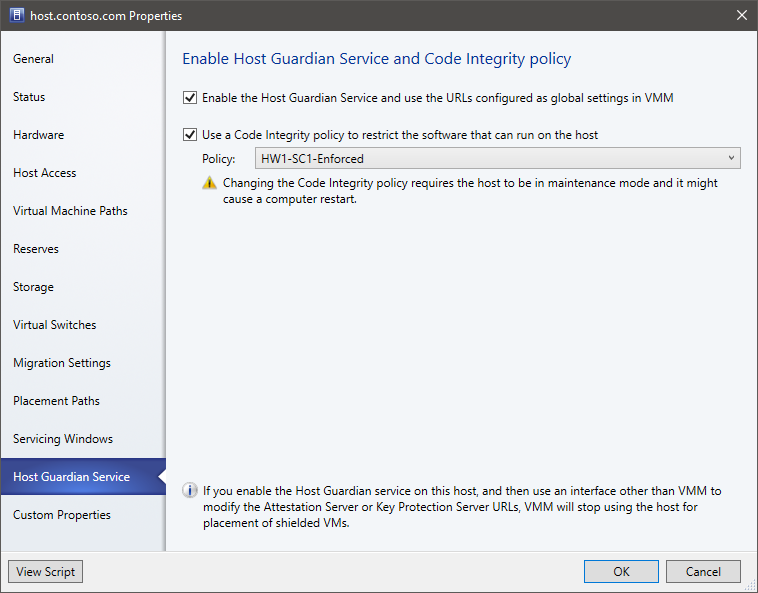

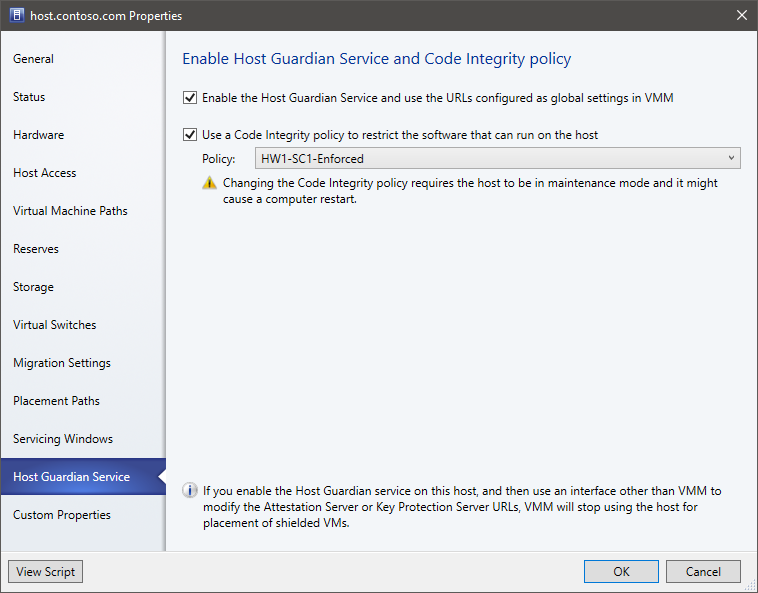

Configurar um host existente como host protegido

Para configurar um host Hyper-V existente gerenciado pelo VMM como host protegido, conclua as seguintes etapas:

Coloque o host no modo de manutenção.

Em Todos os Hosts, clique com o botão direito do mouse no host > PropriedadesServiço Guardião de Host.

Selecione para habilitar o recurso de suporte de Hyper-V do Guardião de Host e configure o host.

Observação

- As URLs do atestado global e do servidor de proteção de chave serão definidas no host.

- Se você modificar essas URLs fora do console do VMM, precisará atualizá-las também no VMM. Se você não fizer isso, o VMM não colocará VMs blindadas no host até que as URLs correspondam novamente. Você também pode desmarcar e marcar caixa "Habilitar" para reconfigurar o host com as URLs configuradas no VMM.

Se estiver usando o VMM para gerenciar políticas de integridade de código, habilite a segunda caixa de seleção e selecione a política apropriada para o sistema.

Selecione OK para atualizar a configuração do host.

Retire o host do modo de manutenção.

O VMM verifica se o host passa o atestado quando você o adiciona e sempre que o host status é atualizado. O VMM só implanta e migra VMs blindadas em hosts que entregaram atestado. Você pode verificar o status do atestado de um host em PropriedadesStatusCliente Geral de HGS.

Habilitar hosts protegidos em uma nuvem do VMM

Habilite uma nuvem dar suporte a hosts protegidos:

- No console do VMM, selecione VMs eNuvens de Serviços>. Clique com o botão direito do mouse no nome da nuvem > >>.

- Em GeralSuporte a VM blindada, selecione Com suporte nesta nuvem privada.

Gerenciar e implantar políticas de integridade de código com o VMM

Em malhas protegidas configuradas para usar atestado TPM, cada host deve ser configurado com uma política de integridade de código que seja de confiança do Serviço Guardião de Host. Para facilitar o gerenciamento de políticas de integridade de código, você pode usar o VMM para implantar políticas novas ou atualizadas nos hosts protegidos.

Para implantar uma política de integridade de código em um host protegido gerenciado pelo VMM, conclua as seguintes etapas:

- Crie uma política de integridade de código para cada host de referência no ambiente. Você precisará de uma política de CI diferente para cada configuração exclusiva de hardware e software dos hosts protegidos.

- Armazene as políticas de CI em um compartilhamento de arquivo seguro. As contas do computador para cada host protegido requerem acesso de leitura ao compartilhamento. Apenas administradores confiáveis devem ter acesso de gravação.

- No console do VMM, selecione Configurações Configurações> doServiço Guardião de Host.

- Na seção Políticas de Integridade de Código, selecione Adicionar e especifique um nome amigável e o caminho para uma política de CI. Repita essa etapa para cada política de CI exclusiva. Certifique-se de nomear suas políticas de uma maneira que o ajude a identificar qual política deve ser aplicada a quais hosts.

- Selecione Concluir para salvar a configuração.

Agora, para cada host protegido, conclua as seguintes etapas para aplicar uma política de integridade de código:

Coloque o host no modo de manutenção.

Em Todos os Hosts, clique com o botão direito do mouse no host > PropriedadesServiço Guardião de Host.

Selecione para habilitar a opção de configurar o host com uma política de integridade de código e selecione a política apropriada para o sistema.

Selecione OK para aplicar a alteração de configuração. O host poderá ser reiniciado para aplicar a nova política.

Retire o host do modo de manutenção.

Aviso

Verifique se você selecionou a política de integridade de código correta para o host. Se uma política incompatível for aplicada ao host, alguns drivers, aplicativos ou componentes do sistema operacional poderão não funcionar.

Se você atualizar a política de integridade de código no compartilhamento de arquivos e também atualizar os hosts protegidos, poderá fazer isso executando as seguintes etapas:

- Coloque o host no modo de manutenção.

- Em Todos os Hosts, clique com o botão direito do mouse em Host Aplicar política de integridade de código mais recente.

- Retire o host do modo de manutenção.

Próximas etapas

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de