Microsoft Dynamics CRM integração da organização do Government Cloud ao Barramento de Serviço do Microsoft Azure

Este artigo se aplica a Microsoft Dynamics CRM organizações do Government Cloud que implementaram a integração com o Barramento de Serviço do Microsoft Azure.

Aplica-se a: Microsoft Dynamics CRM Online

Número de KB original: 3200643

Resumo

Aprimoramentos recentes de segurança exigem que o serviço Microsoft Dynamics CRM Online use um novo certificado para se autenticar no serviço do Microsoft Azure. Use as etapas neste artigo para alterar a configuração no namespace do Microsoft Azure. Essas alterações são necessárias e permitirão que as mensagens enviadas do serviço Microsoft Dynamics CRM Online para o ponto de extremidade do serviço do Microsoft Azure sejam autenticadas com o certificado atual e o certificado mais recente que estará disponível em breve.

Observação

Essas informações também se aplicam à integração do conector do Dynamics Marketing/Dynamics CRM.

Para garantir um impacto mínimo, essa alteração de configuração deve ser feita antes de 1h UTC, terça-feira, 1º de novembro de 2016 globalmente.

Observação

- Não remova o certificado antigo até depois da 1h UTC, sexta-feira, 4 de novembro de 2016, já que o novo não é válido até esta data. No entanto, os certificados novos e antigos podem existir simultaneamente sem problemas.

- Se sua organização estiver usando o Dynamics CRM versão 8.1 ou posterior, sugerimos configurar seus pontos de extremidade de serviço para usar a autenticação SAS em vez de ACS. Para obter mais informações, consulte Passo a passo: configurar o MICROSOFT Azure (SAS) para integração com Dynamics 365.

Se essas alterações não forem feitas, todas as integrações aos Microsoft Dynamics CRM Online que usam o barramento do Serviço Microsoft Azure deixarão de funcionar. Além disso, se a ferramenta PluginRegistration for usada para verificar a autenticação, uma mensagem de erro poderá ocorrer semelhante ao exemplo a seguir:

"O provedor de token não pôde fornecer um token de segurança. O servidor remoto retornou um erro: (401) Não autorizado ".

Mais informações

Quando os procedimentos neste artigo forem concluídos, o controle de acesso do ACS será configurado para permitir que Microsoft Dynamics CRM Online continuem enviando mensagens com os novos certificados.

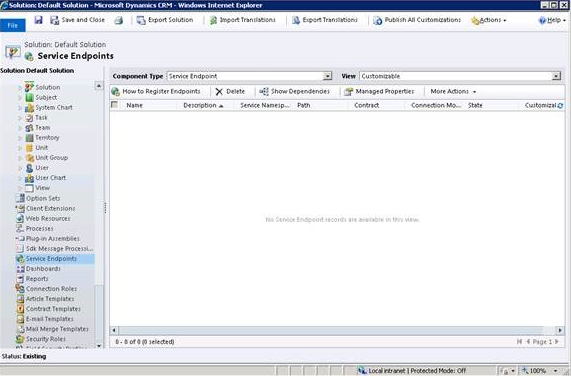

Primeiro, recupere a lista de pontos de extremidade de serviço. As etapas deste artigo precisarão ser feitas para cada um dos pontos de extremidade de serviço. Para encontrar os pontos de extremidade de serviço em Microsoft Dynamics CRM, navegue até Configurações, selecione Personalizações, selecione Personalizar o Sistema e selecionePontos de Extremidade de Serviço.

Observação

Se o modo de conexão do ponto de extremidade de serviço for Federado, as mesmas etapas precisarão ser repetidas nas instruções a seguir para https://.accesscontrol.windows.net/v2/mgmt/web ou https://.accesscontrol.usgovcloudapi.net/v2/mgmt/web.

Para configurar o controle de acesso para um namespace de serviço:

Em um navegador da Web, acesse

https://%3cservicenamespace%3e-sb.accesscontrol.windows.net/v2/mgmt/webouhttps://%3cservicenamespace%3e-sb.accesscontrol.usgovcloudapi.net/v2/mgmt/web.Se você não tiver acesso, entre em contato com o desenvolvedor da solução para seguir as etapas.

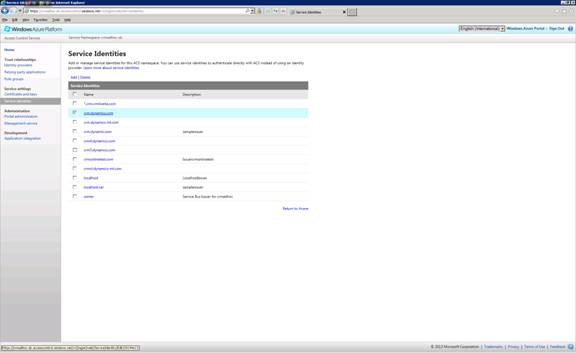

Em Configurações de Serviço, selecione Identidades de Serviço.

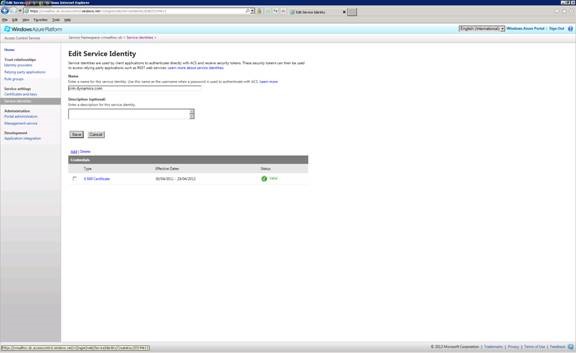

Selecione sua identidade de serviço Microsoft Dynamics CRM Online para continuar na página Editar Identidade do Serviço.

Observação

Se a URL da sua organização contiver

crm9.dynamics.com, clique aqui para baixar o certificado público e salvá-lo em seu disco. Além disso, selecione a caixa marcar ao lado decrm9.dynamics.com.

Selecione Adicionar.

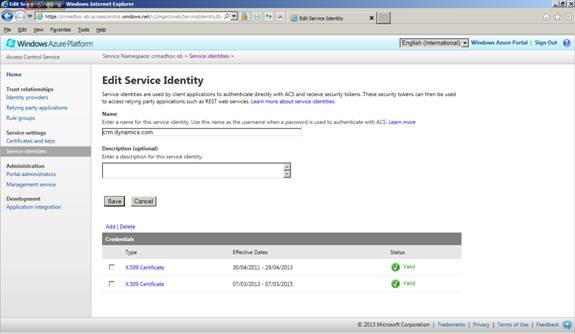

Em Tipo, escolha X509 e selecione Adicionar. Na tela Adicionar Credencial (mostrada abaixo), navegue até o certificado público que você salvou anteriormente no disco e selecione Salvar.

Agora você deve ver os certificados atuais (prestes a expirar) e novos certificados na lista Credenciais.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de