Solução de problemas de políticas do BitLocker do lado do cliente

Este artigo fornece diretrizes sobre como solucionar problemas de criptografia BitLocker no lado do cliente. Embora o relatório de criptografia Microsoft Intune possa ajudá-lo a identificar e solucionar problemas comuns de criptografia, alguns dados status do CSP (provedor de serviços de configuração do BitLocker) podem não ser relatados. Nesses cenários, você precisará acessar o dispositivo para investigar mais.

Processo de criptografia do BitLocker

As etapas a seguir descrevem o fluxo de eventos que devem resultar em uma criptografia bem-sucedida de um dispositivo Windows 10 que não foi criptografado anteriormente com o BitLocker.

- Um administrador configura uma política do BitLocker em Intune com as configurações desejadas e destina-se a um grupo de usuários ou grupo de dispositivos.

- A política é salva em um locatário no serviço Intune.

- Um cliente de Windows 10 Mobile Gerenciamento de Dispositivos (MDM) sincroniza com o serviço Intune e processa as configurações de política do BitLocker.

- A tarefa agendada de atualização da política MDM do BitLocker é executada no dispositivo que replica as configurações da política do BitLocker para a chave de registro FVE (criptografia de volume total).

- A criptografia BitLocker é iniciada nas unidades.

O relatório de criptografia mostrará detalhes do status de criptografia para cada dispositivo direcionado em Intune. Para obter diretrizes detalhadas sobre como usar essas informações para solução de problemas, consulte Solução de problemas do BitLocker com o relatório de criptografia Intune.

Iniciar uma sincronização manual

Se você determinou que não há informações acionáveis no relatório de criptografia, precisará coletar dados do dispositivo afetado para concluir a investigação.

Depois de ter acesso ao dispositivo, a primeira etapa é iniciar uma sincronização com o serviço de Intune manualmente antes de coletar os dados. Em seu dispositivo Windows, selecione Configurações>Contas>Acessar trabalho ou escola><Selecione suasinformações de conta corporativa ou de estudante>>. Em seguida, em Sincronização do dispositivo status, selecione Sincronizar.

Depois que a sincronização for concluída, continue para as seções a seguir.

Coletando dados de log de eventos

As seções a seguir explicam como coletar dados de logs diferentes para ajudar a solucionar problemas de criptografia status e políticas. Certifique-se de concluir uma sincronização manual antes de coletar dados de log.

Log de eventos do agente MDM (gerenciamento de dispositivo móvel)

O log de eventos do MDM é útil para determinar se houve um problema no processamento da política de Intune ou na aplicação das configurações de CSP. O agente de DM OMA se conectará ao serviço Intune e tentará processar as políticas direcionadas ao usuário ou dispositivo. Esse log mostrará êxito e falhas no processamento Intune políticas.

Colete ou examine as seguintes informações:

LOG>Administrador deviceManagement-Enterprise-Diagnostics-Provider

- Local: clique com o botão direito do mouse no Menu> Iniciar Visualizador de Eventos>Applications e Logs> de ServiçoMicrosoft Windows>>DeviceManagement-Enterprise-Diagnostics-Provider>Administração

- Localização do sistema de arquivos: C:\Windows\System32\winevt\Logs\Microsoft-Windows-DeviceManagement-Enterprise-Diagnostics-Provider%4Admin.evtx

Para filtrar esse log, clique com o botão direito do mouse no log de eventos e selecione Filtrar Log> AtualCrítico/Erro/Aviso. Em seguida, pesquise nos logs filtrados por BitLocker (pressione F3 e insira o texto).

Os erros nas configurações do BitLocker seguirão o formato do CSP do BitLocker, para que você veja entradas como esta:

./Device/Vendor/MSFT/BitLocker/RequireDeviceEncryption

ou

./Vendor/MSFT/BitLocker/ConfigureRecoveryPasswordRotation

Observação

Você também pode habilitar o registro em log de depuração para este log de eventos usando o Visualizador de Eventos para solução de problemas.

Log de eventos de gerenciamento do BitLocker-API

Este é o log de eventos main do BitLocker. Se o agente MDM processou a política com êxito e não houver erros no log de eventos de administrador DeviceManagement-Enterprise-Diagnostics-Provider, este será o próximo log a ser investigado.

LOG>Gerenciamento do BitLocker-API

- Local: clique com o botão direito do mouse no Menu> Iniciar Visualizador de Eventos>Applications e Logs> de ServiçoMicrosoft>Windows>BitLocker-API

- Localização do sistema de arquivos: C:\Windows\System32\winevt\Logs\Microsoft-Windows-BitLocker%4BitLocker Management.evtx

Normalmente, os erros são registrados aqui se houver pré-requisitos de hardware ou software ausentes que a política exige, como o TPM (Trusted Platform Module) ou o WinRE (Windows Recovery Environment).

Erro: falha ao habilitar a Criptografia Silenciosa

Conforme mostrado no exemplo a seguir, configurações de política conflitantes que não podem ser implementadas durante a criptografia silenciosa e se manifestam como conflitos de política de grupo também são registradas:

Falha ao habilitar a Criptografia Silenciosa.

Erro: a Criptografia BitLocker não pode ser aplicada a essa unidade devido a configurações de Política de Grupo conflitantes. Quando o acesso de gravação a unidades não protegidas pelo BitLocker é negado, o uso de uma chave de inicialização USB não pode ser necessário. Faça com que o administrador do sistema resolve esses conflitos de política antes de tentar habilitar o BitLocker.

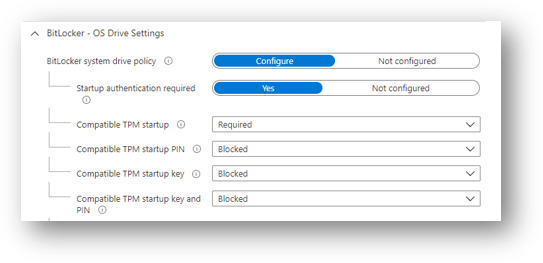

Solução: Configure o PIN de inicialização TPM compatível como Bloqueado. Isso resolve configurações de Política de Grupo conflitantes ao usar criptografia silenciosa.

Você deve definir a chave de inicialização PIN e TPM como Bloqueada se a criptografia silenciosa for necessária. Configurar o PIN de inicialização do TPM e a chave de inicialização para Permissão e outras chaves de inicialização e configuração de PIN para Bloqueado para interação do usuário e resultará em um erro Política de Grupo conflitante no log de eventos BitLocker-AP. Além disso, se você configurar o PIN de inicialização do TPM ou a chave de inicialização para exigir interação do usuário, isso fará com que a criptografia silenciosa falhe.

Configurar qualquer uma das configurações de TPM compatíveis com o Required fará com que a criptografia silenciosa falhe.

Erro: O TPM não está disponível

Outro erro comum no log bitLocker-API é que o TPM não está disponível. O exemplo a seguir mostra que o TPM é um requisito para criptografia silenciosa:

Falha ao habilitar a Criptografia Silenciosa. O TPM não está disponível.

Erro: não é possível encontrar um dispositivo de segurança TPM (Módulo de Plataforma Confiável) compatível neste computador.

Solução: Verifique se há um TPM disponível no dispositivo e, se ele estiver presente, marcar o status via TPM.msc ou o cmdlet do PowerShell get-tpm.

Erro: Un-Allowed barramento capaz de DMA

Se o log bitLocker-API exibir o seguinte status, isso significa que o Windows detectou um dispositivo com capacidade de DMA (acesso direto à memória) anexado que pode expor uma ameaça de DMA.

Un-Allowed barramento/dispositivos capazes de DMA detectados

Solução: Para corrigir esse problema, primeiro verifique se o dispositivo não tem portas DMA externas com o fabricante de equipamentos original (OEM). Em seguida, siga estas etapas para adicionar o dispositivo à lista permitida. Observação: adicione apenas um dispositivo DMA à lista permitida se for uma interface/barramento de DMA interno.

Log de eventos do sistema

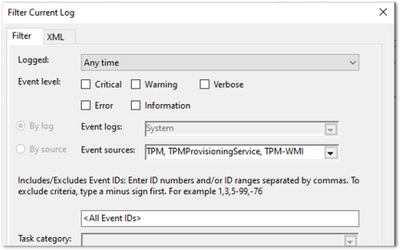

Se você estiver tendo problemas relacionados ao hardware, como problemas com o TPM, erros aparecerão no log de eventos do sistema para TPM na fonte TPMProvisioningService ou TPM-WMI.

LOG>Evento do sistema

- Local: clique com o botão direito do mouse no Menu> Iniciar Visualizador de Eventos>Windows Logs>System

- Localização do sistema de arquivos: C:\Windows\System32\winevt\Logs\System.evtx

Filtre essas fontes de evento para ajudar a identificar quaisquer problemas relacionados ao hardware que o dispositivo possa estar enfrentando com o TPM e marcar com o fabricante OEM se houver atualizações de firmware disponíveis.

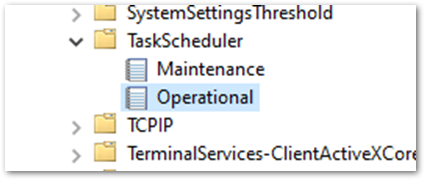

Log de eventos operacionais do agendador de tarefas

O log de eventos operacionais do agendador de tarefas é útil para solucionar problemas em que a política foi recebida de Intune (foi processada em DeviceManagement-Enterprise), mas a criptografia BitLocker não foi iniciada com êxito. A atualização da política de MDM do BitLocker é uma tarefa agendada que deve ser executada com êxito quando o agente MDM sincroniza com o serviço Intune.

Habilite e execute o log operacional nos seguintes cenários:

- A política BitLocker é exibida no log de eventos de administrador DeviceManagement-Enterprise-Diagnostics-Provider, no MDM diagnóstico e no registro.

- Não há erros (a política foi captada com êxito de Intune).

- Nada está registrado no log de eventos bitLocker-API para mostrar que a criptografia foi mesmo tentada.

LOG>Evento operacional do agendador de tarefas

- Local: Visualizador de Eventos>Applications e Logs> de ServiçoMicrosoft>Windows>TaskScheduler

- Localização do sistema de arquivos: C:\Windows\System32\winevt\Logs\Microsoft-Windows-TaskScheduler%4Operational.evtx

Habilitar e executar o log de eventos operacionais

Importante

Você deve habilitar manualmente esse log de eventos antes de registrar todos os dados, pois o log identificará quaisquer problemas na execução da tarefa agendada de atualização da política MDM do BitLocker.

Para habilitar esse log, clique com o botão direito do mouse no Menu> Iniciar Visualizador de Eventos>Applications and Services>Microsoft>Windows>TaskScheduler>Operational.

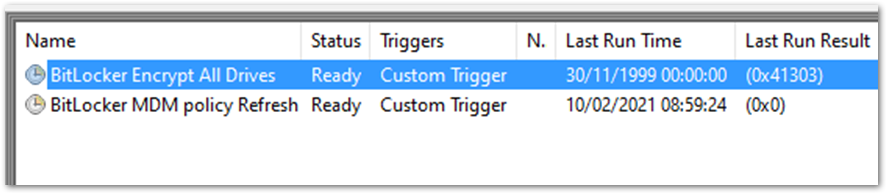

Em seguida, insira o agendador de tarefas na caixa de pesquisa do Windows e selecione Agendador> de TarefasMicrosoft>Windows>BitLocker. Clique com o botão direito do mouse na política MDM do BitLocker Atualizar e escolha Executar.

Quando a execução for concluída, inspecione a coluna Resultado da Última Execução em busca de códigos de erro e examine o log de eventos de agendamento de tarefas para obter erros.

No exemplo acima, 0x0 foi executado com êxito. O erro 0x41303 isso significa que a tarefa nunca foi executada anteriormente.

Observação

Para obter mais informações sobre mensagens de erro do Agendador de Tarefas, consulte Erro do Agendador de Tarefas e Constantes de Sucesso.

Verificando as configurações do BitLocker

As seções a seguir explicam as diferentes ferramentas que você pode usar para marcar suas configurações de criptografia e status.

Relatório de Diagnóstico do MDM

Você pode criar um relatório de logs de MDM para diagnosticar problemas de registro ou gerenciamento de dispositivos em dispositivos Windows 10 gerenciados por Intune. O Relatório de Diagnóstico do MDM contém informações úteis sobre um dispositivo registrado Intune e as políticas implantadas nele.

Para obter um tutorial desse processo, confira o vídeo do YouTube Como criar um relatório de diagnóstico do MDM Intune em dispositivos Windows

- Localização do sistema de arquivos: C:\Users\Public\Documents\MDMDiagnostics

Compilação e edição do sistema operacional

A primeira etapa para entender por que sua política de criptografia não está se aplicando corretamente é marcar se a versão e a edição do sistema operacional Windows dão suporte às configurações configuradas. Alguns CSPs foram introduzidos em versões específicas do Windows e funcionarão apenas em uma determinada edição. Por exemplo, a maior parte das configurações do CSP do BitLocker foi introduzida no Windows 10, versão 1703, mas essas configurações não tiveram suporte em Windows 10 Pro até Windows 10, versão 1809.

Além disso, há configurações como AllowStandardUserEncryption (adicionado na versão 1809), ConfigureRecoveryPasswordRotation (adicionado na versão 1909), RotateRecoveryPasswords (adicionado na versão 1909) e Status (adicionado na versão 1903).

Investigando com o EntDMID

O EntDMID é uma ID de dispositivo exclusiva para Intune registro. No centro de administração Microsoft Intune, você pode usar o EntDMID para pesquisar na exibição Todos os Dispositivos e identificar um dispositivo específico. Também é uma informação crucial para o suporte da Microsoft para habilitar a solução de problemas adicionais no lado do serviço se um caso de suporte for necessário.

Você também pode usar o Relatório de Diagnóstico de MDM para identificar se uma política foi enviada com êxito ao dispositivo com as configurações configuradas pelo administrador. Usando o CSP do BitLocker como referência, você pode decifrar quais configurações foram captadas ao sincronizar com o serviço Intune. Você pode usar o relatório para determinar se a política está direcionando o dispositivo e usar a documentação do CSP do BitLocker para identificar quais configurações foram configuradas.

MSINFO32

MSINFO32 é uma ferramenta de informações que contém dados de dispositivo que você pode usar para determinar se um dispositivo atende aos pré-requisitos do BitLocker. Os pré-requisitos necessários dependerão das configurações da política do BitLocker e do resultado necessário. Por exemplo, a criptografia silenciosa para o TPM 2.0 requer uma UEFI (Interface de Firmware Extensível Unificada) e TPM.

- Local: na caixa Pesquisa, insira msinfo32, clique com o botão direito do mouse em Informações do Sistema nos resultados da pesquisa e selecione Executar como administrador.

- Local do sistema de arquivos: C:\Windows\System32\Msinfo32.exe.

No entanto, se esse item não atender aos pré-requisitos, isso não significa necessariamente que você não pode criptografar o dispositivo usando uma política de Intune.

- Se você configurou a política do BitLocker para criptografar silenciosamente e o dispositivo estiver usando o TPM 2.0, é importante verificar se o modo BIOS é UEFI. Se o TPM for 1.2, ter o modo BIOS na UEFI não será um requisito.

- Inicialização segura, proteção DMA e configuração de PCR7 não são necessárias para criptografia silenciosa, mas podem ser realçadas no Suporte à Criptografia de Dispositivo. Isso é para garantir o suporte à criptografia automática.

- As políticas do BitLocker configuradas para não exigir um TPM e ter interação do usuário em vez de criptografar silenciosamente também não terão pré-requisitos para marcar no MSINFO32.

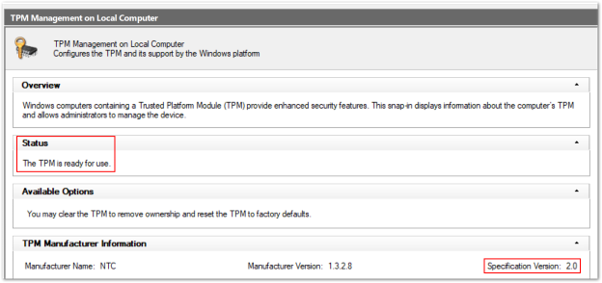

TPM. Arquivo MSC

O TPM.msc é um arquivo snap-in do Microsoft Management Console (MMC). Você pode usar tpm.msc para determinar se seu dispositivo tem um TPM, para identificar a versão e se ele está pronto para uso.

- Local: na caixa Pesquisa, insira tpm.msc e clique com o botão direito do mouse e selecione Executar como administrador.

- Localização do sistema de arquivos: C:\Windows\System32\mmc.exe de snap-in do MMC.

O TPM não é um pré-requisito para BitLocker, mas é altamente recomendado devido ao aumento da segurança que fornece. No entanto, o TPM é necessário para criptografia silenciosa e automática. Se você estiver tentando criptografar silenciosamente com Intune e houver erros de TPM nos logs de eventos do BitLocker-API e do sistema, o TPM.msc ajudará você a entender o problema.

O exemplo a seguir mostra um TPM 2.0 status íntegro. Observe a especificação versão 2.0 no canto inferior direito e que o status está pronto para uso.

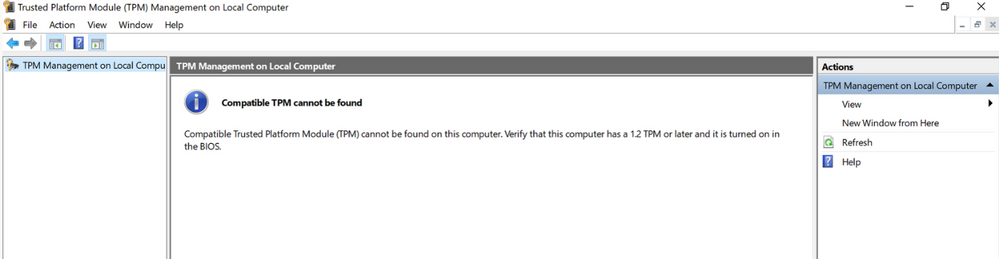

Este exemplo mostra um status não íntegro quando o TPM é desabilitado no BIOS:

Configurar uma política para exigir um TPM e esperar que o BitLocker criptografe quando o TPM está ausente ou não é um dos problemas mais comuns.

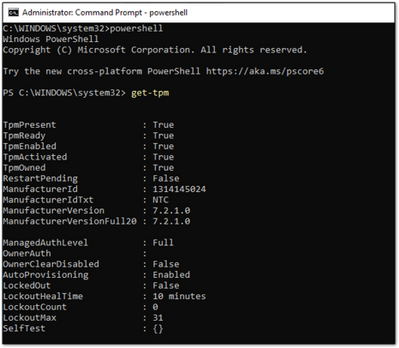

cmdlet Get-Tpm

Um cmdlet é um comando leve no ambiente Windows PowerShell. Além de executar o TPM.msc, você pode verificar o TPM usando o cmdlet Get-Tpm. Você precisará executar esse cmdlet com direitos de administrador.

- Local: na caixa de pesquisa insira cmd e clique com o botão direito do mouse e selecione Executar como administrador>Do PowerShell>get-tpm.

No exemplo acima, você pode ver que o TPM está presente e ativo na janela do PowerShell. Os valores são iguais a True. Se os valores fossem definidos como False, isso indicaria um problema com o TPM. O BitLocker não poderá usar o TPM até que ele esteja presente, pronto, habilitado, ativado e de propriedade.

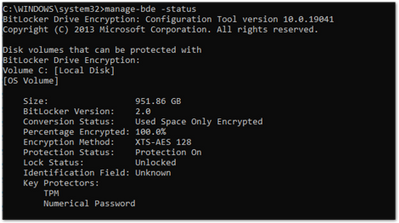

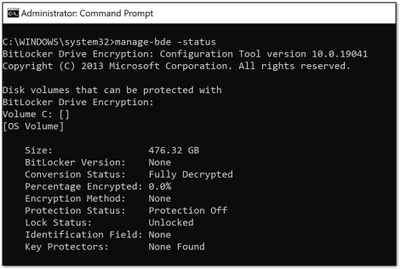

Ferramenta de linha de comando Manage-bde

Manage-bde é uma ferramenta de linha de comando de criptografia BitLocker incluída no Windows. Ele foi projetado para ajudar na administração depois que o BitLocker estiver habilitado.

- Local: na caixa Pesquisa, insira cmd, clique com o botão direito do mouse e selecione Executar como administrador e, em seguida, insira manage-bde -status.

- Local do sistema de arquivos: C:\Windows\System32\manage-bde.exe.

Você pode usar o manage-bde para descobrir as seguintes informações sobre um dispositivo:

- É criptografado? Se o relatório no centro de administração Microsoft Intune indicar que um dispositivo não está criptografado, essa ferramenta de linha de comando poderá identificar o status de criptografia.

- Qual método de criptografia foi usado? Você pode comparar informações da ferramenta com o método de criptografia na política para garantir que elas correspondam. Por exemplo, se a política Intune estiver configurada como XTS-AES de 256 bits e o dispositivo for criptografado usando XTS-AES de 128 bits, isso resultará em erros no relatório de política do centro de administração Microsoft Intune.

- Quais protetores específicos estão sendo usados? Há várias combinações de protetores. Saber qual protetor é usado em um dispositivo ajudará você a entender se a política foi aplicada corretamente.

No exemplo a seguir, o dispositivo não é criptografado:

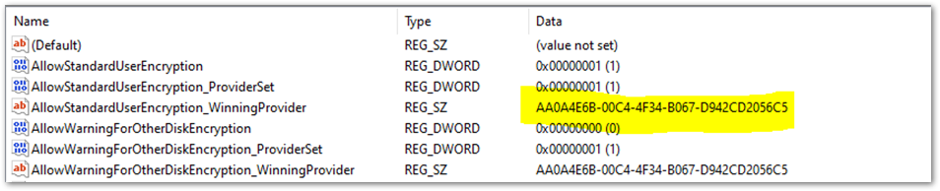

Locais de registro do BitLocker

Este é o primeiro lugar no registro a ser olhado quando você deseja decifrar as configurações de política captadas pelo Intune:

- Local: clique com o botão direito do mouse em Iniciar>Execução e insira regedit para abrir a Editor do Registro.

- Local padrão do sistema de arquivos: Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\current\device\BitLocker

A chave de registro do agente MDM ajudará você a identificar o GUID (Identificador Globalmente Exclusivo) no PolicyManager que contém as configurações reais da política do BitLocker.

O GUID está realçado no exemplo acima. Você pode incluir o GUID (será diferente para cada locatário) na subchave de registro a seguir para solucionar problemas de configurações de política do BitLocker:

<Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\ProvidersGUID>\default\Device\BitLocker

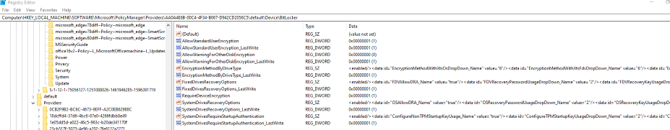

Este relatório mostra as configurações de política do BitLocker que foram captadas pelo agente MDM (cliente OMADM). Essas são as mesmas configurações que você verá no relatório de diagnóstico de MDM, portanto, essa é uma maneira alternativa de identificar as configurações que o cliente pegou.

Exemplo da chave de registro EncryptionMethodByDriveType :

<enabled/><data id="EncryptionMethodWithXtsOsDropDown_Name" value="6"/><data id="EncryptionMethodWithXtsFdvDropDown_Name" value="6"/><data id="EncryptionMethodWithXtsRdvDropDown_Name" value="3"/>

Exemplo de SystemDrivesRecoveryOptions:

<enabled/><data id="OSAllowDRA_Name" value="true"/><data id="OSRecoveryPasswordUsageDropDown_Name" value="2"/><data id="OSRecoveryKeyUsageDropDown_Name" value="2"/><data id="OSHideRecoveryPage_Name" value="false"/><data id="OSActiveDirectoryBackup_Name" value="true"/><data id="OSActiveDirectoryBackupDropDown_Name" value="1"/><data id="OSRequireActiveDirectoryBackup_Name" value="true"/>

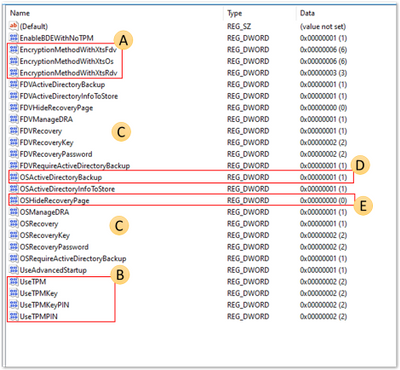

Chave de registro do BitLocker

As configurações na chave de registro do provedor de política serão duplicadas na chave de registro do BitLocker main. Você pode comparar as configurações para garantir que elas correspondam ao que aparece nas configurações de política na interface do usuário (interface do usuário), log MDM, MDM diagnóstico e a chave do registro de política.

- Local da chave do registro: Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\FVE

Este é um exemplo da chave do registro FVE:

- Um: EncryptionMethodWithXtsOs, EncryptionMethodWithXtsFdv e EncryptionMethodWithXtsRdv têm os seguintes valores possíveis:

- 3 = AES-CBC 128

- 4 = AES-CBC 256

- 6 = XTS-AES 128

- 7 = XTS-AES 256

- B: UseTPM, UseTPMKey, UseTPMKeyPIN, USeTPMPIN estão todos definidos como 2, o que significa que todos eles estão definidos para permitir.

- C: Observe que a maioria das chaves são divididas em grupos de configurações para o sistema operacional (SISTEMA OPERACIONAL), FDV (unidade fixa) e FDVR (unidade removível).

- D: O OSActiveDirectoryBackup tem um valor de 1 e está habilitado.

- E: O OSHideRecoveryPage é igual a 0 e não está habilitado.

Use a documentação do CSP do BitLocker para decodificar todos os nomes de configuração no registro.

REAgentC.exe ferramenta de linha de comando

REAgentC.exe é uma ferramenta executável de linha de comando que você pode usar para configurar o Ambiente de Recuperação do Windows (Windows RE). WinRE é um pré-requisito para habilitar o BitLocker em determinados cenários, como criptografia silenciosa ou automática.

- Local: clique com o botão direito do mouse em Iniciar>Execução, insira cmd. Em seguida, clique com o botão direito do mouse em cmd e selecione Executar comoreagentc /info do administrador>.

- Local do sistema de arquivos: C:\Windows\System32\ReAgentC.exe.

Dica

Se você vir mensagens de erro no BitLocker-API sobre o WinRe não estar habilitado, execute o comando reagentc /info no dispositivo para determinar o winre status.

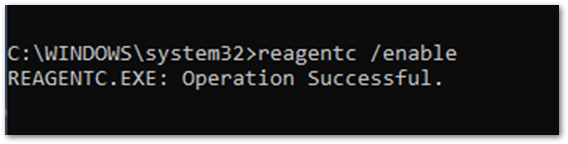

Se o winre status estiver desabilitado, execute o comando reagentc /enable como administrador para habilitá-lo manualmente:

Resumo

Quando o BitLocker falha ao habilitar em um dispositivo Windows 10 usando uma política de Intune, na maioria dos casos, os pré-requisitos de hardware ou software não estão em vigor. Examinar o log bitLocker-API ajudará você a identificar qual pré-requisito não está satisfeito. Os problemas mais comuns são:

- O TPM não está presente

- O WinRE não está habilitado

- O BIOS UEFI não está habilitado para dispositivos TPM 2.0

A configuração incorreta da política também pode causar falhas de criptografia. Nem todos os dispositivos Windows podem criptografar silenciosamente, então pense nos usuários e dispositivos que você está direcionando.

Configurar uma chave de inicialização ou PIN para uma política destinada à criptografia silenciosa não funcionará devido à interação do usuário necessária ao habilitar o BitLocker. Tenha isso em mente ao configurar a política do BitLocker no Intune.

Verifique se as configurações de política foram captadas pelo dispositivo para determinar se o destino foi bem-sucedido.

É possível identificar as configurações de política usando o MDM diagnóstico, as chaves do registro e o log de eventos corporativos de gerenciamento de dispositivos para verificar se as configurações foram aplicadas com êxito. A documentação do CSP do BitLocker pode ajudá-lo a decifrar essas configurações para entender se elas correspondem ao que foi configurado na política.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de