Apêndice D: Proteger contas de administrador interno no Active Directory

Aplica-se a: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 e Windows Server 2012

Apêndice D: Proteger contas de administrador interno no Active Directory

Em cada domínio no Active Directory, uma conta de Administrador é criada como parte da criação do domínio. Por padrão, essa conta é um membro dos grupos Administradores e Administradores de Domínio no domínio. Se o domínio for o domínio raiz da floresta, a conta também será membro do grupo Administradores Corporativos.

O uso da conta Administrador de um domínio deve ser reservado apenas para atividades de build iniciais e, possivelmente, cenários de recuperação de desastre. Para garantir que uma conta Administrador possa ser usada para efetuar reparos caso nenhuma outra conta possa ser usada, você não deve alterar a associação padrão da conta Administrador em nenhum domínio na floresta. Em vez disso, proteja a conta Administrador em cada domínio na floresta, conforme descrito na seção a seguir e detalhado nas instruções passo a passo a seguir.

Observação

Este guia costumava recomendar a desabilitação da conta. Isso foi removido à medida que o white paper de recuperação de floresta usa a conta Administrador padrão. O motivo é que essa é a única conta que permite logon sem um Servidor de Catálogo Global.

Controles para contas de administrador interno

Para a conta de administrador interno em cada domínio em sua floresta, você deve definir as seguintes configurações:

Habilite o sinalizador A conta é confidencial e não pode ser delegada na conta.

Habilitar o sinalizador O cartão inteligente é obrigatório para o logon interativo na conta.

Configure GPOs para restringir o uso da conta Administrador em sistemas ingressados no domínio:

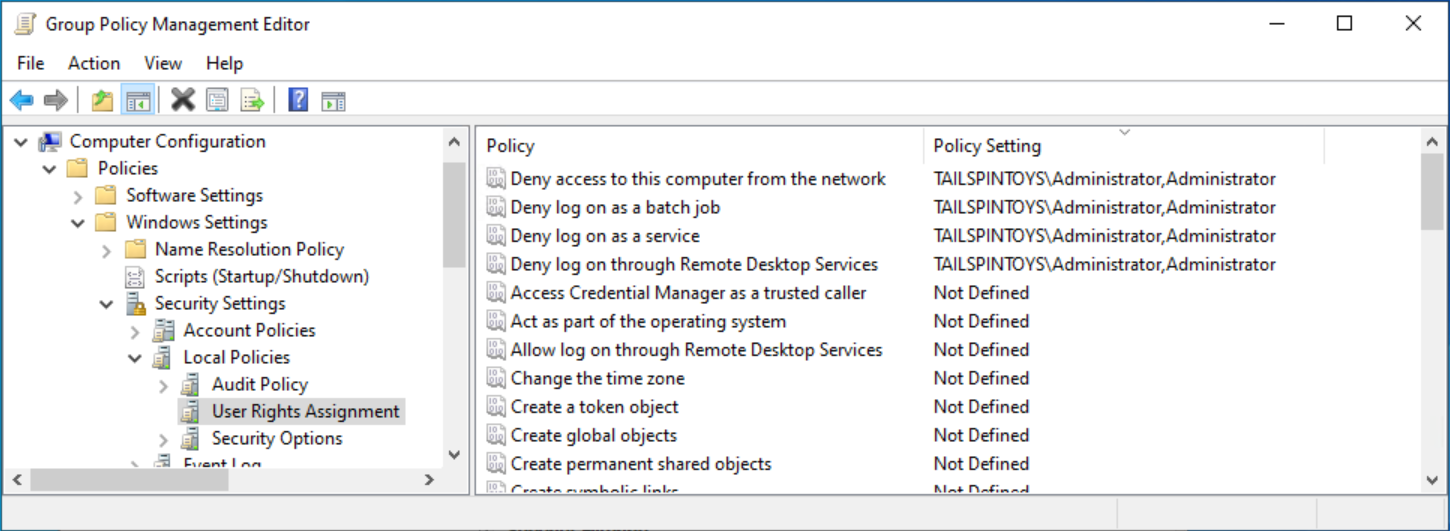

Em um ou mais GPOs que você cria e vincula às OUs de servidor membro e de estação de trabalho em cada domínio, adicione a conta Administrador de cada domínio aos seguintes direitos de usuário em Configuração do Computador\Políticas\Configurações do Windows\Configurações de Segurança\Políticas Locais\Atribuições de Direitos do Usuário:

Negar acesso a este computador pela rede

Negar o logon como um trabalho em lotes

Negar o logon como um serviço

Negar o logon por meio dos Serviços de Área de Trabalho Remota

Observação

Ao adicionar contas a essa configuração, você precisará especificar se está configurando contas Administrador local ou contas Administrador de domínio. Por exemplo, para adicionar a conta de Administrador do domínio TAILSPINTOYS a esses direitos de negação, você deverá digitar a conta como TAILSPINTOYS\Administrador ou navegar até a conta de Administrador do domínio TAILSPINTOYS. Se você digitar “Administrador” nessas configurações de direitos de usuário no Editor de Objeto de Política de Grupo, restringirá a conta de Administrador local em cada computador ao qual o GPO é aplicado.

Recomendamos restringir contas Administrador locais em servidores membros e estações de trabalho da mesma maneira que contas Administrador baseadas em domínio. Portanto, você geralmente deve adicionar a conta Administrador a cada domínio na floresta e a conta Administrador dos computadores locais a essas configurações de direitos de usuário. A captura de tela a seguir mostra um exemplo de configuração desses direitos de usuário para impedir que contas Administrador locais e a conta Administrador de um domínio façam logons que não sejam necessários para essas contas.

- Configurar GPOs para restringir contas Administrador em controladores de domínio

Em cada domínio na floresta, o GPO de Controladores de Domínio Padrão ou uma política vinculada à UO de controladores de domínio devem ser modificados para adicionar a conta Administrador de cada domínio aos seguintes direitos de usuário em Configuração do Computador\Políticas\Configurações do Windows\Configurações de Segurança\Políticas Locais\Atribuições de Direitos do Usuário:

Negar acesso a este computador pela rede

Negar o logon como um trabalho em lotes

Negar o logon como um serviço

Negar o logon por meio dos Serviços de Área de Trabalho Remota

Observação

Essas configurações garantirão que a conta de administrador interno do domínio não possa ser usada para se conectar a um controlador de domínio, embora a conta possa fazer logon localmente em controladores de domínio. Como essa conta só deve ser usada em cenários de recuperação de desastre, espera-se que o acesso físico a pelo menos um controlador de domínio esteja disponível ou que outras contas com permissões para acessar controladores de domínio remotamente possam ser usadas.

Configurar a auditoria de contas Administrador

Quando a conta de Administrador de cada domínio estiver segura, você deverá configurar a auditoria para monitorar o uso ou as alterações na conta. Se a conta estiver conectada, sua senha for redefinida ou alguma outra modificação for feita na conta, os alertas deverão ser enviados aos usuários ou às equipes responsáveis pela administração do Active Directory, além das equipes de resposta a incidentes em sua organização.

Instruções passo a passo para proteger contas de administrador interno no Active Directory

No Gerenciador de Servidores, selecione Ferramentas e selecione Usuários e Computadores do Active Directory.

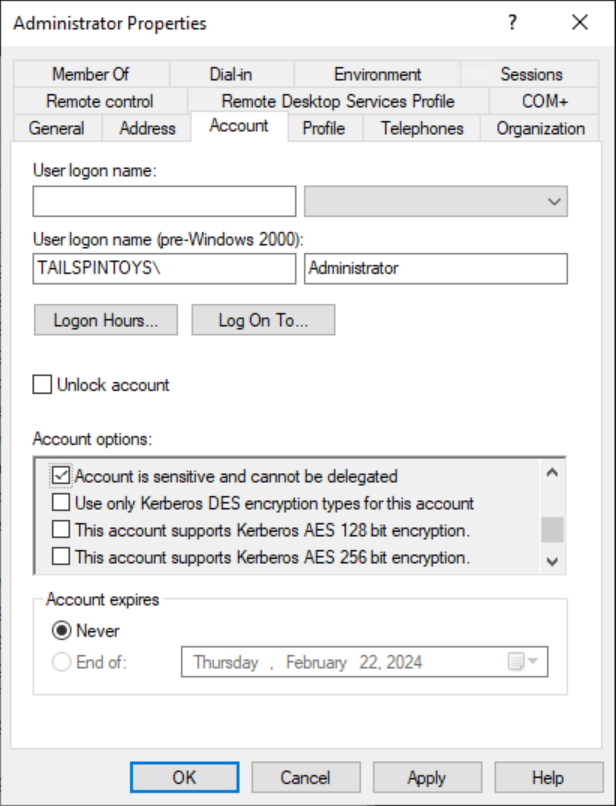

Para evitar ataques que aproveitam a delegação para usar as credenciais da conta em outros sistemas, execute as seguintes etapas:

Selecione com o botão direito do mouse a conta Administrador e selecione Propriedades.

Selecione a guia Conta.

Em opções de Conta, selecione conta é confidencial e não pode ser delegada marque conforme indicado na captura de tela, e selecione OK.

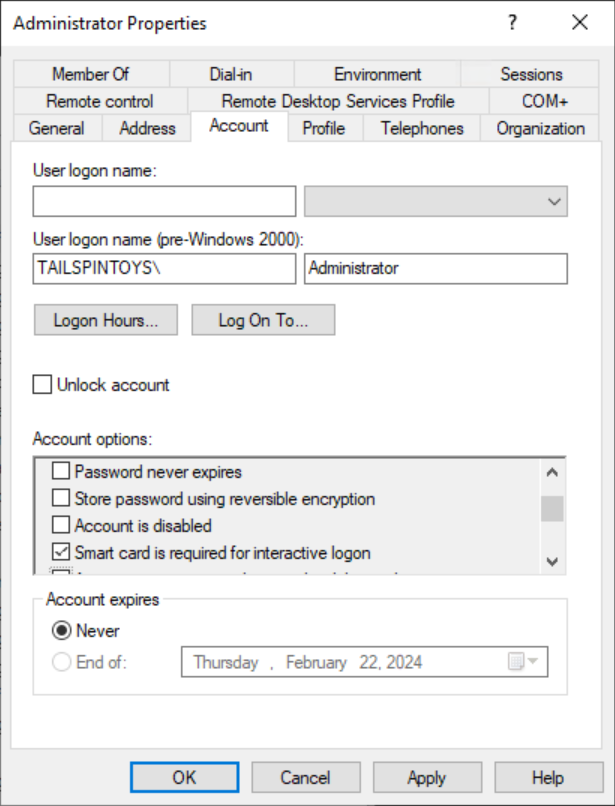

Para habilitar o sinalizador O cartão inteligente é obrigatório para o logon interativo na conta, execute as seguintes etapas:

Selecione com o botão direito do mouse a conta Administrador e selecione Propriedades.

Selecione a guia Conta.

Em opções de Conta, selecione o O cartão inteligente é necessário para logon interativo marque conforme indicado na captura de tela, e selecione OK.

Configurando GPOs para restringir contas Administrador no nível do domínio

Aviso

Esse GPO nunca deve ser vinculado no nível do domínio porque pode tornar a conta de administrador interno inutilizável, mesmo em cenários de recuperação de desastre.

Em Gerenciador de Servidores, selecione Ferramentas e, em seguida, selecione Gerenciamento de Política de Grupo.

Na árvore do console, expanda <Floresta>\Domínios\<Domínio> e Objetos de Política de Grupo (em que <Floresta> é o nome da floresta e <Domínio> é o nome do domínio em que você deseja criar a Política de Grupo).

Na árvore de conselho, clique no botão direito do mouse Objetos da Política de Grupo e selecione Novo.

Na caixa de diálogo Novo GPO, digite o <Nome do GPO> e selecione OK (onde o <Nome do GPO> é o nome desse GPO).

No painel de detalhes, selecione com o botão direito do mouse o <Nome do GPO> e selecione Editar.

Navegue até Configuração do Computador\Políticas\Configurações do Windows/Configurações de Segurança\Políticas Locais e selecione Atribuição de Direitos de Usuário.

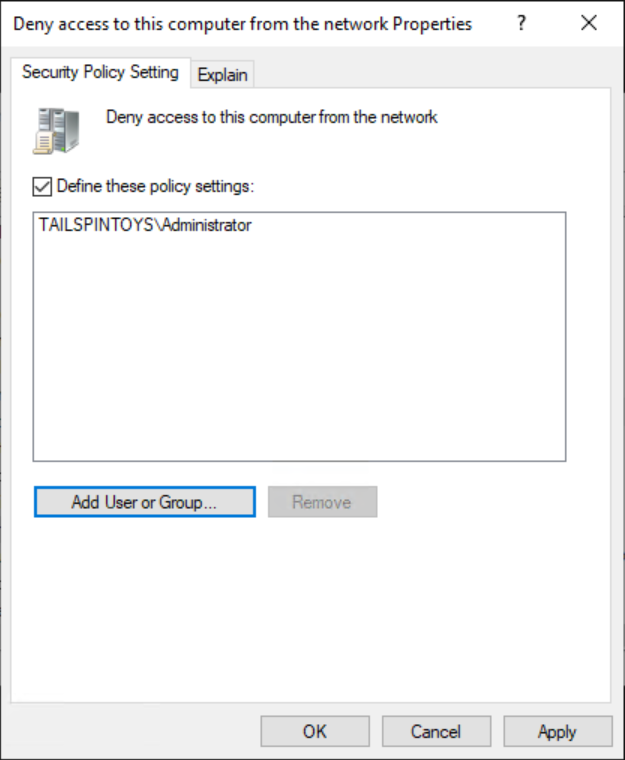

Configure os direitos de usuário para impedir que a conta de Administrador acesse servidores membros e estações de trabalho pela rede executando as seguintes etapas:

Selecione duas vezes Negar acesso a este computador a partir da rede e selecione Definir estas configurações de política.

Selecione Adicionar usuário ou grupo e selecione Procurar.

Digite Administrador, selecione Verificar Nomes e selecione OK. Verifique se a conta é exibida no formato <NomedeDomínio>\Nomedeusuário, conforme indicado na captura de tela a seguir.

Selecione OK e OK novamente.

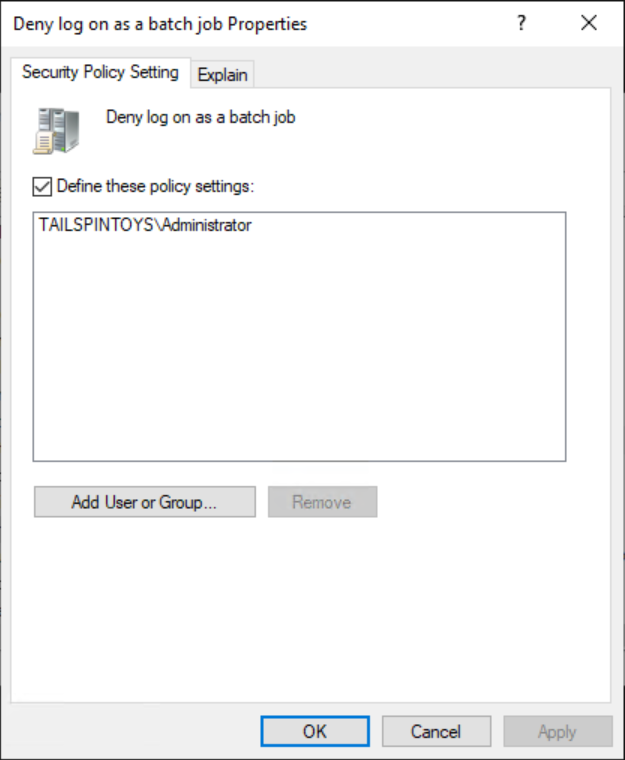

Configure os direitos de usuário para impedir que a conta de administrador faça logon como um trabalho em lotes executando as seguintes etapas:

Selecione duas vezes Negar o logon como um trabalho em lote e selecione Definir essas configurações de política.

Selecione Adicionar usuário ou grupo e selecione Procurar.

Digite Administrador, selecione Verificar Nomes e selecione OK. Verifique se a conta é exibida no formato <NomedeDomínio>\Nomedeusuário, conforme indicado na captura de tela a seguir.

Selecione OK e OK novamente.

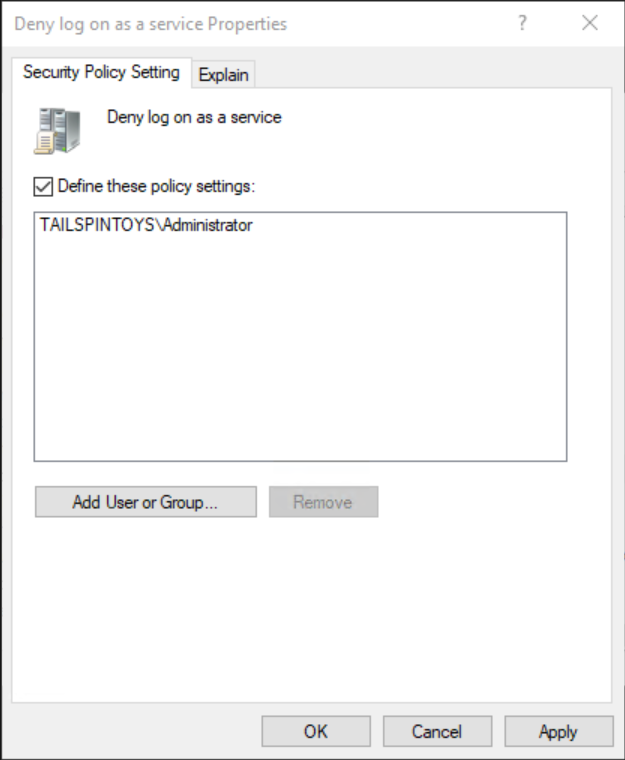

Configure os direitos de usuário para impedir que a conta de administrador faça logon como um serviço executando as seguintes etapas:

Selecione duas vezes Negar o logon como um serviço e selecione Definir essas configurações de política.

Selecione Adicionar usuário ou grupo e selecione Procurar.

Digite Administrador, selecione Verificar Nomes e selecione OK. Verifique se a conta é exibida no formato <NomedeDomínio>\Nomedeusuário, conforme indicado na captura de tela a seguir.

Selecione OK e OK novamente.

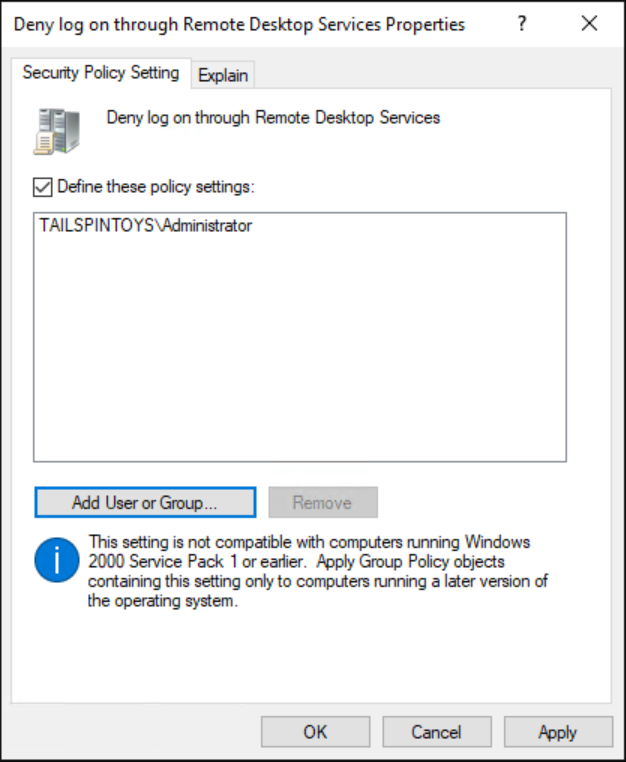

Configure os direitos de usuário para impedir que a conta de Administrador acesse servidores membros e estações de trabalho por meio de Serviços da Área de Trabalho Remota executando as seguintes etapas:

Selecione duas vezes Negar logon por meio de Serviços da Área de Trabalho e selecione Definir estas configurações de política.

Selecione Adicionar usuário ou grupo e selecione Procurar.

Digite Administrador, selecione Verificar Nomes e selecione OK. Verifique se a conta é exibida no formato <NomedeDomínio>\Nomedeusuário, conforme indicado na captura de tela a seguir.

Selecione OK e OK novamente.

Para sair do Editor de Gerenciamento de Política de Grupo, selecione Arquivo e selecione Sair.

Em Gerenciamento de Política de Grupo, vincule o GPO ao servidor membro e estação de trabalho UOs executando as seguintes etapas:

Navegue até <Floresta>\Domínios\<Domínio> (em que <Floresta> é o nome da floresta e <Domínio> é o nome do domínio em que você deseja definir a Política de Grupo).

Selecione com o botão direito do mouse a UO à qual o GPO será aplicado e selecione Vincular um GPO existente.

Selecione o GPO que você criou e selecione OK.

Crie vínculos para todas as outras OUs que contêm estações de trabalho.

Crie vínculos para todas as outras OUs que contêm servidores membro.

Importante

Ao adicionar a conta de Administrador a essas configurações, você especifica se está configurando uma conta Administrador local ou uma conta Administrador de domínio pela forma como rotula as contas. Por exemplo, para adicionar a conta de Administrador do domínio TAILSPINTOYS a esses direitos de negação, navegue até a conta de Administrador do domínio TAILSPINTOYS, que será exibida como TAILSPINTOYS\Administrator. Se você digitar “Administrador” nessas configurações de direitos de usuário no Editor de Objeto de Política de Grupo, restringirá a conta de Administrador local em cada computador ao qual o GPO é aplicado, conforme descrito anteriormente.

Etapas de Verificação

As etapas de verificação descritas aqui são específicas para Windows 8 e Windows Server 2012.

Verificar a opção de conta "O Cartão inteligente é obrigatório para logon interativo"

- Em qualquer servidor membro ou estação de trabalho afetada pelas alterações de GPO, tente fazer logon interativamente no domínio usando a conta de administrador interno do domínio. Depois de tentar fazer logon, uma caixa de diálogo será exibida informando que você precisa de um cartão inteligente para entrar.

Verificar as configurações de GPO "Negar acesso a este computador pela rede"

Tente acessar um servidor membro ou estação de trabalho pela rede afetada pelas alterações de GPO de um servidor membro ou estação de trabalho que não seja afetado pelas alterações de GPO. Para verificar as configurações de GPO, tente mapear a unidade do sistema com o comando NET USE executando as seguintes etapas:

Faça logon no domínio usando a conta de administrador interno do domínio.

Selecione com o botão direito do mouse na dica Iniciar e escolha Windows PowerShell (Admin)..

Ao ser solicitado para aprovar a elevação, selecione Sim.

Na janela PowerShell, digite net use \\<Nome do Servidor>\c$, onde o <Nome do Servidor> é o nome do servidor membro ou estação de trabalho que você está tentando acessar pela rede.

Você deve receber uma mensagem informando que não foi concedido ao usuário o tipo de logon solicitado.

Verificar as configurações de GPO "Negar logon como um trabalho em lotes"

Em uma estação de trabalho ou servidor membro afetado pelas alterações de GPO, faça logon localmente.

Criar um arquivo em lotes

Selecione a dica Iniciar e digite Bloco de Notas.

Na lista de resultados, selecione Bloco de notas.

No Bloco de notas, digite dir c:.

Selecione Arquivo e selecione Salvar Como.

No campo Nome do arquivo, digite <Nome do arquivo>.bat (em que <Nome do arquivo> é o nome do novo arquivo em lote).

Agendar uma tarefa

Selecione a dica Iniciar, digite Agendador de tarefas e selecione Agendador de tarefas.

No Agendador de tarefas, selecione Ação e selecione Criar Tarefa.

Na caixa de diálogo Criar Tarefa, digite <Nome da Tarefa> (em que <Nome da Tarefa> é o nome da nova tarefa).

Selecione a guia Ações e selecione Novo.

Em Ação:, selecione Iniciar um programa.

Em Programa/script:, selecione Procurar, localize e selecione o arquivo em lote criado na seção "Criar um Arquivo em Lote" e selecione Abrir.

Selecione OK.

Selecione a guia Geral.

Em opções de Segurança, selecione Alterar Usuário ou Grupo.

Digite o nome da conta de Administrador no nível do domínio, selecione Verificar Nomes e selecione OK.

Selecione Executar estando o usuário conectado ou não e Não armazenar senha. A tarefa terá acesso somente aos recursos do computador local.

Selecione OK.

Uma caixa de diálogo será exibida, solicitando as credenciais da conta de usuário para executar a tarefa.

Após inserir as credenciais, selecione OK.

Você verá uma caixa de diálogo informando que a tarefa requer uma conta com direitos de logon como um trabalho em lote.

Verificar as configurações de GPO "Negar logon como um serviço"

Em uma estação de trabalho ou servidor membro afetado pelas alterações de GPO, faça logon localmente.

Selecione a dica Iniciar, digite serviços e selecione Serviços.

Localize e selecione duas vezes Spooler de Impressão.

Selecione a guia Logon.

Em Fazer logon como:, selecione Esta conta.

Selecione Procurar, digite o nome da conta do Administrador no nível de domínio, selecioneVerificar Nomes e selecione OK.

Em Senha: e Confirmar senha:, inserir a senha da conta do Administrador e selecione OK.

Selecione OK mais três vezes.

Selecione com o botão direito do mouse o serviço Spooler de impressão e selecione Reiniciar.

Quando o serviço for reiniciado, uma caixa de diálogo informará que o serviço Spooler de Impressão não pôde ser iniciado.

Reverter as alterações no Serviço de Spooler de Impressão

Em uma estação de trabalho ou servidor membro afetado pelas alterações de GPO, faça logon localmente.

Selecione a dica Iniciar, digite serviços e selecione Serviços.

Localize e selecione duas vezes Spooler de Impressão.

Selecione a guia Logon.

Em Logon como:, selecione a conta do Sistema Local e selecione OK.

Verificar as configurações de GPO "Negar logon por meio dos Serviços de Área de Trabalho Remota"

Selecione Iniciar e depois digite a conexão de desktop remoto e selecioneConexão de Rede Remota.

No campo Computador, digite o nome do computador que você deseja conectar e selecione Conectar. (Você também pode digitar o endereço IP em vez do nome do computador.)

Quando solicitado, forneça credenciais para o nome da conta Administrador no nível do domínio.

A Conexão de Área de Trabalho Remota é negada.