Suporte para WINDOWS Proteção de Informações (WIP) no Windows

O Windows Proteção de Informações (WIP) é uma solução leve para gerenciar o acesso e a segurança de dados da empresa em dispositivos pessoais. O suporte wip é integrado ao Windows.

Observação

A partir de julho de 2022, a Microsoft está preterindo o Windows Proteção de Informações (WIP). A Microsoft continuará a dar suporte ao WIP em versões com suporte do Windows. Novas versões do Windows não incluirão novos recursos para WIP e não serão compatíveis em versões futuras do Windows. Para obter mais informações, consulte Anunciando o pôr do sol do Windows Proteção de Informações.

Para suas necessidades de proteção de dados, a Microsoft recomenda que você use Proteção de Informações do Microsoft Purview e Prevenção Contra Perda de Dados do Microsoft Purview. O Purview simplifica a configuração configuração e fornece um conjunto avançado de recursos.

Integração com Microsoft Entra ID

O WIP é integrado ao serviço de identidade Microsoft Entra. O serviço WIP dá suporte Microsoft Entra autenticação integrada para o usuário e o dispositivo durante o registro e o download de políticas wip. A integração do WIP com Microsoft Entra ID é semelhante à integração do MDM (gerenciamento de dispositivo móvel). Consulte Microsoft Entra integração ao MDM.

O WIP usa o WPJ (Workplace Join). O WPJ é integrado à adição de um fluxo de conta de trabalho a um dispositivo pessoal. Se um usuário adicionar sua conta de Microsoft Entra do trabalho ou da escola como uma conta secundária ao computador, seu dispositivo será registrado no WPJ. Se um usuário ingressar no dispositivo para Microsoft Entra ID, ele será registrado no MDM. Em geral, um dispositivo que tem um conta pessoal como sua conta primária é considerado um dispositivo pessoal e deve ser registrado no WPJ. Um ingresso Microsoft Entra e o registro no MDM devem ser usados para gerenciar dispositivos corporativos.

Em dispositivos pessoais, os usuários podem adicionar uma conta Microsoft Entra como uma conta secundária ao dispositivo, mantendo seus conta pessoal como primários. Os usuários podem adicionar uma conta Microsoft Entra ao dispositivo a partir de um aplicativo integrado Microsoft Entra com suporte, como a próxima atualização de aplicativos do Microsoft 365. Como alternativa, os usuários podem adicionar uma conta Microsoft Entra do trabalho ou da escola acesso de contas > de configurações>.

Usuários não administradores regulares podem se registrar no MAM.

Entender o Windows Proteção de Informações

O WIP aproveita as políticas internas para proteger os dados da empresa no dispositivo. Para proteger aplicativos de propriedade do usuário em dispositivos pessoais, o WPJ limita a aplicação de políticas wip a aplicativos e aplicativos com reconhecimento WIP. Aplicativos iluminados podem diferenciar entre dados corporativos e pessoais, determinando corretamente quais proteger com base em políticas wip. Aplicativos com reconhecimento wip indicam ao Windows que eles não lidam com dados pessoais e, portanto, é seguro para o Windows proteger dados em seu nome.

Para tornar os aplicativos cientes de WIP, os desenvolvedores de aplicativos precisam incluir os dados a seguir no arquivo de recursos do aplicativo.

// Mark this binary as Allowed for WIP (EDP) purpose

MICROSOFTEDPAUTOPROTECTIONALLOWEDAPPINFO EDPAUTOPROTECTIONALLOWEDAPPINFOID

BEGIN

0x0001

END

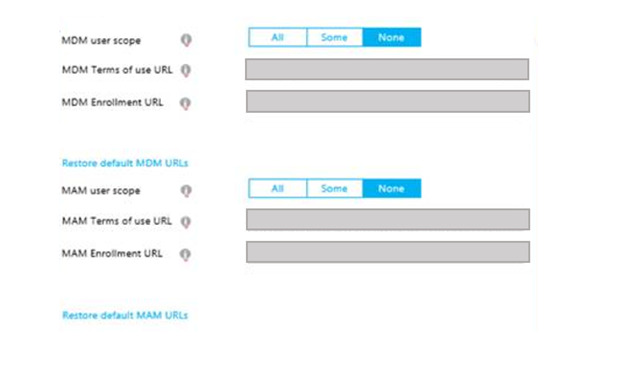

Configurando um locatário Microsoft Entra para registro de MAM

O registro do MAM requer integração com Microsoft Entra ID. O provedor de serviços MAM precisa publicar o aplicativo MDM de gerenciamento na galeria de aplicativos Microsoft Entra. O mesmo aplicativo MDM de gerenciamento baseado em nuvem no Microsoft Entra ID dá suporte a registros MDM e MAM. Se você já publicou seu aplicativo MDM, ele precisa ser atualizado para incluir URLs de Registro de MAM e Termos de uso. Esta captura de tela ilustra o aplicativo de gerenciamento de uma configuração de administrador de TI.

Os serviços MAM e MDM em uma organização poderiam ser fornecidos por fornecedores diferentes. Dependendo da configuração da empresa, o administrador de TI normalmente precisa adicionar um ou dois aplicativos de gerenciamento de Microsoft Entra para configurar políticas de MAM e MDM. Por exemplo, se o MAM e o MDM forem fornecidos pelo mesmo fornecedor, um Administração de TI precisará adicionar um aplicativo de gerenciamento desse fornecedor que contenha políticas MAM e MDM para a organização. Como alternativa, se os serviços MAM e MDM em uma organização forem fornecidos por dois fornecedores diferentes, dois aplicativos de gerenciamento dos dois fornecedores precisarão ser configurados para a empresa em Microsoft Entra ID: um para MAM e outro para MDM.

Observação

Se o serviço MDM em uma organização não estiver integrado ao Microsoft Entra ID e usar a descoberta automática, apenas um aplicativo de gerenciamento para MAM precisará ser configurado.

Registro MAM

O registro do MAM baseia-se na extensão MAM do protocolo [MS-MDE2]. O registro de MAM dá suporte Microsoft Entra ID autenticação federada como o único método de autenticação.

Estas são as alterações de protocolo para registro de MAM:

- Não há suporte para a descoberta de MDM.

- O nó APPAUTH no CSP do DMAcc é opcional.

- A variação de registro do MAM do protocolo [MS-MDE2] não dá suporte ao certificado de autenticação do cliente e, portanto, não dá suporte ao protocolo [MS-XCEP]. Os servidores devem usar um token Microsoft Entra para autenticação do cliente durante a sincronização de política. As sessões de sincronização de política devem ser executadas em TLS/SSL unidirecional usando a autenticação de certificado do servidor.

Aqui está um exemplo de provisionamento de XML para registro de MAM.

<wap-provisioningdoc version="1.1">

<characteristic type="APPLICATION">

<parm name="APPID" value="w7"/>

<parm name="PROVIDER-ID" value="MAM SyncML Server"/>

<parm name="NAME" value="mddprov account"/>

<parm name="ADDR" value="http://localhost:88"/>

<parm name="DEFAULTENCODING" value="application/vnd.syncml.dm+xml" />

</characteristic>

</wap-provisioningdoc>

Como o nó Poll não é fornecido neste exemplo, o dispositivo seria padrão uma vez a cada 24 horas.

CSPs com suporte

O WIP dá suporte aos seguintes CSPs (provedores de serviços de configuração). Todos os outros CSPs estão bloqueados. Observe que a lista pode ser alterada posteriormente com base nos comentários do cliente:

- AppLocker CSP para configuração do Windows Proteção de Informações aplicativos permitidos pela empresa.

- ClientCertificateInstall CSP for installing VPN and Wi-Fi certs.

- DeviceStatus CSP necessário para suporte ao Acesso Condicional.

- DevInfo CSP.

- DMAcc CSP.

- DMClient CSP para configuração de agendas de votação e URL de descoberta de MDM.

- O CSP do EnterpriseDataProtection tem políticas de Proteção de Informações do Windows.

- CSP de atestado de integridade necessário para suporte ao Acesso Condicional.

- PassportForWork CSP para Windows Hello para Empresas gerenciamento de PIN.

- CSP da política especificamente para as áreas NetworkIsolation e DeviceLock.

- Relatórios CSP para recuperar logs de Proteção de Informações do Windows.

- RootCaTrustedCertificates CSP.

- O VPNv2 CSP deve ser omitido para implantações em que a TI está planejando permitir acesso e proteger recursos somente na nuvem com MAM.

- O CSP wi-fi deve ser omitido para implantações em que a TI está planejando permitir acesso e proteger recursos somente na nuvem com o MAM.

Políticas de bloqueio de dispositivo e EAS

O MAM dá suporte a políticas de bloqueio de dispositivo semelhantes ao MDM. As políticas são configuradas pela área DeviceLock da Política CSP e PassportForWork CSP.

Não recomendamos configurar políticas de EAS (Exchange ActiveSync) e MAM para o mesmo dispositivo. No entanto, se ambos estiverem configurados, o cliente se comportará da seguinte maneira:

- Quando as políticas EAS são enviadas para um dispositivo que já tem políticas de MAM, o Windows avalia se as políticas MAM existentes estão em conformidade com as políticas de EAS configuradas e relata a conformidade com o EAS.

- Se o dispositivo estiver em conformidade, o EAS relatará a conformidade com o servidor para permitir a sincronização do email. O MAM dá suporte apenas a políticas EAS obrigatórias. Verificar a conformidade do EAS não requer direitos de administrador do dispositivo.

- Se o dispositivo for considerado incompatíveis, o EAS aplicará suas próprias políticas ao dispositivo e o conjunto resultante de políticas será um superconjunto de ambos. A aplicação de políticas EAS ao dispositivo requer direitos de administrador.

- Se um dispositivo que já tem políticas EAS estiver registrado no MAM, o dispositivo terá ambos os conjuntos de políticas: MAM e EAS, e o conjunto resultante de políticas será um superconjunto de ambos.

Sincronização de política

As sincronizações de política do MAM são modeladas após o MDM. O cliente MAM usa um token Microsoft Entra para autenticar no serviço para sincronizações de política.

Alterar o registro de MAM para MDM

O Windows não dá suporte à aplicação de políticas MAM e MDM aos mesmos dispositivos. Se configurado pelo administrador, os usuários poderão alterar o registro do MAM para MDM.

Observação

Quando os usuários atualizam do MAM para o MDM na edição do Windows Home, eles perdem o acesso ao Windows Proteção de Informações. Na edição do Windows Home, não recomendamos fazer push de políticas de MDM para permitir que os usuários atualizem.

Para configurar o dispositivo MAM para registro de MDM, o administrador precisa configurar a URL de Descoberta de MDM no CSP DMClient. Essa URL é usada para registro de MDM.

No processo de alteração do registro de MAM no MDM, as políticas de MAM serão removidas do dispositivo depois que as políticas de MDM tiverem sido aplicadas com êxito. Normalmente, quando as políticas do Windows Proteção de Informações são removidas do dispositivo, o acesso do usuário a documentos protegidos por WIP é revogado (apagamento seletivo), a menos que o EDP CSP RevokeOnUnenroll seja definido como falso. Para evitar o apagamento seletivo na alteração de registro do MAM para o MDM, o administrador precisa garantir que:

- As políticas MAM e MDM para a organização dão suporte ao Windows Proteção de Informações.

- A ID corporativa do CSP EDP é a mesma para MAM e MDM.

- O EDP CSP RevokeOnMDMHandoff está definido como false.

Se o dispositivo MAM estiver configurado corretamente para registro de MDM, o link Registrar somente no gerenciamento de dispositivos será exibido no trabalho ou na escola acesso de contas > de configurações>. O usuário pode selecionar este link, fornecer suas credenciais e o registro será alterado para MDM. A conta Microsoft Entra deles não será afetada.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de