Endereços falsos positivos/negativos no Microsoft Defender para Ponto de Extremidade

Aplica-se a:

- Plano 1 do Defender para Ponto de Extremidade

- Plano 2 do Defender para Ponto de Extremidade

- Microsoft Defender Antivírus

Plataformas

- Windows

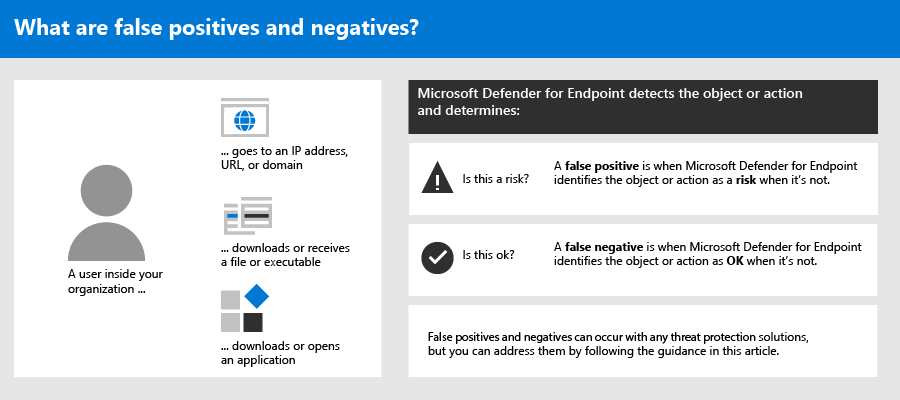

Em soluções de proteção de ponto de extremidade, um falso positivo é uma entidade, como um arquivo ou um processo que foi detectado e identificado como mal-intencionado, embora a entidade não seja realmente uma ameaça. Um falso negativo é uma entidade que não foi detectada como uma ameaça, mesmo que realmente seja mal-intencionada. Falsos positivos/negativos podem ocorrer com qualquer solução de proteção contra ameaças, incluindo o Defender para Ponto de Extremidade.

Felizmente, podem ser tomadas medidas para resolver e reduzir esses tipos de problemas. Se você estiver vendo falsos positivos/negativos ocorrendo com o Defender para Ponto de Extremidade, suas operações de segurança poderão tomar medidas para resolvê-los usando o seguinte processo:

- Examinar e classificar alertas

- Examinar as ações de correção que foram tomadas

- Examinar e definir exclusões

- Enviar uma entidade para análise

- Examinar e ajustar suas configurações de proteção contra ameaças

Você pode obter ajuda se ainda tiver problemas com falsos positivos/negativos depois de executar as tarefas descritas neste artigo. Ainda precisa de ajuda?

Observação

Este artigo destina-se a diretrizes para operadores de segurança e administradores de segurança que estão usando o Defender para Ponto de Extremidade.

Parte 1: examinar e classificar alertas

Se você vir um alerta que surgiu porque algo é detectado como mal-intencionado ou suspeito e não deve ser, você pode suprimir o alerta para essa entidade. Você também pode suprimir alertas que não são necessariamente falsos positivos, mas não são importantes. Recomendamos que você também classifique alertas.

Gerenciar seus alertas e classificar verdadeiros/falsos positivos ajuda a treinar sua solução de proteção contra ameaças e pode reduzir o número de falsos positivos ou falsos negativos ao longo do tempo. Executar essas etapas também ajuda a reduzir o ruído em sua fila para que sua equipe de segurança possa se concentrar em itens de trabalho de maior prioridade.

Determinar se um alerta é preciso

Antes de classificar ou suprimir um alerta, determine se o alerta é preciso, falso positivo ou benigno.

No portal Microsoft Defender, no painel de navegação, escolha Incidentes & alertas e selecione Alertas.

Selecione um alerta para exibir mais detalhes sobre ele. (Para obter ajuda com essa tarefa, consulte Examinar alertas no Defender para Ponto de Extremidade.)

Dependendo do status de alerta, siga as etapas descritas na seguinte tabela:

Status do alerta O que fazer O alerta é preciso Atribua o alerta e investigue-o ainda mais. O alerta é um falso positivo 1. Classifique o alerta como um falso positivo.

2. Suprimir o alerta.

3. Crie um indicador para Microsoft Defender para Ponto de Extremidade.

4. Envie um arquivo para a Microsoft para análise.O alerta é preciso, mas benigno (sem importância) Classifique o alerta como um verdadeiro positivo e, em seguida, suprima o alerta.

Classificar um alerta

Os alertas podem ser classificados como falsos positivos ou verdadeiros positivos no portal Microsoft Defender. Classificar alertas ajuda a treinar o Defender para Ponto de Extremidade para que, ao longo do tempo, você veja mais alertas verdadeiros e menos alertas falsos.

No portal Microsoft Defender, no painel de navegação, escolha Incidentes & alertas, selecione Alertas e selecione um alerta.

Para o alerta selecionado, selecione Gerenciar alerta. Um painel de sobrevoo é aberto.

Na seção Gerenciar alerta , no campo Classificação , classifique o alerta (Verdadeiro positivo, Informativo, atividade esperada ou Falso positivo).

Dica

Para obter mais informações sobre como suprimir alertas, consulte Gerenciar alertas do Defender para Ponto de Extremidade. E, se sua organização estiver usando um servidor SIEM (gerenciamento de eventos e informações de segurança), também defina uma regra de supressão.

Suprimir um alerta

Se você tiver alertas que sejam falsos positivos ou que sejam verdadeiros positivos, mas para eventos sem importância, poderá suprimir esses alertas em Microsoft Defender XDR. Suprimir alertas ajuda a reduzir o ruído na fila.

No portal Microsoft Defender, no painel de navegação, escolha Incidentes & alertas e selecione Alertas.

Selecione um alerta que você deseja suprimir para abrir o painel Detalhes .

No painel Detalhes , escolha as reticências (...) e crie a regra de supressão.

Especifique todas as configurações para sua regra de supressão e escolha Salvar.

Dica

Precisa de ajuda com regras de supressão? Consulte Suprimir um alerta e criar uma nova regra de supressão.

Parte 2: revisar ações de correção

Ações de correção, como enviar um arquivo para quarentena ou interromper um processo, são tomadas em entidades (como arquivos) detectadas como ameaças. Vários tipos de ações de correção ocorrem automaticamente por meio de investigação automatizada e Microsoft Defender Antivírus:

- Colocar em quarentena um arquivo

- Remover uma chave do registro

- Matar um processo

- Parar um serviço

- Desabilitar um driver

- Remover uma tarefa agendada

Outras ações, como iniciar uma verificação de antivírus ou coletar um pacote de investigação, ocorrem manualmente ou por meio do Live Response. As ações executadas por meio da Resposta Dinâmica não podem ser desfeitas.

Depois de examinar seus alertas, sua próxima etapa é revisar as ações de correção. Se alguma ação tiver sido tomada como resultado de falsos positivos, você poderá desfazer a maioria dos tipos de ações de correção. Especificamente, você pode:

- Restaurar um arquivo em quarentena do Centro de Ações

- Desfazer várias ações ao mesmo tempo

- Remova um arquivo da quarentena em vários dispositivos. e

- Restaurar arquivo da quarentena

Quando terminar de revisar e desfazer ações que foram tomadas como resultado de falsos positivos, prossiga para revisar ou definir exclusões.

Examinar ações concluídas

No portal Microsoft Defender, selecione Ações & envios e selecione Centro de ações.

Selecione a guia Histórico para exibir uma lista de ações que foram executadas.

Selecione um item para exibir mais detalhes sobre a ação de correção que foi tomada.

Restaurar um arquivo em quarentena do Centro de Ações

No portal Microsoft Defender, selecione Ações & envios e selecione Centro de ações.

Na guia Histórico , selecione uma ação que você deseja desfazer.

No painel de sobrevoo, selecione Desfazer. Se a ação não puder ser desfeita com esse método, você não verá um botão Desfazer . (Para saber mais, confira Desfazer ações concluídas.)

Desfazer várias ações ao mesmo tempo

No portal Microsoft Defender, selecione Ações & envios e selecione Centro de ações.

Na guia Histórico , selecione as ações que você deseja desfazer.

No painel de sobrevoo no lado direito da tela, selecione Desfazer.

Remover um arquivo da quarentena em vários dispositivos

No portal Microsoft Defender, selecione Ações & envios e selecione Centro de ações.

Na guia Histórico , selecione um arquivo que tenha o arquivo quarentena do tipo Ação.

No painel no lado direito da tela, selecione Aplicar a X mais instâncias deste arquivo e selecione Desfazer.

Examinar mensagens em quarentena

No portal Microsoft Defender, no painel de navegação, em Email & colaboração, selecione Rastreamento de mensagens do Exchange.

Selecione uma mensagem para exibir detalhes.

Restaurar arquivo da quarentena

Você pode reverter e remover um arquivo da quarentena se tiver determinado que ele está limpo após uma investigação. Execute o comando a seguir em cada dispositivo em que o arquivo foi colocado em quarentena.

Abra o Prompt de Comando como administrador no dispositivo:

- Vá para Iniciar e digite cmd.

- Clique com o botão direito do mouse em Prompt de Comando e selecione Executar como administrador.

Digite o seguinte comando e pressione Enter:

"%ProgramFiles%\Windows Defender\MpCmdRun.exe" -Restore -Name EUS:Win32/CustomEnterpriseBlock -AllImportante

Em alguns cenários, o ThreatName pode aparecer como

EUS:Win32/CustomEnterpriseBlock!cl. O Defender para Ponto de Extremidade restaurará todos os arquivos bloqueados personalizados que foram colocados em quarentena neste dispositivo nos últimos 30 dias. Um arquivo que foi colocado em quarentena como uma ameaça de rede potencial pode não ser recuperável. Se um usuário tentar restaurar o arquivo após a quarentena, esse arquivo poderá não estar acessível. Isso pode ser devido ao sistema não ter mais credenciais de rede para acessar o arquivo. Normalmente, isso é resultado de um logon temporário em um sistema ou pasta compartilhada e os tokens de acesso expiraram.No painel no lado direito da tela, selecione Aplicar a X mais instâncias deste arquivo e selecione Desfazer.

Parte 3: examinar ou definir exclusões

Cuidado

Antes de definir uma exclusão, examine as informações detalhadas em Gerenciar exclusões para Microsoft Defender para Ponto de Extremidade e Microsoft Defender Antivírus. Tenha em mente que cada exclusão definida reduz seu nível de proteção.

Uma exclusão é uma entidade, como um arquivo ou URL, que você especifica como uma exceção às ações de correção. A entidade excluída ainda pode ser detectada, mas nenhuma ação de correção é tomada nessa entidade. Ou seja, o arquivo ou processo detectado não será interrompido, enviado para quarentena, removido ou alterado por Microsoft Defender para Ponto de Extremidade.

Para definir exclusões entre Microsoft Defender para Ponto de Extremidade, execute as seguintes tarefas:

- Definir exclusões para Microsoft Defender Antivírus

- Criar indicadores de "permitir" para Microsoft Defender para Ponto de Extremidade

Observação

Microsoft Defender exclusões antivírus se aplicam apenas à proteção contra antivírus, não em outros recursos Microsoft Defender para Ponto de Extremidade. Para excluir arquivos amplamente, use exclusões para Microsoft Defender Antivírus e indicadores personalizados para Microsoft Defender para Ponto de Extremidade.

Os procedimentos nesta seção descrevem como definir exclusões e indicadores.

Exclusões para antivírus Microsoft Defender

Em geral, você não deve precisar definir exclusões para Microsoft Defender Antivírus. Certifique-se de definir exclusões com moderação e que você inclua apenas os arquivos, pastas, processos e arquivos abertos por processo que estão resultando em falsos positivos. Além disso, verifique regularmente suas exclusões definidas. Recomendamos usar Microsoft Intune para definir ou editar suas exclusões antivírus; no entanto, você pode usar outros métodos, como Política de Grupo (consulte Gerenciar Microsoft Defender para Ponto de Extremidade.

Dica

Precisa de ajuda com exclusões antivírus? Consulte Configurar e validar exclusões para Microsoft Defender Antivírus.

Use Intune para gerenciar exclusões antivírus (para políticas existentes)

No centro de administração Microsoft Intune, escolhaAntivírus de segurança> do ponto de extremidade e selecione uma política existente. (Se você não tiver uma política existente ou quiser criar uma nova política, pule para Usar Intune para criar uma nova política antivírus com exclusões.)

Escolha Propriedades e, ao lado das configurações de configuração, escolha Editar.

Expanda Microsoft Defender Exclusões antivírus e especifique suas exclusões.

- Extensões excluídas são exclusões que você define por extensão de tipo de arquivo. Essas extensões se aplicam a qualquer nome de arquivo que tenha a extensão definida sem o caminho ou pasta do arquivo. Separar cada tipo de arquivo na lista deve ser separado com um

|caractere. Por exemplo,lib|obj. Para obter mais informações, consulte ExcludeedExtensions. - Caminhos excluídos são exclusões que você define pelo local (caminho). Esses tipos de exclusões também são conhecidos como exclusões de arquivo e pasta. Separe cada caminho na lista com um

|caractere. Por exemplo,C:\Example|C:\Example1. Para obter mais informações, consulte ExcludeedPaths. - Processos excluídos são exclusões para arquivos abertos por determinados processos. Separe cada tipo de arquivo na lista com um

|caractere. Por exemplo,C:\Example. exe|C:\Example1.exe. Essas exclusões não são para os processos reais. Para excluir processos, você pode usar exclusões de arquivos e pastas. Para obter mais informações, consulte ExcludeedProcesses.

- Extensões excluídas são exclusões que você define por extensão de tipo de arquivo. Essas extensões se aplicam a qualquer nome de arquivo que tenha a extensão definida sem o caminho ou pasta do arquivo. Separar cada tipo de arquivo na lista deve ser separado com um

Escolha Revisar + salvar e, em seguida, escolha Salvar.

Usar Intune para criar uma nova política antivírus com exclusões

No centro de administração Microsoft Intune, escolha Políticade Criação do Antivírus>+de segurança> do ponto de extremidade.

Selecione uma plataforma (como Windows 10, Windows 11 e Windows Server).

Para Perfil, selecione Microsoft Defender exclusões antivírus e escolha Criar.

Na etapa Criar perfil , especifique um nome e uma descrição para o perfil e escolha Avançar.

Na guia Configuração de configuração, especifique suas exclusões antivírus e escolha Avançar.

- Extensões excluídas são exclusões que você define por extensão de tipo de arquivo. Essas extensões se aplicam a qualquer nome de arquivo que tenha a extensão definida sem o caminho ou pasta do arquivo. Separe cada tipo de arquivo na lista com um

|caractere. Por exemplo,lib|obj. Para obter mais informações, consulte ExcludeedExtensions. - Caminhos excluídos são exclusões que você define pelo local (caminho). Esses tipos de exclusões também são conhecidos como exclusões de arquivo e pasta. Separe cada caminho na lista com um

|caractere. Por exemplo,C:\Example|C:\Example1. Para obter mais informações, consulte ExcludeedPaths. - Processos excluídos são exclusões para arquivos abertos por determinados processos. Separe cada tipo de arquivo na lista com um

|caractere. Por exemplo,C:\Example. exe|C:\Example1.exe. Essas exclusões não são para os processos reais. Para excluir processos, você pode usar exclusões de arquivos e pastas. Para obter mais informações, consulte ExcludeedProcesses.

- Extensões excluídas são exclusões que você define por extensão de tipo de arquivo. Essas extensões se aplicam a qualquer nome de arquivo que tenha a extensão definida sem o caminho ou pasta do arquivo. Separe cada tipo de arquivo na lista com um

Na guia Marcas de escopo , se você estiver usando marcas de escopo em sua organização, especifique marcas de escopo para a política que você está criando. (Confira Marcas de escopo.)

Na guia Atribuições, especifique os usuários e grupos a quem sua política deve ser aplicada e escolha Avançar. (Se você precisar de ajuda com atribuições, consulte Atribuir perfis de usuário e dispositivo em Microsoft Intune.)

Na guia Revisar + criar , examine as configurações e escolha Criar.

Indicadores do Defender para Ponto de Extremidade

Indicadores (especificamente, indicadores de comprometimento ou IoCs) permitem que sua equipe de operações de segurança defina a detecção, prevenção e exclusão de entidades. Por exemplo, você pode especificar determinados arquivos a serem omitidos de verificações e ações de correção em Microsoft Defender para Ponto de Extremidade. Ou indicadores podem ser usados para gerar alertas para determinados arquivos, endereços IP ou URLs.

Para especificar entidades como exclusões do Defender para Ponto de Extremidade, crie indicadores de "permitir" para essas entidades. Esses indicadores de "permitir" se aplicam à proteção de última geração e à investigação automatizada & correção.

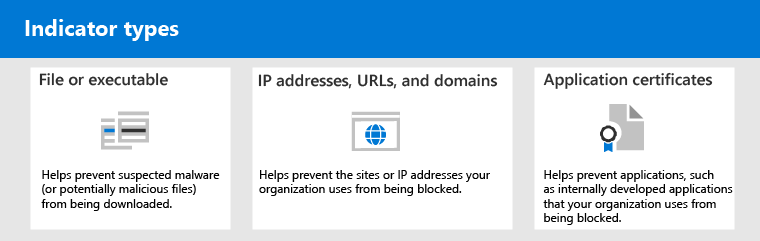

Indicadores "Permitir" podem ser criados para:

Indicadores para arquivos

Quando você cria um indicador de "permitir" para um arquivo, como um executável, ele ajuda a impedir que arquivos que sua organização está usando sejam bloqueados. Os arquivos podem incluir arquivos de PE (executáveis portáteis), como .exe e .dll arquivos.

Antes de criar indicadores para arquivos, verifique se os seguintes requisitos são atendidos:

- Microsoft Defender Antivírus está configurado com a proteção baseada em nuvem habilitada (consulte Gerenciar proteção baseada em nuvem)

- A versão do cliente antimalware é 4.18.1901.x ou posterior

- Os dispositivos estão executando Windows 10, versão 1703 ou posterior ou Windows 11; Windows Server 2012 R2 e Windows Server 2016 com a solução unificada moderna no Defender para Ponto de Extremidade ou no Windows Server 2019 ou no Windows Server 2022

- O recurso Bloquear ou permitir está ativado

Indicadores para endereços IP, URLs ou domínios

Quando você cria um indicador de "permitir" para um endereço IP, URL ou domínio, ele ajuda a impedir que os sites ou endereços IP que sua organização usa sejam bloqueados.

Antes de criar indicadores para endereços IP, URLs ou domínios, verifique se os seguintes requisitos são atendidos:

- A proteção de rede no Defender para Ponto de Extremidade está habilitada no modo de bloco (consulte Habilitar proteção de rede)

- A versão do cliente antimalware é 4.18.1906.x ou posterior

- Os dispositivos estão executando Windows 10, versão 1709 ou posterior ou Windows 11

Os indicadores de rede personalizados são ativados no Microsoft Defender XDR. Para saber mais, confira Recursos avançados.

Indicadores para certificados de aplicativo

Quando você cria um indicador de "permitir" para um certificado de aplicativo, ele ajuda a impedir que aplicativos, como aplicativos desenvolvidos internamente, que sua organização usa sejam bloqueados. .CER ou .PEM há suporte para extensões de arquivo.

Antes de criar indicadores para certificados de aplicativo, verifique se os seguintes requisitos são atendidos:

- Microsoft Defender Antivírus está configurado com a proteção baseada em nuvem habilitada (consulte Gerenciar proteção baseada em nuvem

- A versão do cliente antimalware é 4.18.1901.x ou posterior

- Os dispositivos estão executando Windows 10, versão 1703 ou posterior ou Windows 11; Windows Server 2012 R2 e Windows Server 2016 com a solução unificada moderna no Defender para Ponto de Extremidade ou no Windows Server 2019 ou no Windows Server 2022

- As definições de proteção contra vírus e ameaças estão atualizadas

Dica

Ao criar indicadores, você pode defini-los um por um ou importar vários itens ao mesmo tempo. Tenha em mente que há um limite de 15.000 indicadores para um único locatário. E talvez seja necessário coletar determinados detalhes primeiro, como informações de hash de arquivo. Verifique os pré-requisitos antes de criar indicadores.

Parte 4: enviar um arquivo para análise

Você pode enviar entidades, como arquivos e detecções sem arquivos, para a Microsoft para análise. Pesquisadores de segurança da Microsoft analisam todos os envios e seus resultados ajudam a informar os recursos de proteção contra ameaças do Defender para Ponto de Extremidade. Ao entrar no site de envio, você pode acompanhar seus envios.

Enviar um arquivo para análise

Se você tiver um arquivo que foi detectado incorretamente como mal-intencionado ou foi perdido, siga estas etapas para enviar o arquivo para análise.

Examine as diretrizes aqui: Enviar arquivos para análise.

Envie arquivos no Defender para Ponto de Extremidade ou visite o site de envio Inteligência de Segurança da Microsoft e envie seus arquivos.

Enviar uma detecção sem arquivo para análise

Se algo foi detectado como malware com base no comportamento e você não tiver um arquivo, você poderá enviar seu Mpsupport.cab arquivo para análise. Você pode obter o arquivo .cab usando a ferramenta Microsoft Malware Protection Command-Line Utility (MPCmdRun.exe) em Windows 10 ou Windows 11.

Vá para

C:\ProgramData\Microsoft\Windows Defender\Platform\<version>e executeMpCmdRun.execomo administrador.Digite

mpcmdrun.exe -GetFilese pressione Enter.Um arquivo .cab é gerado que contém vários logs de diagnóstico. O local do arquivo é especificado na saída do prompt de comando. Por padrão, o local é

C:\ProgramData\Microsoft\Microsoft Defender\Support\MpSupportFiles.cab.Examine as diretrizes aqui: Enviar arquivos para análise.

Visite o site de envio de Inteligência de Segurança da Microsoft (https://www.microsoft.com/wdsi/filesubmission) e envie seus arquivos de .cab.

O que acontece depois que um arquivo é enviado?

Seu envio é imediatamente verificado por nossos sistemas para fornecer a determinação mais recente mesmo antes de um analista começar a lidar com seu caso. É possível que um arquivo já tenha sido enviado e processado por um analista. Nesses casos, uma determinação é feita rapidamente.

Para envios que ainda não foram processados, eles são priorizados para análise da seguinte maneira:

- Arquivos predominantes com potencial para afetar um grande número de computadores recebem uma prioridade maior.

- Clientes autenticados, especialmente clientes corporativos com SAIDs (IDs válidas do Software Assurance), recebem uma prioridade maior.

- Os envios sinalizados como de alta prioridade pelos titulares de SAID recebem atenção imediata.

Para marcar para obter atualizações sobre seu envio, entre no site de envio de Inteligência de Segurança da Microsoft.

Dica

Para saber mais, confira Enviar arquivos para análise.

Parte 5: examinar e ajustar as configurações de proteção contra ameaças

O Defender para Ponto de Extremidade oferece uma ampla variedade de opções, incluindo a capacidade de ajustar configurações para vários recursos e recursos. Se você estiver recebendo vários falsos positivos, examine as configurações de proteção contra ameaças da sua organização. Talvez seja necessário fazer alguns ajustes para:

- Proteção fornecida pela nuvem

- Correção para aplicativos potencialmente indesejados

- Investigação e correção automatizadas

Proteção fornecida na nuvem

Verifique o nível de proteção fornecido pela nuvem para Microsoft Defender Antivírus. Por padrão, a proteção entregue pela nuvem é definida como Não configurada; no entanto, recomendamos ativá-lo. Para saber mais sobre como configurar sua proteção fornecida pela nuvem, consulte Ativar a proteção de nuvem no Microsoft Defender Antivírus.

Você pode usar Intune ou outros métodos, como Política de Grupo, para editar ou definir as configurações de proteção fornecidas pela nuvem.

Consulte Ativar a proteção de nuvem no Microsoft Defender Antivírus.

Correção para aplicativos potencialmente indesejados

Aplicativos potencialmente indesejados (PUA) são uma categoria de software que pode fazer com que os dispositivos sejam executados lentamente, exibam anúncios inesperados ou instalem outros softwares que podem ser inesperados ou indesejados. Exemplos de PUA incluem software publicitário, software de agrupamento e software de evasão que se comporta de forma diferente com produtos de segurança. Embora a PUA não seja considerada malware, alguns tipos de software são PUA com base em seu comportamento e reputação.

Para saber mais sobre PUA, consulte Detectar e bloquear aplicativos potencialmente indesejados.

Dependendo dos aplicativos que sua organização está usando, você pode estar recebendo falsos positivos como resultado de suas configurações de proteção PUA. Se necessário, considere executar a proteção PUA no modo de auditoria por um tempo ou aplicar proteção PUA a um subconjunto de dispositivos em sua organização. A proteção PUA pode ser configurada para o navegador Microsoft Edge e para Microsoft Defender Antivírus.

Recomendamos usar Intune para editar ou definir configurações de proteção pua; no entanto, você pode usar outros métodos, como Política de Grupo.

Consulte Configurar a proteção PUA no Microsoft Defender Antivírus.

Investigação e correção automatizadas

Os recursos de investigação e correção automatizados (AIR) são projetados para examinar alertas e tomar medidas imediatas para resolve violações. À medida que os alertas são disparados e uma investigação automatizada é executada, um veredicto é gerado para cada evidência investigada. Os veredictos podem ser mal-intencionados, suspeitos ou nenhuma ameaça encontrada.

Dependendo do nível de automação definido para sua organização e outras configurações de segurança, as ações de correção são tomadas em artefatos considerados mal-intencionados ou suspeitos. Em alguns casos, as ações de correção ocorrem automaticamente; em outros casos, as ações de correção são tomadas manualmente ou somente após a aprovação da equipe de operações de segurança.

- Saiba mais sobre os níveis de automação; e, em seguida,

- Configurar recursos air no Defender para Ponto de Extremidade.

Importante

Recomendamos usar a automação completa para investigação e correção automatizadas. Não desative essas funcionalidades por causa de um falso positivo. Em vez disso, use indicadores de "permitir" para definir exceções e mantenha a investigação e a correção automatizadas definidas para tomar as ações apropriadas automaticamente. Seguir essas diretrizes ajuda a reduzir o número de alertas que sua equipe de operações de segurança deve manipular.

Ainda precisa de ajuda?

Se você tiver trabalhado em todas as etapas deste artigo e ainda precisar de ajuda, entre em contato com o suporte técnico.

No portal Microsoft Defender, no canto superior direito, selecione o ponto de interrogação (?) e selecione Suporte da Microsoft.

Na janela Assistente de Suporte , descreva o problema e envie sua mensagem. A partir daí, você pode abrir uma solicitação de serviço.

Confira também

- Gerenciar o Defender para Ponto de Extremidade

- Gerenciar exclusões para antivírus Microsoft Defender para Ponto de Extremidade e Microsoft Defender

- Visão geral do portal Microsoft Defender

- Microsoft Defender para Ponto de Extremidade no Mac

- Microsoft Defender para Ponto de Extremidade para Linux

- Configurar os recursos do Microsoft Defender para Ponto de Extremidade no iOS

- Configurar o Defender para o Ponto de extremidade nos recursos do Android

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft em nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de