visão geral Microsoft Defender Application Guard

Observação

- Microsoft Defender Application Guard, incluindo as APIs do Inicializador de Aplicativos Isolados do Windows, serão preteridos para Microsoft Edge para Empresas e não serão mais atualizados. Baixe o Whitepaper do Microsoft Edge For Business Security para saber mais sobre os recursos de segurança do Edge for Business.

- Como Application Guard for preterido, não haverá uma migração para o Edge Manifest V3. As extensões correspondentes e o aplicativo associado da Windows Store não estarão disponíveis após maio de 2024. Isso afeta os seguintes navegadores: Application Guard Extension – Chrome e Application Guard Extension – Firefox. Se você quiser bloquear navegadores desprotegidos até estar pronto para retirar o uso do MDAG em sua empresa, recomendamos usar políticas do AppLocker ou serviço de gerenciamento do Microsoft Edge. Para obter mais informações, consulte Microsoft Edge e Microsoft Defender Application Guard.

Microsoft Defender Application Guard (MDAG) foi projetado para ajudar a evitar ataques antigos e recém-emergentes para ajudar a manter os funcionários produtivos. Usando nossa abordagem de isolamento de hardware exclusiva, nosso objetivo é destruir a cartilha que os invasores usam tornando os métodos de ataque atuais obsoletos.

O que é o Application Guard e como ele funciona?

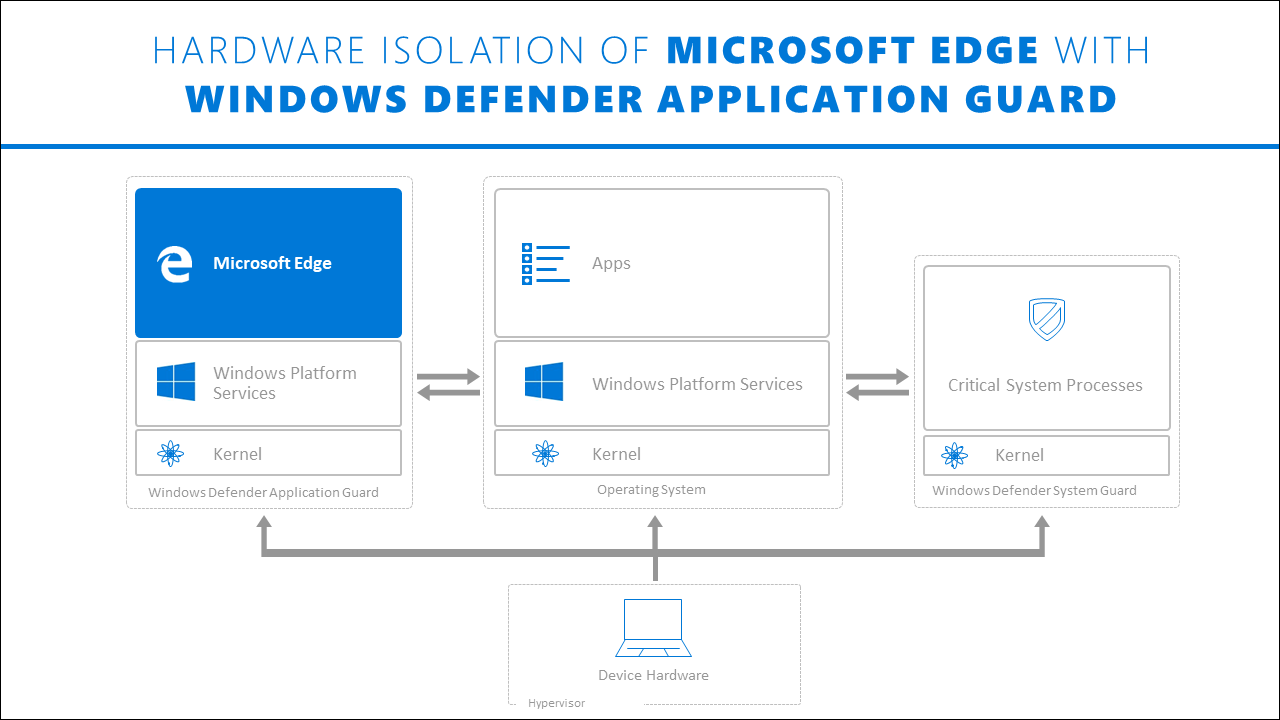

Para o Microsoft Edge, Application Guard ajuda a isolar sites não confiáveis definidos pela empresa, protegendo sua empresa enquanto seus funcionários navegam pela Internet. Como administrador corporativo, você define o que deve ser listado como sites, recursos de nuvem e redes internas confiáveis. Tudo o que não consta na sua lista será considerado não confiável. Se um funcionário for a um site não confiável por meio do Microsoft Edge ou da Internet Explorer, o Microsoft Edge abrirá o site em um contêiner isolado habilitado para Hyper-V.

Para o Microsoft Office, Application Guard ajuda a impedir que arquivos não confiáveis Word, PowerPoint e Excel acessem recursos confiáveis. Application Guard abre arquivos não confiáveis em um contêiner isolado habilitado para Hyper-V. O contêiner isolado do Hyper-V é separado do sistema operacional host. Esse isolamento de contêiner significa que, se o site ou arquivo não confiável for mal-intencionado, o dispositivo host será protegido e o invasor não poderá acessar seus dados corporativos. Por exemplo, essa abordagem torna o contêiner isolado anônimo, para que um invasor não consiga acessar as credenciais corporativas do funcionário.

Que tipos de dispositivos devem usar o Application Guard?

Application Guard foi criado para atingir vários tipos de dispositivos:

Áreas de trabalho corporativas. Esses desktops são ingressados no domínio e gerenciados pela sua organização. O gerenciamento de configuração é feito principalmente por meio de Microsoft Configuration Manager ou Microsoft Intune. Os funcionários normalmente têm privilégios de usuário padrão e usam uma rede corporativa, com fio, de banda larga.

Laptops móveis corporativos. Esses laptops são ingressados no domínio e gerenciados pela sua organização. O gerenciamento de configuração é feito principalmente por meio de Microsoft Configuration Manager ou Microsoft Intune. Os funcionários normalmente têm privilégios de usuário padrão e usam uma rede corporativa, sem fio, de banda larga.

Traga seus próprios laptops móveis BYOD (dispositivo). Esses laptops de propriedade pessoal não são associados ao domínio, mas são gerenciados pela sua organização por meio de ferramentas, como Microsoft Intune. O funcionário é geralmente um administrador no dispositivo e usa uma rede corporativa, sem fio, de banda larga enquanto está no trabalho e uma rede pessoal equivalente enquanto está em casa.

Dispositivos pessoais. Essas áreas de trabalho de propriedade pessoal ou laptops móveis não são ingressados no domínio ou gerenciados por uma organização. O usuário é um administrador no dispositivo e usa uma rede pessoal sem fio de alta largura de banda enquanto estiver em casa ou em uma rede pública comparável enquanto estiver fora.

Edição do Windows e requisitos de licenciamento

A tabela a seguir lista as edições do Windows que dão suporte a Microsoft Defender Application Guard (MDAG) para o modo autônomo do Edge:

| Windows Pro | Windows Enterprise | Windows Pro Education/SE | Windows Education |

|---|---|---|---|

| Sim | Sim | Sim | Sim |

Microsoft Defender Application Guard (MDAG) para direitos de licença de modo autônomo do Edge são concedidos pelas seguintes licenças:

| Windows Pro/Pro Education/SE | Windows Enterprise E3 | Windows Enterprise E5 | Windows Education A3 | Windows Education A5 |

|---|---|---|---|---|

| Sim | Sim | Sim | Sim | Sim |

Para obter mais informações sobre o licenciamento do Windows, consulte Visão geral do licenciamento do Windows.

Para obter mais informações sobre Microsoft Defender Application Guard (MDAG) para o modo empresarial do Edge, configure Microsoft Defender Application Guard configurações de política.

Artigos relacionados

| Artigo | Descrição |

|---|---|

| Requisitos do sistema para Microsoft Defender Application Guard | Especifica os pré-requisitos necessários para instalar e usar Application Guard. |

| Preparar e instalar Microsoft Defender Application Guard | Fornece instruções sobre como determinar qual modo usar, Autônomo ou Gerenciado pela empresa, e como instalar o Application Guard na sua organização. |

| Configurar as configurações de Política de Grupo para Microsoft Defender Application Guard | Fornece informações sobre as configurações de Política de Grupo e MDM disponíveis. |

| Cenários de teste usando Microsoft Defender Application Guard em sua empresa ou organização | Fornece uma lista de cenários de teste sugeridos que você pode usar para testar Application Guard em sua organização. |

| Extensão Microsoft Defender Application Guard para navegadores da Web | Descreve a extensão Application Guard para Chrome e Firefox, incluindo problemas conhecidos e um guia de solução de problemas |

| Microsoft Defender Application Guard para o Microsoft Office | Descreve Application Guard para o Microsoft Office, incluindo requisitos mínimos de hardware, configuração e um guia de solução de problemas |

| Perguntas frequentes - Microsoft Defender Application Guard | Fornece respostas para perguntas frequentes sobre Application Guard recursos, integração com o sistema operacional Windows e configuração geral. |

| Use um limite de rede para adicionar sites confiáveis em dispositivos Windows em Microsoft Intune | Limite de rede, um recurso que ajuda você a proteger seu ambiente contra sites que não são confiáveis pela sua organização. |

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de