Utilizar o ASDK para validar uma cópia de segurança do Azure Stack

Depois de implementar o Azure Stack e aprovisionar recursos de utilizador (como ofertas, planos, quotas e subscrições), deve ativar a cópia de segurança da infraestrutura do Azure Stack. O agendamento e a execução de cópias de segurança de infraestrutura regulares garantirão que os dados de gestão da infraestrutura não se perdem se existir uma falha catastrófica de hardware ou serviço.

Dica

Recomendamos que execute uma cópia de segurança a pedido antes de iniciar este procedimento para garantir que tem uma cópia dos dados de infraestrutura mais recentes disponíveis. Certifique-se de que captura o ID da cópia de segurança após a conclusão da cópia de segurança com êxito. Este ID é necessário durante a recuperação da cloud.

As cópias de segurança da infraestrutura do Azure Stack contêm dados importantes sobre a cloud que podem ser restaurados durante a reimplementação do Azure Stack. Pode utilizar o ASDK para validar estas cópias de segurança sem afetar a cloud de produção.

A validação de cópias de segurança no ASDK é suportada para os seguintes cenários:

| Scenario | Objetivo |

|---|---|

| Validar cópias de segurança de infraestrutura a partir de uma solução integrada. | Validação de curta duração de que os dados na cópia de segurança são válidos. |

| Saiba mais sobre o fluxo de trabalho de recuperação ponto a ponto. | Utilize o ASDK para validar toda a experiência de cópia de segurança e restauro. |

O cenário seguinte não é suportado ao validar cópias de segurança no ASDK:

| Scenario | Objetivo |

|---|---|

| Compilação do ASDK para criar cópias de segurança e restauro. | Restaure os dados de cópia de segurança de uma versão anterior do ASDK para uma versão mais recente. |

Implementação da recuperação na cloud

As cópias de segurança de infraestrutura da implementação de sistemas integrados podem ser validadas ao realizar uma implementação de recuperação na cloud do ASDK. Neste tipo de implementação, os dados de serviço específicos são restaurados a partir da cópia de segurança após a instalação do ASDK no computador anfitrião.

Pré-requisitos de recuperação na cloud

Antes de iniciar uma implementação de recuperação na cloud do ASDK, certifique-se de que tem as seguintes informações.

Importante

A partir da versão 2108, a utilização do ASDK para validação da recuperação na cloud requer que redimensione o VHD do ASDK antes de iniciar a validação. Pode utilizar o seguinte exemplo do PowerShell para redimensionar o VHD:

Resize-VHD -Path c:\CloudBuilder.vhdx -SizeBytes 140GB

Requisitos do instalador de IU

| Pré-requisito | Descrição |

|---|---|

| Caminho da partilha de cópias de segurança | O caminho de partilha de ficheiros UNC da cópia de segurança mais recente do Azure Stack que será utilizada para recuperar as informações da infraestrutura do Azure Stack. Esta partilha local será criada durante o processo de implementação da recuperação na cloud. |

| ID de cópia de segurança para restaurar | O ID de cópia de segurança, na forma alfanumérica de "xxxxxxxxxx-xxxx-xxxx-xxxxxxxxxx", que identifica a cópia de segurança a restaurar durante a recuperação da cloud. |

| IP do servidor de tempo | É necessário um IP de servidor de tempo válido, como 132.163.97.2, para a implementação do Azure Stack. |

| Palavra-passe de certificado externo | A palavra-passe do certificado externo utilizado pelo Azure Stack. A cópia de segurança da AC contém certificados externos que precisam de ser restaurados com esta palavra-passe. |

| Palavra-passe de certificação de desencriptação | Opcional. Necessário apenas se a cópia de segurança for encriptada com um certificado. A palavra-passe destina-se aos certificados autoassinados (.pfx) que contêm a chave privada necessária para desencriptar dados de cópia de segurança. |

Requisitos do instalador do PowerShell

| Pré-requisito | Descrição |

|---|---|

| Caminho da partilha de cópias de segurança | O caminho de partilha de ficheiros UNC da cópia de segurança mais recente do Azure Stack que será utilizada para recuperar as informações da infraestrutura do Azure Stack. Esta partilha local será criada durante o processo de implementação da recuperação na cloud. |

| ID de cópia de segurança para restaurar | O ID de cópia de segurança, na forma alfanumérica de "xxxxxxxxxx-xxxx-xxxx-xxxxxxxxxx", que identifica a cópia de segurança a restaurar durante a recuperação da cloud. |

| IP do servidor de tempo | É necessário um IP de servidor de tempo válido, como 132.163.97.2, para a implementação do Azure Stack. |

| Palavra-passe de certificado externo | A palavra-passe do certificado externo utilizado pelo Azure Stack. A cópia de segurança da AC contém certificados externos que precisam de ser restaurados com esta palavra-passe. |

| Palavra-passe de certificação de desencriptação | A palavra-passe destina-se aos certificados autoassinados (.pfx) que contêm a chave privada necessária para desencriptar dados de cópia de segurança. |

Preparar o computador anfitrião

Tal como numa implementação normal do ASDK, o ambiente do sistema anfitrião ASDK tem de estar preparado para instalação. Quando o computador anfitrião do ASDK estiver preparado, será iniciado a partir do disco rígido da VM CloudBuilder.vhdx para iniciar a implementação do ASDK.

No computador anfitrião do ASDK, transfira um novo cloudbuilder.vhdx correspondente à mesma versão do Azure Stack que foi criada uma cópia de segurança e siga as instruções para preparar o computador anfitrião do ASDK.

Depois de o servidor anfitrião reiniciar a partir do cloudbuilder.vhdx, tem de criar uma partilha de ficheiros e copiar os dados de cópia de segurança para. A partilha de ficheiros deve estar acessível à configuração da conta em execução; Administrador nestes comandos do PowerShell de exemplo:

$shares = New-Item -Path "c:\" -Name "Shares" -ItemType "directory"

$azsbackupshare = New-Item -Path $shares.FullName -Name "AzSBackups" -ItemType "directory"

New-SmbShare -Path $azsbackupshare.FullName -FullAccess ($env:computername + "\Administrator") -Name "AzSBackups"

Em seguida, copie os seus ficheiros de cópia de segurança do Azure Stack para a partilha criada recentemente. Certifique-se de que copia toda a pasta MASBackup da partilha de origem de cópia de segurança para a raiz da partilha à qual o ASDK de restauro está a aceder. Por exemplo, o \\<ComputerName>\AzSBackups\ diretório deve conter um único diretório MASBackup.

Por fim, copie o certificado de desencriptação (.pfx) para o diretório de certificados: C:\CloudDeployment\Setup\Certificates\AAD\InfrastructureBackup e mude o nome do ficheiro para quando a BackupDecryptionCert.pfx implementação do Azure Stack Hub estiver baseada em Microsoft Entra ID ou copie o certificado de desencriptação (.pfx) para o diretório certifcate: C:\CloudDeployment\Setup\Certificates\ADFS\InfrastructureBackup e mude o nome do ficheiro para quando a BackupDecryptionCert.pfx implementação do Azure Stack Hub estiver baseada no ADFS.

Implementar o ASDK no modo de recuperação na cloud

Importante

- A IU do instalador atual só suporta a chave de encriptação. Só pode validar cópias de segurança de sistemas que continuem a utilizar a chave de encriptação. Se a cópia de segurança tiver sido encriptada num sistema integrado ou no ASDK com o certificado, tem de utilizar o instalador do PowerShell (InstallAzureStackPOC.ps1).

- O instalador do PowerShell (InstallAzureStackPOC.ps1) suporta a chave de encriptação ou o certificado.

- A instalação do ASDK suporta exatamente uma placa de interface de rede (NIC) para redes. Se tiver vários NICs, certifique-se de que apenas um está ativado (e todos os outros estão desativados) antes de executar o script de implementação.

Utilizar a IU do instalador para implementar o ASDK no modo de recuperação

Os passos nesta secção mostram-lhe como implementar o ASDK com uma interface gráfica de utilizador (GUI) fornecida ao transferir e executar o script doasdk-installer.ps1 PowerShell.

Nota

A interface de utilizador do instalador do ASDK é um script open source baseado no WCF e no PowerShell.

Importante

A IU do instalador atual só suporta a chave de encriptação.

Depois de o computador anfitrião iniciar com êxito na imagem CloudBuilder.vhdx, inicie sessão com as credenciais de administrador especificadas quando preparou o computador anfitrião ASDK para a instalação do ASDK. Estas credenciais devem ser as mesmas que as credenciais de administrador local do anfitrião do ASDK.

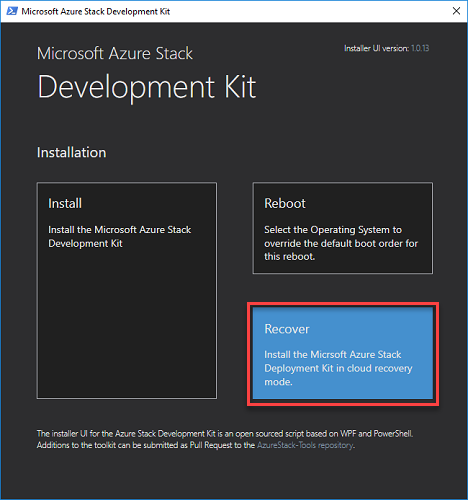

Abra uma consola elevada do PowerShell e execute a letra> de< unidade\AzureStack_Installer\asdk-installer.ps1 script do PowerShell. O script pode agora estar numa unidade diferente de C:\ na imagem CloudBuilder.vhdx. Clique em Recuperar.

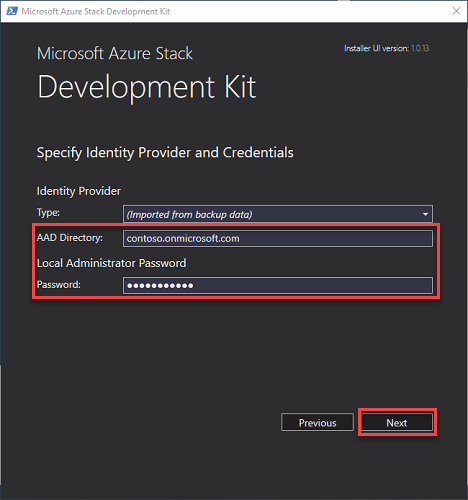

Introduza as suas informações de diretório Microsoft Entra (opcional) e a palavra-passe de administrador local para o computador anfitrião ASDK na página fornecedor de identidades e credenciais. Clique em Seguinte.

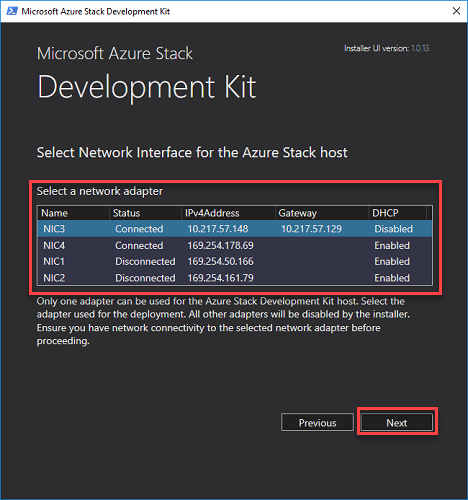

Selecione a placa de rede a utilizar pelo computador anfitrião do ASDK e clique em Seguinte. Todas as outras interfaces de rede serão desativadas durante a instalação do ASDK.

Na página Configuração de Rede, forneça endereços IP válidos do servidor de tempo e do reencaminhador DNS. Clique em Seguinte.

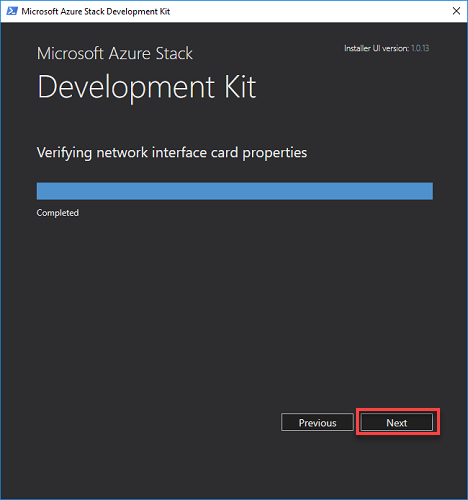

Quando as propriedades da placa de interface de rede tiverem sido verificadas, clique em Seguinte.

Forneça as informações necessárias descritas na secção de pré-requisitos na página Definições de Cópia de Segurança e o nome de utilizador e palavra-passe a utilizar para aceder à partilha. Clique em Seguinte:

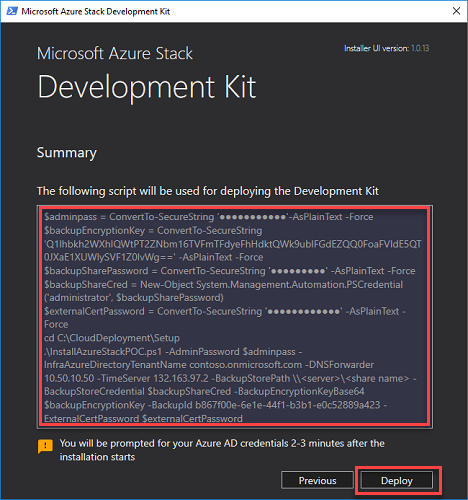

Reveja o script de implementação a utilizar para implementar o ASDK na página Resumo. Clique em Implementar para iniciar a implementação.

Utilizar o PowerShell para implementar o ASDK no modo de recuperação

Modifique os seguintes comandos do PowerShell para o seu ambiente e execute-os para implementar o ASDK no modo de recuperação na cloud:

Importante

O $adminpass script seguinte tem de ser a palavra-passe de administrador local e não o utilizador "CloudAdmin" predefinido.

Utilizar o script InstallAzureStackPOC.ps1 para iniciar a recuperação na cloud com o certificado de desencriptação

cd C:\CloudDeployment\Setup

$adminpass = Read-Host -AsSecureString -Prompt "Local Administrator password"

$certPass = Read-Host -AsSecureString -Prompt "Password for the external certificate"

$backupstorecredential = Get-Credential

$decryptioncertpassword = Read-Host -AsSecureString -Prompt "Password for the decryption certificate"

.\InstallAzureStackPOC.ps1 -AdminPassword $adminpass `

-BackupStorePath ("\\" + $env:COMPUTERNAME + "\AzSBackups") `

-BackupDecryptionCertPassword $decryptioncertpassword `

-BackupStoreCredential $backupstorecredential `

-BackupId "<Backup ID to restore>" `

-TimeServer "<Valid time server IP>" -ExternalCertPassword $certPass

Concluir a recuperação na cloud

Após uma implementação de recuperação na cloud bem-sucedida, tem de concluir o restauro com o cmdlet Restore-AzureStack .

Depois de iniciar sessão como operador do Azure Stack, instale o Azure Stack PowerShell e execute os seguintes comandos para especificar o certificado e a palavra-passe a utilizar ao restaurar a partir da cópia de segurança:

Modo de recuperação com ficheiro de certificado

Nota

A implementação do Azure Stack não mantém o certificado de desencriptação por motivos de segurança. Terá de fornecer novamente o certificado de desencriptação e a palavra-passe associada.

$decryptioncertpassword = Read-Host -AsSecureString -Prompt "Password for the decryption certificate"

Restore-AzsBackup -Name "<BackupID>" `

-DecryptionCertPath "<path to decryption certificate with file name (.pfx)>" `

-DecryptionCertPassword $decryptioncertpassword

Modo de recuperação com chave de encriptação

$decryptioncertpassword = Read-Host -AsSecureString -Prompt "Password for the decryption certificate"

Restore-AzsBackup -Name "<BackupID>"

Aguarde 60 minutos depois de chamar este cmdlet para iniciar a verificação dos dados de cópia de segurança no ASDK recuperado na cloud.

Passos seguintes

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários