Planeamento de integração de rede para o Azure Stack Hub

Este artigo fornece informações sobre a infraestrutura de rede do Azure Stack Hub para o ajudar a decidir como integrar melhor o Azure Stack Hub no seu ambiente de rede existente.

Nota

Para resolver nomes DNS externos do Azure Stack Hub (por exemplo, www.bing.com), tem de fornecer servidores DNS para reencaminhar pedidos DNS. Para obter mais informações sobre os requisitos de DNS do Azure Stack Hub, veja Integração do datacenter do Azure Stack Hub – DNS.

Estrutura de rede física

A solução do Azure Stack Hub requer uma infraestrutura física resiliente e de elevada disponibilidade para suportar a operação e os serviços. Para integrar o Azure Stack Hub na rede, necessita de uplinks dos comutadores Top-of-Rack (ToR) para o comutador ou router mais próximo, que nesta documentação é referido como Limite. Os ToRs podem ser ligados a um único ou par de Limites. O ToR está pré-configurado pela nossa ferramenta de automatização, espera um mínimo de uma ligação entre ToR e Limite ao utilizar o Encaminhamento BGP e um mínimo de duas ligações (uma por ToR) entre ToR e Limite ao utilizar o Encaminhamento Estático, com um máximo de quatro ligações em ambas as opções de encaminhamento. Estas ligações estão limitadas a suportes de dados SFP+ ou SFP28 e a uma velocidade mínima de um GB. Consulte o fornecedor de hardware original do fabricante do equipamento (OEM) para obter disponibilidade. O diagrama seguinte apresenta a estrutura recomendada:

Alocação de Largura de Banda

O Azure Stack Hub é criado com tecnologias de Cluster de Ativação Pós-falha e Espaços Diretos do Windows Server 2019. Uma parte da configuração da rede física do Azure Stack Hub é efetuada para utilizar a separação de tráfego e as garantias de largura de banda para garantir que as comunicações de armazenamento Direto dos Espaços conseguem satisfazer o desempenho e o dimensionamento necessários da solução. A configuração de rede utiliza classes de tráfego para separar as comunicações baseadas em Espaços Diretos e RDMA das da utilização de rede pela infraestrutura e/ou inquilino do Azure Stack Hub. Para alinhar com as melhores práticas atuais definidas para o Windows Server 2019, o Azure Stack Hub está a mudar para utilizar uma classe de tráfego ou prioridade adicional para separar ainda mais a comunicação do servidor para o servidor em suporte da comunicação de controlo de Clustering de Ativação Pós-falha. Esta nova definição de classe de tráfego será configurada para reservar 2% da largura de banda física disponível. Esta configuração de reserva de largura de banda e classe de tráfego é efetuada por uma alteração nos comutadores top-of-rack (ToR) da solução do Azure Stack Hub e no anfitrião ou servidores do Azure Stack Hub. Tenha em atenção que não são necessárias alterações nos dispositivos de rede do limite do cliente. Estas alterações proporcionam uma melhor resiliência para a comunicação do Cluster de Ativação Pós-falha e destinam-se a evitar situações em que a largura de banda de rede é totalmente consumida e, consequentemente, as mensagens de controlo do Cluster de Ativação Pós-falha são interrompidas. Tenha em atenção que a comunicação do Cluster de Ativação Pós-falha é um componente crítico da infraestrutura do Azure Stack Hub e, se interrompida por longos períodos, pode causar instabilidade nos serviços de armazenamento Do Spaces Direct ou noutros serviços que eventualmente afetarão a estabilidade da carga de trabalho do inquilino ou do utilizador final.

Nota

As alterações descritas são adicionadas ao nível do anfitrião de um sistema do Azure Stack Hub na versão de 2008. Contacte o OEM para organizar as alterações necessárias nos comutadores de rede ToR. Esta alteração de ToR pode ser efetuada antes de atualizar para a versão de 2008 ou depois de atualizar para 2008. A alteração de configuração para os comutadores ToR é necessária para melhorar as comunicações do Cluster de Ativação Pós-falha.

Redes Lógicas

As redes lógicas representam uma abstração da infraestrutura de rede física subjacente. São utilizados para organizar e simplificar atribuições de rede para anfitriões, máquinas virtuais (VMs) e serviços. Como parte da criação de rede lógica, são criados sites de rede para definir as redes de área local virtual (VLANs), sub-redes IP e pares de sub-rede/VLAN IP associados à rede lógica em cada localização física.

A tabela seguinte mostra as redes lógicas e os intervalos de sub-rede IPv4 associados para os quais tem de planear:

| Rede Lógica | Description | Tamanho |

|---|---|---|

| VIP Público | O Azure Stack Hub utiliza um total de 31 endereços desta rede e os restantes são utilizados por VMs de inquilino. Nos 31 endereços, são utilizados 8 endereços IP públicos para um pequeno conjunto de serviços do Azure Stack Hub. Se planear utilizar Serviço de Aplicações e os fornecedores de recursos SQL, são utilizados mais 7 endereços. Os restantes 16 IPs estão reservados para futuros serviços do Azure. | /26 (62 anfitriões) - /22 (1022 anfitriões) Recomendado = /24 (254 anfitriões) |

| Mudar de infraestrutura | Endereços IP ponto a ponto para fins de encaminhamento, interfaces de gestão de comutadores dedicados e endereços de loopback atribuídos ao comutador. | /26 |

| Infraestrutura | Utilizado para que os componentes internos do Azure Stack Hub comuniquem. | /24 |

| Privado | Utilizado para a rede de armazenamento, VIPs privados, Contentores de infraestrutura e outras funções internas. Para obter mais detalhes, veja a secção Rede privada neste artigo. | /20 |

| BMC | Utilizado para comunicar com os BMCs nos anfitriões físicos. | /26 |

Nota

Um alerta no portal irá lembrar o operador para executar o cmdlet PEP Set-AzsPrivateNetwork para adicionar um novo espaço IP privado /20. Para obter mais informações e orientações sobre a seleção do espaço IP privado /20, consulte a secção Rede privada neste artigo.

Infraestrutura de rede

A infraestrutura de rede do Azure Stack Hub consiste em várias redes lógicas configuradas nos comutadores. O diagrama seguinte mostra estas redes lógicas e como se integram com os comutadores top-of-rack (TOR), controlador de gestão de bases (BMC) e limites (rede do cliente).

Rede BMC

Esta rede dedica-se a ligar todos os controladores de gestão de base (também conhecidos como BMC ou processadores de serviço) à rede de gestão. Os exemplos incluem: iDRAC, iLO, iBMC, etc. Apenas uma conta BMC é utilizada para comunicar com qualquer nó BMC. Se estiver presente, o Anfitrião de Ciclo de Vida do Hardware (HLH) está localizado nesta rede e pode fornecer software específico do OEM para manutenção ou monitorização de hardware.

O HLH também aloja a VM de Implementação (DVM). O DVM é utilizado durante a implementação do Azure Stack Hub e é removido quando a implementação for concluída. O DVM requer acesso à Internet em cenários de implementação ligados para testar, validar e aceder a vários componentes. Estes componentes podem estar dentro e fora da sua rede empresarial (por exemplo: NTP, DNS e Azure). Para obter mais informações sobre os requisitos de conectividade, veja a secção NAT na integração da firewall do Azure Stack Hub.

Rede privada

Esta rede /20 (4096 IPs) é privada da região do Azure Stack Hub (não encaminha para além dos dispositivos de comutador de limites do sistema do Azure Stack Hub) e está dividida em várias sub-redes, eis alguns exemplos:

- Rede de armazenamento: uma rede /25 (128 IPs) utilizada para suportar a utilização do tráfego de armazenamento SMB (Spaces Direct and Server Message Block) e da migração em direto da VM.

- Rede IP virtual interna: uma rede /25 dedicada a VIPs apenas internos para o balanceador de carga de software.

- Rede de contentor: uma rede /23 (512 IPs) dedicada ao tráfego interno apenas entre contentores que executam serviços de infraestrutura.

O sistema do Azure Stack Hub requer um espaço IP interno privado /20 adicional. Esta rede será privada do sistema do Azure Stack Hub (não encaminha para além dos dispositivos comutadores de limite do sistema do Azure Stack Hub) e pode ser reutilizada em vários sistemas do Azure Stack Hub no seu datacenter. Embora a rede seja privada do Azure Stack, não pode sobrepor-se a outras redes no datacenter. O espaço IP privado /20 está dividido em várias redes que permitem executar a infraestrutura do Azure Stack Hub em contentores. Além disso, este novo espaço ip privado permite esforços contínuos para reduzir o espaço IP encaminhável necessário antes da implementação. O objetivo de executar a infraestrutura do Azure Stack Hub em contentores é otimizar a utilização e melhorar o desempenho. Além disso, o espaço IP privado /20 também é utilizado para permitir esforços contínuos que reduzirão o espaço IP encaminhável necessário antes da implementação. Para obter orientações sobre o espaço ip privado, recomendamos que siga o RFC 1918.

Para sistemas implementados antes de 1910, esta sub-rede /20 será uma rede adicional a ser introduzida em sistemas após a atualização para 1910. A rede adicional terá de ser fornecida ao sistema através do cmdlet PEP Set-AzsPrivateNetwork .

Nota

A entrada /20 serve como pré-requisito para a próxima atualização do Azure Stack Hub após 1910. Quando a próxima atualização do Azure Stack Hub após a versão de 1910 e tentar instalá-la, a atualização falhará se não tiver concluído a entrada /20, conforme descrito nos passos de remediação da seguinte forma. Um alerta estará presente no portal de administrador até que os passos de remediação acima tenham sido concluídos. Veja o artigo De integração de rede do Datacenter para compreender como este novo espaço privado será consumido.

Passos de remediação: para remediar, siga as instruções para abrir uma Sessão PEP. Prepare um intervalo de IP interno privado de tamanho /20 e execute o seguinte cmdlet na sessão PEP com o seguinte exemplo: Set-AzsPrivateNetwork -UserSubnet 10.87.0.0/20. Se a operação for executada com êxito, receberá a mensagem Intervalo de Rede Interna do Azs adicionado à configuração. Se tiver sido concluído com êxito, o alerta será fechado no portal de administrador. O sistema do Azure Stack Hub pode agora atualizar para a versão seguinte.

Rede de infraestrutura do Azure Stack Hub

Esta rede /24 é dedicada a componentes internos do Azure Stack Hub para que possam comunicar e trocar dados entre si. Esta sub-rede pode ser encaminhável externamente da solução do Azure Stack Hub para o seu datacenter. Não recomendamos a utilização de endereços IP encaminháveis para a Internet ou Públicos nesta sub-rede. Esta rede é anunciada para o Limite, mas a maioria dos respetivos IPs estão protegidos por listas de Controlo de Acesso (ACLs). Os IPs permitidos para acesso estão dentro de um intervalo pequeno equivalente em tamanho a uma rede /27 e serviços de anfitrião, como o ponto final privilegiado (PEP) e a Cópia de Segurança do Azure Stack Hub.

Rede VIP pública

A rede VIP pública é atribuída ao controlador de rede no Azure Stack. Não é uma rede lógica no comutador. O SLB utiliza o conjunto de endereços e atribui /32 redes para cargas de trabalho de inquilino. Na tabela de encaminhamento de comutadores, estes /32 IPs são anunciados como uma rota disponível através de BGP. Esta rede contém os endereços IP públicos ou acessíveis externamente. A infraestrutura do Azure Stack Hub reserva os primeiros 31 endereços desta rede VIP pública enquanto o restante é utilizado pelas VMs do inquilino. O tamanho da rede nesta sub-rede pode variar entre um mínimo de /26 (64 anfitriões) e um máximo de /22 (1022 anfitriões). Recomendamos que planeie uma rede /24.

Ligar a redes no local

O Azure Stack Hub utiliza redes virtuais para recursos de clientes, como máquinas virtuais, balanceadores de carga e outros.

Existem várias opções diferentes para ligar a partir de recursos dentro da rede virtual a recursos no local/empresariais:

- Utilize endereços IP públicos da rede VIP pública.

- Utilize Rede Virtual Gateway ou Aplicação Virtual de Rede (NVA).

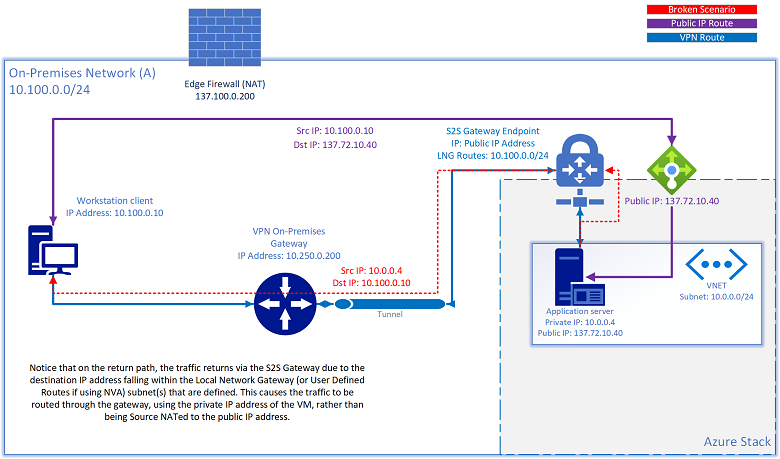

Quando um túnel VPN S2S é utilizado para ligar recursos a ou a partir de redes no local, pode encontrar um cenário em que um recurso também tem um endereço IP público atribuído e já não está acessível através desse endereço IP público. Se a origem tentar aceder ao IP público estiver dentro do mesmo intervalo de sub-rede definido nas Rotas de Gateway de Rede Local (Rede Virtual Gateway) ou na rota definida pelo utilizador para soluções NVA, o Azure Stack Hub tenta encaminhar a saída de tráfego de volta para a origem através do túnel S2S, com base nas regras de encaminhamento configuradas. O tráfego de retorno utiliza o endereço IP privado da VM, em vez de ser NATed de origem como o endereço IP público:

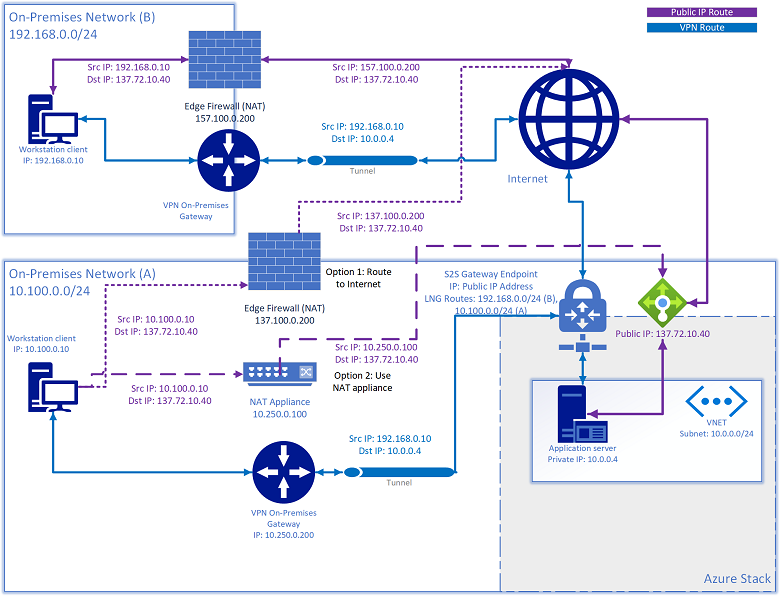

Existem duas soluções para este problema:

- Encaminhe o tráfego direcionado para a rede VIP pública para a Internet.

- Adicione um dispositivo NAT ao NAT quaisquer IPs de sub-rede definidos no gateway de rede local direcionados para a rede VIP pública.

Mudar rede de infraestrutura

Esta rede /26 é a sub-rede que contém as sub-redes IP /30 (dois IPs de anfitrião) encaminháveis e os loopbacks, que são sub-redes /32 dedicadas para gestão de comutadores na banda e ID do router BGP. Este intervalo de endereços IP tem de ser encaminhável fora da solução do Azure Stack Hub para o seu datacenter. Podem ser IPs privados ou públicos.

Mudar rede de gestão

Esta rede /29 (seis IPs de anfitrião) dedica-se a ligar as portas de gestão dos comutadores. Permite o acesso fora de banda para implementação, gestão e resolução de problemas. É calculado a partir da rede de infraestrutura de comutador mencionada acima.

Redes permitidas

A Folha de Cálculo de Implementação tem um campo que permite ao operador alterar algumas listas de controlo de acesso (ACL) para permitir o acesso às interfaces de gestão de dispositivos de rede e ao anfitrião do ciclo de vida de hardware (HLH) a partir de um intervalo de rede de datacenter fidedigno. Com a alteração da lista de controlo de acesso, o operador pode permitir que as VMs jumpbox de gestão dentro de um intervalo de rede específico acedam à interface de gestão do comutador e ao SO HLH. O operador pode fornecer uma ou várias sub-redes a esta lista, se deixar em branco, a predefinição será negar o acesso. Esta nova funcionalidade substitui a necessidade de intervenção manual pós-implementação, tal como costumava ser descrita na configuração do comutador Modificar definições específicas no Azure Stack Hub.

Passos seguintes

- Encaminhamento de tráfego da rede virtual

- Saiba mais sobre o planeamento de rede: Conectividade de limites.

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários