peering de Rede Virtual

O peering de rede virtual permite-lhe ligar redes virtuais de forma totalmente integrada num ambiente do Azure Stack Hub. As redes virtuais são apresentadas como uma só para fins de conectividade. O tráfego entre máquinas virtuais utiliza a infraestrutura SDN subjacente. Tal como o tráfego entre máquinas virtuais na mesma rede, o tráfego só é encaminhado através da rede privada do Azure Stack Hub.

O Azure Stack Hub não suporta peering global, uma vez que o conceito de "regiões" não se aplica.

As vantagens de utilizar o peering de rede virtual são as seguintes:

- Uma ligação de baixa latência e largura de banda elevada entre recursos em diferentes redes virtuais no mesmo selo do Azure Stack Hub.

- A capacidade de os recursos numa rede virtual comunicarem com recursos numa rede virtual diferente no mesmo selo do Azure Stack Hub.

- A capacidade de transferir dados entre redes virtuais entre diferentes subscrições no mesmo inquilino Microsoft Entra.

- Sem períodos de indisponibilidade para recursos em qualquer rede virtual durante ou após a criação do peering.

O tráfego de rede entre redes virtuais em modo de peering é privado. O tráfego entre redes virtuais é mantido na camada de infraestrutura. Não é necessária qualquer internet pública, gateways ou encriptação na comunicação entre redes virtuais.

Conectividade

Para redes virtuais em modo de peering, os recursos em qualquer uma das redes virtuais podem ligar-se diretamente aos recursos na rede virtual em modo de peering.

A latência de rede entre máquinas virtuais em redes virtuais no modo de peering na mesma região é igual à latência numa rede virtual individual. O débito de rede baseia-se na largura de banda que é permitida para a máquina virtual proporcionalmente ao respetivo tamanho. Não existe qualquer restrição adicional na largura de banda no peering.

O tráfego entre máquinas virtuais em redes virtuais em modo de peering é encaminhado diretamente através da camada SDN, não através de um gateway ou através da Internet pública.

Pode aplicar grupos de segurança de rede em qualquer rede virtual para bloquear o acesso a outras redes virtuais ou sub-redes. Ao configurar o peering de rede virtual, abra ou feche as regras do grupo de segurança de rede entre as redes virtuais. Se abrir a conectividade total entre redes virtuais em modo de peering, pode aplicar grupos de segurança de rede para bloquear ou negar acesso específico. A conectividade completa é a opção predefinida. Para saber mais sobre grupos de segurança de rede, veja Grupos de segurança.

Encadeamento de serviços

O encadeamento de serviços permite-lhe direcionar o tráfego de uma rede virtual para uma aplicação virtual ou gateway numa rede em modo de peering através de rotas definidas pelo utilizador.

Para ativar o encadeamento de serviços, configure rotas definidas pelo utilizador que apontem para máquinas virtuais em redes virtuais em modo de peering como o endereço IP do próximo salto .

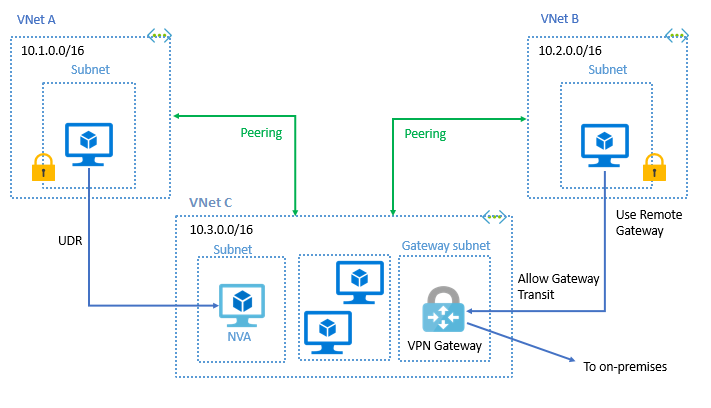

Pode implementar redes hub-and-spoke , em que a rede virtual do hub aloja componentes de infraestrutura, como uma aplicação virtual de rede ou um gateway de VPN. Todas as redes virtuais “spoke” podem, então, configurar o peering com a rede virtual do concentrador. O tráfego flui através de aplicações virtuais de rede ou gateways de VPN na rede virtual do hub.

O peering de rede virtual permite que o próximo salto numa rota definida pelo utilizador seja o endereço IP de uma máquina virtual na rede virtual em modo de peering. Para saber mais sobre as rotas definidas pelo utilizador, veja Descrição geral das rotas definidas pelo utilizador. Para saber como criar uma topologia de rede hub-and-spoke, veja Topologia de rede hub-spoke no Azure.

Gateways e conetividade no local

Cada rede virtual, incluindo uma rede virtual em modo de peering, pode ter o seu próprio gateway. Uma rede virtual pode utilizar o respetivo gateway para ligar a uma rede no local. Veja a documentação do Azure Stack Hub Rede Virtual Gateway.

Também pode configurar o gateway na rede virtual em modo de peering como um ponto de trânsito para uma rede no local. Neste caso, a rede virtual que está a utilizar um gateway remoto não pode ter o seu próprio gateway. Uma rede virtual tem apenas um gateway. O gateway é um gateway local ou remoto na rede virtual em modo de peering, conforme mostrado na figura seguinte:

Tenha em atenção que tem de ser criado um objeto de Ligação no gateway de VPN antes de ativar as opções UseRemoteGateways no peering.

Importante

O Azure Stack Hub configura rotas do sistema com base nas sub-redes de redes virtuais em modo de peering e não no prefixo de endereço de rede virtual. Isto é diferente da implementação do Azure. Se quiser substituir as rotas predefinidas do sistema, como o cenário descrito em Cenário: Encaminhar o tráfego através de uma Aplicação Virtual de Rede (NVA) ou de uma topologia de rede hub-spoke no Azure, na qual pretende encaminhar o tráfego para uma NVA ou aplicação de firewall, tem de criar uma entrada de rota para cada sub-rede na rede virtual.

Configuração do peering de rede virtual

Permitir o acesso à rede virtual: Ativar a comunicação entre redes virtuais permite que os recursos ligados a qualquer uma das redes virtuais comuniquem entre si com a mesma largura de banda e latência como se estivessem ligados à mesma rede virtual. Toda a comunicação entre recursos nas duas redes virtuais é encaminhada através da camada SDN interna.

Um dos motivos para não ativar o acesso à rede pode ser um cenário em que efetuou o peering de uma rede virtual com outra rede virtual, mas que ocasionalmente pretende desativar o fluxo de tráfego entre as duas redes virtuais. Poderá considerar que ativar/desativar é mais conveniente do que eliminar e recriar peerings. Quando esta definição está desativada, o tráfego não flui entre as redes virtuais em modo de peering.

Permitir tráfego reencaminhado: Selecione esta caixa para permitir que o tráfego reencaminhado por uma aplicação virtual de rede numa rede virtual (que não teve origem na rede virtual) flua para esta rede virtual através de um peering. Por exemplo, considere três redes virtuais denominadas Spoke1, Spoke2 e Hub. Existe um peering entre cada rede virtual spoke e a rede virtual do Hub, mas os peerings não existem entre as redes virtuais spoke. Uma aplicação virtual de rede é implementada na rede virtual do Hub e as rotas definidas pelo utilizador são aplicadas a cada rede virtual spoke que encaminha o tráfego entre as sub-redes através da aplicação virtual de rede. Se esta caixa de verificação não estiver selecionada para o peering entre cada rede virtual spoke e a rede virtual do hub, o tráfego não flui entre as redes virtuais spoke porque o hub não está a reencaminhar o tráfego entre as redes virtuais. Ao ativar esta capacidade permite o tráfego reencaminhado através do peering, não cria nenhuma rota definida pelo utilizador nem aplicações virtuais de rede. As rotas definidas pelo utilizador e as aplicações virtuais de rede são criadas separadamente. Saiba mais sobre as rotas definidas pelo utilizador. Não precisa de verificar esta definição se o tráfego for reencaminhado entre redes virtuais através de um Gateway de VPN.

Permitir trânsito de gateway: Selecione esta caixa se tiver um gateway de rede virtual anexado a esta rede virtual e quiser permitir que o tráfego da rede virtual em modo de peering flua através do gateway. Por exemplo, esta rede virtual pode ser anexada a uma rede no local através de um gateway de rede virtual. A verificação desta caixa permite que o tráfego da rede virtual em modo de peering flua através do gateway ligado a esta rede virtual para a rede no local. Se selecionar esta caixa, a rede virtual em modo de peering não pode ter um gateway configurado. A rede virtual em modo de peering tem de ter a caixa Utilizar gateways remotos selecionada ao configurar o peering da outra rede virtual para esta rede virtual. Se deixar esta caixa desmarcada (a predefinição), o tráfego da rede virtual em modo de peering continua a fluir para esta rede virtual, mas não pode fluir através de um gateway de rede virtual ligado a esta rede virtual.

Utilizar gateways remotos: Selecione esta caixa para permitir que o tráfego desta rede virtual flua através de um gateway de rede virtual anexado à rede virtual com a qual está a utilizar o peering. Por exemplo, a rede virtual com a qual está a utilizar o peering tem um gateway de VPN anexado que permite a comunicação com uma rede no local. A verificação desta caixa permite que o tráfego desta rede virtual flua através do gateway de VPN anexado à rede virtual em modo de peering. Se selecionar esta caixa, a rede virtual em modo de peering tem de ter um gateway de rede virtual ligado à mesma e tem de ter a caixa Permitir trânsito do gateway selecionada. Se deixar esta caixa desmarcada (a predefinição), o tráfego da rede virtual em modo de peering ainda pode fluir para esta rede virtual, mas não pode fluir através de um gateway de rede virtual ligado a esta rede virtual.

Não pode utilizar gateways remotos se já tiver um gateway configurado na sua rede virtual.

Permissões

Confirme que, ao criar peerings com VNETs em subscrições diferentes dentro dos mesmos inquilinos Microsoft Entra, as contas têm, pelo menos, a função Contribuidor de Rede atribuída.

Importante

O Azure Stack Hub não suporta o peering de VNET entre redes virtuais em subscrições diferentes e em inquilinos de Microsoft Entra diferentes. Suporta o peering de VNET entre VNETs em subscrições diferentes, desde que essas subscrições pertençam ao mesmo inquilino Microsoft Entra. Isto é diferente da implementação do Azure.

Perguntas mais frequentes sobre o peering de rede virtual (FAQ)

O que é o Peering de rede virtual?

O peering de rede virtual permite-lhe ligar redes virtuais. Uma ligação VNet peering entre redes virtuais permite-lhe encaminhar o tráfego entre as mesmas de forma privada através de endereços IPv4. As máquinas virtuais nas VNets em modo de peering podem comunicar entre si como se estivessem na mesma rede. As ligações do VNet Peering também podem ser criadas em várias subscrições no mesmo inquilino Microsoft Entra.

O Azure Stack Hub suporta o Peering de VNET Global?

O Azure Stack Hub não suporta peering global, uma vez que o conceito de "regiões" não se aplica.

Em que atualização do Azure Stack Hub estará disponível o peering de rede virtual?

O peering de rede virtual está disponível no Azure Stack Hub a partir da atualização de 2008.

Posso ligar a minha rede virtual no Azure Stack Hub a uma rede virtual no Azure?

Não, neste momento, o peering entre o Azure e o Azure Stack Hub não é suportado.

Posso ligar a minha rede virtual no Azure Stack Hub1 a uma rede virtual no Azure Stack Hub2?

Não, o peering só pode ser criado entre redes virtuais num sistema do Azure Stack Hub. Para obter mais informações sobre como ligar duas redes virtuais a partir de carimbos diferentes, veja Estabelecer uma ligação VNET a VNET no Azure Stack Hub.

Posso ativar o peering se as minhas redes virtuais pertencerem a subscrições dentro de diferentes inquilinos Microsoft Entra?

N.º Não é possível estabelecer o VNet Peering se as suas subscrições pertencerem a inquilinos Microsoft Entra diferentes. Esta é uma limitação específica para o Azure Stack Hub.

Posso criar um peering da minha rede virtual com uma rede virtual numa subscrição diferente?

Sim. Pode criar peering de redes virtuais em diferentes subscrições se pertencerem ao mesmo inquilino Microsoft Entra.

Existem limitações de largura de banda para ligações de peering?

N.º O peering de rede virtual não impõe restrições de largura de banda. A largura de banda só é limitada pela VM ou pelo recurso de computação.

A minha ligação de peering de rede virtual está num estado Iniciado , por que motivo não consigo ligar?.

Se a ligação de peering estiver num estado Iniciado , significa que criou apenas uma ligação. Tem de ser criada uma ligação bidirecional para estabelecer uma ligação com êxito. Por exemplo, para peering da VNet A para a VNet B, tem de ser criada uma ligação da VNet A para a VNet B e da VNet B para a VNet A. A criação de ambas as ligações altera o estado para Ligado.

A minha ligação de peering de rede virtual está num estado Desligado , por que motivo não consigo criar uma ligação de peering?

Se a ligação de peering de rede virtual estiver num estado Desligado , significa que uma das ligações criadas foi eliminada. Para restabelecer uma ligação de peering, elimine a ligação e recrie-a.

O tráfego de peering de rede virtual está encriptado?

N.º O tráfego entre recursos em redes virtuais em modo de peering é privado e isolado. Permanece completamente na camada SDN do sistema do Azure Stack Hub.

Se efetuar o peering da VNet A para a VNet B e da VNet B para a VNet C, isso significa que a VNet A e a VNet C estão em modo de peering?

N.º O peering transitivo não é suportado. Tem de efetuar o peering da VNet A e da VNet C.

Passos seguintes

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários