Tutorial: Configurar a análise de segurança para dados B2C do Azure Active Directory com o Microsoft Sentinel

Aumente a segurança do ambiente do Azure Active Directory B2C (Azure AD B2C) ao encaminhar registos e informações de auditoria para o Microsoft Sentinel. O Microsoft Sentinel dimensionável é uma solução de gestão de eventos e informações de segurança (SIEM) nativa da cloud e orquestração de segurança, automatização e resposta (SOAR). Utilize a solução para deteção de alertas, visibilidade de ameaças, investigação proativa e resposta a ameaças para Azure AD B2C.

Saiba mais:

Mais utilizações para o Microsoft Sentinel, com Azure AD B2C, são:

- Detetar ameaças anteriormente não detetadas e minimizar falsos positivos com funcionalidades de análise e de inteligência sobre ameaças

- Investigar ameaças com inteligência artificial (IA)

- Procurar atividades suspeitas em escala e beneficiar da experiência de anos de trabalho de cibersegurança na Microsoft

- Responder rapidamente a incidentes com orquestração e automatização de tarefas comuns

- Cumprir os requisitos de segurança e conformidade da sua organização

Neste tutorial, ficará a saber como:

- Transferir Azure AD registos B2C para uma área de trabalho do Log Analytics

- Ativar o Microsoft Sentinel numa área de trabalho do Log Analytics

- Criar uma regra de exemplo no Microsoft Sentinel para acionar um incidente

- Configurar uma resposta automatizada

Configurar Azure AD B2C com o Log Analytics do Azure Monitor

Para definir para onde são enviados os registos e as métricas de um recurso,

- Ative as definições de Diagnóstico no ID do Microsoft Entra, no seu inquilino Azure AD B2C.

- Configure Azure AD B2C para enviar registos para o Azure Monitor.

Saiba mais, Monitorizar Azure AD B2C com o Azure Monitor.

Implementar uma instância do Microsoft Sentinel

Depois de configurar o seu Azure AD instância B2C para enviar registos para o Azure Monitor, ative uma instância do Microsoft Sentinel.

Importante

Para ativar o Microsoft Sentinel, obtenha permissões de Contribuidor para a subscrição na qual reside a área de trabalho do Microsoft Sentinel. Para utilizar o Microsoft Sentinel, utilize as permissões contribuidor ou leitor no grupo de recursos ao qual pertence a área de trabalho.

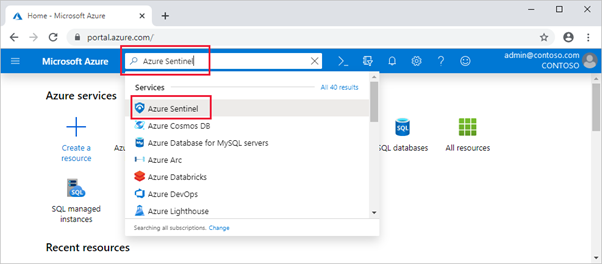

Inicie sessão no portal do Azure.

Selecione a subscrição onde a área de trabalho do Log Analytics é criada.

Procure e selecione Microsoft Sentinel.

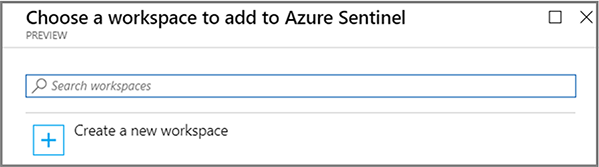

Selecione Adicionar.

No campo áreas de trabalho de pesquisa , selecione a nova área de trabalho.

Selecione Adicionar Microsoft Sentinel.

Nota

É possível executar o Microsoft Sentinel em mais do que uma área de trabalho, no entanto, os dados estão isolados numa única área de trabalho.

Veja Início Rápido: Integrar o Microsoft Sentinel

Criar uma regra do Microsoft Sentinel

Depois de ativar o Microsoft Sentinel, seja notificado quando ocorrer algo suspeito no seu inquilino Azure AD B2C.

Pode criar regras de análise personalizadas para detetar ameaças e comportamentos anómalos no seu ambiente. Estas regras procuram eventos específicos ou conjuntos de eventos e alertam-no quando os limiares ou condições dos eventos são cumpridos. Em seguida, os incidentes são gerados para investigação.

Veja Criar regras de análise personalizadas para detetar ameaças

Nota

O Microsoft Sentinel tem modelos para criar regras de deteção de ameaças que procuram atividade suspeita nos seus dados. Neste tutorial, vai criar uma regra.

Regra de notificação para acesso forçado sem êxito

Utilize os seguintes passos para receber uma notificação sobre duas ou mais tentativas de acesso forçado sem êxito no seu ambiente. Um exemplo é um ataque de força bruta.

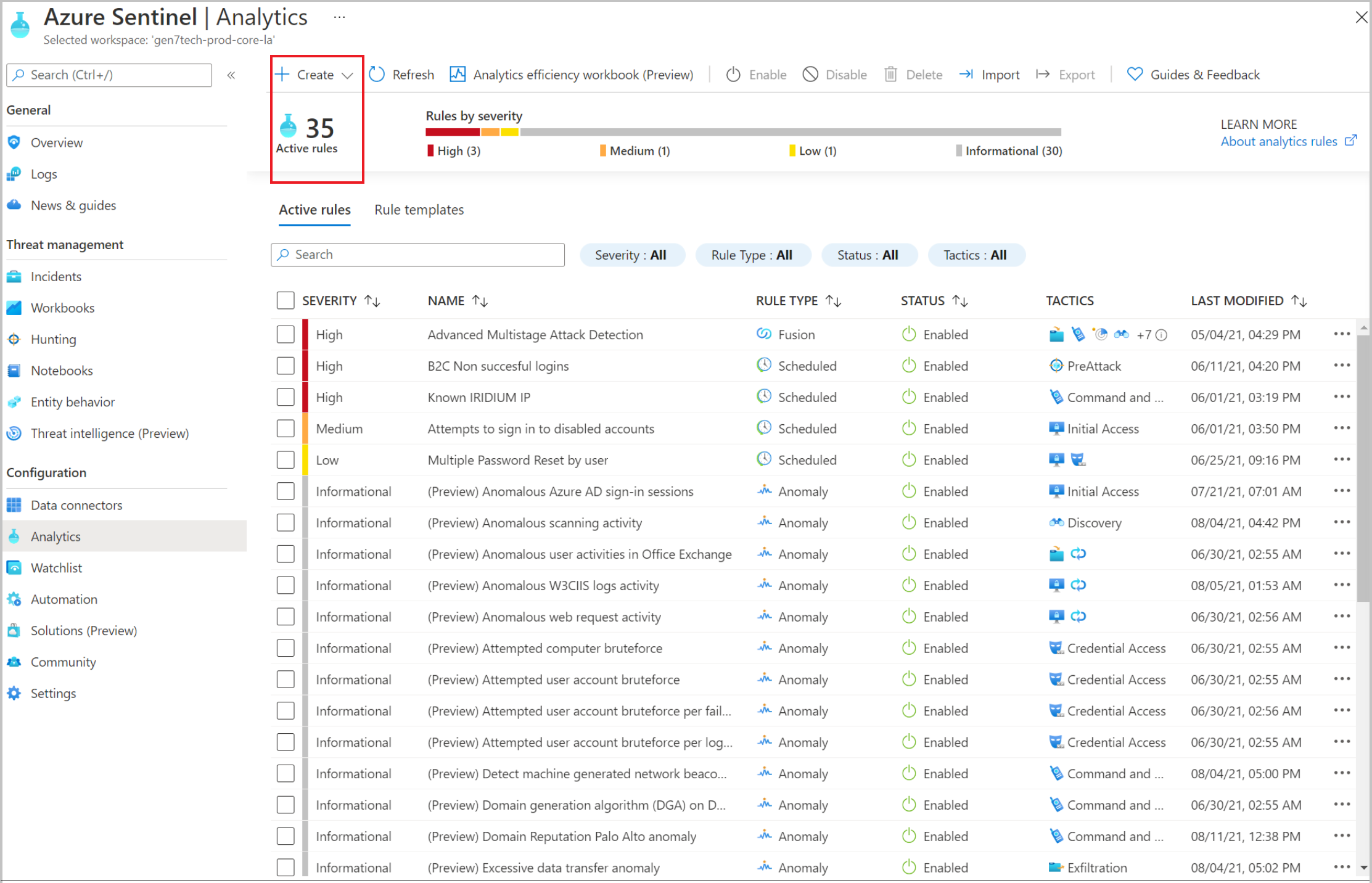

No Microsoft Sentinel, no menu esquerdo, selecione Análise.

Na barra superior, selecione + Criar>regra de consulta agendada.

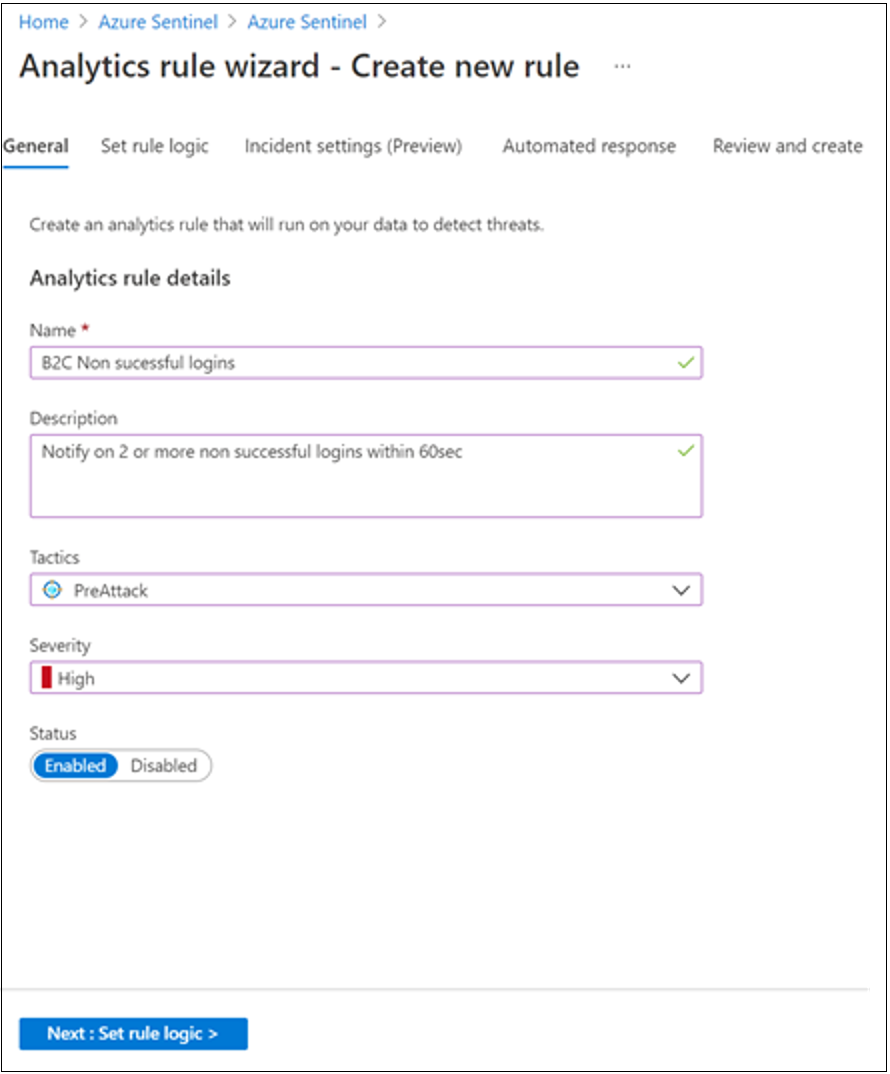

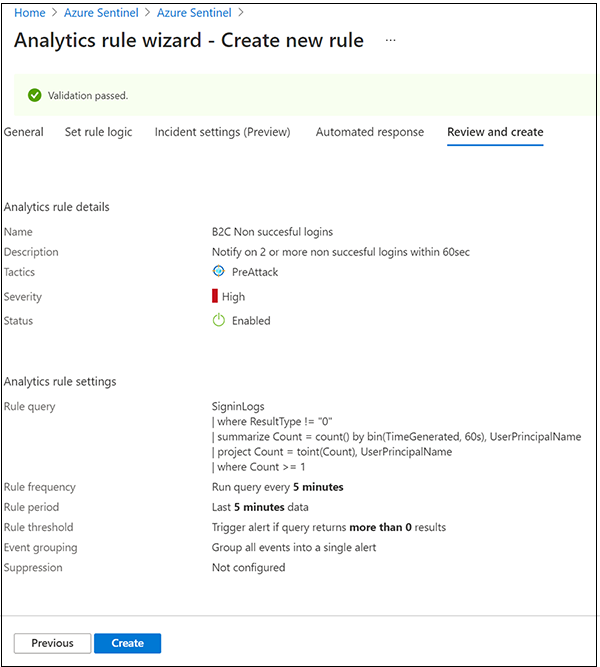

No assistente regra de análise, aceda a Geral.

Em Nome, introduza um nome para inícios de sessão sem êxito.

Para Descrição, indique que a regra notifica para dois ou mais inícios de sessão sem êxito, num prazo de 60 segundos.

Em Táticas, selecione uma categoria. Por exemplo, selecione Pré-ataque.

Para Gravidade, selecione um nível de gravidade.

O estado está Ativado por predefinição . Para alterar uma regra, aceda ao separador Regras ativas .

Selecione o separador Definir lógica de regra .

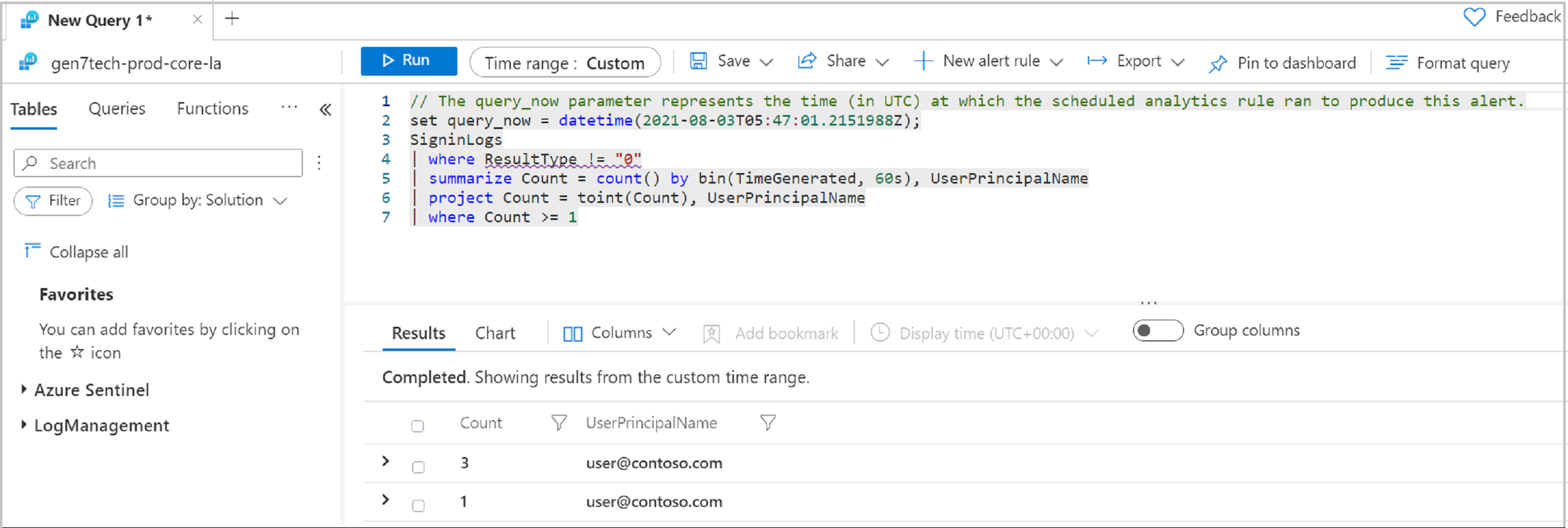

Introduza uma consulta no campo Consulta de regra . O exemplo de consulta organiza os inícios de sessão por

UserPrincipalName.

Aceda a Agendamento de consultas.

Para Executar consulta a cada, introduza 5 e Minutos.

Para Dados de pesquisa do último, introduza 5 e Minutos.

Para Gerar alerta quando o número de resultados da consulta for maior do que e 0.

Para Agrupamento de eventos, selecione Agrupar todos os eventos num único alerta.

Para Parar a execução da consulta após a geração do alerta, selecione Desativado.

Selecione Seguinte: Definições de incidentes (Pré-visualização).

Aceda ao separador Rever e criar para rever as definições de regras.

Quando a faixa Validação transmitida for apresentada, selecione Criar.

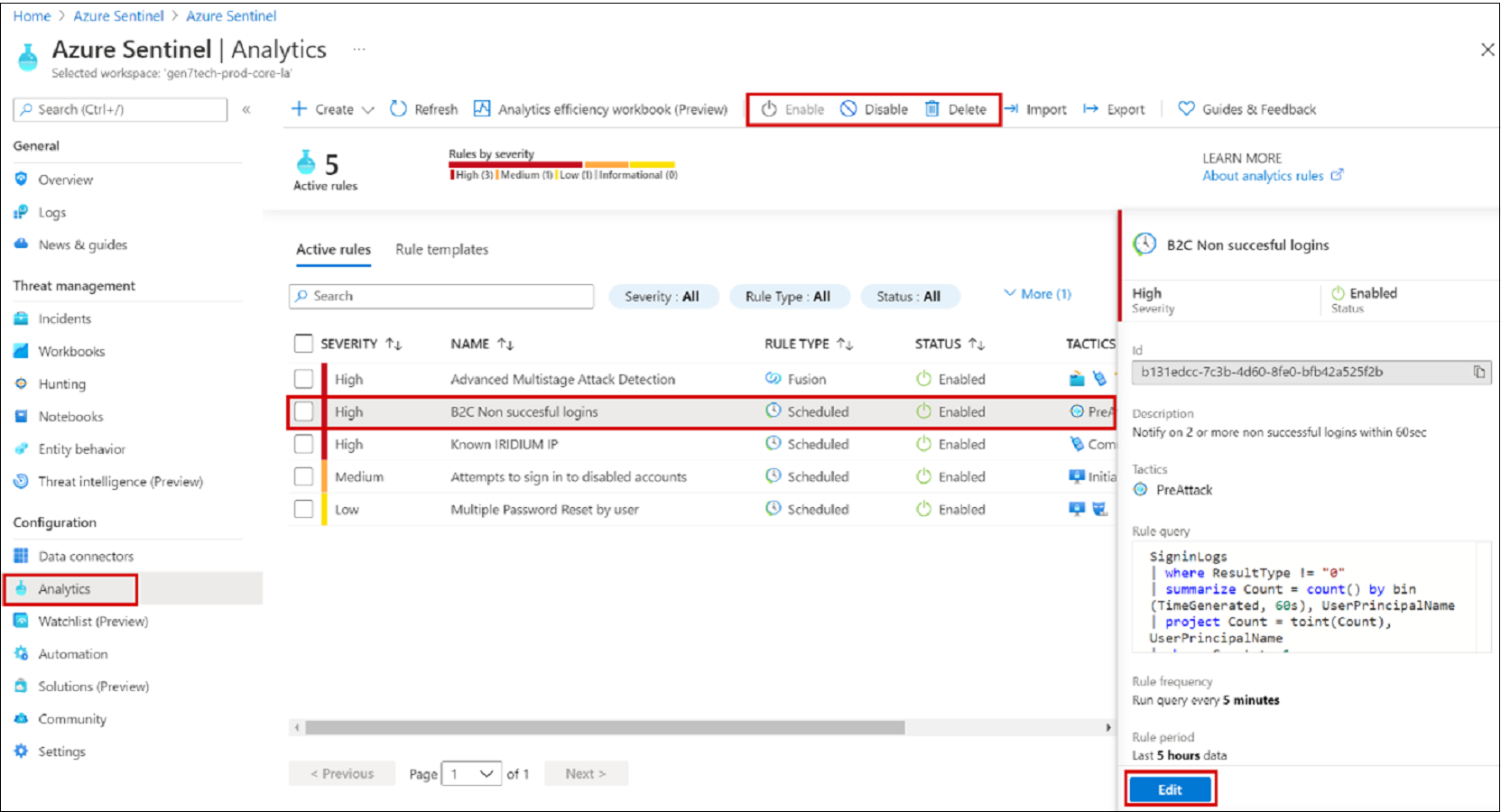

Ver uma regra e incidentes relacionados

Veja a regra e os incidentes gerados. Localize a regra personalizada do tipo Agendado na tabela recentemente criada no separador Regras ativas na principal

- Aceda ao ecrã Análise .

- Selecione o separador Regras ativas .

- Na tabela, em Agendado, localize a regra.

Pode editar, ativar, desativar ou eliminar a regra.

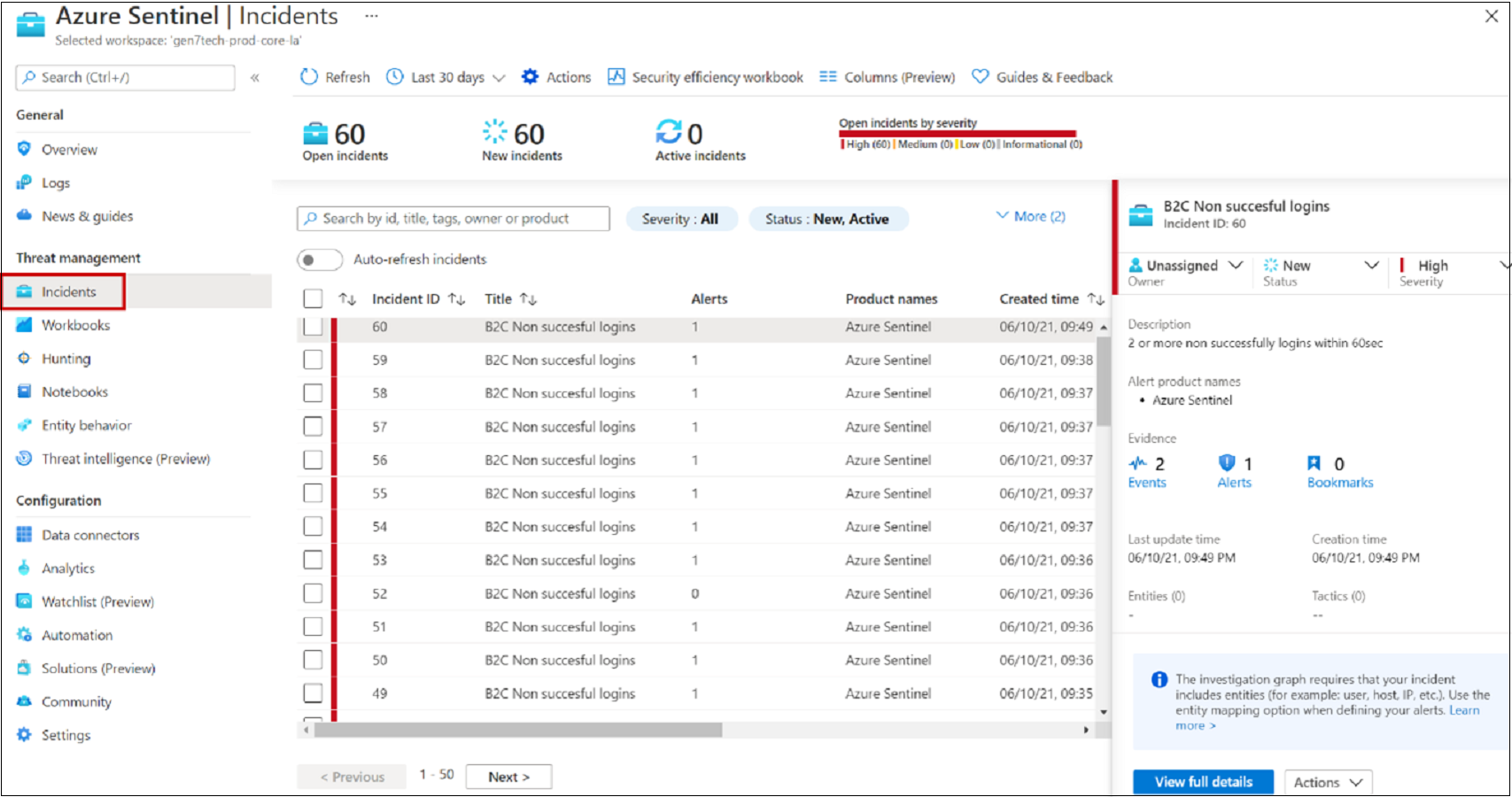

Triagem, investigação e remediação de incidentes

Um incidente pode incluir vários alertas e é uma agregação de provas relevantes para uma investigação. Ao nível do incidente, pode definir propriedades como Gravidade e Estado.

Saiba mais: Investigar incidentes com o Microsoft Sentinel.

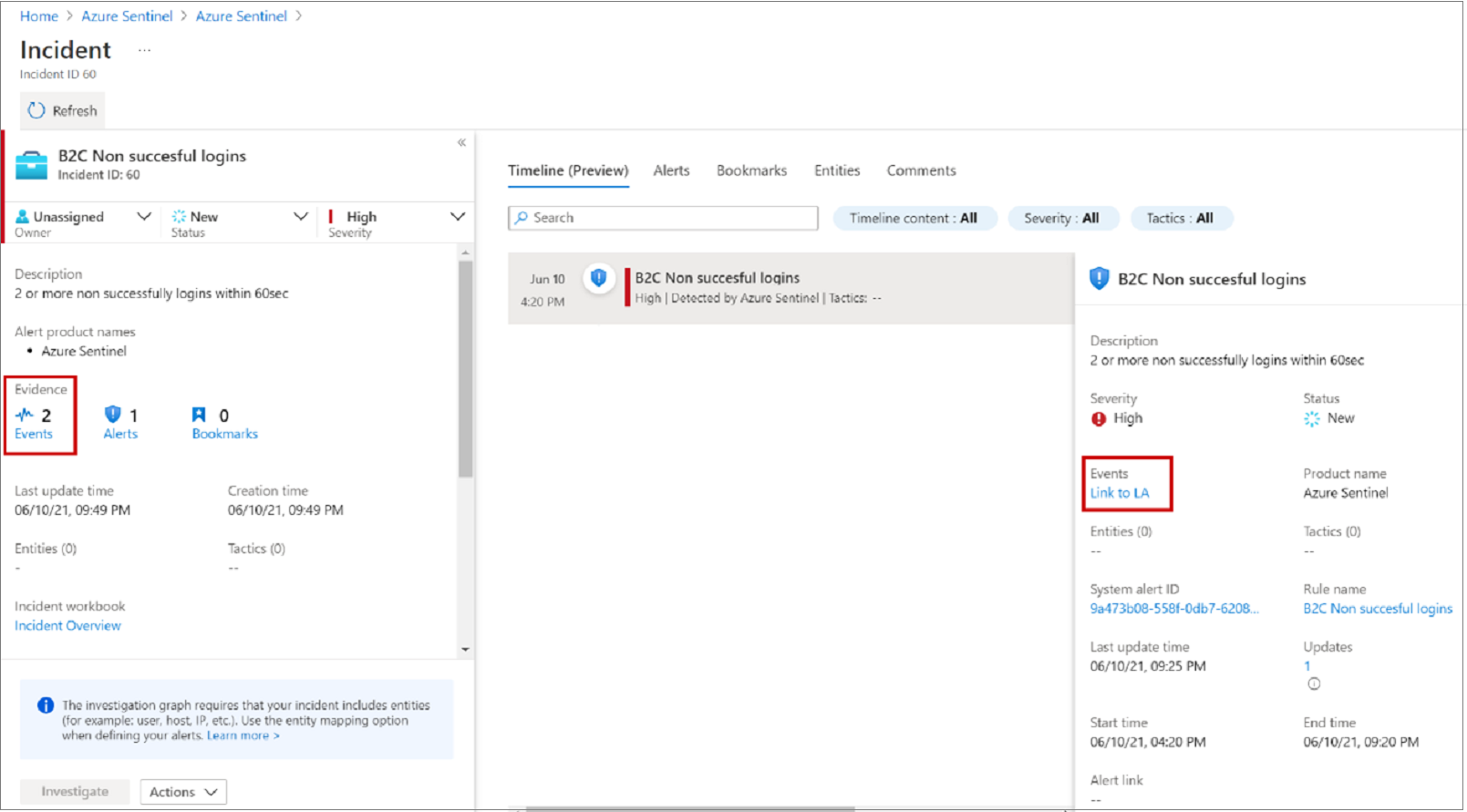

Aceda à página Incidentes .

Selecione um incidente.

À direita, são apresentadas informações detalhadas sobre incidentes, incluindo gravidade, entidades, eventos e o ID do incidente.

No painel Incidentes , selecione Ver todos os detalhes.

Reveja os separadores que resumem o incidente.

SelecioneLigação eventos> de provas>ao Log Analytics.

Nos resultados, veja o valor de identidade

UserPrincipalNameque está a tentar iniciar sessão.

Resposta automática

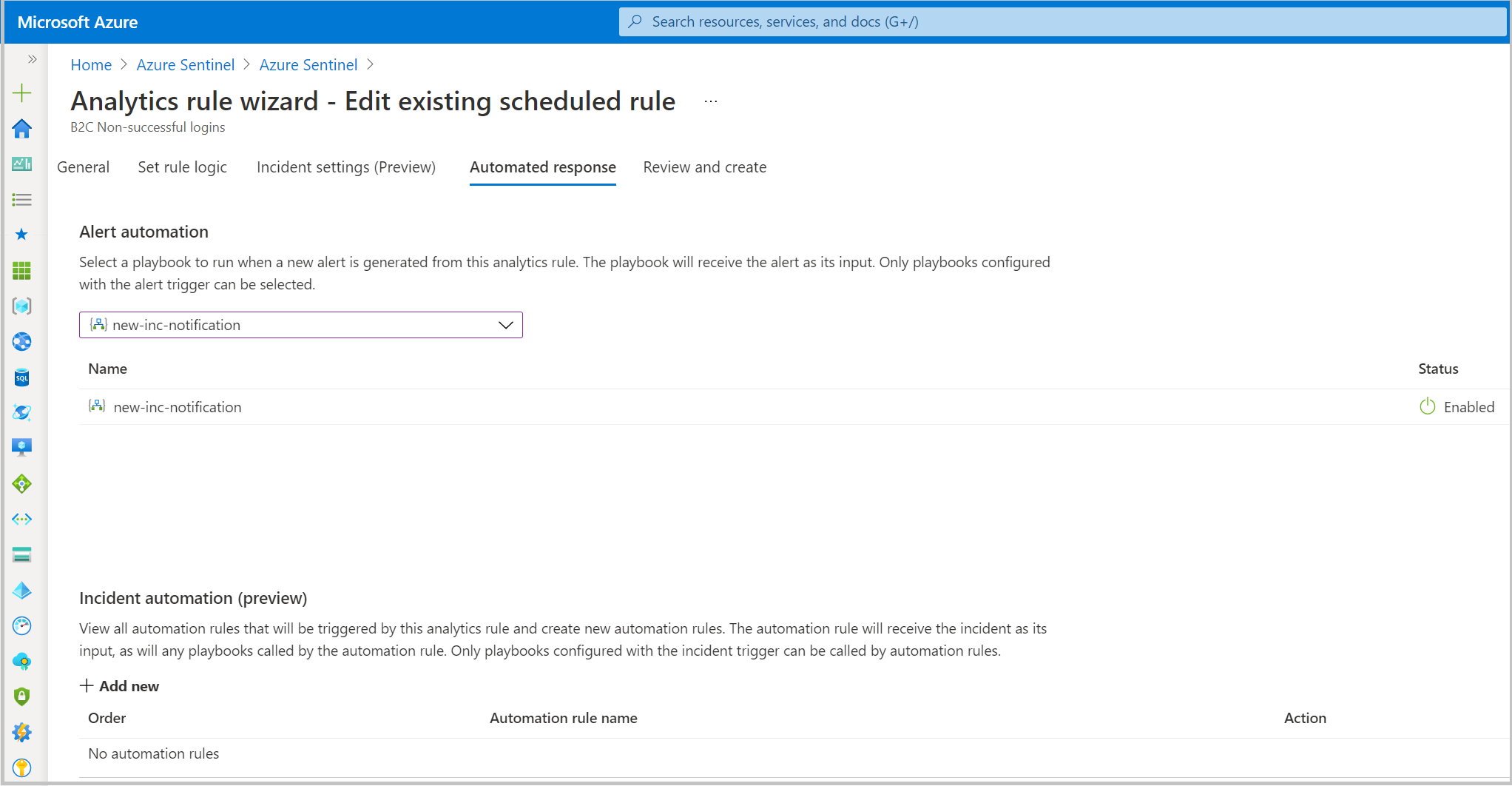

O Microsoft Sentinel tem funções de orquestração, automatização e resposta de segurança (SOAR). Anexe ações automatizadas, ou um manual de procedimentos, às regras de análise.

Email notificação para um incidente

Para esta tarefa, utilize um manual de procedimentos do repositório do GitHub do Microsoft Sentinel.

- Aceda a um manual de procedimentos configurado.

- Edite a regra.

- No separador Resposta automatizada , selecione o manual de procedimentos.

Saiba mais: Incident-Email-Notification

Recursos

Para obter mais informações sobre o Microsoft Sentinel e Azure AD B2C, consulte: