Logon único (SSO) baseado em cabeçalho para aplicativos locais com proxy de aplicativo Microsoft Entra

O proxy de aplicativo Microsoft Entra oferece suporte nativo ao acesso de logon único (SSO) a aplicativos que usam cabeçalhos para autenticação. Configurar os valores de cabeçalho exigidos pelo seu aplicativo no Microsoft Entra ID. Os valores de cabeçalho são enviados para o aplicativo via proxy do aplicativo. Os benefícios de usar o suporte nativo para autenticação baseada em cabeçalho com proxy de aplicativo incluem:

Simplifique o acesso remoto aos seus aplicativos locais - O proxy de aplicativo simplifica sua arquitetura de acesso remoto existente. Você substitui o acesso de Rede Privada Virtual (VPN) a esses aplicativos. Você remove dependências em soluções de identidade locais para autenticação. Você simplifica a experiência para os usuários e eles não notam nada de diferente quando usam aplicativos corporativos. Os utilizadores podem trabalhar a partir de qualquer lugar e em qualquer dispositivo.

Sem software extra ou alterações em seus aplicativos - Você usa seus conectores de rede privada existentes. Não é necessário software extra.

Ampla lista de atributos e transformações disponíveis - Todos os valores de cabeçalho disponíveis são baseados em declarações padrão emitidas pela ID do Microsoft Entra. Todos os atributos e transformações disponíveis para configurar declarações para aplicativos SAML (Security Assertion Markup Language) ou OpenID Connect (OIDC) também estão disponíveis como valores de cabeçalho.

Pré-requisitos

Habilite o proxy de aplicativo e instale um conector que tenha acesso direto à rede para seus aplicativos. Para saber mais, consulte Adicionar um aplicativo local para acesso remoto por meio do proxy de aplicativo.

Capacidades suportadas

A tabela lista os recursos comuns necessários para aplicativos de autenticação baseados em cabeçalho.

| Requisito | Description |

|---|---|

| SSO federado | No modo pré-autenticado, todos os aplicativos são protegidos com autenticação Microsoft Entra e os usuários têm logon único. |

| Acesso remoto | O proxy de aplicativo fornece acesso remoto ao aplicativo. Os usuários acessam o aplicativo da Internet em qualquer navegador da Web usando o URL (Uniform Resource Locator) externo. O proxy de aplicativo não se destina ao acesso corporativo geral. Para obter acesso corporativo geral, consulte Microsoft Entra Private Access. |

| Integração baseada em cabeçalhos | O proxy de aplicativo lida com a integração de SSO com o Microsoft Entra ID e, em seguida, passa identidade ou outros dados de aplicativo como cabeçalhos HTTP para o aplicativo. |

| Autorização da aplicação | As políticas comuns são especificadas com base no aplicativo que está sendo acessado, na associação de grupo do usuário e em outras políticas. No Microsoft Entra ID, as políticas são implementadas usando o Acesso Condicional. As políticas de autorização da aplicação aplicam-se apenas ao pedido de autenticação inicial. |

| Configurar a autenticação | As políticas são definidas para forçar a autenticação adicionada, por exemplo, para obter acesso a recursos confidenciais. |

| Autorização de grão fino | Proporciona controlo de acesso ao nível do URL. As políticas adicionadas podem ser aplicadas com base no URL que está a ser acedido. A URL interna configurada para o aplicativo define o escopo do aplicativo ao qual a política é aplicada. A política configurada para o caminho mais granular é aplicada. |

Nota

Este artigo descreve a conexão entre aplicativos de autenticação baseada em cabeçalho e o Microsoft Entra ID usando proxy de aplicativo e é o padrão recomendado. Como alternativa, há um padrão de integração que usa o PingAccess com o ID do Microsoft Entra para habilitar a autenticação baseada em cabeçalho. Para obter mais informações, consulte Autenticação baseada em cabeçalho para logon único com proxy de aplicativo e PingAccess.

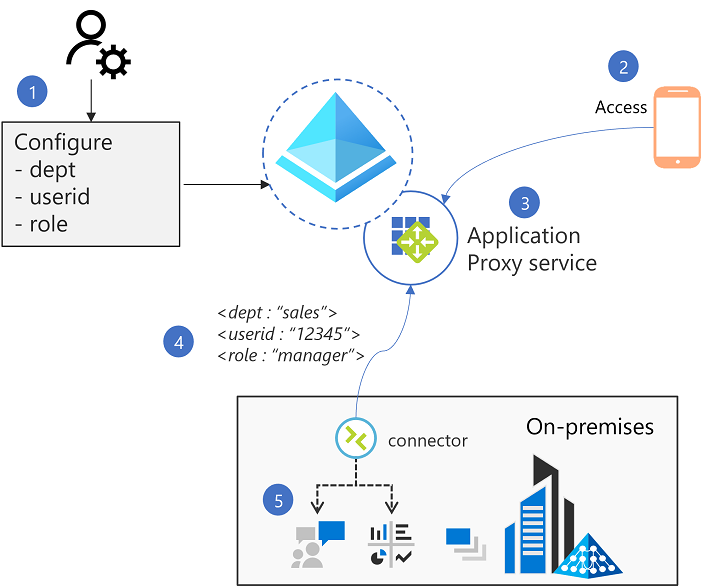

Como funciona

- O administrador personaliza os mapeamentos de atributos exigidos pelo aplicativo no centro de administração do Microsoft Entra.

- O proxy de aplicativo garante que um usuário seja autenticado usando o Microsoft Entra ID.

- O serviço cloud do proxy de aplicações deteta os atributos necessários. Assim, o serviço obtém as afirmações correspondentes do token de ID recebido durante a autenticação. Em seguida, o serviço traduz os valores nos cabeçalhos HTTP necessários como parte do pedido ao conector.

- Em seguida, o pedido é transmitido ao conector, que é depois passado à aplicação de back-end.

- A aplicação recebe os cabeçalhos e pode utilizar os mesmos conforme necessário.

Publicar o aplicativo com proxy de aplicativo

Publique seu aplicativo de acordo com as instruções descritas em Publicar aplicativos com proxy de aplicativo.

- O valor da URL interna determina o escopo do aplicativo. Você configura o valor da URL interna no caminho raiz do aplicativo e todos os subcaminhos abaixo da raiz recebem o mesmo cabeçalho e a mesma configuração do aplicativo.

- Crie um novo aplicativo para definir uma configuração de cabeçalho ou atribuição de usuário diferente para um caminho mais granular do que o aplicativo que você configurou. No novo aplicativo, configure a URL interna com o caminho específico necessário e, em seguida, configure os cabeçalhos específicos necessários para essa URL. O proxy de aplicativo sempre corresponde às suas definições de configuração com o caminho mais granular definido para um aplicativo.

Selecione Microsoft Entra ID como o método de pré-autenticação.

Atribua um usuário de teste navegando até Usuários e grupos e atribuindo os usuários e grupos apropriados.

Abra um navegador e navegue até a URL externa nas configurações de proxy do aplicativo.

Verifique se você pode se conectar ao aplicativo. Embora você possa se conectar, ainda não pode acessar o aplicativo, pois os cabeçalhos não estão configurados.

Configurar o início de sessão único

Antes de começar a usar o logon único para aplicativos baseados em cabeçalho, instale um conector de rede privada. O conector deve ser capaz de acessar os aplicativos de destino. Para saber mais, consulte Tutorial: Proxy de aplicativo Microsoft Entra.

- Depois que seu aplicativo aparecer na lista de aplicativos corporativos, selecione-o e selecione Logon único.

- Defina o modo de logon único como baseado em cabeçalho.

- Em Configuração Básica, o Microsoft Entra ID é selecionado como padrão.

- Selecione o lápis de edição, em Cabeçalhos para configurar cabeçalhos para enviar para o aplicativo.

- Selecione Adicionar novo cabeçalho. Forneça um nome para o cabeçalho e selecione Atributo ou Transformação e selecione na lista suspensa qual cabeçalho seu aplicativo precisa.

- Para saber mais sobre a lista de atributos disponíveis, consulte Personalizações de declarações - Atributos.

- Para saber mais sobre a lista de transformações disponíveis, consulte Personalizações de declarações - transformações de declaração.

- Você pode adicionar um cabeçalho de grupo. Para saber mais sobre a configuração de grupos como um valor, veja: Configurar afirmações de grupo para as aplicações.

- Selecione Guardar.

Testar a sua aplicação

A aplicação está agora em execução e disponível. Para testar o aplicativo:

- Limpe cabeçalhos armazenados anteriormente em cache abrindo um novo navegador ou uma janela privada do navegador.

- Navegue até o URL externo. Você pode encontrar essa configuração listada como URL externa nas configurações de proxy do aplicativo.

- Inicie sessão com a conta de teste que atribuiu à aplicação.

- Confirme se você pode carregar e entrar no aplicativo usando SSO.

Considerações

- O proxy de aplicativo fornece acesso remoto a aplicativos locais ou em uma nuvem privada. O proxy de aplicativo não é recomendado para tráfego originado dentro da mesma rede que o aplicativo pretendido.

- O acesso a aplicativos de autenticação baseados em cabeçalho deve ser restrito apenas ao tráfego do conector ou de outra solução de autenticação baseada em cabeçalho permitida. A restrição de acesso geralmente é executada usando um firewall ou restrição de IP no servidor de aplicativos.