Ativar o início de sessão com chave de segurança FIDO2 em dispositivos Windows 10 e 11 com o Microsoft Entra ID

Este documento se concentra em habilitar a autenticação sem senha baseada em chave de segurança FIDO2 com dispositivos Windows 10 e 11. Depois de concluir as etapas neste artigo, você poderá entrar em seus dispositivos Windows híbridos do Microsoft Entra ID e Microsoft Entra com sua conta do Microsoft Entra usando uma chave de segurança FIDO2.

Requisitos

| Tipo de Dispositivo | Associados ao Microsoft Entra | Associados ao Microsoft Entra híbrido |

|---|---|---|

| Autenticação multifator Microsoft Entra | X | X |

| Registo combinado de informações de segurança | X | X |

| Chaves de segurança FIDO2 compatíveis | X | X |

| WebAuthN requer Windows 10 versão 1903 ou superior | X | X |

| Os dispositivos associados ao Microsoft Entra requerem o Windows 10 versão 1909 ou superior | X | |

| Os dispositivos associados híbridos Microsoft Entra requerem o Windows 10 versão 2004 ou superior | X | |

| Controladores de domínio do Windows Server 2016/2019 totalmente corrigidos. | X | |

| Módulo de Gerenciamento de Autenticação Híbrida do Microsoft Entra | X | |

| Microsoft Intune (Opcional) | X | X |

| Pacote de provisionamento (opcional) | X | X |

| Política de Grupo (Opcional) | X |

Cenários não suportados

Os seguintes cenários não são suportados:

- Entrar ou desbloquear um dispositivo Windows com uma chave de acesso no Microsoft Authenticator.

- Implantação dos Serviços de Domínio Ative Directory (AD DS) do Windows Server (AD DS) ingressados no domínio (somente dispositivos locais).

- Cenários, como RDP, VDI e Citrix, que usam uma chave de segurança diferente do redirecionamento webauthn.

- S/MIME usando uma chave de segurança.

- Execute como usando uma chave de segurança.

- Iniciar sessão num servidor utilizando uma chave de segurança.

- Se não estiver a utilizar uma chave de segurança para iniciar sessão no seu dispositivo enquanto estiver online, não pode utilizá-la para iniciar sessão ou desbloquear offline.

- Iniciar sessão ou desbloquear um dispositivo Windows com uma chave de segurança que contém várias contas Microsoft Entra. Este cenário utiliza a última conta adicionada à chave de segurança. WebAuthN permite que os usuários escolham a conta que desejam usar.

- Desbloquear um dispositivo com o Windows 10 versão 1809. Para obter a melhor experiência, use o Windows 10 versão 1903 ou superior.

Preparar dispositivos

Os dispositivos associados ao Microsoft Entra devem executar o Windows 10 versão 1909 ou superior.

Os dispositivos associados híbridos do Microsoft Entra devem executar o Windows 10 versão 2004 ou mais recente.

Ativar chaves de segurança para início de sessão no Windows

As organizações podem optar por usar um ou mais dos seguintes métodos para habilitar o uso de chaves de segurança para entrada no Windows com base nos requisitos de sua organização:

- Ativar com o Microsoft Intune

- Implantação direcionada do Microsoft Intune

- Habilitar com um pacote de provisionamento

- Habilitar com a Diretiva de Grupo (somente dispositivos híbridos ingressados no Microsoft Entra)

Importante

As organizações com dispositivos híbridos associados ao Microsoft Entra também devem concluir as etapas no artigo Habilitar autenticação FIDO2 para recursos locais antes que a autenticação de chave de segurança FIDO2 do Windows 10 funcione.

As organizações com dispositivos associados ao Microsoft Entra devem fazer isso antes que seus dispositivos possam se autenticar em recursos locais com chaves de segurança FIDO2.

Ativar com o Microsoft Intune

Para habilitar o uso de chaves de segurança usando o Intune, conclua as seguintes etapas:

- Entre no centro de administração do Microsoft Intune.

- Navegue até Dispositivos>Registrar Dispositivos>Registro do>Windows Windows Hello for Business.

- Defina Usar chaves de segurança para entrar comoHabilitado.

A configuração das chaves de segurança para início de sessão não depende da configuração do Windows Hello para Empresas.

Nota

Isso não habilitará chaves de segurança em dispositivos já provisionados. Nesse caso, use o próximo método (implantação do Intune direcionado)

Implantação direcionada do Intune

Para direcionar grupos de dispositivos específicos para habilitar o provedor de credenciais, use as seguintes configurações personalizadas por meio do Intune:

- Entre no centro de administração do Microsoft Intune.

- Navegue até Dispositivos Perfis>>de configuração do Windows>Criar perfil.

- Configure o novo perfil com as seguintes configurações:

- Plataforma: Windows 10 e posterior

- Tipo de perfil: Modelos > personalizados

- Nome: Chaves de segurança para entrada no Windows

- Descrição: Permite que as chaves de segurança FIDO sejam usadas durante o logon do Windows

- Selecione Avançar>Adicionar e, em Adicionar Linha, adicione as seguintes configurações de OMA-URI personalizadas:

- Nome: Ativar chaves de segurança FIDO para entrada no Windows

- Descrição: opcional

- OMA-URI: ./Device/Vendor/MSFT/PassportForWork/SecurityKey/UseSecurityKeyForSignin

- Tipo de dados: Inteiro

- Valor: 1

- Atribua o restante das configurações de política, incluindo usuários, dispositivos ou grupos específicos. Para obter mais informações, consulte Atribuir perfis de usuário e dispositivo no Microsoft Intune.

Habilitar com um pacote de provisionamento

Para dispositivos não gerenciados pelo Microsoft Intune, um pacote de provisionamento pode ser instalado para habilitar a funcionalidade. A aplicação Designer de Configuração do Windows pode ser instalada a partir da Microsoft Store. Conclua as seguintes etapas para criar um pacote de provisionamento:

- Inicie o Designer de Configuração do Windows.

- Selecione Arquivo>Novo projeto.

- Dê um nome ao seu projeto e anote o caminho onde o projeto foi criado e, em seguida, selecione Avançar.

- Deixe Pacote de provisionamento selecionado como o fluxo de trabalho Projeto selecionado e selecione Avançar.

- Selecione Todas as edições de área de trabalho do Windows em Escolha quais configurações exibir e configurar e, em seguida, selecione Avançar.

- Selecione Concluir.

- Em seu projeto recém-criado, navegue até Configurações>de tempo de execução WindowsHelloForBusiness>SecurityKeys>UseSecurityKeyForSignIn.

- Defina UseSecurityKeyForSignIn como Enabled.

- Selecione Exportar>pacote de provisionamento

- Deixe os padrões na janela Compilar em Descrever o pacote de provisionamento e selecione Avançar.

- Deixe os padrões na janela Compilar em Selecionar detalhes de segurança para o pacote de provisionamento e selecione Avançar.

- Tome nota ou altere o caminho na janela Compilar em Selecionar onde guardar o pacote de aprovisionamento e selecione Seguinte.

- Selecione Compilar na página Criar o pacote de provisionamento.

- Salve os dois arquivos criados (ppkg e cat) em um local onde você possa aplicá-los às máquinas mais tarde.

- Para aplicar o pacote de provisionamento criado, consulte Aplicar um pacote de provisionamento.

Nota

Os dispositivos que executam o Windows 10 Versão 1903 também devem habilitar o modo de PC compartilhado (EnableSharedPCMode). Para obter mais informações sobre como habilitar essa funcionalidade, consulte Configurar um computador compartilhado ou convidado com o Windows 10.

Ativar com a Política de Grupo

Para dispositivos associados híbridos do Microsoft Entra, as organizações podem definir a seguinte definição de Política de Grupo para ativar o início de sessão com chave de segurança FIDO. A configuração pode ser encontrada em Configuração do>Computador Modelos>Administrativos Logon>do Sistema>Ativar entrada com chave de segurança:

- Definir esta política como Ativado permite que os utilizadores iniciem sessão com chaves de segurança.

- Definir esta política como Desabilitado ou Não Configurado impede que os usuários entrem com chaves de segurança.

Esta definição de Política de Grupo requer uma versão atualizada do CredentialProviders.admx modelo de Política de Grupo. Este novo modelo está disponível com a próxima versão do Windows Server e com o Windows 10 20H1. Essa configuração pode ser gerenciada com um dispositivo que executa uma dessas versões mais recentes do Windows ou centralmente, seguindo as orientações aqui: Como criar e gerenciar o Repositório Central para Modelos Administrativos de Diretiva de Grupo no Windows.

Iniciar sessão com a chave de segurança FIDO2

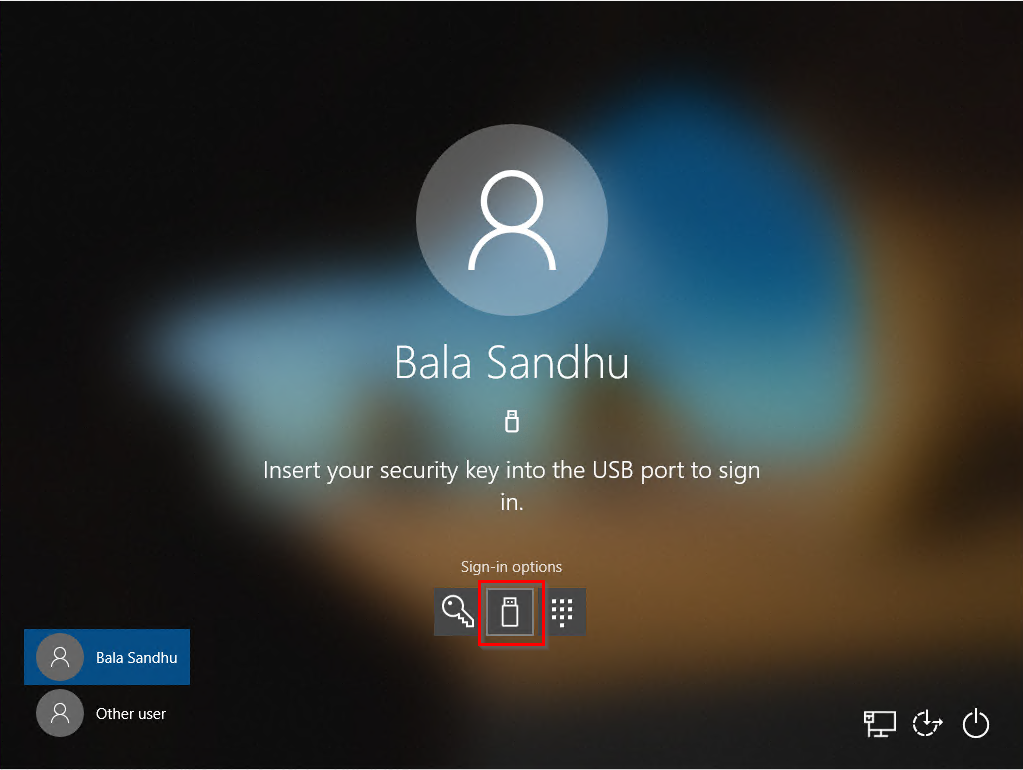

Neste exemplo, um usuário chamado Bala Sandhu já provisionou sua chave de segurança FIDO2 usando as etapas no artigo anterior, Ativar login de chave de segurança sem senha. Para dispositivos associados híbridos do Microsoft Entra, certifique-se de que também ativou o início de sessão com chave de segurança sem palavra-passe para recursos locais. Bala pode escolher o provedor de credenciais de chave de segurança na tela de bloqueio do Windows 10 e inserir a chave de segurança para entrar no Windows.

Gerenciar biometria de chave de segurança, PIN ou redefinir chave de segurança

- Windows 10 versão 1903 ou superior

- Os utilizadores podem abrir as Definições do Windows na Chave de Segurança das Contas>dos seus dispositivos >

- Os usuários podem alterar o PIN, atualizar a biometria ou redefinir a chave de segurança

Solução de problemas e comentários

Se você quiser compartilhar comentários ou encontrar problemas sobre esse recurso, compartilhe por meio do aplicativo Hub de Comentários do Windows usando as seguintes etapas:

- Inicie o Hub de Comentários e verifique se você está conectado.

- Envie comentários sob a seguinte categorização:

- Categoria: Segurança e Privacidade

- Subcategoria: FIDO

- Para capturar logs, use a opção Recriar meu problema.

Próximos passos

Saiba mais sobre o registo de dispositivos

Saiba mais sobre a autenticação multifator do Microsoft Entra