Introdução ao Servidor Multi-Factor Authentication do Azure

Esta página abrange uma nova instalação do servidor e a configuração da mesma com o Active Directory no local. Se já tiver o servidor MFA instalado e se pretender atualizar, veja Atualizar para o servidor Multi-Factor Authentication mais recente do Azure. Se quiser informações sobre como instalar apenas o serviço Web, veja Implementar o Serviço Web de Aplicações Móveis do Servidor Multi-Factor Authentication do Azure.

Importante

Em setembro de 2022, a Microsoft anunciou a descontinuação do Azure Multi-Factor Authentication Server. A partir de 30 de setembro de 2024, as implantações do Servidor Azure Multi-Factor Authentication não atenderão mais às solicitações de autenticação multifator, o que pode fazer com que as autenticações falhem para sua organização. Para garantir serviços de autenticação ininterruptos e permanecer em um estado com suporte, as organizações devem migrar os dados de autenticação de seus usuários para o serviço de autenticação multifator Microsoft Entra baseado em nuvem usando o Utilitário de Migração mais recente incluído na atualização mais recente do Servidor de Autenticação Multifator do Azure. Para obter mais informações, consulte Migração do servidor Azure Multi-Factor Authentication.

Para começar a usar a MFA baseada em nuvem, consulte Tutorial: Eventos de entrada de usuário seguro com a autenticação multifator do Azure.

Planear a sua implementação

Antes de transferir o Servidor Multi-Factor Authentication do Azure, considere quais são os seus requisitos de elevada disponibilidade e carga. Utilize estas informações para decidir como e onde implementar.

Uma boa diretriz para a quantidade de memória que você precisa é o número de usuários que você espera autenticar regularmente.

| Utilizadores | RAM |

|---|---|

| 1-10,000 | 4 GB |

| 10,001-50,000 | 8 GB |

| 50,001-100,000 | 12 GB |

| 100,000-200,001 | 16 GB |

| 200,001+ | 32 GB |

Precisa de configurar múltiplos servidores para elevada disponibilidade ou balanceamento de carga? Há muitas maneiras de configurar essa configuração com o Servidor Azure Multi-Factor Authentication. Quando você instala seu primeiro Servidor Azure Multi-Factor Authentication, ele se torna o mestre. Quaisquer outros servidores tornam-se subordinados e sincronizam automaticamente os usuários e a configuração com o mestre. Em seguida, pode configurar um servidor primário e os restantes agem como reserva ou pode configurar o balanceamento de carga entre todos os servidores.

Quando um Servidor Multi-Factor Authentication mestre do Azure fica offline, os servidores subordinados ainda podem processar solicitações de verificação em duas etapas. No entanto, não pode adicionar novos utilizadores e os já existentes não podem atualizar as respetivas definições até que o principal esteja novamente online ou seja promovido um subordinado.

Preparar o ambiente

Verifique se o servidor que você está usando para a autenticação multifator do Azure atende aos seguintes requisitos.

| Requisitos do Servidor Multi-Factor Authentication do Azure | Description |

|---|---|

| Hardware | |

| Software | |

| Permissões | Conta de Administrador de Domínio ou Administrador Empresarial para se registar no Ative Directory |

1 Se o Servidor Azure Multi-Factor Authentication não conseguir ativar em uma VM do Azure que execute o Windows Server 2019 ou posterior, tente usar uma versão anterior do Windows Server.

Componentes do Servidor Azure Multi-Factor Authentication

Há três componentes Web que compõem o Servidor Azure Multi-Factor Authentication:

- SDK do serviço Web - Permite a comunicação com os outros componentes e é instalado no servidor de aplicativos de autenticação multifator Microsoft Entra

- Portal do usuário - Um site do IIS que permite que os usuários se inscrevam na autenticação multifator do Azure e mantenham suas contas.

- Serviço Web da Aplicação Móvel - permite utilizar uma aplicação móvel, como a aplicação Microsoft Authenticator para verificação de dois passos.

Os três componentes podem ser instalados no mesmo servidor, se o servidor tiver acesso à Internet. Se dividir os componentes, o SDK do Serviço Web será instalado no servidor de aplicativos de autenticação multifator do Microsoft Entra e o Portal do Usuário e o Serviço Web do Aplicativo Móvel serão instalados em um servidor voltado para a Internet.

Requisitos da firewall do Servidor Multi-Factor Authentication do Azure

Cada servidor MFA tem de conseguir comunicar na porta 443 de saída com os seguintes endereços:

Se as firewalls de saída estiverem restritas na porta 443, abra os seguintes intervalos de endereços IP:

| Subrede IP | Máscara de rede | Intervalo de IP |

|---|---|---|

| 134.170.116.0/25 | 255.255.255.128 | 134.170.116.1 – 134.170.116.126 |

| 134.170.165.0/25 | 255.255.255.128 | 134.170.165.1 – 134.170.165.126 |

| 70.37.154.128/25 | 255.255.255.128 | 70.37.154.129 – 70.37.154.254 |

| 52.251.8.48/28 | 255.255.255.240 | 52.251.8.48 - 52.251.8.63 |

| 52.247.73.160/28 | 255.255.255.240 | 52.247.73.160 - 52.247.73.175 |

| 52.159.5.240/28 | 255.255.255.240 | 52.159.5.240 - 52.159.5.255 |

| 52.159.7.16/28 | 255.255.255.240 | 52.159.7.16 - 52.159.7.31 |

| 52.250.84.176/28 | 255.255.255.240 | 52.250.84.176 - 52.250.84.191 |

| 52.250.85.96/28 | 255.255.255.240 | 52.250.85.96 - 52.250.85.111 |

Se não estiver a utilizar a funcionalidade Confirmação de Eventos e os seus utilizadores não estiverem a utilizar aplicações móveis para verificar a partir de dispositivos na rede empresarial, só precisa dos seguintes intervalos:

| Subrede IP | Máscara de rede | Intervalo de IP |

|---|---|---|

| 134.170.116.72/29 | 255.255.255.248 | 134.170.116.72 – 134.170.116.79 |

| 134.170.165.72/29 | 255.255.255.248 | 134.170.165.72 – 134.170.165.79 |

| 70.37.154.200/29 | 255.255.255.248 | 70.37.154.201 – 70.37.154.206 |

| 52.251.8.48/28 | 255.255.255.240 | 52.251.8.48 - 52.251.8.63 |

| 52.247.73.160/28 | 255.255.255.240 | 52.247.73.160 - 52.247.73.175 |

| 52.159.5.240/28 | 255.255.255.240 | 52.159.5.240 - 52.159.5.255 |

| 52.159.7.16/28 | 255.255.255.240 | 52.159.7.16 - 52.159.7.31 |

| 52.250.84.176/28 | 255.255.255.240 | 52.250.84.176 - 52.250.84.191 |

| 52.250.85.96/28 | 255.255.255.240 | 52.250.85.96 - 52.250.85.111 |

Transferir o Servidor MFA

Gorjeta

As etapas neste artigo podem variar ligeiramente com base no portal a partir do qual você começou.

Siga estas etapas para baixar o Servidor Azure Multi-Factor Authentication:

Importante

Em setembro de 2022, a Microsoft anunciou a descontinuação do Azure Multi-Factor Authentication Server. A partir de 30 de setembro de 2024, as implantações do Servidor Azure Multi-Factor Authentication não atenderão mais às solicitações de autenticação multifator, o que pode fazer com que as autenticações falhem para sua organização. Para garantir serviços de autenticação ininterruptos e permanecer em um estado com suporte, as organizações devem migrar os dados de autenticação de seus usuários para o serviço de autenticação multifator Microsoft Entra baseado em nuvem usando o Utilitário de Migração mais recente incluído na atualização mais recente do Servidor de Autenticação Multifator do Azure. Para obter mais informações, consulte Migração do servidor Azure Multi-Factor Authentication.

Para começar a usar a MFA baseada em nuvem, consulte Tutorial: Eventos de entrada de usuário seguro com a autenticação multifator do Azure.

Os clientes existentes que ativaram o MFA Server antes de 1º de julho de 2019 podem baixar a versão mais recente, atualizações futuras e gerar credenciais de ativação como de costume. As etapas a seguir só funcionam se você for um cliente existente do MFA Server.

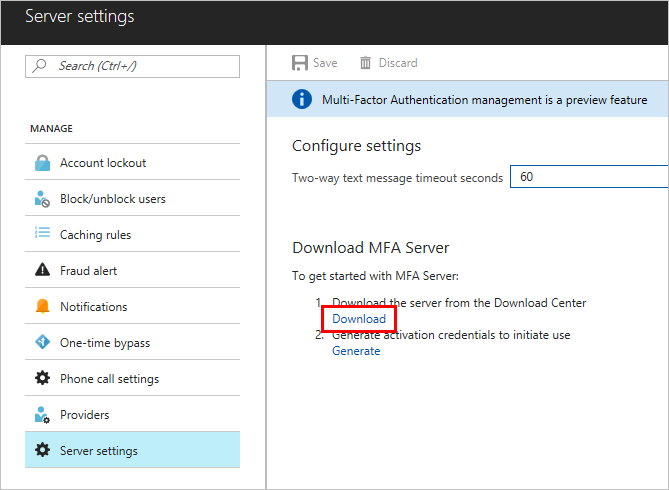

Entre no centro de administração do Microsoft Entra como Administrador Global.

Navegue até Configurações do servidor de autenticação>multifator de proteção.>

Selecione Transferir e siga as instruções na página de transferência para guardar o instalador.

Mantenha esta página aberta, uma vez que iremos referi-la depois de executar o instalador.

Instalar e configurar o Servidor MFA

Agora que transferiu o servidor, pode instalá-lo e configurá-lo. Certifique-se de que o servidor no qual o está a instalar cumpre os requisitos listados na secção de planeamento.

- Faça duplo clique no executável.

- No ecrã Selecionar Pasta de Instalação, certifique-se de que a pasta está correta e clique em Seguinte. As seguintes bibliotecas estão instaladas:

- Quando a instalação terminar, selecione Concluir. O assistente de configuração é iniciado.

- Na página a partir da qual transferiu o servidor, clique no botão Gerar Credenciais de Ativação. Copie essas informações para o Servidor Azure Multi-Factor Authentication nas caixas fornecidas e clique em Ativar.

Nota

Somente administradores globais podem gerar credenciais de ativação no centro de administração do Microsoft Entra.

Enviar uma mensagem de e-mail aos utilizadores

Para facilitar a implementação, permita que o Servidor MFA comunique com os seus utilizadores. O Servidor MFA pode enviar um e-mail a informá-los que foram inscritos na verificação de dois passos.

A mensagem de e-mail que envia deve ser determinada através de como configurou os seus utilizadores para a verificação de dois passos. Por exemplo, se consegue importar números de telefone do diretório da empresa, o e-mail deve incluir os números de telefone predefinidos, de modo a que os utilizadores saibam o que esperar. Se não importar os números de telefone ou se os utilizadores estiverem configurados para utilizar a aplicação móvel, envie-lhes um e-mail que os direcione para concluírem a inscrição da respetiva conta. Inclua um hiperlink para o portal do usuário de autenticação multifator do Azure no email.

O conteúdo da mensagem de e-mail também varia consoante o método de verificação definido para o utilizador (chamada telefónica, SMS ou aplicação móvel). Por exemplo, se for exigido ao utilizador que utilize um PIN quando fizer a autenticação, a mensagem de e-mail irá informá-lo de que o PIN inicial foi definido. É pedido as utilizadores que alterem o PIN durante a primeira verificação.

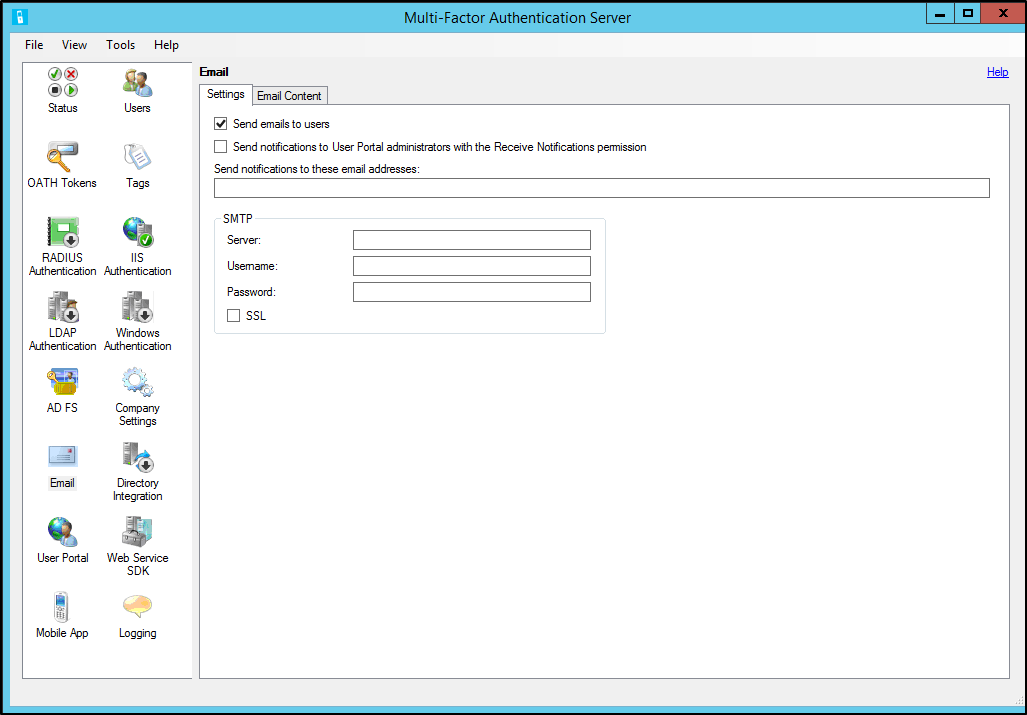

Configurar o e-mail e modelos de e-mail

Clique no ícone de e-mail à esquerda para configurar as definições de envio destas mensagens de e-mail. É nesta página que pode introduzir as informações de SMTP do seu servidor de correio e enviar mensagens de e-mail, assinalando a caixa de verificação Enviar e-mails aos utilizadores.

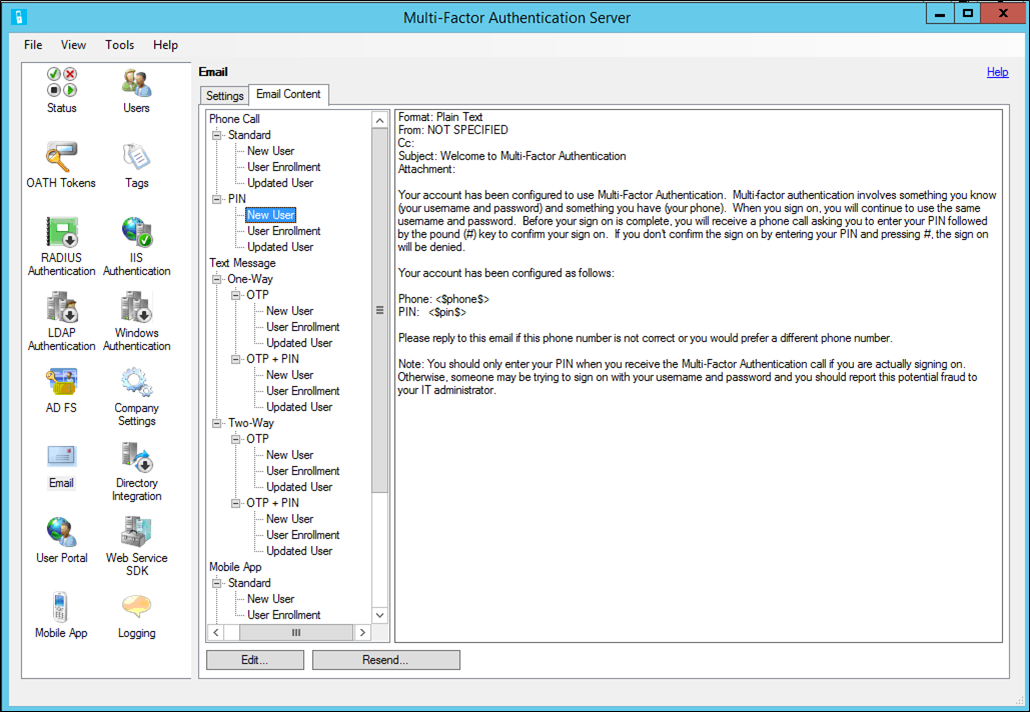

No separador Conteúdo do E-mail, poderá ver os modelos de e-mail que estão disponíveis para escolha. Dependendo de como configurou os seus utilizadores para realizarem a verificação de dois passos, escolha o modelo mais adequado.

Importar utilizadores do Active Directory

Agora que o servidor está instalado, pode adicionar utilizadores. Pode optar por criá-los manualmente, importar utilizadores do Active Directory ou configurar a sincronização automática com o Active Directory.

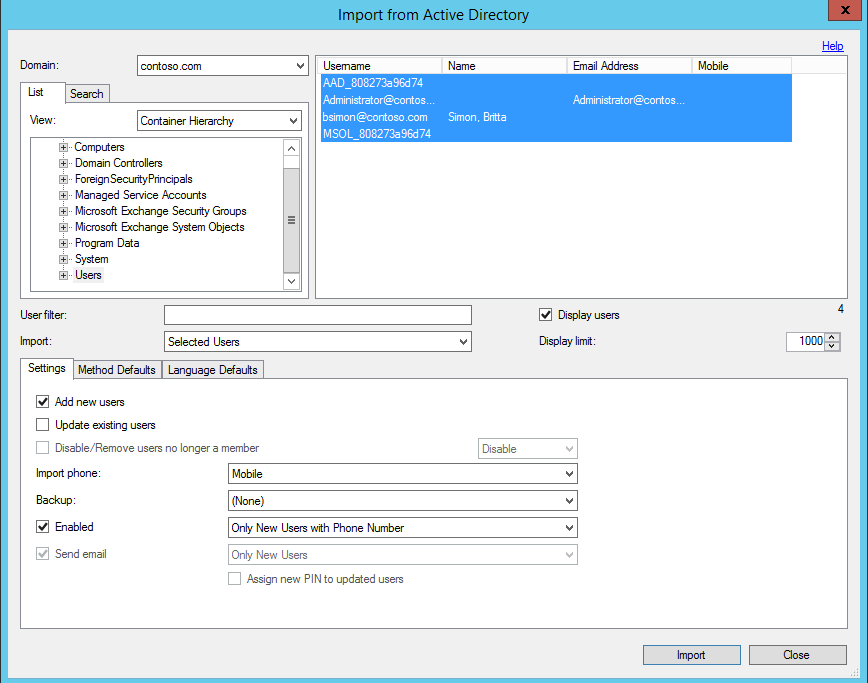

Importar manualmente do Active Directory

No Servidor Azure Multi-Factor Authentication, à esquerda, selecione Usuários.

Na parte inferior, selecione Importar do Active Directory.

Agora pode pesquisar utilizadores individuais ou pesquisar UOs no diretório do AD com utilizadores nas mesmas. Neste caso, especificamos a UO dos utilizadores.

Realce todos os utilizadores à direita e clique em Importar. Deverá receber um pop-up a indicar que a importação foi bem-sucedida. Feche a janela de importação.

Sincronização automatizada com o Active Directory

- No Servidor Azure Multi-Factor Authentication, à esquerda, selecione Integração de Diretórios.

- Navegue para o separador Sincronização.

- Na parte inferior, escolha Adicionar

- Na caixa Adicionar Item de Sincronização apresentada, escolha o domínio, o UO ou grupo de segurança, Definições, Predefinições de Método e Predefinições de Idioma para esta tarefa de sincronização e clique em Adicionar.

- Assinale a caixa com a etiqueta Ativar sincronização com o Active Directory e escolha um Intervalo de sincronização entre um minuto e 24 horas.

Como o Servidor Multi-Factor Authentication do Azure gere dados de utilização

Quando você usa o Servidor de Autenticação Multifator local, os dados de um usuário são armazenados nos servidores locais. Nenhuns dados de utilizador persistentes são armazenados na nuvem. Quando o usuário executa uma verificação em duas etapas, o MFA Server envia dados para o serviço de nuvem de autenticação multifator Microsoft Entra para executar a verificação. Quando estes pedidos de autenticação são enviados para o serviço em nuvem, os campos seguintes são enviados no pedido e nos registos para que estejam disponíveis nos relatórios de autenticação/utilização do cliente. Alguns dos campos são opcionais, pelo que podem ser ativados ou desativados no Servidor Multi-Factor Authentication. A comunicação entre o Servidor MFA e o serviço de nuvem MFA utiliza SSL/TLS através da porta 443 de saída. Estes campos são:

- ID exclusivo - nome de utilizador ou ID interno do servidor MFA

- Nome próprio e apelido (opcional)

- Endereço de e-mail (opcional)

- Número de telefone - ao realizar uma chamada de voz ou autenticação por SMS

- Token do dispositivo - ao efetuar a autenticação da aplicação móvel

- Modo de autenticação

- Resultado da autenticação

- Nome do Servidor MFA

- IP do Servidor MFA

- Cliente IP - se disponível

Além dos campos anteriores, o resultado da verificação (êxito/rejeição) e o motivo para quaisquer rejeições também são armazenados com os dados da autenticação e estão disponíveis através de relatórios de autenticação/utilização.

Importante

A partir de março de 2019, as opções de chamada telefônica não estarão disponíveis para usuários do MFA Server em locatários do Microsoft Entra gratuitos/de avaliação. As mensagens SMS não são afetadas por esta alteração. A chamada telefónica continuará disponível para utilizadores em inquilinos pagos do Microsoft Entra. Essa alteração afeta apenas os locatários do Microsoft Entra de avaliação gratuita.

Fazer backup e restaurar o Servidor Azure Multi-Factor Authentication

Certificar-se de que tem uma boa cópia de segurança é um passo importante a tomar em qualquer sistema.

Para fazer backup do Servidor Azure Multi-Factor Authentication, verifique se você tem uma cópia da pasta C:\Program Files\Multi-Factor Authentication Server\Data , incluindo o arquivo PhoneFactor.pfdata .

Caso seja preciso um restauro, conclua os seguintes passos:

- Reinstale o Servidor Azure Multi-Factor Authentication em um novo servidor.

- Ative o novo Servidor Azure Multi-Factor Authentication.

- Pare o serviço MultiFactorAuth.

- Substitua o PhoneFactor.pfdata pela cópia de segurança.

- Inicie o serviço MultiFactorAuth.

O novo servidor está agora a funcionar com os dados de utilizador e a configuração de cópia de segurança originais.

Gerir os Protocolos TLS/SSL e Conjuntos de Cifras

Depois de ter atualizado ou instalado a versão do Servidor MFA 8.x ou superior, é recomendado desativar ou remover os conjuntos de cifras mais antigos e mais fracos, se for exigido pela sua organização. Pode encontrar informações sobre como concluir esta tarefa no artigo Gerir Protocolos SSL/TLS e Conjuntos de Cifras para o AD FS

Próximos passos

- Instale e configure o Portal do usuário para autoatendimento do usuário.

- Configure o Servidor Azure Multi-Factor Authentication com o Serviço de Federação do Ative Directory, Autenticação RADIUS ou Autenticação LDAP.

- Defina e configure o Gateway de Ambiente de Trabalho Remoto e o Servidor Multi-Factor Authentication do Azure com o RADIUS.

- Implemente o Serviço Web de Aplicações Móveis do Servidor Multi-Factor Authentication do Azure.

- Cenários avançados com autenticação multifator do Azure e VPNs de terceiros.