Escolha o método de autenticação certo para sua solução de identidade híbrida Microsoft Entra

Escolher o método de autenticação correto é a primeira preocupação para as organizações que desejam mover seus aplicativos para a nuvem. Não tome esta decisão de ânimo leve, pelas seguintes razões:

É a primeira decisão para uma organização que deseja migrar para a nuvem.

O método de autenticação é um componente crítico da presença de uma organização na nuvem. Controla o acesso a todos os dados e recursos da nuvem.

É a base de todos os outros recursos avançados de segurança e experiência do usuário no Microsoft Entra ID.

A identidade é o novo plano de controle da segurança de TI, portanto, a autenticação é o protetor de acesso de uma organização ao novo mundo da nuvem. As organizações precisam de um plano de controle de identidade que fortaleça sua segurança e mantenha seus aplicativos na nuvem protegidos contra intrusos.

Nota

Alterar o método de autenticação requer planejamento, testes e, potencialmente, tempo de inatividade. A distribuição em etapas é uma ótima maneira de testar a migração dos usuários da federação para a autenticação na nuvem.

Fora de âmbito

As organizações que não têm uma pegada de diretório local existente não são o foco deste artigo. Normalmente, essas empresas criam identidades apenas na nuvem, o que não requer uma solução de identidade híbrida. As identidades somente na nuvem existem apenas na nuvem e não estão associadas às identidades locais correspondentes.

Métodos de autenticação

Quando a solução de identidade híbrida Microsoft Entra é seu novo plano de controle, a autenticação é a base do acesso à nuvem. Escolher o método de autenticação correto é uma primeira decisão crucial na configuração de uma solução de identidade híbrida Microsoft Entra. O método de autenticação escolhido é configurado usando o Microsoft Entra Connect, que também provisiona usuários na nuvem.

Para escolher um método de autenticação, você precisa considerar o tempo, a infraestrutura existente, a complexidade e o custo de implementação de sua escolha. Esses fatores são diferentes para cada organização e podem mudar ao longo do tempo.

O Microsoft Entra ID suporta os seguintes métodos de autenticação para soluções de identidade híbrida.

Autenticação na nuvem

Quando você escolhe esse método de autenticação, o Microsoft Entra ID lida com o processo de entrada dos usuários. Juntamente com o logon único (SSO), os usuários podem entrar em aplicativos na nuvem sem precisar reinserir suas credenciais. Com a autenticação na nuvem, você pode escolher entre duas opções:

Sincronização de hash de senha do Microsoft Entra. A maneira mais simples de habilitar a autenticação para objetos de diretório locais no Microsoft Entra ID. Os usuários podem usar o mesmo nome de usuário e senha que usam no local sem ter que implantar qualquer outra infraestrutura. Alguns recursos premium do Microsoft Entra ID, como a Proteção de Identidade e os Serviços de Domínio Microsoft Entra, exigem sincronização de hash de senha, independentemente do método de autenticação escolhido.

Nota

As senhas nunca são armazenadas em texto não criptografado ou criptografadas com um algoritmo reversível no Microsoft Entra ID. Para obter mais informações sobre o processo real de sincronização de hash de senha, consulte Implementar sincronização de hash de senha com o Microsoft Entra Connect Sync.

Autenticação de passagem do Microsoft Entra. Fornece uma validação de senha simples para serviços de autenticação do Microsoft Entra usando um agente de software que é executado em um ou mais servidores locais. Os servidores validam os usuários diretamente com o Ative Directory local, o que garante que a validação da senha não aconteça na nuvem.

As empresas com um requisito de segurança para impor imediatamente estados de conta de usuário local, políticas de senha e horas de entrada podem usar esse método de autenticação. Para obter mais informações sobre o processo real de autenticação de passagem, consulte Entrada do usuário com autenticação de passagem do Microsoft Entra.

Autenticação federada

Quando você escolhe esse método de autenticação, o Microsoft Entra ID transfere o processo de autenticação para um sistema de autenticação confiável separado, como os Serviços de Federação do Ative Directory (AD FS) locais, para validar a senha do usuário.

O sistema de autenticação pode fornecer outros requisitos de autenticação avançada, por exemplo, autenticação multifator de terceiros.

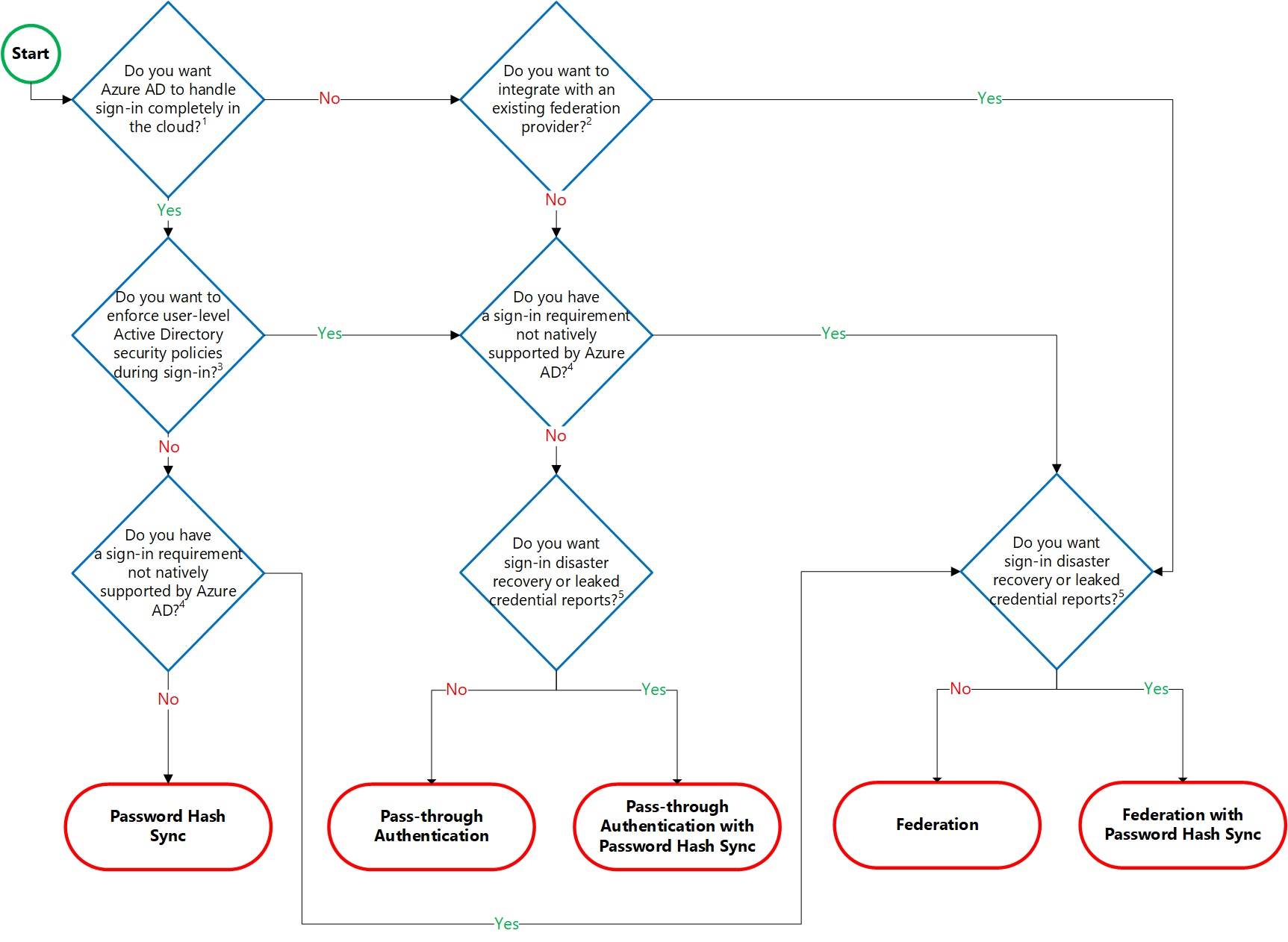

A seção a seguir ajuda você a decidir qual método de autenticação é adequado para você usando uma árvore de decisão. Ele ajuda você a determinar se deve implantar a autenticação na nuvem ou federada para sua solução de identidade híbrida Microsoft Entra.

Árvore de decisões

Informações sobre as questões de decisão:

- O Microsoft Entra ID pode lidar com a entrada de usuários sem depender de componentes locais para verificar senhas.

- O Microsoft Entra ID pode transferir o login do usuário para um provedor de autenticação confiável, como o AD FS da Microsoft.

- Se você precisar aplicar políticas de segurança do Ative Directory em nível de usuário, como conta expirada, conta desabilitada, senha expirada, conta bloqueada e horas de entrada em cada entrada de usuário, a ID do Microsoft Entra requer alguns componentes locais.

- Recursos de entrada não suportados nativamente pelo Microsoft Entra ID:

- Inicie sessão utilizando uma solução de autenticação de terceiros.

- Solução de autenticação local em vários locais.

- A Proteção de ID do Microsoft Entra requer a Sincronização de Hash de Senha, independentemente do método de entrada escolhido, para fornecer aos Usuários o relatório de credenciais vazadas. As organizações poderão efetuar ativação pós-falha para a Sincronização do Hash de Palavras-passe se o método principal de início de sessão falhar e tiver sido configurado antes do evento de falha.

Nota

A Proteção de ID do Microsoft Entra requer licenças P2 do Microsoft Entra ID.

Considerações detalhadas

Autenticação na cloud: sincronização do hash de palavras-passe

Esforço. A sincronização do hash de palavras-passe exige o mínimo esforço no que respeita à implementação, manutenção e infraestrutura. Esse nível de esforço normalmente se aplica a organizações que só precisam que seus usuários entrem no Microsoft 365, aplicativos SaaS e outros recursos baseados em ID do Microsoft Entra. Quando ativada, a sincronização de hash de senha faz parte do processo de sincronização do Microsoft Entra Connect e é executada a cada dois minutos.

Experiência do usuário. Para melhorar a experiência de início de sessão dos utilizadores, utilize dispositivos associados ao Microsoft Entra ou dispositivos associados híbridos do Microsoft Entra. Se você não puder unir seus dispositivos Windows ao Microsoft Entra ID, recomendamos implantar o SSO contínuo com sincronização de hash de senha. O SSO contínuo elimina prompts desnecessários quando os usuários estão conectados.

Cenários avançados. Se as organizações optarem por fazê-lo, é possível usar informações de identidades com relatórios de Proteção de ID do Microsoft Entra com o Microsoft Entra ID P2. Um exemplo é o relatório de credenciais vazadas. O Windows Hello para Empresas tem requisitos específicos quando utiliza a sincronização do hash de palavras-passe. Os Serviços de Domínio do Microsoft Entra exigem sincronização de hash de senha para provisionar os usuários com suas credenciais corporativas no domínio gerenciado.

As organizações que exigem autenticação multifator com sincronização de hash de senha devem usar a autenticação multifator do Microsoft Entra ou controles personalizados de Acesso Condicional. Essas organizações não podem usar métodos de autenticação multifator de terceiros ou locais que dependem da federação.

Nota

O Acesso Condicional do Microsoft Entra requer licenças do Microsoft Entra ID P1 .

Continuidade de negócios. A utilização da sincronização do hash de palavras-passe com a autenticação na cloud está amplamente disponível como um serviço cloud que é dimensionado para todos os datacenters da Microsoft. Para garantir que a sincronização de hash de senha não fique inativa por longos períodos, implante um segundo servidor Microsoft Entra Connect no modo de preparo em uma configuração de espera.

Considerações. Atualmente, a sincronização do hash de palavras-passe não aplica imediatamente as alterações nos estados das contas no local. Nessa situação, um usuário tem acesso a aplicativos na nuvem até que o estado da conta de usuário seja sincronizado com o ID do Microsoft Entra. As organizações podem querer superar essa limitação executando um novo ciclo de sincronização depois que os administradores fizerem atualizações em massa para os estados da conta de usuário local. Um exemplo é a desativação de contas.

Nota

A senha expirou e os estados de conta bloqueada não estão atualmente sincronizados com o Microsoft Entra ID com o Microsoft Entra Connect. Quando você altera a senha de um usuário e define que o usuário deve alterar a senha no próximo sinalizador de logon, o hash da senha não será sincronizado com o ID do Microsoft Entra com o Microsoft Entra Connect até que o usuário altere sua senha.

Veja Implementar a sincronização do hash de palavras-passe para ver os passos de implementação.

Autenticação na nuvem: autenticação de passagem

Esforço. Para autenticação de passagem, você precisa de um ou mais (recomendamos três) agentes leves instalados em servidores existentes. Esses agentes devem ter acesso aos Serviços de Domínio Ative Directory locais, incluindo os controladores de domínio do AD locais. Eles precisam de acesso de saída à Internet e acesso aos seus controladores de domínio. Por esse motivo, não há suporte para implantar os agentes em uma rede de perímetro.

A Autenticação de Passagem requer acesso irrestrito à rede aos controladores de domínio. Todo o tráfego de rede é criptografado e limitado a solicitações de autenticação. Para obter mais informações sobre esse processo, consulte o aprofundamento de segurança na autenticação de passagem.

Experiência do usuário. Para melhorar a experiência de início de sessão dos utilizadores, utilize dispositivos associados ao Microsoft Entra ou dispositivos associados híbridos do Microsoft Entra. Se você não puder unir seus dispositivos Windows ao Microsoft Entra ID, recomendamos implantar o SSO contínuo com sincronização de hash de senha. O SSO contínuo elimina prompts desnecessários quando os usuários estão conectados.

Cenários avançados. A Autenticação de Passagem impõe a política de conta local no momento da entrada. Por exemplo, o acesso é negado quando o estado da conta de um usuário local é desabilitado, bloqueado ou sua senha expira ou a tentativa de logon fica fora do horário em que o usuário tem permissão para entrar.

As organizações que exigem autenticação multifator com autenticação de passagem devem usar a autenticação multifator do Microsoft Entra ou controles personalizados de Acesso Condicional. Essas organizações não podem usar um método de autenticação multifator local ou de terceiros que dependa da federação. As funcionalidades avançadas exigem que a sincronização do hash de palavras-passe seja implementada quer escolha ou não a autenticação pass-through. Um exemplo é o relatório de credenciais vazadas do Identity Protection.

Continuidade de negócios. Recomendamos que você implante dois agentes de autenticação de passagem extras. Esses extras são adicionais ao primeiro agente no servidor Microsoft Entra Connect. Essa outra implantação garante alta disponibilidade de solicitações de autenticação. Quando você tem três agentes implantados, um agente ainda pode falhar quando outro agente está inativo para manutenção.

Há outro benefício em implementar a sincronização do hash de palavras-passe, além da autenticação pass-through. Ele atua como um método de autenticação de backup quando o método de autenticação principal não está mais disponível.

Considerações. Pode utilizar a sincronização do hash de palavras-passe como um método de autenticação alternativo para a autenticação pass-through, quando os agentes não podem validar as credenciais de um utilizador devido a uma falha significativa no local. O failover para a sincronização de hash de senha não acontece automaticamente e você deve usar o Microsoft Entra Connect para alternar o método de logon manualmente.

Para obter outras considerações sobre a autenticação de passagem, incluindo o suporte a ID alternativa, consulte as perguntas frequentes.

Consulte a implementação da autenticação de passagem para as etapas de implantação.

Autenticação federada

Esforço. Um sistema de autenticação federada depende de um sistema externo confiável para autenticar usuários. Algumas empresas querem reutilizar seu investimento existente em sistema federado com sua solução de identidade híbrida Microsoft Entra. A manutenção e gestão do sistema federado está fora do controlo do Microsoft Entra ID. Cabe à organização usar o sistema federado para garantir que ele seja implantado com segurança e possa lidar com a carga de autenticação.

Experiência do usuário. A experiência do usuário da autenticação federada depende da implementação dos recursos, da topologia e da configuração do farm de federação. Algumas organizações precisam dessa flexibilidade para adaptar e configurar o acesso ao farm de federação para atender aos seus requisitos de segurança. Por exemplo, é possível configurar usuários e dispositivos conectados internamente para entrar usuários automaticamente, sem solicitar credenciais. Essa configuração funciona porque eles já entraram em seus dispositivos. Se necessário, algumas funcionalidades de segurança avançadas dificultam o processo de início de sessão dos utilizadores.

Cenários avançados. Uma solução de autenticação federada é necessária quando os clientes têm um requisito de autenticação que o Microsoft Entra ID não suporta nativamente. Consulte informações detalhadas para o ajudar a escolher a opção de início de sessão correta. Considere os seguintes requisitos comuns:

- Provedores multifator de terceiros que exigem um provedor de identidade federada.

- Autenticação usando soluções de autenticação de terceiros. Consulte a lista de compatibilidade de federação do Microsoft Entra.

- Inicie sessão que requer um sAMAccountName, por exemplo DOMAIN\username, em vez de um Nome Principal de Utilizador (UPN), por exemplo, user@domain.com.

Continuidade de negócios. Os sistemas federados normalmente exigem uma matriz de servidores com balanceamento de carga, conhecida como farm. Esse farm é configurado em uma topologia de rede interna e de rede de perímetro para garantir alta disponibilidade para solicitações de autenticação.

Implemente a sincronização do hash de palavras-passe juntamente com a autenticação federada como método de autenticação alternativo quando o método de autenticação primário já não estiver disponível. Um exemplo é quando os servidores locais não estão disponíveis. Algumas grandes organizações empresariais necessitam de uma solução de federação para suportar vários pontos de entrada na Internet configurados com geo-DNS para pedidos de autenticação de baixa latência.

Considerações. Os sistemas federados normalmente exigem um investimento mais significativo em infraestrutura local. A maioria das organizações escolhe essa opção se já tiver um investimento de federação local. E se for um forte requisito comercial usar um provedor de identidade única. A federação é mais complexa de operar e solucionar problemas em comparação com as soluções de autenticação em nuvem.

Para um domínio não roteável que não pode ser verificado no Microsoft Entra ID, você precisa de configuração extra para implementar o login do ID do usuário. Este requisito é conhecido como suporte de ID de login alternativo. Consulte Configurando ID de login alternativo para limitações e requisitos. Se você optar por usar um provedor de autenticação multifator de terceiros com federação, verifique se o provedor oferece suporte ao WS-Trust para permitir que os dispositivos ingressem no Microsoft Entra ID.

Consulte Implantando servidores de federação para obter as etapas de implantação.

Nota

Ao implantar sua solução de identidade híbrida Microsoft Entra, você deve implementar uma das topologias suportadas do Microsoft Entra Connect. Saiba mais sobre as configurações suportadas e não suportadas em Topologias para o Microsoft Entra Connect.

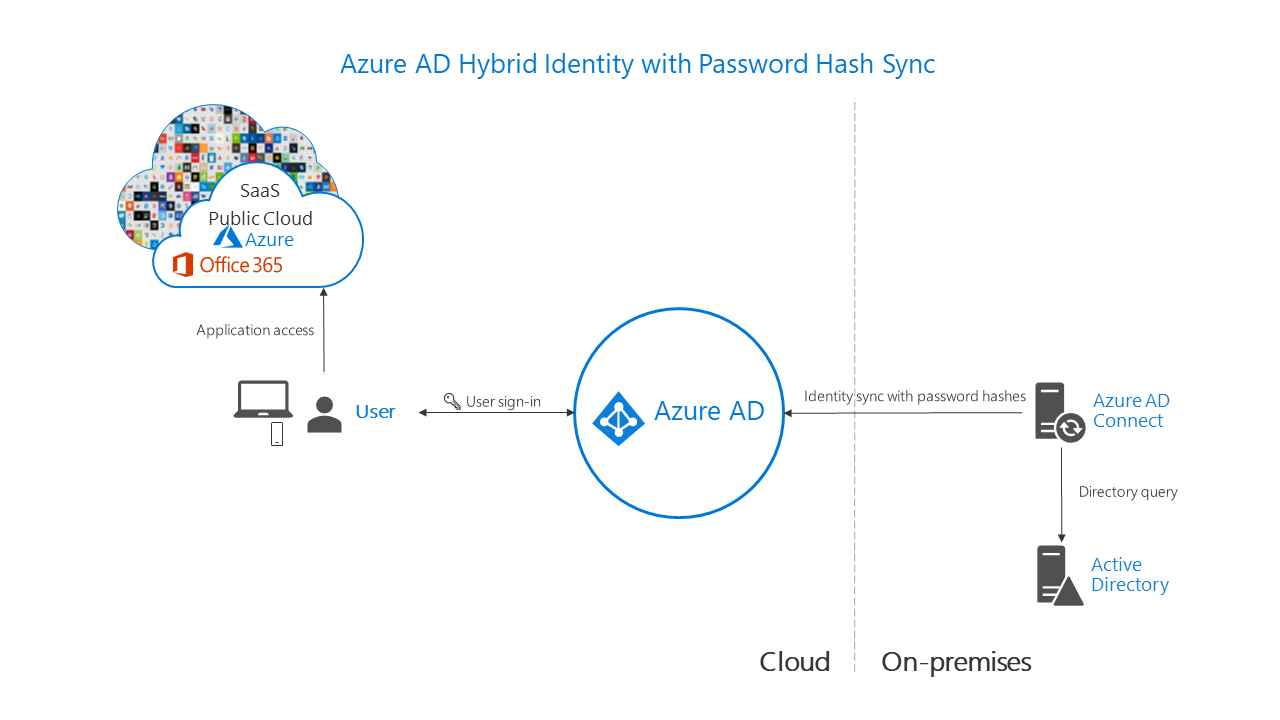

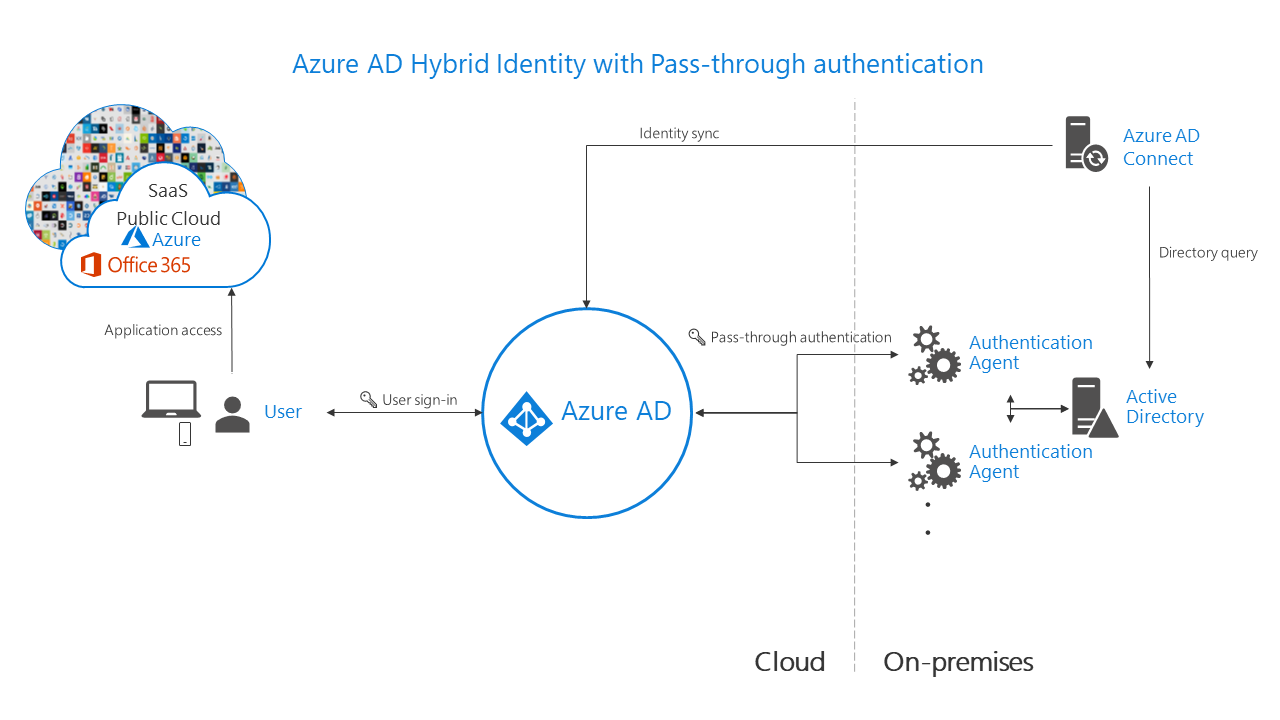

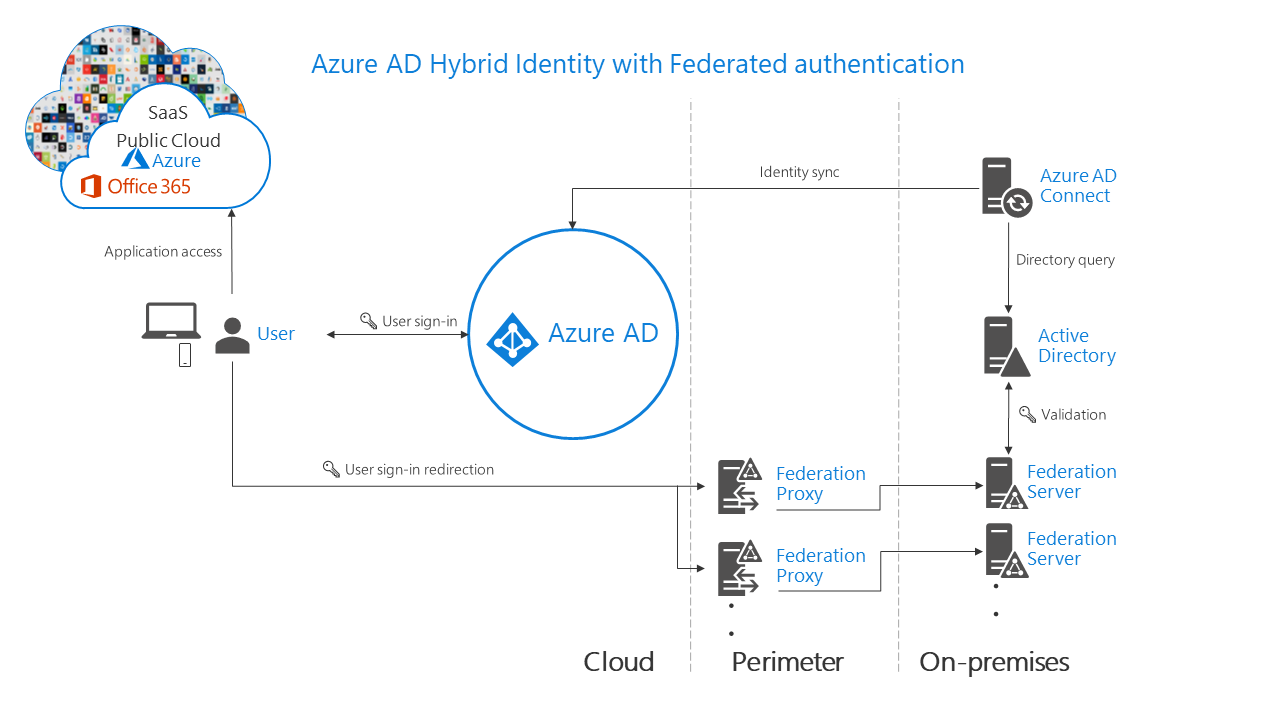

Diagramas de arquitetura

Os diagramas a seguir descrevem os componentes de arquitetura de alto nível necessários para cada método de autenticação que você pode usar com sua solução de identidade híbrida Microsoft Entra. Eles fornecem uma visão geral para ajudá-lo a comparar as diferenças entre as soluções.

Simplicidade de uma solução de sincronização do hash de palavras-passe:

Requisitos do agente de autenticação de passagem, usando dois agentes para redundância:

Componentes necessários para a federação no perímetro e na rede interna da organização:

Comparação de métodos

| Consideração | Sincronização de hash de palavra-passe | Autenticação pass-through | Federação com o AD FS |

|---|---|---|---|

| Onde acontece a autenticação? | Na cloud | Na nuvem, após uma troca segura de verificação de senha com o agente de autenticação local | No local |

| Quais são os requisitos do servidor local além do sistema de provisionamento: Microsoft Entra Connect? | None | Um servidor para cada agente de autenticação adicional | Dois ou mais servidores AD FS Dois ou mais servidores WAP na rede de perímetro/DMZ |

| Quais são os requisitos para Internet local e rede além do sistema de provisionamento? | None | Acesso de saída à Internet a partir dos servidores que executam agentes de autenticação | Acesso de entrada à Internet para servidores WAP no perímetro Acesso à rede de entrada para servidores AD FS a partir de servidores WAP no perímetro Balanceamento de carga de rede |

| Existe um requisito de certificado TLS/SSL? | No | No | Sim |

| Existe uma solução de monitorização do estado de saúde? | Não obrigatório | Status do agente fornecido pelo centro de administração do Microsoft Entra | Estado de funcionamento do Microsoft Entra Connect |

| Os usuários obtêm logon único para recursos de nuvem de dispositivos ingressados no domínio dentro da rede da empresa? | Sim com dispositivos associados ao Microsoft Entra, dispositivos híbridos associados ao Microsoft Entra, o plug-in Microsoft Enterprise SSO para dispositivos Apple ou SSO Seamless | Sim com dispositivos associados ao Microsoft Entra, dispositivos híbridos associados ao Microsoft Entra, o plug-in Microsoft Enterprise SSO para dispositivos Apple ou SSO Seamless | Sim |

| Que tipos de início de sessão são suportados? | UserPrincipalName + palavra-passe Autenticação integrada ao Windows usando SSO contínuo ID de login alternativo Microsoft Entra juntou-se a dispositivos Microsoft Entra dispositivos híbridos associados Autenticação de certificados e cartões inteligentes |

UserPrincipalName + palavra-passe Autenticação integrada ao Windows usando SSO contínuo ID de login alternativo Microsoft Entra juntou-se a dispositivos Microsoft Entra dispositivos híbridos associados Autenticação de certificados e cartões inteligentes |

UserPrincipalName + palavra-passe sAMAccountName + palavra-passe Autenticação integrada do Windows Autenticação de certificados e cartões inteligentes ID de login alternativo |

| O Windows Hello for Business é suportado? | Modelo de confiança chave Confiança na nuvem híbrida |

Modelo de confiança chave Confiança na nuvem híbrida Ambos requerem o nível funcional de domínio do Windows Server 2016 |

Modelo de confiança chave Confiança na nuvem híbrida Modelo de confiança de certificado |

| Quais são as opções de autenticação multifator? | Autenticação multifator Microsoft Entra Controles personalizados com acesso condicional* |

Autenticação multifator Microsoft Entra Controles personalizados com acesso condicional* |

Autenticação multifator Microsoft Entra MFA de terceiros Controles personalizados com acesso condicional* |

| Que estados de conta de utilizador são suportados? | Contas desativadas (até 30 minutos de atraso) |

Contas desativadas Conta bloqueada Conta expirada A palavra-passe expirou Horário de início de sessão |

Contas desativadas Conta bloqueada Conta expirada A palavra-passe expirou Horário de início de sessão |

| Quais são as opções de Acesso Condicional? | Acesso Condicional do Microsoft Entra, com ID do Microsoft Entra P1 ou P2 | Acesso Condicional do Microsoft Entra, com ID do Microsoft Entra P1 ou P2 | Acesso Condicional do Microsoft Entra, com ID do Microsoft Entra P1 ou P2 Regras de declaração do AD FS |

| O bloqueio de protocolos herdados é suportado? | Sim | Sim | Sim |

| É possível personalizar o logótipo, a imagem e a descrição nas páginas de início de sessão? | Sim, com o Microsoft Entra ID P1 ou P2 | Sim, com o Microsoft Entra ID P1 ou P2 | Sim |

| Que cenários avançados são suportados? | Bloqueio inteligente de senha Relatórios de credenciais vazadas, com o Microsoft Entra ID P2 |

Bloqueio inteligente de senha | Sistema de autenticação de baixa latência multissite Bloqueio da extranet do AD FS Integração com sistemas de identidade de terceiros |

Nota

Atualmente, os controles personalizados no Acesso Condicional do Microsoft Entra não oferecem suporte ao registro de dispositivo.

Recomendações

Seu sistema de identidade garante o acesso de seus usuários aos aplicativos que você migra e disponibiliza na nuvem. Use ou habilite a sincronização de hash de senha com qualquer método de autenticação escolhido, pelos seguintes motivos:

Alta disponibilidade e recuperação de desastres. Passagem A autenticação e a federação dependem da infraestrutura local. Para autenticação de passagem, o espaço ocupado no local inclui o hardware do servidor e a rede que os agentes de Autenticação de Passagem exigem. Para a federação, a pegada local é ainda maior. Ele requer servidores em sua rede de perímetro para solicitações de autenticação de proxy e os servidores de federação internos.

Para evitar pontos únicos de falha, implante servidores redundantes. Em seguida, as solicitações de autenticação sempre serão atendidas se algum componente falhar. Tanto a autenticação de passagem quanto a federação também dependem de controladores de domínio para responder a solicitações de autenticação, que também podem falhar. Muitos destes componentes necessitam de manutenção para se manterem saudáveis. As interrupções são mais prováveis quando a manutenção não é planejada e implementada corretamente.

Sobrevivência a interrupções no local. As consequências de uma interrupção no local devido a um ataque cibernético ou desastre podem ser substanciais, variando de danos à reputação da marca até uma organização paralisada incapaz de lidar com o ataque. Recentemente, muitas organizações foram vítimas de ataques de malware, incluindo ransomware direcionado, o que fez com que seus servidores locais caíssem. Quando a Microsoft ajuda os clientes a lidar com esses tipos de ataques, ela vê duas categorias de organizações:

As organizações que anteriormente também ativavam a sincronização do hash de palavras-passe em conjunto com a autenticação pass-through ou federada alteraram o método de autenticação primário para passarem a utilizar a sincronização do hash de palavras-passe. Eles voltaram a ficar online em questão de horas. Usando o acesso ao email via Microsoft 365, eles trabalharam para resolver problemas e acessar outras cargas de trabalho baseadas em nuvem.

As organizações que não habilitavam anteriormente a sincronização de hash de senha tinham que recorrer a sistemas de e-mail de consumidores externos não confiáveis para comunicações para resolver problemas. Nesses casos, eles levaram semanas para restaurar sua infraestrutura de identidade local, antes que os usuários pudessem entrar em aplicativos baseados em nuvem novamente.

Proteção de identidade. Uma das melhores maneiras de proteger os usuários na nuvem é a Proteção de ID do Microsoft Entra com o Microsoft Entra ID P2. A Microsoft verifica continuamente a Internet em busca de listas de usuários e senhas que agentes mal-intencionados vendem e disponibilizam na dark web. O Microsoft Entra ID pode usar essas informações para verificar se algum dos nomes de usuário e senhas em sua organização está comprometido. Portanto, é fundamental ativar a sincronização do hash de palavras-passe independentemente do método de autenticação que utilize, seja este a autenticação pass-through ou federada. As credenciais vazadas são apresentadas como um relatório. Use essas informações para bloquear ou forçar os usuários a alterar suas senhas quando tentarem entrar com senhas vazadas.

Conclusão

Este artigo descreve várias opções de autenticação que as organizações podem configurar e implantar para dar suporte ao acesso a aplicativos na nuvem. Para responder a vários requisitos empresarias, de segurança e técnicos, as organizações podem escolher entre a sincronização do hash de palavras-passe, a autenticação pass-through e a federação.

Considere cada método de autenticação. O esforço para implantar a solução e a experiência do usuário no processo de entrada atendem aos seus requisitos de negócios? Avalie se sua organização precisa dos cenários avançados e dos recursos de continuidade de negócios de cada método de autenticação. Por fim, avalie as considerações de cada método de autenticação. Algum deles o impede de implementar a sua escolha?

Próximos passos

No mundo de hoje, as ameaças estão presentes 24 horas por dia e vêm de todos os lugares. Implemente o método de autenticação correto e ele reduzirá seus riscos de segurança e protegerá suas identidades.

Comece a usar o Microsoft Entra ID e implante a solução de autenticação certa para sua organização.

Se você está pensando em migrar da autenticação federada para a nuvem, saiba mais sobre como alterar o método de entrada. Para ajudá-lo a planejar e implementar a migração, use esses planos de implantação de projeto ou considere usar o novo recurso de distribuição em estágios para migrar usuários federados para usar a autenticação de nuvem em uma abordagem em estágios.