Como usar identidades gerenciadas para o Serviço de Aplicativo e o Azure Functions

Este artigo mostra como criar uma identidade gerenciada para aplicativos do Serviço de Aplicativo e do Azure Functions e como usá-la para acessar outros recursos.

Importante

Como as identidades gerenciadas não oferecem suporte a cenários entre diretórios, elas não se comportarão como esperado se seu aplicativo for migrado entre assinaturas ou locatários. Para recriar as identidades gerenciadas após essa mudança, consulte As identidades gerenciadas serão recriadas automaticamente se eu mover uma assinatura para outro diretório?. Os recursos a jusante também precisam de ter as políticas de acesso atualizadas para utilizar a nova identidade.

Nota

As identidades gerenciadas não estão disponíveis para aplicativos implantados no Azure Arc.

Uma identidade gerenciada do Microsoft Entra ID permite que seu aplicativo acesse facilmente outros recursos protegidos pelo Microsoft Entra, como o Azure Key Vault. A identidade é gerida pela plataforma do Azure e não precisa de aprovisionar nem rodar segredos. Para obter mais informações sobre identidades gerenciadas no Microsoft Entra ID, consulte Identidades gerenciadas para recursos do Azure.

Pode conceder dois tipos de identidades à aplicação:

- Uma identidade atribuída pelo sistema está associada à aplicação e será eliminada se a aplicação for eliminada. Uma aplicação só pode ter uma identidade atribuída pelo sistema.

- Uma identidade atribuída pelo utilizador é um recurso autónomo do Azure que pode ser atribuído à aplicação. Uma aplicação pode ter várias identidades atribuídas pelo utilizador.

A configuração de identidade gerenciada é específica para o slot. Para configurar uma identidade gerenciada para um slot de implantação no portal, navegue primeiro até o slot. Para localizar a identidade gerenciada para seu aplicativo Web ou slot de implantação em seu locatário do Microsoft Entra no portal do Azure, pesquise-a diretamente na página Visão geral do seu locatário. Normalmente, o nome do slot é semelhante ao <app-name>/slots/<slot-name>.

Este vídeo mostra como usar identidades gerenciadas para o Serviço de Aplicativo.

As etapas no vídeo também são descritas nas seções a seguir.

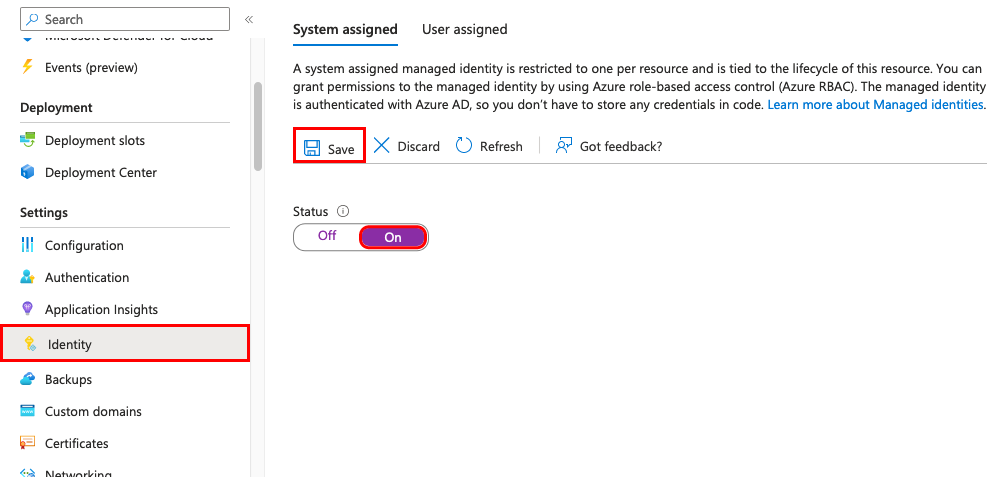

Adicionar uma identidade atribuída ao sistema

Na navegação à esquerda da página da sua aplicação, desloque-se para baixo até ao grupo Definições .

Selecione Identidade.

Na guia Sistema atribuído, alterne Status para Ativado. Clique em Guardar.

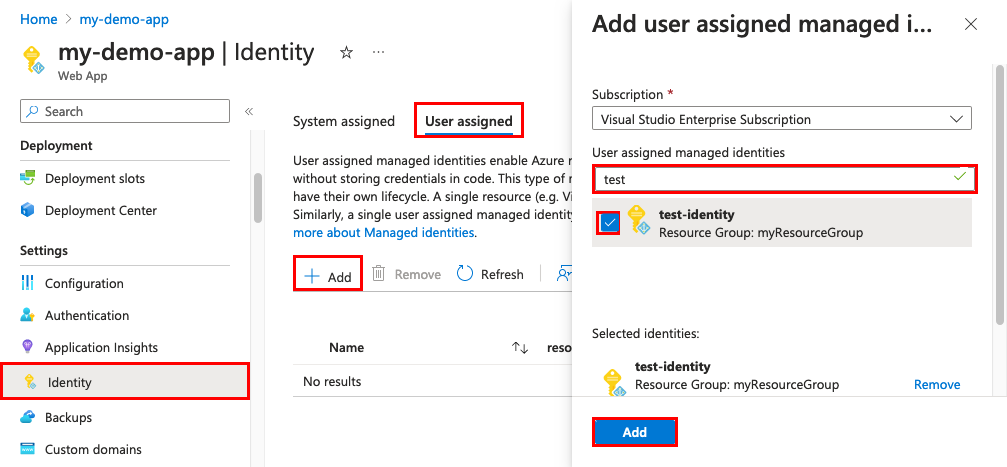

Adicionar uma identidade atribuída pelo usuário

Criar um aplicativo com uma identidade atribuída pelo usuário requer que você crie a identidade e, em seguida, adicione seu identificador de recurso à configuração do aplicativo.

Primeiro, você precisará criar um recurso de identidade atribuído pelo usuário.

Crie um recurso de identidade gerenciado atribuído pelo usuário de acordo com estas instruções.

Na navegação à esquerda da página da sua aplicação, desloque-se para baixo até ao grupo Definições .

Selecione Identidade.

Selecione Adicionar atribuído ao> usuário.

Procure a identidade criada anteriormente, selecione-a e selecione Adicionar.

Depois de selecionar Adicionar, o aplicativo é reiniciado.

Configurar recurso de destino

Talvez seja necessário configurar o recurso de destino para permitir o acesso a partir do seu aplicativo ou função. Por exemplo, se você solicitar um token para acessar o Cofre da Chave, também deverá adicionar uma política de acesso que inclua a identidade gerenciada do seu aplicativo ou função. Caso contrário, suas chamadas para o Cofre da Chave serão rejeitadas, mesmo se você usar um token válido. O mesmo é verdadeiro para o Banco de Dados SQL do Azure. Para saber mais sobre quais recursos oferecem suporte a tokens do Microsoft Entra, consulte Serviços do Azure que oferecem suporte à autenticação do Microsoft Entra.

Importante

Os serviços back-end para identidades geridas mantêm um cache por URI de recurso durante cerca de 24 horas. Se você atualizar a política de acesso de um recurso de destino específico e recuperar imediatamente um token para esse recurso, poderá continuar a obter um token armazenado em cache com permissões desatualizadas até que esse token expire. Atualmente, não há como forçar uma atualização de token.

Conectar-se aos serviços do Azure no código do aplicativo

Com sua identidade gerenciada, um aplicativo pode obter tokens para recursos do Azure que são protegidos pela ID do Microsoft Entra, como o Banco de Dados SQL do Azure, o Cofre da Chave do Azure e o Armazenamento do Azure. Esses tokens representam o aplicativo que acessa o recurso, e não qualquer usuário específico do aplicativo.

O Serviço de Aplicativo e o Azure Functions fornecem um ponto de extremidade REST acessível internamente para recuperação de tokens. O ponto de extremidade REST pode ser acessado de dentro do aplicativo com um HTTP GET padrão, que pode ser implementado com um cliente HTTP genérico em todos os idiomas. Para .NET, JavaScript, Java e Python, a biblioteca de cliente do Azure Identity fornece uma abstração sobre esse ponto de extremidade REST e simplifica a experiência de desenvolvimento. Conectar-se a outros serviços do Azure é tão simples quanto adicionar um objeto de credencial ao cliente específico do serviço.

Uma solicitação HTTP GET bruta se parece com o exemplo a seguir:

GET /MSI/token?resource=https://vault.azure.net&api-version=2019-08-01 HTTP/1.1

Host: localhost:4141

X-IDENTITY-HEADER: 853b9a84-5bfa-4b22-a3f3-0b9a43d9ad8a

E uma resposta de exemplo pode ter a seguinte aparência:

HTTP/1.1 200 OK

Content-Type: application/json

{

"access_token": "eyJ0eXAi…",

"expires_on": "1586984735",

"resource": "https://vault.azure.net",

"token_type": "Bearer",

"client_id": "5E29463D-71DA-4FE0-8E69-999B57DB23B0"

}

Essa resposta é a mesma que a resposta para a solicitação de token de acesso de serviço a serviço do Microsoft Entra. Para acessar o Cofre da Chave, você adicionará o valor de uma conexão de access_token cliente com o cofre.

Para obter mais informações sobre o ponto de extremidade REST, consulte Referência do ponto de extremidade REST.

Remover uma identidade

Quando você remove uma identidade atribuída ao sistema, ela é excluída da ID do Microsoft Entra. As identidades atribuídas ao sistema também são removidas automaticamente do Microsoft Entra ID quando você exclui o próprio recurso do aplicativo.

Na navegação à esquerda da página da sua aplicação, desloque-se para baixo até ao grupo Definições .

Selecione Identidade. Em seguida, siga as etapas com base no tipo de identidade:

- Identidade atribuída ao sistema: na guia Sistema atribuído, alterne Status para Desativado. Clique em Guardar.

- Identidade atribuída pelo usuário: selecione a guia Usuário atribuído , marque a caixa de seleção da identidade e selecione Remover. Selecione Sim para confirmar.

Nota

Há também uma configuração de aplicativo que pode ser definida, WEBSITE_DISABLE_MSI, que apenas desativa o serviço de token local. No entanto, ele deixa a identidade no lugar e as ferramentas ainda mostrarão a identidade gerenciada como "on" ou "enabled". Como resultado, o uso dessa configuração não é recomendado.

Referência do ponto de extremidade REST

Um aplicativo com uma identidade gerenciada disponibiliza esse ponto de extremidade definindo duas variáveis de ambiente:

- IDENTITY_ENDPOINT - a URL para o serviço de token local.

- IDENTITY_HEADER - um cabeçalho usado para ajudar a mitigar ataques de falsificação de solicitação do lado do servidor (SSRF). O valor é girado pela plataforma.

O IDENTITY_ENDPOINT é uma URL local a partir da qual seu aplicativo pode solicitar tokens. Para obter um token para um recurso, faça uma solicitação HTTP GET para esse ponto de extremidade, incluindo os seguintes parâmetros:

Nome do parâmetro Em Description recurso Query O URI do recurso Microsoft Entra do recurso para o qual um token deve ser obtido. Este pode ser um dos serviços do Azure que suportam a autenticação do Microsoft Entra ou qualquer outro URI de recurso. api-version Query A versão da API de token a ser usada. 2019-08-01Utilize.CABEÇALHO DE IDENTIDADE X Cabeçalho O valor da variável de ambiente IDENTITY_HEADER. Esse cabeçalho é usado para ajudar a mitigar ataques de falsificação de solicitação do lado do servidor (SSRF). client_id Query (Opcional) O ID do cliente da identidade atribuída pelo usuário a ser usada. Não pode ser usado em uma solicitação que inclua principal_id,mi_res_idouobject_id. Se todos os parâmetros de ID (client_id,principal_id,object_id, emi_res_id) forem omitidos, a identidade atribuída ao sistema será usada.principal_id Query (Opcional) O ID principal da identidade atribuída pelo usuário a ser usada. object_idé um alias que pode ser usado em vez disso. Não pode ser usado em uma solicitação que inclua client_id, mi_res_id ou object_id. Se todos os parâmetros de ID (client_id,principal_id,object_id, emi_res_id) forem omitidos, a identidade atribuída ao sistema será usada.mi_res_id Query (Opcional) A ID de recurso do Azure da identidade atribuída pelo usuário a ser usada. Não pode ser usado em uma solicitação que inclua principal_id,client_idouobject_id. Se todos os parâmetros de ID (client_id,principal_id,object_id, emi_res_id) forem omitidos, a identidade atribuída ao sistema será usada.

Importante

Se você estiver tentando obter tokens para identidades atribuídas pelo usuário, deverá incluir uma das propriedades opcionais. Caso contrário, o serviço de token tentará obter um token para uma identidade atribuída ao sistema, que pode ou não existir.

Próximos passos

- Tutorial: Conectar-se ao Banco de Dados SQL a partir do Serviço de Aplicativo sem segredos usando uma identidade gerenciada

- Acesse o Armazenamento do Azure com segurança usando uma identidade gerenciada

- Ligue para o Microsoft Graph com segurança usando uma identidade gerenciada

- Conecte-se com segurança aos serviços com segredos do Cofre da Chave