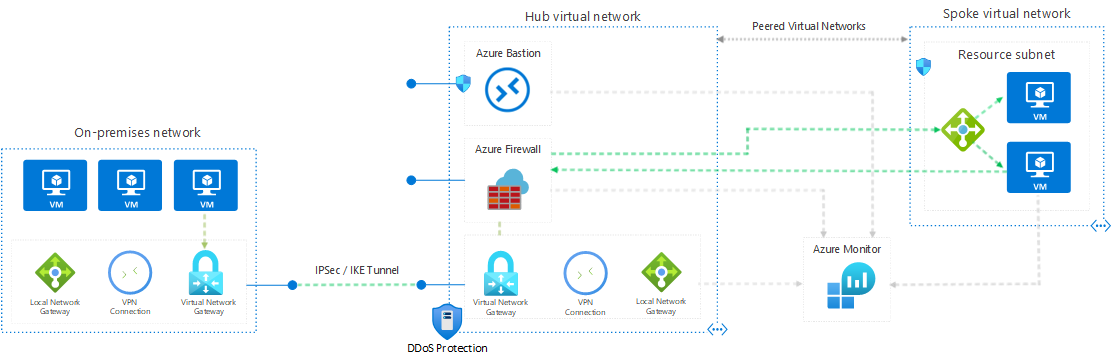

Esta arquitetura de referência mostra uma rede híbrida segura que expande uma rede no local para o Azure. A arquitetura implementa uma rede de perímetro, também chamada de DMZ, entre a rede local e uma rede virtual do Azure. Todo o tráfego de entrada e saída passa pelo Firewall do Azure.

Arquitetura

Transfira um ficheiro do Visio desta arquitetura.

Componentes

A arquitetura consiste nos seguintes aspetos:

Rede no local. Uma rede de área local privada implementada numa organização.

Rede virtual do Azure. A rede virtual hospeda os componentes da solução e outros recursos em execução no Azure.

As rotas de rede virtual definem o fluxo de tráfego IP na rede virtual do Azure. No diagrama, há duas tabelas de rotas definidas pelo usuário.

Na sub-rede do gateway, o tráfego é roteado por meio da instância do Firewall do Azure.

Nota

Dependendo dos requisitos da sua conexão VPN, você pode configurar rotas BGP (Border Gateway Protocol) para implementar as regras de encaminhamento que direcionam o tráfego de volta pela rede local.

Gateway. O gateway fornece conectividade entre os roteadores na rede local e na rede virtual. O gateway é colocado em sua própria sub-rede.

Firewall do Azure. O Firewall do Azure é um firewall gerenciado como um serviço. A instância do Firewall é colocada em sua própria sub-rede.

Grupos de segurança de rede. Use grupos de segurança para restringir o tráfego de rede dentro da rede virtual.

Azure Bastion. O Azure Bastion permite que você faça logon em máquinas virtuais (VMs) na rede virtual por meio de SSH ou protocolo de área de trabalho remota (RDP) sem expor as VMs diretamente à Internet. Use Bastion para gerenciar as VMs na rede virtual.

Bastion requer uma sub-rede dedicada chamada AzureBastionSubnet.

Potenciais casos de utilização

Esta arquitetura requer uma ligação ao datacenter no local, com um gateway de VPN ou uma ligação ExpressRoute. Utilizações típicas desta arquitetura:

- Aplicações híbridas onde as cargas de trabalho são executadas parcialmente no local e parcialmente no Azure.

- Infraestrutura que requer controle granular sobre o tráfego que entra em uma rede virtual do Azure a partir de um datacenter local.

- Aplicações que têm de auditar o tráfego de saída. A auditoria é muitas vezes um requisito regulamentar de muitos sistemas comerciais e pode ajudar a evitar a divulgação pública de informações privadas.

Recomendações

As recomendações seguintes aplicam-se à maioria dos cenários. Siga-as, a não ser que tenha requisitos específicos que as anulem.

Recomendações de controlo de acesso

Use o controle de acesso baseado em função do Azure (Azure RBAC) para gerenciar os recursos em seu aplicativo. Considere criar as seguintes funções personalizadas:

Uma função DevOps com permissões para administrar a infraestrutura da aplicação, implementar os componentes da aplicação e monitorizar e reiniciar as VMs.

Uma função de administrador de TI centralizada para gerir e monitorizar os recursos de rede.

Uma função de administrador de TI de segurança para gerenciar recursos de rede seguros, como o firewall.

A função de administrador de TI não deve ter acesso aos recursos do firewall. O acesso deve ser restrito à função de administrador de TI de segurança.

Recomendações para grupos de recursos

Os recursos do Azure, como VMs, redes virtuais e balanceadores de carga, podem ser facilmente gerenciados agrupando-os em grupos de recursos. Atribua funções do Azure a cada grupo de recursos para restringir o acesso.

Recomendamos que crie os seguintes grupos de recursos:

- Um grupo de recursos que contém a rede virtual (excluindo as VMs), NSGs e os recursos de gateway para conexão com a rede local. Atribua a função de administrador de TI centralizada a este grupo de recursos.

- Um grupo de recursos que contém as VMs para a instância do Firewall do Azure e as rotas definidas pelo usuário para a sub-rede do gateway. Atribua a função de administrador de TI de segurança a este grupo de recursos.

- Separe grupos de recursos para cada rede virtual spoke que contém o balanceador de carga e VMs.

Recomendações de redes

Para aceitar o tráfego de entrada da Internet, adicione uma regra de Tradução de Endereço de Rede de Destino (DNAT) ao Firewall do Azure.

- Endereço de destino = Endereço IP público da instância de firewall.

- Endereço traduzido = Endereço IP privado dentro da rede virtual.

Force-tunnel todo o tráfego de saída da Internet através da sua rede local usando o túnel VPN site a site e roteie para a Internet usando a conversão de endereços de rede (NAT). Este projeto evita o vazamento acidental de qualquer informação confidencial e permite a inspeção e auditoria de todo o tráfego de saída.

Não bloqueie completamente o tráfego da Internet a partir dos recursos nas sub-redes da rede falada. O bloqueio do tráfego impedirá que esses recursos usem os serviços PaaS do Azure que dependem de endereços IP públicos, como registro em log de diagnóstico de VM, download de extensões de VM e outras funcionalidades. O diagnóstico do Azure também requer que os componentes possam ler e escrever numa conta de Armazenamento do Azure.

Verifique se o tráfego de Internet de saída tem uma imposição de túnel correta. Se você estiver usando uma conexão VPN com o serviço de roteamento e acesso remoto em um servidor local, use uma ferramenta como o WireShark.

Considere usar o Gateway de Aplicativo ou a Porta de Entrada do Azure para terminação SSL.

Considerações

Essas considerações implementam os pilares do Azure Well-Architected Framework, que é um conjunto de princípios orientadores que podem ser usados para melhorar a qualidade de uma carga de trabalho. Para obter mais informações, consulte Microsoft Azure Well-Architected Framework.

Eficiência de desempenho

Eficiência de desempenho é a capacidade da sua carga de trabalho para dimensionar para satisfazer as exigências que os utilizadores lhe colocam de forma eficiente. Para obter mais informações, consulte Visão geral do pilar de eficiência de desempenho.

Para obter detalhes sobre os limites de largura de banda do Gateway de VPN, consulte SKUs de gateway. Para larguras de banda superiores, considere atualizar para um gateway do ExpressRoute. O ExpressRoute fornece até 10 Gbps de largura de banda com latência menor do que uma conexão VPN.

Para obter mais informações sobre a escalabilidade dos gateways do Azure, consulte as seções de consideração de escalabilidade em:

- Implementando uma arquitetura de rede híbrida com o Azure e VPN local

- Implementar uma arquitetura de rede híbrida com o Azure ExpressRoute

Para obter detalhes sobre como gerenciar redes virtuais e NSGs em escala, consulte Azure Virtual Network Manager (AVNM): Criar uma rede de hub e spoke segura para criar topologias de rede virtual de hub e spoke novas (e existentes a bordo) para gerenciamento central de conectividade e regras NSG.

Fiabilidade

A confiabilidade garante que seu aplicativo possa atender aos compromissos que você assume com seus clientes. Para obter mais informações, consulte Visão geral do pilar de confiabilidade.

Se você estiver usando a Rota Expressa do Azure para fornecer conectividade entre a rede virtual e a rede local, configure um gateway VPN para fornecer failover se a conexão da Rota Expressa ficar indisponível.

Para obter informações sobre como manter a disponibilidade para conexões VPN e ExpressRoute, consulte as considerações de disponibilidade em:

- Implementando uma arquitetura de rede híbrida com o Azure e VPN local

- Implementar uma arquitetura de rede híbrida com o Azure ExpressRoute

Excelência operacional

A excelência operacional abrange os processos operacionais que implantam um aplicativo e o mantêm em execução na produção. Para obter mais informações, consulte Visão geral do pilar de excelência operacional.

Se a conectividade de gateway da sua rede local para o Azure estiver inativa, você ainda poderá acessar as VMs na rede virtual do Azure por meio do Azure Bastion.

Cada sub-rede da camada na arquitetura de referência está protegida por regras do NSG. Poderá ter de criar uma regra para abrir a porta 3389 para o acesso do protocolo RDP (Remote Desktop Protocol) em VMs do Windows ou a porta 22 para o acesso de secure shell (SSH) em VMs do Linux. Outras ferramentas de monitorização e gestão podem precisar de regras para abrir portas adicionais.

Se estiver a utilizar o ExpressRoute para fornecer conectividade entre o datacenter no local e o Azure, utilize o Toolkit de Conectividade do Azure (AzureCT) para monitorizar e resolver problemas de ligação.

Você pode encontrar informações adicionais sobre monitoramento e gerenciamento de conexões VPN e ExpressRoute no artigo Implementando uma arquitetura de rede híbrida com o Azure e VPN local.

Segurança

A segurança oferece garantias contra ataques deliberados e o abuso de seus valiosos dados e sistemas. Para obter mais informações, consulte Visão geral do pilar de segurança.

Esta arquitetura de referência implementa vários níveis de segurança.

Roteamento de todas as solicitações de usuário local por meio do Firewall do Azure

A rota definida pelo usuário na sub-rede do gateway bloqueia todas as solicitações do usuário, exceto as recebidas localmente. A rota passa solicitações permitidas para o firewall. As solicitações são passadas para os recursos nas redes virtuais spoke se forem permitidas pelas regras de firewall. Você pode adicionar outras rotas, mas certifique-se de que elas não ignorem inadvertidamente o firewall ou bloqueiem o tráfego administrativo destinado à sub-rede de gerenciamento.

Usando NSGs para bloquear/passar tráfego para sub-redes de rede virtual spoke

O tráfego de e para sub-redes de recursos em redes virtuais spoke é restrito usando NSGs. Se você tiver um requisito para expandir as regras do NSG para permitir um acesso mais amplo a esses recursos, pondere esses requisitos em relação aos riscos de segurança. Cada caminho de entrada novo representa uma oportunidade para danos na aplicação ou fuga de dados acidental ou propositada.

Proteção contra DDoS

A Proteção contra DDoS do Azure, combinada com as práticas recomendadas de design de aplicativos, fornece recursos aprimorados de mitigação de DDoS para fornecer mais defesa contra ataques DDoS. Você deve habilitar a Proteção DDOS do Azure em qualquer rede virtual de perímetro.

Usar o AVNM para criar regras de administração de segurança de linha de base

O AVNM permite que você crie linhas de base de regras de segurança, que podem ter prioridade sobre as regras de grupo de segurança de rede. As regras de administração de segurança são avaliadas antes das regras NSG e têm a mesma natureza dos NSGs, com suporte para priorização, tags de serviço e protocolos L3-L4. O AVNM permite que a TI central imponha uma linha de base de regras de segurança, ao mesmo tempo em que permite uma independência de regras NSG adicionais pelos proprietários da rede virtual falada. Para facilitar uma implementação controlada das alterações nas regras de segurança, o recurso de implantações do AVNM permite que você libere com segurança as alterações significativas dessas configurações nos ambientes hub-and-spoke.

Acesso ao DevOps

Use o RBAC do Azure para restringir as operações que o DevOps pode executar em cada camada. Ao conceder permissões, utilize o princípio do menor privilégio. Registe todas as operações administrativas e realize auditorias regulares para garantir que as alterações de configuração foram planeadas.

Otimização de custos

A otimização de custos consiste em procurar formas de reduzir despesas desnecessárias e melhorar a eficiência operacional. Para obter mais informações, consulte Visão geral do pilar de otimização de custos.

Utilize a calculadora de preços do Azure para prever os custos. Outras considerações são descritas na seção Otimização de custos no Microsoft Azure Well-Architected Framework.

Aqui estão considerações de custo para os serviços usados nessa arquitetura.

Azure Firewall

Nessa arquitetura, o Firewall do Azure é implantado na rede virtual para controlar o tráfego entre a sub-rede do gateway e os recursos nas redes virtuais faladas. Dessa forma, o Firewall do Azure é econômico porque é usado como uma solução compartilhada consumida por várias cargas de trabalho. Aqui estão os modelos de preços do Firewall do Azure:

- Taxa fixa por hora de implantação.

- Dados processados por GB para suportar o dimensionamento automático.

Quando comparado com dispositivos virtuais de rede (NVAs), com o Firewall do Azure você pode economizar até 30-50%. Para obter mais informações, consulte Firewall do Azure vs NVA.

Azure Bastion

O Azure Bastion se conecta com segurança à sua máquina virtual por RDP e SSH sem a necessidade de configurar um IP público na máquina virtual.

O faturamento de bastião é comparável a uma máquina virtual básica de baixo nível configurada como uma caixa de salto. Bastion é mais econômico do que uma caixa de salto, pois tem recursos de segurança integrados e não incorre em custos adicionais para armazenamento e gerenciamento de um servidor separado.

Rede Virtual do Azure

A Rede Virtual do Azure é gratuita. Todas as subscrições podem criar até 50 redes virtuais em todas as regiões. Todo o tráfego que ocorre dentro dos limites de uma rede virtual é gratuito. Por exemplo, VMs na mesma rede virtual que conversam entre si não incorrem em taxas de tráfego de rede.

Balanceador de carga interno

O balanceamento de carga básico entre máquinas virtuais que residem na mesma rede virtual é gratuito.

Nessa arquitetura, os balanceadores de carga internos são usados para balancear a carga do tráfego dentro de uma rede virtual.

Implementar este cenário

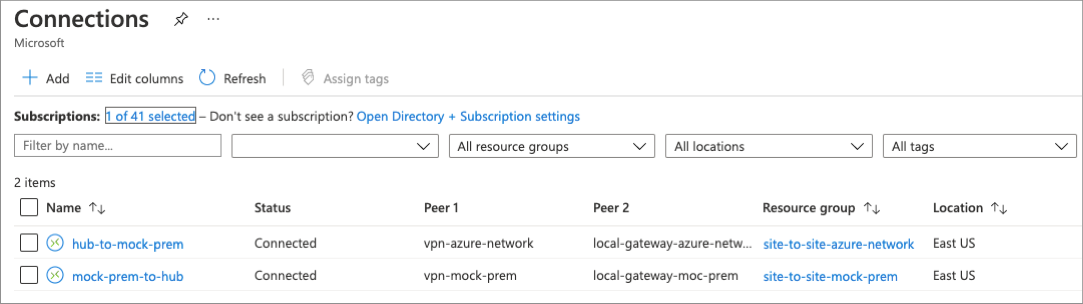

Essa implantação cria dois grupos de recursos; o primeiro possui uma rede local simulada, o segundo um conjunto de redes hub e spoke. A rede local simulada e a rede de hub são conectadas usando gateways de Rede Virtual do Azure para formar uma conexão site a site. Essa configuração é muito semelhante à forma como você conectaria seu datacenter local ao Azure.

Essa implantação pode levar até 45 minutos para ser concluída. O método de implantação recomendado é usar a opção de portal encontrada abaixo.

Use o botão a seguir para implantar a referência usando o portal do Azure.

Depois que a implantação for concluída, verifique a conectividade site a site examinando os recursos de conexão recém-criados. Enquanto estiver no portal do Azure, pesquise por 'conexões' e observe que o status de cada conexão.

A instância do IIS encontrada na rede spoke pode ser acessada a partir da máquina virtual localizada na rede local simulada. Crie uma conexão com a máquina virtual usando o host Azure Bastion incluído, abra um navegador da Web e navegue até o endereço do balanceador de carga de rede do aplicativo.

Para obter informações detalhadas e opções de implantação adicionais, consulte os modelos do Azure Resource Manager (modelos ARM) usados para implantar esta solução: Rede Híbrida Segura.

Próximos passos

- O datacenter virtual: uma perspetiva de rede.

- Documentação de segurança do Azure.