Visão geral do controle de alterações e do inventário

Atenção

Este artigo faz referência ao CentOS, uma distribuição Linux que está se aproximando do status de Fim da Vida Útil (EOL). Por favor, considere o seu uso e planejamento de acordo. Para obter mais informações, consulte as diretrizes de Fim da Vida Útil do CentOS.

Importante

- O Controle de Alterações e o Inventário usando o agente do Log Analytics serão desativados em 31 de agosto de 2024 e recomendamos que você use o Agente de Monitoramento do Azure como o novo agente de suporte. Siga as orientações para Migração do Registo de Alterações e Inventário utilizando o Log Analytics para o Registo de Alterações e Inventário utilizando Agente de Monitorização do Azure versão.

Este artigo apresenta o Controle de Alterações e o Inventário na Automação do Azure. Esse recurso rastreia alterações em máquinas virtuais hospedadas no Azure, no local e em outros ambientes de nuvem para ajudá-lo a identificar problemas operacionais e ambientais com o software gerenciado pelo Gerenciador de Pacotes de Distribuição. Os itens que são rastreados pelo Controle de Alterações e Inventário incluem:

- Software do Windows

- Software Linux (pacotes)

- Arquivos Windows e Linux

- Chaves de registo do Windows

- Serviços do Windows

- Daemons Linux

Nota

Para controlar as alterações de propriedade do Azure Resource Manager, consulte o histórico de alterações do Azure Resource Graph.

O Controle de Alterações e Inventário usa o Microsoft Defender for Cloud File Integrity Monitoring (FIM) para examinar o sistema operacional e os arquivos de aplicativos e o Registro do Windows. Enquanto a FIM monitora essas entidades, o Change Tracking and Inventory rastreia nativamente:

- Alterações de software

- Serviços do Windows

- Daemons Linux

Ativar todos os recursos incluídos no Controle de Alterações e no Inventário pode causar cobranças adicionais. Antes de continuar, revise os Preços de Automação e os Preços do Azure Monitor.

O Controle de Alterações e o Inventário encaminham dados para os Logs do Azure Monitor e esses dados coletados são armazenados em um espaço de trabalho do Log Analytics. O recurso File Integrity Monitoring (FIM) está disponível somente quando o Microsoft Defender para servidores está habilitado. Consulte Preços do Microsoft Defender for Cloud para saber mais. O FIM carrega dados para o mesmo espaço de trabalho do Log Analytics criado para armazenar dados do Controle de Alterações e do Inventário. Recomendamos que você monitore seu espaço de trabalho vinculado do Log Analytics para acompanhar seu uso exato. Para obter mais informações sobre como analisar o uso de dados do Azure Monitor Logs, consulte Analisar o uso no espaço de trabalho do Log Analytics.

As máquinas conectadas ao espaço de trabalho do Log Analytics usam o agente do Log Analytics para coletar dados sobre alterações no software instalado, serviços do Windows, registro e arquivos do Windows e daemons do Linux em servidores monitorados. Quando os dados estão disponíveis, o agente os envia para os Logs do Azure Monitor para processamento. Os Logs do Azure Monitor aplicam lógica aos dados recebidos, registram-nos e os disponibilizam para análise.

Nota

O Controle de Alterações e o Inventário exigem a vinculação de um espaço de trabalho do Log Analytics à sua conta de automação. Para obter uma lista definitiva de regiões com suporte, consulte Mapeamentos do Azure Workspace. Os mapeamentos de região não afetam a capacidade de gerenciar VMs em uma região separada da sua conta de automação.

Como fornecedor de serviços, pode ter integrado vários inquilinos de clientes no Azure Lighthouse. O Azure Lighthouse permite que você execute operações em escala em vários locatários do Microsoft Entra ao mesmo tempo, tornando as tarefas de gerenciamento, como Controle de Alterações e Inventário, mais eficientes entre os locatários pelos quais você é responsável. O Controle de Alterações e o Inventário podem gerenciar máquinas em várias assinaturas no mesmo locatário ou entre locatários usando o gerenciamento de recursos delegados do Azure.

Limitações atuais

O Controlo de Alterações e o Inventário não suportam ou têm as seguintes limitações:

- Recursão para rastreamento de registro do Windows

- Sistemas de arquivos de rede

- Diferentes métodos de instalação

- *.exe arquivos armazenados no Windows

- A coluna Tamanho Máximo do Arquivo e os valores não são usados na implementação atual.

- Se você estiver acompanhando as alterações do arquivo, ele será limitado a um tamanho de arquivo de 5 MB ou menos.

- Se o tamanho do arquivo aparecer >1.25MB, então FileContentChecksum está incorreto devido a restrições de memória no cálculo da soma de verificação.

- Se você tentar coletar mais de 2500 arquivos em um ciclo de coleta de 30 minutos, o desempenho do Controle de Alterações e do Inventário poderá ser degradado.

- Se o tráfego de rede for alto, os registros de alteração podem levar até seis horas para serem exibidos.

- Se você modificar uma configuração enquanto uma máquina ou servidor estiver desligado, ele poderá postar alterações pertencentes à configuração anterior.

- Coletando atualizações de Hotfix em máquinas Windows Server 2016 Core RS3.

- Os daemons Linux podem mostrar um estado alterado mesmo que nenhuma alteração tenha ocorrido. Esse problema surge devido à maneira como os

SvcRunLevelsdados na tabela Azure Monitor ConfigurationChange são gravados.

Limites

Para obter os limites que se aplicam ao Controle de Alterações e ao Inventário, consulte Limites do serviço de Automação do Azure.

Sistemas operativos suportados

O Controle de Alterações e o Inventário são suportados em todos os sistemas operacionais que atendem aos requisitos do agente do Log Analytics. Consulte os sistemas operacionais suportados para obter uma lista das versões dos sistemas operacionais Windows e Linux que são atualmente suportadas pelo agente do Log Analytics.

Para entender os requisitos do cliente para TLS 1.2 ou superior, consulte TLS para Automação do Azure.

Requisito Python

O Change Tracking e o Inventory agora suportam Python 2 e Python 3. Se sua máquina usa uma distro que não inclui nenhuma das versões, você deve instalá-las por padrão. Os comandos de exemplo a seguir instalarão o Python 2 e o Python 3 em distros diferentes.

Nota

Para usar o agente OMS compatível com Python 3, certifique-se de desinstalar primeiro o Python 2; caso contrário, o agente do OMS continuará a ser executado com python 2 por padrão.

- Red Hat, CentOS, Oracle:

sudo yum install -y python2

- Ubuntu, Debian:

sudo apt-get update

sudo apt-get install -y python2

- SUSE:

sudo zypper install -y python2

Nota

O executável Python 2 deve ser aliased para python.

Requisitos de rede

Verifique a Configuração de Rede de Automação do Azure para obter informações detalhadas sobre as portas, URLs e outros detalhes de rede necessários para o Controle de Alterações e o Inventário.

Ativar o Controlo de Alterações e Inventário

Você pode habilitar o Controle de Alterações e o Inventário das seguintes maneiras:

A partir da sua conta de Automação para uma ou mais máquinas Azure e não Azure.

Manualmente para máquinas que não sejam do Azure, incluindo máquinas ou servidores registrados com servidores habilitados para Azure Arc. Para máquinas híbridas, recomendamos instalar o agente do Log Analytics para Windows conectando primeiro sua máquina aos servidores habilitados para Azure Arc e, em seguida, usando a Política do Azure para atribuir o agente Implantar o Log Analytics à política interna de máquinas Linux ou Windows Azure Arc. Se você planeja monitorar também as máquinas com o Azure Monitor para VMs, use a iniciativa Habilitar o Azure Monitor para VMs .

Para uma única VM do Azure a partir da página Máquina virtual no portal do Azure. Este cenário está disponível para VMs Linux e Windows.

Para várias VMs do Azure, selecione-as na página Máquinas virtuais no portal do Azure.

Controlar alterações de ficheiros

Para controlar alterações em arquivos no Windows e Linux, o Change Tracking and Inventory usa hashes MD5 dos arquivos. O recurso usa os hashes para detetar se as alterações foram feitas desde o último inventário. Para rastrear os arquivos do Linux, verifique se você tem acesso de leitura para o usuário do agente do OMS.

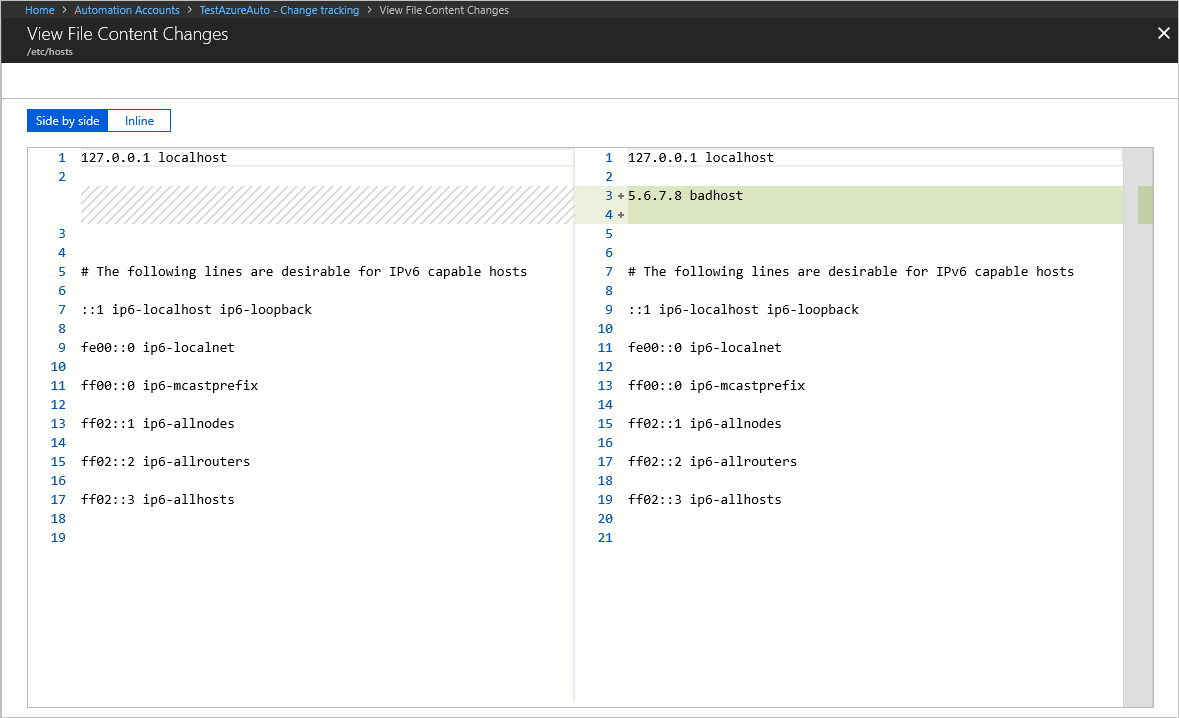

Controlar alterações no conteúdo do arquivo

O Change Tracking and Inventory permite visualizar o conteúdo de um arquivo Windows ou Linux. Para cada alteração em um arquivo, o Controle de Alterações e o Inventário armazenam o conteúdo do arquivo em uma conta de Armazenamento do Azure. Ao acompanhar um arquivo, você pode visualizar seu conteúdo antes ou depois de uma alteração. O conteúdo do arquivo pode ser visualizado em linha ou lado a lado.

Rastreamento de chaves do Registro

O Controle de Alterações e Inventário permite o monitoramento de alterações nas chaves do Registro do Windows. O monitoramento permite identificar pontos de extensibilidade onde o código de terceiros e o malware podem ser ativados. A tabela a seguir lista chaves do Registro pré-configuradas (mas não habilitadas). Para rastrear essas chaves, você deve habilitar cada uma.

| Chave do Registo | Propósito |

|---|---|

HKEY\LOCAL\MACHINE\Software\Microsoft\Windows\CurrentVersion\Group Policy\Scripts\Startup |

Monitora scripts que são executados na inicialização. |

HKEY\LOCAL\MACHINE\Software\Microsoft\Windows\CurrentVersion\Group Policy\Scripts\Shutdown |

Monitora scripts que são executados no desligamento. |

HKEY\LOCAL\MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Run |

Monitoriza as chaves que são carregadas antes de o utilizador iniciar sessão na conta do Windows. A chave é usada para aplicativos de 32 bits executados em computadores de 64 bits. |

HKEY\LOCAL\MACHINE\SOFTWARE\Microsoft\Active Setup\Installed Components |

Monitora as alterações nas configurações do aplicativo. |

HKEY\LOCAL\MACHINE\Software\Classes\Directory\ShellEx\ContextMenuHandlers |

Monitora manipuladores de menu de contexto que se conectam diretamente ao Windows Explorer e geralmente são executados em processo com explorer.exe. |

HKEY\LOCAL\MACHINE\Software\Classes\Directory\Shellex\CopyHookHandlers |

Monitora manipuladores de gancho de cópia que se conectam diretamente ao Windows Explorer e geralmente são executados em processo com explorer.exe. |

HKEY\LOCAL\MACHINE\Software\Microsoft\Windows\CurrentVersion\Explorer\ShellIconOverlayIdentifiers |

Monitora o registro do manipulador de sobreposição de ícones. |

HKEY\LOCAL\MACHINE\Software\Wow6432Node\Microsoft\Windows\CurrentVersion\Explorer\ShellIconOverlayIdentifiers |

Monitora o registro do manipulador de sobreposição de ícones para aplicativos de 32 bits executados em computadores de 64 bits. |

HKEY\LOCAL\MACHINE\Software\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects |

Monitora novos plug-ins de objeto auxiliar do navegador para o Internet Explorer. Usado para acessar o DOM (Document Object Model) da página atual e para controlar a navegação. |

HKEY\LOCAL\MACHINE\Software\Wow6432Node\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects |

Monitora novos plug-ins de objeto auxiliar do navegador para o Internet Explorer. Usado para acessar o DOM (Document Object Model) da página atual e para controlar a navegação de aplicativos de 32 bits executados em computadores de 64 bits. |

HKEY\LOCAL\MACHINE\Software\Microsoft\Internet Explorer\Extensions |

Monitora novas extensões do Internet Explorer, como menus de ferramentas personalizados e botões de barra de ferramentas personalizados. |

HKEY\LOCAL\MACHINE\Software\Wow6432Node\Microsoft\Internet Explorer\Extensions |

Monitora novas extensões do Internet Explorer, como menus de ferramentas personalizados e botões de barra de ferramentas personalizados para aplicativos de 32 bits executados em computadores de 64 bits. |

HKEY\LOCAL\MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Drivers32 |

Monitora drivers de 32 bits associados a wavemapper, wave1 e wave2, msacm.imaadpcm, .msadpcm, .msgsm610 e vidc. Semelhante à seção [drivers] no arquivo system.ini . |

HKEY\LOCAL\MACHINE\Software\Wow6432Node\Microsoft\Windows NT\CurrentVersion\Drivers32 |

Monitora drivers de 32 bits associados a wavemapper, wave1 e wave2, msacm.imaadpcm, .msadpcm, .msgsm610 e vidc para aplicativos de 32 bits executados em computadores de 64 bits. Semelhante à seção [drivers] no arquivo system.ini . |

HKEY\LOCAL\MACHINE\System\CurrentControlSet\Control\Session Manager\KnownDlls |

Monitora a lista de DLLs de sistema conhecidas ou comumente usadas. O monitoramento impede que as pessoas explorem permissões fracas de diretório de aplicativos descartando versões de cavalo de Troia das DLLs do sistema. |

HKEY\LOCAL\MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Notify |

Monitora a lista de pacotes que podem receber notificações de eventos do winlogon.exe, o modelo de suporte de logon interativo para Windows. |

Suporte de recursão

O Controle de Alterações e o Inventário oferecem suporte à recursão, o que permite especificar curingas para simplificar o rastreamento entre diretórios. O Recursion também fornece variáveis de ambiente para permitir que você rastreie arquivos entre ambientes com vários nomes de unidades ou dinâmicos. A lista a seguir inclui informações comuns que você deve saber ao configurar a recursão:

Os curingas são necessários para rastrear vários arquivos.

Você pode usar curingas somente no último segmento de um caminho de arquivo, por exemplo, c:\folder\file* ou /etc/*.conf.

Se uma variável de ambiente tiver um caminho inválido, a validação será bem-sucedida, mas o caminho falhará durante a execução.

Você deve evitar nomes de caminho gerais ao definir o caminho, pois esse tipo de configuração pode fazer com que muitas pastas sejam percorridas.

Controlo de alterações e recolha de dados de inventário

A tabela seguinte mostra a frequência de recolha de dados para os tipos de alterações suportados pelo Controlo de Alterações e pelo Inventário. Para cada tipo, o instantâneo de dados do estado atual também é atualizado pelo menos a cada 24 horas.

| Alterar tipo | Frequência |

|---|---|

| Registro do Windows | 50 minutos |

| Arquivo do Windows | 30 minutos |

| Arquivo Linux | 15 minutos |

| Serviços do Windows | 10 segundos a 30 minutos Padrão: 30 minutos |

| Daemons Linux | 5 minutos |

| Software do Windows | 30 minutos |

| Software Linux | 5 minutos |

A tabela a seguir mostra os limites de itens rastreados por máquina para Controle de Alterações e Inventário.

| Recurso | Limite |

|---|---|

| Ficheiro | 500 |

| Registo | 250 |

| Software Windows (não incluindo hotfixes) | 250 |

| Pacotes Linux | 1250 |

| Serviços | 250 |

| Daemons | 250 |

O uso médio de dados do Log Analytics para uma máquina que usa o Controle de Alterações e o Inventário é de aproximadamente 40 MB por mês, dependendo do seu ambiente. Com o recurso Uso e Custos Estimados do espaço de trabalho do Log Analytics, você pode exibir os dados ingeridos pelo Controle de Alterações e pelo Inventário em um gráfico de uso. Use esta exibição de dados para avaliar o uso de dados e determinar como isso afeta sua fatura. Consulte Compreender a sua utilização e estimar custos.

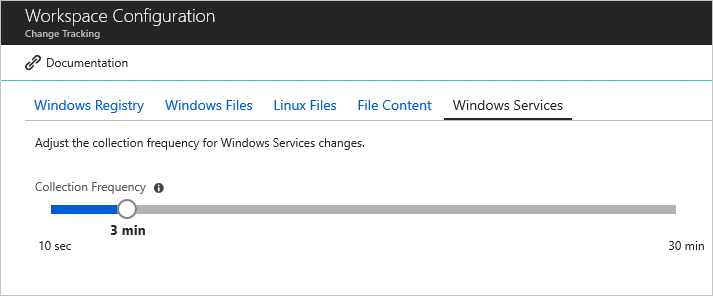

Dados de serviços do Windows

A frequência de recolha predefinida para os serviços do Windows é de 30 minutos. Você pode configurar a frequência usando um controle deslizante na guia Serviços do Windows em Editar configurações.

Para otimizar o desempenho, o agente do Log Analytics controla apenas as alterações. A definição de um limite alto pode perder alterações se o serviço retornar ao seu estado original. Definir a frequência para um valor menor permite que você detete alterações que poderiam ser perdidas de outra forma.

Para serviços críticos, recomendamos marcar o estado de inicialização como automático (início atrasado) para que, uma vez que a VM seja reinicializada, a coleta de dados de serviços seja iniciada após o início do agente MMA, em vez de iniciar rapidamente assim que a VM estiver ativada.

Nota

Embora o agente possa rastrear as alterações até um intervalo de 10 segundos, os dados ainda levam alguns minutos para serem exibidos no portal do Azure. As alterações que ocorrem durante o tempo para exibição no portal ainda são rastreadas e registradas.

Suporte para alertas sobre o estado de configuração

Um recurso importante do Change Tracking and Inventory é alertar sobre alterações no estado de configuração do seu ambiente híbrido. Muitas ações úteis estão disponíveis para acionar em resposta a alertas. Por exemplo, ações em funções do Azure, runbooks de automação, webhooks e similares. Alertar sobre alterações no arquivo c:\windows\system32\drivers\etc\hosts para uma máquina é uma boa aplicação de alertas para dados de controle de alterações e inventário. Há muitos outros cenários para alertas também, incluindo os cenários de consulta definidos na tabela a seguir.

| Query | Description |

|---|---|

| ConfiguraçãoAlterar | onde ConfigChangeType == "Files" e FileSystemPath contém " c:\windows\system32\drivers\" |

Útil para controlar alterações em arquivos críticos do sistema. |

| ConfiguraçãoAlterar | onde FieldsChanged contém "FileContentChecksum" e FileSystemPath == "c:\windows\system32\drivers\etc\hosts" |

Útil para controlar modificações em arquivos de configuração de chave. |

| ConfiguraçãoAlterar | onde ConfigChangeType == "WindowsServices" e SvcName contém "w3svc" e SvcState == "Stopped" |

Útil para controlar alterações em serviços críticos do sistema. |

| ConfiguraçãoAlterar | onde ConfigChangeType == "Daemons" e SvcName contém "ssh" e SvcState!= "Em execução" |

Útil para controlar alterações em serviços críticos do sistema. |

| ConfiguraçãoAlterar | onde ConfigChangeType == "Software" e ChangeCategory == "Adicionado" |

Útil para ambientes que precisam de configurações de software bloqueadas. |

| ConfigurationData | onde SoftwareName contém "Monitoring Agent" e CurrentVersion!= "8.0.11081.0" |

Útil para ver quais máquinas têm uma versão de software desatualizada ou não compatível instalada. Esta consulta relata o último estado de configuração relatado, mas não relata alterações. |

| ConfiguraçãoAlterar | onde RegistryKey == @"HKEY_LOCAL_MACHINE\\SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\QualityCompat" |

Útil para rastrear alterações em chaves antivírus cruciais. |

| ConfiguraçãoAlterar | onde RegistryKey contém @"HKEY_LOCAL_MACHINE\\SYSTEM\\CurrentControlSet\\Services\\SharedAccess\\Parameters\\FirewallPolicy" |

Útil para controlar alterações nas configurações do firewall. |

Atualizar o agente do Log Analytics para a versão mais recente

Para o Change Tracking & Inventory, as máquinas usam o agente do Log Analytics para coletar dados sobre alterações no software instalado, serviços do Windows, registro e arquivos do Windows e daemons Linux em servidores monitorados. Em breve, o Azure não aceitará mais conexões de versões mais antigas do agente do Windows Log Analytics (LA), também conhecido como Windows Microsoft Monitoring Agent (MMA), que usa um método mais antigo para manipulação de certificados. Recomendamos atualizar seu agente para a versão mais recente o mais rápido possível.

Os agentes que estão na versão - 10.20.18053 (pacote) e 1.0.18053.0 (extensão) ou mais recente não são afetados em resposta a essa alteração. Se você estiver em um agente antes disso, seu agente não poderá se conectar e o pipeline de Rastreamento de Alterações & Inventário & atividades downstream poderá parar. Você pode verificar a versão atual do agente LA na tabela HeartBeat dentro do seu espaço de trabalho LA.

Certifique-se de atualizar para a versão mais recente do agente do Windows Log Analytics (MMA) seguindo estas diretrizes.

Próximos passos

Para habilitar a partir de uma conta de automação, consulte Habilitar o controle de alterações e o inventário de uma conta de automação.

Para habilitar a partir do portal do Azure, consulte Habilitar o controle de alterações e o inventário no portal do Azure.

Para habilitar a partir de um runbook, consulte Habilitar o controle de alterações e o inventário a partir de um runbook.

Para habilitar a partir de uma VM do Azure, consulte Habilitar controle de alterações e inventário de uma VM do Azure.