Conectar máquinas híbridas ao Azure em escala

Você pode habilitar servidores habilitados para Azure Arc para várias máquinas Windows ou Linux em seu ambiente com várias opções flexíveis, dependendo de suas necessidades. Usando o script de modelo que fornecemos, você pode automatizar todas as etapas da instalação, incluindo o estabelecimento da conexão com o Azure Arc. No entanto, é necessário executar esse script manualmente com uma conta que tenha permissões elevadas na máquina de destino e no Azure.

Um método para conectar as máquinas aos servidores habilitados para Azure Arc é usar uma entidade de serviço do Microsoft Entra. Esse método de entidade de serviço pode ser usado em vez de sua identidade privilegiada para conectar interativamente a máquina. Essa entidade de serviço é uma identidade de gerenciamento limitada especial que tem apenas a permissão mínima necessária para conectar máquinas ao Azure usando o azcmagent comando. Esse método é mais seguro do que usar uma conta com privilégios mais altos, como um administrador de locatário, e segue nossas práticas recomendadas de segurança de controle de acesso. A entidade de serviço é usada apenas durante a integração; não é utilizado para qualquer outro fim.

Antes de começar a ligar as suas máquinas, reveja os seguintes requisitos:

Certifique-se de que tem permissão de administrador nas máquinas que pretende integrar.

São necessárias permissões de administrador para instalar o agente Máquina Conectada nas máquinas; no Linux usando a conta root e no Windows como membro do grupo Administradores Locais.

Revise os pré-requisitos e verifique se sua assinatura e seus recursos atendem aos requisitos. Você precisará ter a função de Integração de Máquina Conectada do Azure ou a função de Colaborador para o grupo de recursos da máquina. Certifique-se de registrar os provedores de recursos do Azure abaixo com antecedência em sua assinatura de destino.

- Microsoft.HybridCompute

- Microsoft.GuestConfiguration

- Microsoft.HybridConnectivity

- Microsoft.AzureArcData (se você planeja habilitar instâncias do SQL Server para Arc)

Veja detalhado como aqui: Pré-requisitos dos provedores de recursos do Azure

Para obter informações sobre regiões com suporte e outras considerações relacionadas, consulte Regiões do Azure com suporte. Consulte também nosso guia de planejamento em escala para entender os critérios de projeto e implantação, bem como nossas recomendações de gerenciamento e monitoramento.

Se não tiver uma subscrição do Azure, crie uma conta gratuita antes de começar.

Conexão automática para SQL Server

Quando você conecta um servidor Windows ou Linux ao Azure Arc que também tem o Microsoft SQL Server instalado, as instâncias do SQL Server também serão conectadas automaticamente ao Azure Arc. O SQL Server habilitado pelo Azure Arc fornece um inventário detalhado e recursos de gerenciamento adicionais para suas instâncias e bancos de dados do SQL Server. Como parte do processo de conexão, uma extensão é implantada em seu servidor habilitado para Arco do Azure e novas funções serão aplicadas ao seu SQL Server e bancos de dados. Se não quiser conectar automaticamente seus SQL Servers ao Azure Arc, você pode desativar adicionando uma tag ao servidor Windows ou Linux com o nome ArcSQLServerExtensionDeployment e o valor Disabled quando ele estiver conectado ao Azure Arc.

Para obter mais informações, consulte Gerenciar conexão automática para SQL Server habilitada pelo Azure Arc.

Criar uma entidade de serviço para integração em escala

Você pode criar uma entidade de serviço no portal do Azure ou usando o Azure PowerShell.

Nota

Para criar uma entidade de serviço, o locatário do Microsoft Entra precisa permitir que os usuários registrem aplicativos. Caso contrário, sua conta deve ser membro da função administrativa Administrador de aplicativos ou Administrador de aplicativos na nuvem. Consulte Delegar permissões de registro de aplicativo no Microsoft Entra ID para obter mais informações sobre os requisitos de nível de locatário. Para atribuir funções de servidor habilitadas para Arc, sua conta deve ser membro da função Proprietário ou Administrador de Acesso de Usuário na assinatura que você deseja usar para integração.

Portal do Azure

O serviço Azure Arc no portal do Azure fornece uma maneira simplificada de criar uma entidade de serviço que pode ser usada para conectar suas máquinas híbridas ao Azure.

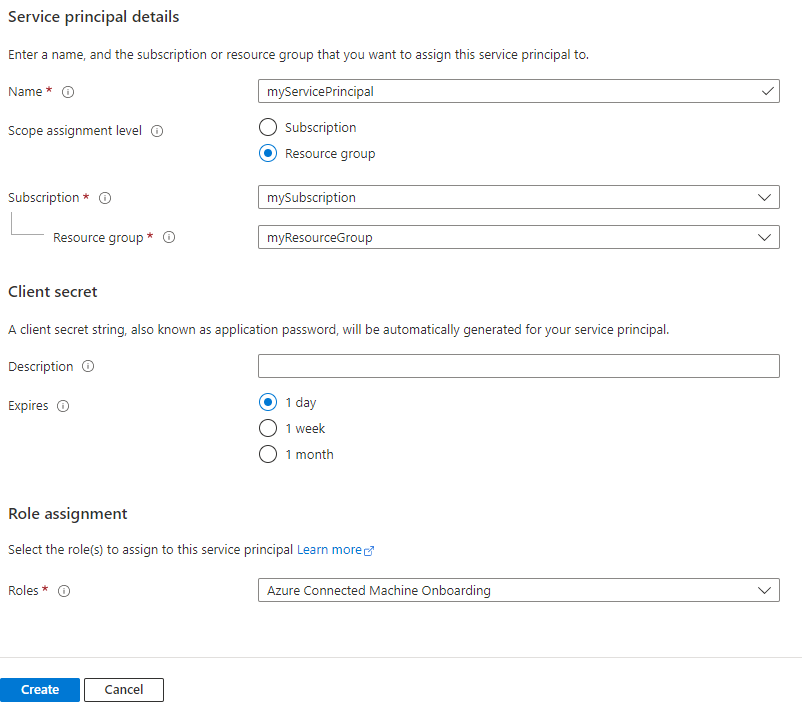

- No portal do Azure, navegue até Azure Arc e selecione Entidades de serviço no menu à esquerda.

- Selecione Adicionar.

- Insira um nome para a entidade de serviço.

- Escolha se a entidade de serviço terá acesso a uma assinatura inteira ou apenas a um grupo de recursos específico.

- Selecione a assinatura (e o grupo de recursos, se aplicável) à qual a entidade de serviço terá acesso.

- Na seção Segredo do cliente, selecione a duração durante a qual o segredo do cliente gerado estará em uso. Opcionalmente, você pode inserir um nome amigável de sua escolha no campo Descrição .

- Na seção Atribuição de função, selecione Integração de máquina conectada do Azure.

- Selecione Criar.

Azure PowerShell

Você pode usar o Azure PowerShell para criar uma entidade de serviço com o cmdlet New-AzADServicePrincipal .

Verifique o contexto da sua sessão do Azure PowerShell para garantir que está a trabalhar na subscrição correta. Use Set-AzContext se precisar alterar a assinatura.

Get-AzContextExecute o comando a seguir para criar uma entidade de serviço e atribuir-lhe a função de Integração de Máquina Conectada do Azure para a assinatura selecionada. Depois que a entidade de serviço for criada, ela imprimirá o ID e o segredo do aplicativo. O segredo é válido por 1 ano, após o qual você precisará gerar um novo segredo e atualizar quaisquer scripts com o novo segredo.

$sp = New-AzADServicePrincipal -DisplayName "Arc server onboarding account" -Role "Azure Connected Machine Onboarding" $sp | Format-Table AppId, @{ Name = "Secret"; Expression = { $_.PasswordCredentials.SecretText }}AppId Secret ----- ------ aaaaaaaa-bbbb-cccc-dddd-eeeeeeeeeeee PASSWORD_SHOWN_HEREOs valores das seguintes propriedades são usados com parâmetros passados para o

azcmagent:- O valor da propriedade AppId é usado para o valor do

--service-principal-idparâmetro - O valor da propriedade Secret é usado para o

--service-principal-secretparâmetro usado para conectar o agente.

- O valor da propriedade AppId é usado para o valor do

Gerar o script de instalação a partir do portal do Azure

O script para automatizar o download e a instalação, e para estabelecer a conexão com o Azure Arc, está disponível no portal do Azure. Para concluir o processo, execute as seguintes etapas:

No browser, aceda ao portal do Azure.

Na página Máquinas - Azure Arc, selecione Adicionar/Criar no canto superior esquerdo e, em seguida, selecione Adicionar uma máquina no menu suspenso.

Na página Adicionar servidores com o Azure Arc , selecione o bloco Adicionar vários servidores e selecione Gerar script.

Na página Noções básicas, forneça o seguinte:

- Selecione o grupo Assinatura e Recursos para as máquinas.

- Na lista suspensa Região, selecione a região do Azure para armazenar os metadados dos servidores.

- Na lista suspensa Sistema operacional, selecione o sistema operacional no qual o script está configurado para ser executado.

- Se a máquina estiver se comunicando através de um servidor proxy para se conectar à Internet, especifique o endereço IP do servidor proxy ou o nome e o número da porta que a máquina usará para se comunicar com o servidor proxy. Usando essa configuração, o agente se comunica através do servidor proxy usando o protocolo HTTP. Insira o valor no formato

http://<proxyURL>:<proxyport>. - Selecione Seguinte.

- Na seção Autenticação, na lista suspensa Entidade de serviço, selecione Arc para servidores. Em seguida, selecione, Avançar.

Na página Etiquetas, reveja as etiquetas de localização física predefinidas sugeridas e introduza um valor ou especifique uma ou mais etiquetas personalizadas para suportar os seus padrões.

Selecione Seguinte.

Na página Baixar e executar script, revise as informações de resumo e selecione Baixar. Se ainda precisar fazer alterações, selecione Anterior.

Para Windows, você será solicitado a salvar OnboardingScript.ps1e para Linux OnboardingScript.sh no seu computador.

Instalar o agente e conectar-se ao Azure

Tomando o modelo de script criado anteriormente, você pode instalar e configurar o agente Connected Machine em várias máquinas híbridas Linux e Windows usando a ferramenta de automação preferida de suas organizações. O script executa etapas semelhantes descritas no artigo Conectar máquinas híbridas ao Azure do portal do Azure. A diferença está na etapa final, onde você estabelece a conexão com o Azure Arc usando o azcmagent comando usando a entidade de serviço.

A seguir estão as configurações que você configura o azcmagent comando para usar para a entidade de serviço.

service-principal-id: O identificador exclusivo (GUID) que representa a ID do aplicativo da entidade de serviço.service-principal-secret| A senha da entidade de serviço.tenant-id: O identificador exclusivo (GUID) que representa sua instância dedicada do Microsoft Entra ID.subscription-id: A ID de assinatura (GUID) da sua assinatura do Azure na qual você deseja que as máquinas entrem.resource-group: O nome do grupo de recursos ao qual você deseja que suas máquinas conectadas pertençam.location: Consulte as regiões do Azure suportadas. Esse local pode ser o mesmo ou diferente, como o local do grupo de recursos.resource-name: (Opcional) Usado para a representação de recursos do Azure de sua máquina local. Se você não especificar esse valor, o nome do host da máquina será usado.

Você pode saber mais sobre a ferramenta de azcmagent linha de comando examinando a Referência Azcmagent.

Nota

O script do Windows PowerShell só suporta a execução a partir de uma versão de 64 bits do Windows PowerShell.

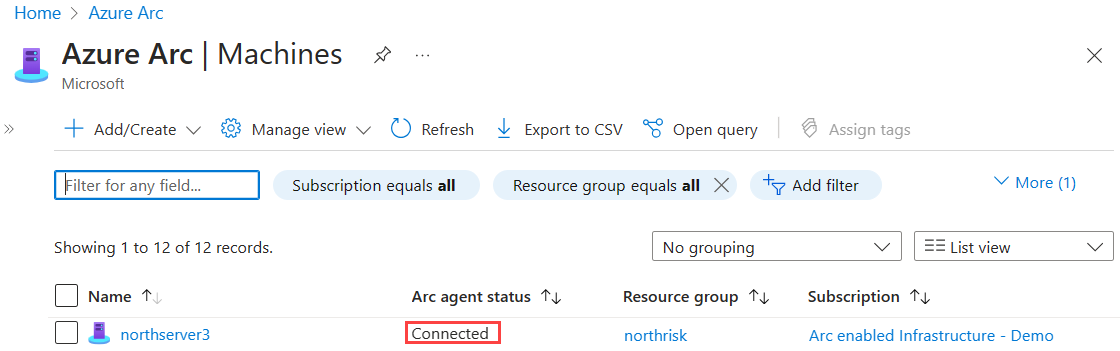

Depois de instalar o agente e configurá-lo para se conectar aos servidores habilitados para Arco do Azure, vá para o portal do Azure para verificar se o servidor se conectou com êxito. Veja as suas máquinas no portal do Azure.

Próximos passos

- Revise o guia de planejamento e implantação para planejar a implantação de servidores habilitados para Azure Arc em qualquer escala e implementar gerenciamento e monitoramento centralizados.

- Saiba como solucionar problemas de conexão do agente.

- Saiba como gerenciar suas máquinas usando a Política do Azure para coisas como configuração de convidado de VM, verificação de que as máquinas estão relatando para o espaço de trabalho esperado do Log Analytics, monitoramento com insights de VM e muito mais.