Utilizar o acesso NSG e o Azure Bastion

Ao trabalhar com o Azure Bastion, você pode usar NSGs (grupos de segurança de rede). Para obter mais informações, consulte Security Groups.

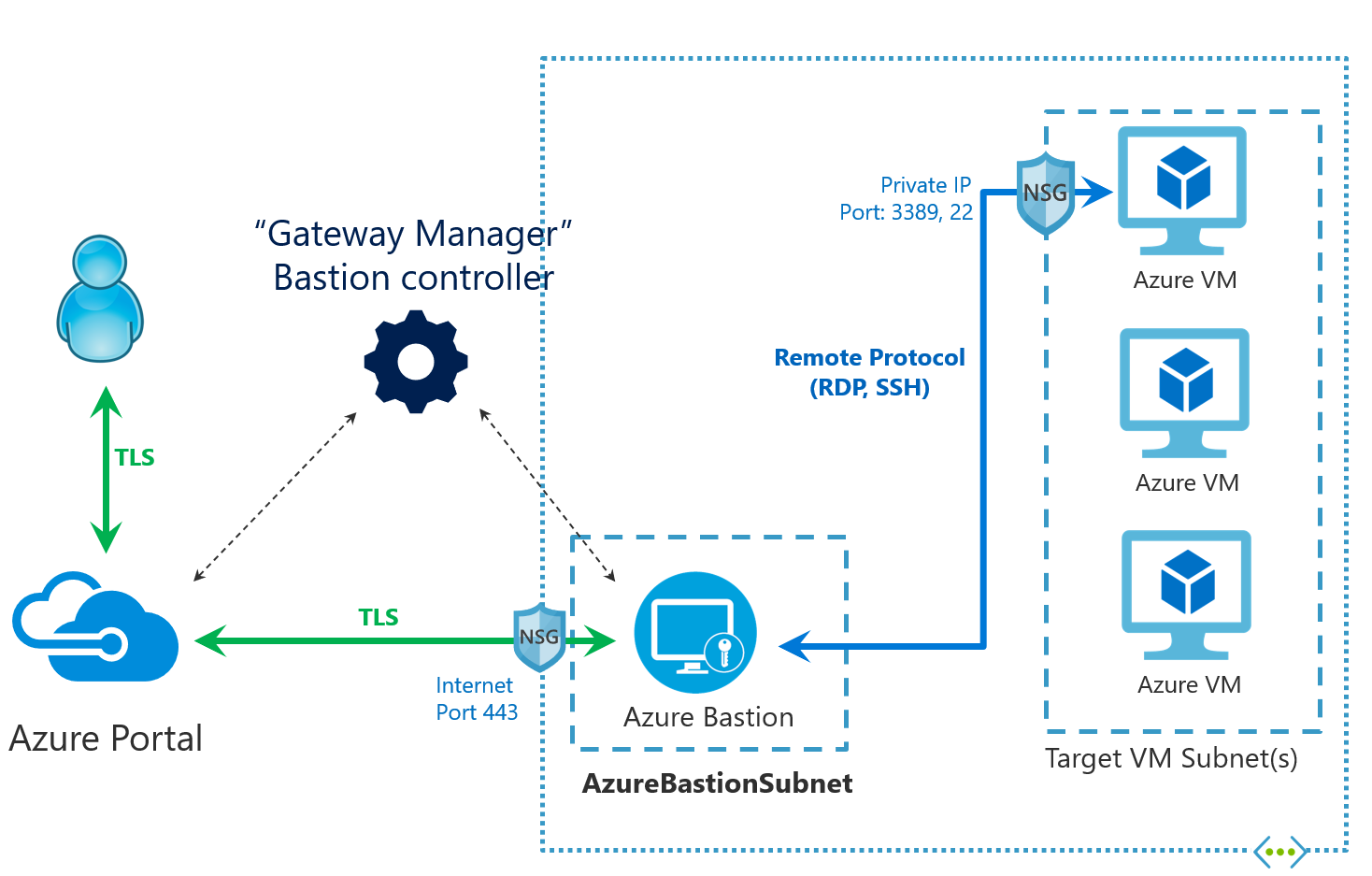

Neste diagrama:

- O host Bastion é implantado na rede virtual.

- O usuário se conecta ao portal do Azure usando qualquer navegador HTML5.

- O usuário navega para a máquina virtual do Azure para RDP/SSH.

- Connect Integration - Sessão RDP/SSH com um único clique dentro do navegador

- Nenhum IP público é necessário na VM do Azure.

Grupos de segurança de rede

Esta seção mostra o tráfego de rede entre o usuário e o Azure Bastion, e até as VMs de destino em sua rede virtual:

Importante

Se você optar por usar um NSG com seu recurso do Azure Bastion, deverá criar todas as seguintes regras de tráfego de entrada e saída. Omitir qualquer uma das seguintes regras em seu NSG impedirá que seu recurso do Azure Bastion receba atualizações necessárias no futuro e, portanto, abrirá seu recurso para futuras vulnerabilidades de segurança.

AzureBastionSubnet

O Azure Bastion é implantado especificamente no AzureBastionSubnet.

Tráfego de Entrada:

- Tráfego de Entrada da Internet pública: O Bastião do Azure criará um IP público que precisa da porta 443 habilitada no IP público para tráfego de entrada. A porta 3389/22 NÃO precisa ser aberta na AzureBastionSubnet. Observe que a fonte pode ser a Internet ou um conjunto de endereços IP públicos que você especificar.

- Tráfego de Entrada do plano de controle do Azure Bastion: para conectividade do plano de controle, habilite a porta de entrada 443 da marca de serviço GatewayManager . Isso permite que o plano de controle, ou seja, o Gerenciador de Gateway, possa falar com o Azure Bastion.

- Tráfego de Entrada do plano de dados do Azure Bastion: Para comunicação do plano de dados entre os componentes subjacentes do Azure Bastion, habilite as portas de entrada 8080, 5701 da marca de serviço VirtualNetwork para a marca de serviço VirtualNetwork . Isso permite que os componentes do Azure Bastion conversem entre si.

- Tráfego de Entrada do Balanceador de Carga do Azure: para testes de integridade, habilite a porta de entrada 443 da marca de serviço AzureLoadBalancer . Isso permite que o Azure Load Balancer detete a conectividade

Tráfego de saída:

- Tráfego de saída para VMs de destino: o Azure Bastion alcançará as VMs de destino por IP privado. Os NSGs precisam permitir o tráfego de saída para outras sub-redes VM de destino para as portas 3389 e 22. Se você estiver utilizando a funcionalidade de porta personalizada dentro do SKU padrão, certifique-se de que os NSGs permitam o tráfego de saída para a etiqueta de serviço VirtualNetwork como destino.

- Tráfego de saída para o plano de dados do Azure Bastion: para a comunicação do plano de dados entre os componentes subjacentes do Azure Bastion, habilite as portas de saída 8080, 5701 da marca de serviço VirtualNetwork para a marca de serviço VirtualNetwork . Isso permite que os componentes do Azure Bastion conversem entre si.

- Tráfego de saída para outros pontos de extremidade públicos no Azure: o Azure Bastion precisa ser capaz de se conectar a vários pontos de extremidade públicos no Azure (por exemplo, para armazenar logs de diagnóstico e logs de medição). Por esse motivo, o Azure Bastion precisa de saída para 443 para a marca de serviço AzureCloud .

- Tráfego de saída para a Internet: o Azure Bastion precisa ser capaz de se comunicar com a Internet para sessão, Bastion Shareable Link e validação de certificado. Por esse motivo, recomendamos habilitar a porta 80 de saída para a Internet.

Sub-rede VM de destino

Esta é a sub-rede que contém a máquina virtual de destino para a qual você deseja RDP/SSH.

- Tráfego de Entrada do Azure Bastion: o Azure Bastion alcançará a VM de destino por IP privado. As portas RDP/SSH (portas 3389/22, respectivamente, ou valores de porta personalizados se você estiver usando o recurso de porta personalizada como parte do SKU padrão) precisam ser abertas no lado da VM de destino sobre IP privado. Como prática recomendada, você pode adicionar o intervalo de endereços IP da Sub-rede do Azure Bastion nesta regra para permitir que apenas Bastion possa abrir essas portas nas VMs de destino em sua sub-rede de VM de destino.

Próximos passos

Para obter mais informações sobre o Azure Bastion, consulte as Perguntas frequentes.