Tutorial: Acessar blobs de armazenamento usando um domínio personalizado da Rede de Entrega de Conteúdo do Azure sobre HTTPS

Depois de integrar sua conta de Armazenamento do Azure à Rede de Entrega de Conteúdo do Azure, você pode adicionar um domínio personalizado e habilitar HTTPS nesse domínio para seu ponto de extremidade de armazenamento de blob personalizado.

Pré-requisitos

Antes de concluir as etapas neste tutorial, você deve primeiro integrar sua conta de Armazenamento do Azure à Rede de Entrega de Conteúdo do Azure. Para obter mais informações, consulte Guia de início rápido: integrar uma conta de armazenamento do Azure com a Rede de Entrega de Conteúdo do Azure.

Adicionar um domínio personalizado

Quando você cria um ponto de extremidade de rede de entrega de conteúdo em seu perfil, o nome do ponto de extremidade, que é um subdomínio de azureedge.net, é incluído na URL para entrega de conteúdo de rede de entrega de conteúdo por padrão. Você também tem a opção de associar um domínio personalizado a um ponto de extremidade de rede de distribuição de conteúdo. Com esta opção, os seus conteúdos são entregues com um domínio personalizado no seu URL em vez de um nome de ponto final. Para adicionar um domínio personalizado ao seu ponto de extremidade, siga as instruções neste tutorial: Adicionar um domínio personalizado ao seu ponto de extremidade da Rede de Entrega de Conteúdo do Azure.

Configurar HTTPS

Ao utilizar o protocolo HTTPS no domínio personalizado, está a garantir que os dados são entregues de forma segura na Internet através da encriptação TLS/SSL. Quando seu navegador da Web está conectado a um site via HTTPS, ele valida o certificado de segurança do site e verifica se o certificado é emitido por uma autoridade de certificação legítima. Para configurar HTTPS em seu domínio personalizado, siga as instruções neste tutorial: Configurar HTTPS em um domínio personalizado da Rede de Entrega de Conteúdo do Azure.

Assinaturas de Acesso Partilhado

Se o ponto final de armazenamento de blobs estiver configurado para não permitir o acesso de leitura anónimo, deve fornecer um token SAS (Assinatura de Acesso Partilhado) em cada pedido que fizer ao domínio personalizado. Por predefinição, os pontos finais de armazenamento de blobs não permitem o acesso de leitura anónimo. Para obter mais informações sobre SAS, veja Gerir o acesso de leitura anónimo a contentores e blobs.

A Rede de Entrega de Conteúdo do Azure ignora quaisquer restrições adicionadas ao token SAS. Por exemplo, todos os tokens SAS têm um tempo de expiração, o que significa que o conteúdo ainda pode ser acessado com uma SAS expirada até que o conteúdo seja removido dos servidores POP (ponto de presença da rede de entrega de conteúdo). Você pode controlar por quanto tempo os dados são armazenados em cache na Rede de Entrega de Conteúdo do Azure definindo o cabeçalho de resposta do cache. Para obter mais informações, consulte Gerenciando a expiração de blobs de Armazenamento do Azure na Rede de Entrega de Conteúdo do Azure.

Se criar vários URLs de SAS para o mesmo ponto final do blob, considere ativar a colocação em cache de cadeias de consulta. Isto garante que cada URL é tratado como uma entidade exclusiva. Para obter mais informações, consulte Controlando o comportamento de cache da Rede de Entrega de Conteúdo do Azure com cadeias de caracteres de consulta.

Redirecionamento de HTTP para HTTPS

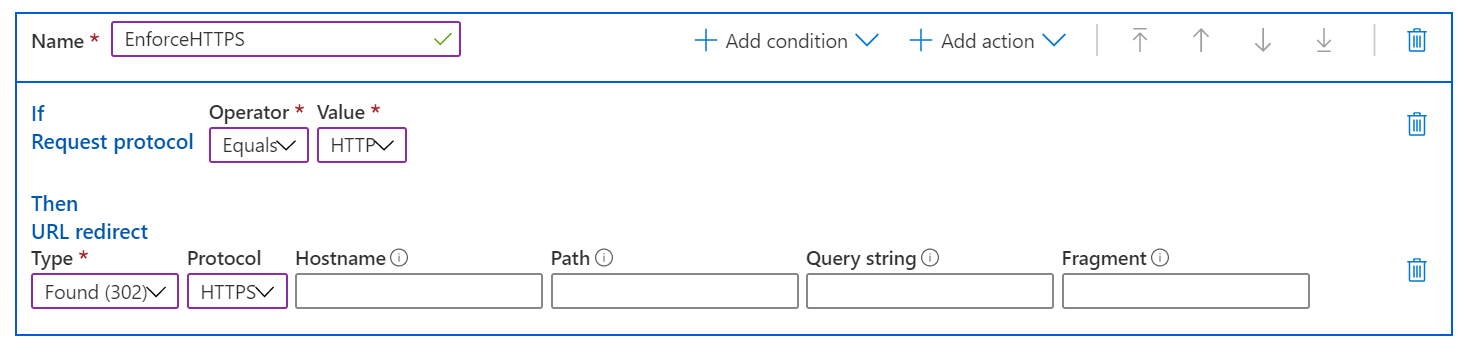

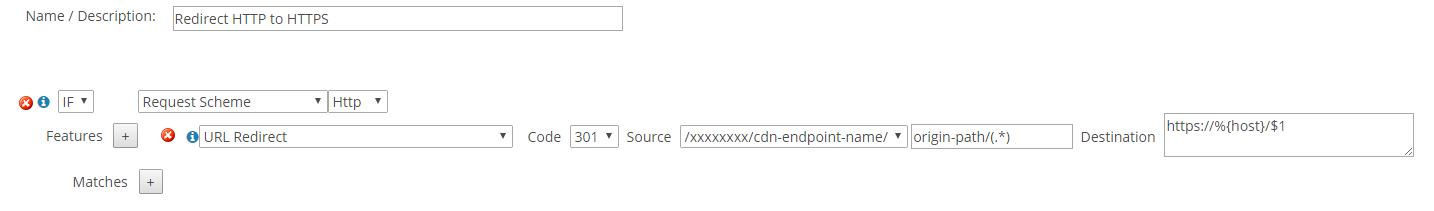

Você pode optar por redirecionar o tráfego HTTP para HTTPS criando uma regra de redirecionamento de URL com o mecanismo de regras padrão ou o mecanismo de regras Edgio Premium. O mecanismo de regras padrão está disponível apenas para a Rede de Entrega de Conteúdo do Azure a partir de perfis da Microsoft, enquanto o mecanismo de regras premium do Edgio está disponível apenas nos perfis Edgio da Rede de Entrega de Conteúdo do Azure.

Na regra acima, deixar Hostname, Path, Query string e Fragment resulta nos valores de entrada que estão sendo usados no redirecionamento.

Na regra acima, Cdn-endpoint-name refere-se ao nome que você configurou para o ponto de extremidade da rede de entrega de conteúdo, que pode ser selecionado na lista suspensa. O valor de origin-path refere-se ao caminho na sua conta de armazenamento de origem onde reside o seu conteúdo estático. Se estiver a alojar todo o conteúdo estático num único contentor, substitua origin-path pelo nome desse contentor.

Preços e faturação

Ao acessar blobs por meio da Rede de Entrega de Conteúdo do Azure, você paga os preços de armazenamento de Blob pelo tráfego entre os servidores POP e a origem (armazenamento de Blob) e o preço da rede de entrega de conteúdo do Azure pelos dados acessados dos servidores POP.

Por exemplo, se você tiver uma conta de armazenamento nos Estados Unidos que está sendo acessada usando a Rede de Entrega de Conteúdo do Azure e alguém na Europa tentar acessar um dos blobs nessa conta de armazenamento por meio da Rede de Entrega de Conteúdo do Azure, a Rede de Entrega de Conteúdo do Azure primeiro verificará o POP mais próximo da Europa para esse blob. Se encontrado, a Rede de Entrega de Conteúdo do Azure acessa essa cópia do blob e usa os preços da rede de entrega de conteúdo, porque ela está sendo acessada na Rede de Entrega de Conteúdo do Azure. Se não for encontrado, a Rede de Entrega de Conteúdo do Azure copia o blob para o servidor POP, o que resulta em cobranças de saída e transação, conforme especificado nos preços de armazenamento de Blob, e acessa o arquivo no servidor POP, o que resulta na cobrança da Rede de Entrega de Conteúdo do Azure.

Próximos passos

Tutorial: Definir regras de cache da Rede de Entrega de Conteúdo do Azure