Controlo de acesso baseado em funções do Azure

Os direitos de acesso e privilégios baseados em grupos são uma boa prática. Lidar com grupos em vez de utilizadores individuais simplifica a manutenção de políticas de acesso, fornece uma gestão de acessos consistente entre equipas e reduz os erros de configuração. A atribuição de utilizadores e a remoção de utilizadores de grupos apropriados ajuda a manter os privilégios atuais de um utilizador específico. O controle de acesso baseado em função do Azure (Azure RBAC) oferece gerenciamento de acesso refinado para recursos organizados em torno de funções de usuário.

Para obter uma visão geral das práticas recomendadas do Azure RBAC como parte de uma estratégia de identidade e segurança, consulte Práticas recomendadas de segurança de gerenciamento de identidade e controle de acesso do Azure.

Visão geral do controle de acesso baseado em função do Azure

Usando o controle de acesso baseado em função do Azure, você pode separar tarefas em sua equipe e conceder acesso suficiente para usuários, grupos, entidades de serviço ou identidades gerenciadas específicas do Microsoft Entra executarem seus trabalhos. Em vez de fornecer acesso ilimitado geral para a sua subscrição ou recursos Azure, pode limitar as permissões para cada conjunto de recursos.

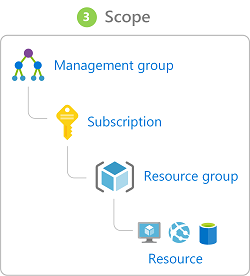

As definições de função do Azure listam operações permitidas ou não permitidas para usuários ou grupos atribuídos a essa função. O âmbito da função especifica os recursos aos quais estas permissões definidas se aplicam. Os âmbitos podem ser especificados em vários níveis: grupo de gestão, subscrição, grupo de recursos ou recurso. Os âmbitos são estruturados numa relação de elemento principal/elemento subordinado.

Para obter instruções detalhadas sobre como atribuir usuários e grupos a funções específicas e atribuir funções a escopos, consulte Adicionar ou remover atribuições de função do Azure usando o portal do Azure.

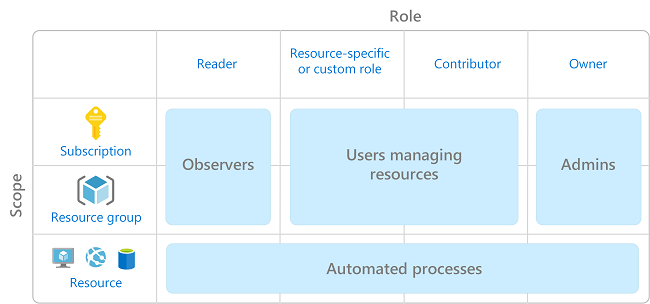

Ao planear a estratégia de controlo de acesso, utilize um modelo de acesso com privilégios mínimos que conceda aos utilizadores apenas as permissões necessárias para realizarem o trabalho. O diagrama a seguir mostra um padrão sugerido para usar o RBAC do Azure por meio dessa abordagem.

Nota

Quanto mais específicas ou detalhadas as permissões definidas forem, mais provável será que os controlos de acesso se tornem complexos e difíceis de gerir. Tal aplica-se especialmente à medida que aumenta o património da cloud. Evite permissões específicas de recursos. Utilize grupos de gestão para o controlo de acesso a nível de empresa e grupos de recursos para o controlo de acesso nas subscrições. Evite também permissões específicas de utilizadores. Em vez disso, atribua acesso a grupos no Microsoft Entra ID.

Usar funções internas do Azure

O Azure disponibiliza várias definições de funções incorporadas, com três funções principais para fornecer o acesso:

- A função Proprietário permite gerir tudo, incluindo o acesso aos recursos.

- A função Contribuidor permite gerir tudo, exceto o acesso aos recursos.

- A função Leitor permite ver tudo, mas não permite fazer alterações.

A partir deste níveis de acesso centrais, as funções incorporadas adicionais oferecem controlos mais detalhados para aceder a tipos de recursos específicos ou a funcionalidades do Azure. Por exemplo, pode gerir o acesso a máquinas virtuais com as seguintes funções incorporadas:

- A função Login do Administrador de Máquina Virtual pode exibir máquinas virtuais no portal e entrar como

administrator. - A função Contribuidor de Máquina Virtual permite gerir as máquinas virtuais, mas não tem acesso às mesmas nem à rede virtual ou conta de armazenamento à qual estão ligadas.

- A função Início de Sessão de Utilizador de Máquina Virtual permite ver as máquinas virtuais no portal e iniciar sessão como utilizador normal.

Para obter outro exemplo de uso de funções internas para gerenciar o acesso a recursos específicos, consulte a discussão sobre o controle de acesso a recursos de controle de custos em Controlar custos em unidades de negócios, ambientes ou projetos.

Para obter uma lista completa das funções internas disponíveis, consulte Funções internas do Azure.

Utilizar funções personalizadas

Embora as funções incorporadas no Azure suportem uma grande variedade de cenários de controlo de acesso, podem não satisfazer todas as necessidades da sua organização ou equipa. Por exemplo, se tiver um único grupo de utilizadores responsáveis pela gestão das máquinas virtuais e dos recursos da Base de Dados SQL do Azure, poderá querer criar uma função personalizada para otimizar a gestão dos controlos de acesso necessários.

A documentação do RBAC do Azure fornece instruções sobre como criar funções personalizadas, junto com detalhes sobre o funcionamento das definições de função.

Separação de responsabilidades e funções em organizações de grandes dimensões

O RBAC do Azure permite que as organizações atribuam equipes diferentes a várias tarefas de gerenciamento em grandes propriedades de nuvem. Permite às equipas de TI centrais controlar as funcionalidades principais de acesso e segurança, ao proporcionar também aos programadores de software e às outras equipas amplo controlo sobre cargas de trabalho ou grupos de recursos específicos.

A maior parte dos ambientes de cloud também beneficiam de uma estratégia de controlo de acesso que utiliza múltiplas funções e enfatiza uma separação de responsabilidades entre estas funções. Esta abordagem faz com que qualquer alteração nos recursos ou na infraestrutura envolva múltiplas funções, ao garantir que uma alteração tenha de ser revista e aprovada por mais do que uma pessoa. Esta separação de responsabilidades limita a capacidade de uma pessoa aceder a dados confidenciais ou introduzir vulnerabilidades sem o conhecimento dos outros elementos da equipa.

A tabela seguinte ilustra um padrão comum de divisão de responsabilidades de TI em funções personalizadas separadas:

| Agrupar | Nome da função comum | Responsabilidades |

|---|---|---|

| Operações de segurança | SecOps | Oferece supervisão de segurança geral. Estabelece e garante o cumprimento da política de segurança, como a encriptação inativa. Gere as chaves de encriptação. Gere as regras de firewall. |

| Operações de rede | NetOps | Gere a configuração e as operações de rede nas redes virtuais, como rotas e peerings. |

| Operações de sistemas | SysOps | Especifica opções de computação e da infraestrutura de armazenamento e garante a manutenção dos recursos implementados. |

| Desenvolvimento, teste e operações | DevOps | Cria e implementa funcionalidades de carga de trabalho e aplicações. Opera recursos e aplicativos para atender a contratos de nível de serviço e outros padrões de qualidade. |

A discriminação das ações e permissões por estas funções padrão é frequentemente a mesma em todas as aplicações, subscrições ou em todo o património da cloud, mesmo que estas funções sejam realizadas por pessoas diferentes em níveis diferentes. Assim, você pode criar um conjunto comum de definições de função do Azure para aplicar em diferentes escopos em seu ambiente. Os utilizadores e os grupos podem, em seguida, ser atribuídos a uma função comum, mas apenas para o âmbito de recursos, grupos de recursos, subscrições ou grupos de gestão por cuja gestão são responsáveis.

Por exemplo, em uma topologia de rede hub e spoke com várias assinaturas, você pode ter um conjunto comum de definições de função para o hub e todos os raios de carga de trabalho. A função NetOps de uma assinatura de hub pode ser atribuída a membros da equipe central de TI da organização, que são responsáveis pela manutenção da rede para serviços compartilhados usados por todas as cargas de trabalho. Uma função NetOps da subscrição do spoke da carga de trabalho pode, em seguida, ser atribuída aos membros dessa equipa de carga de trabalho específica, ao permitir-lhes configurar a rede nessa subscrição para uma melhor satisfação dos requisitos de carga de trabalho. A mesma definição de função é utilizada em ambos os casos, mas as atribuições baseadas em âmbito garantem que os utilizadores apenas dispõem do acesso estritamente necessário à realização das suas tarefas.